การวิจัยใหม่ได้ค้นพบช่องโหว่ด้านความปลอดภัยใน Tunneling Protocol หลายตัว ซึ่งอาจทำให้ผู้โจมตีสามารถทำการโจมตีได้หลากหลายรูปแบบ

Top10VPN ระบุในการวิจัย ซึ่งทำร่วมกับศาสตราจารย์ Mathy Vanhoef จาก KU Leuven ว่า "โฮสต์บนอินเทอร์เน็ตที่รับ tunneling packets โดยไม่ตรวจสอบตัวตนของผู้ส่ง สามารถถูกแฮ็กเพื่อทำการโจมตีแบบไม่ระบุตัวตน และถูกเข้าถึงเครือข่ายได้"

มีถึง 4.2 ล้านโฮสต์ที่พบว่ามีความเสี่ยงจากการโจมตีลักษณะนี้ รวมถึงเซิร์ฟเวอร์ VPN, เราท์เตอร์ของ ISP ที่ใช้ในบ้าน, core internet เราท์เตอร์, เกตเวย์เครือข่ายมือถือ และ CDN โดยประเทศที่ได้รับผลกระทบมากที่สุดได้แก่ จีน, ฝรั่งเศส, ญี่ปุ่น, สหรัฐอเมริกา และบราซิล

หากช่องโหว่นี้ถูกโจมตีสำเร็จ ผู้โจมตีอาจสามารถใช้ระบบที่มีความเสี่ยงเป็น one-way proxies หรือทำการโจมตี denial-of-service (DoS) ได้

ศูนย์ประสานงาน CERT (CERT Coordination Center : CERT/CC) ระบุในคำแนะนำว่า "ผู้โจมตีสามารถใช้ช่องโหว่เหล่านี้เพื่อสร้าง one-way proxies และปลอมแปลง source IPv4/6 addresses โดยระบบที่มีช่องโหว่ยังอาจทำให้ผู้โจมตีสามารถเข้าถึงเครือข่ายภายในขององค์กร หรือใช้ในการโจมตีแบบ DDoS ได้"

ช่องโหว่นี้เกิดจากการที่ Tunneling Protocol เช่น IP6IP6, GRE6, 4in6, และ 6in4 ซึ่งใช้ในการส่งข้อมูลระหว่างสองเครือข่ายที่ไม่ได้เชื่อมต่อกัน ไม่ได้มีการยืนยันตัวตน และการเข้ารหัสข้อมูลอย่างเพียงพอโดยไม่มีโปรโตคอลความปลอดภัยที่เหมาะสม เช่น Internet Protocol Security (IPsec)

การขาดการรักษาความปลอดภัยเพิ่มเติมนี้ทำให้ผู้โจมตีสามารถส่งข้อมูลที่เป็นอันตรายเข้าไปใน tunnel ซึ่งเป็นความผิดปกติที่เคยพบในปี 2020 (CVE-2020-10136)

ช่องโหว่ที่ค้นพบใหม่มีหมายเลข CVE สำหรับโปรโตคอลที่เกี่ยวข้องดังนี้:

- CVE-2024-7595 (GRE และ GRE6)

- CVE-2024-7596 (Generic UDP Encapsulation)

- CVE-2025-23018 (IPv4-in-IPv6 และ IPv6-in-IPv6)

- CVE-2025-23019 (IPv6-in-IPv4)

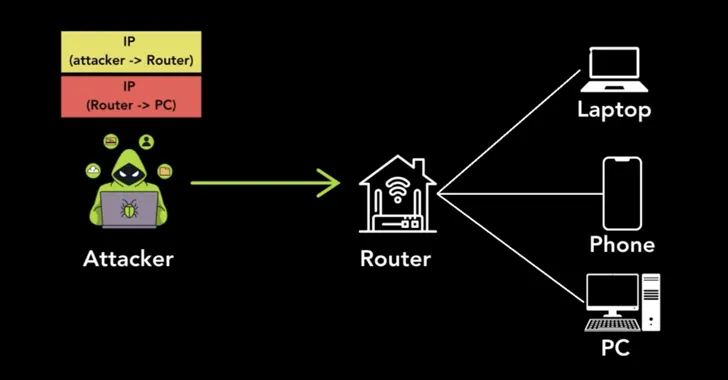

Simon Migliano จาก Top10VPN อธิบายว่า "ผู้โจมตีเพียงแค่ต้องส่งแพ็กเก็ตด้วยโปรโตคอลที่มีช่องโหว่ โดยมี IP header สองชุด"

"เมื่อผู้โจมตีส่งข้อมูลที่เป็นอันตราย ข้อมูลนั้นจะมีการปลอมแปลงที่อยู่ IP โดยที่ outer header จะประกอบด้วย IP ต้นทางของผู้โจมตี โดยมี IP ของโฮสต์ที่มีช่องโหว่เป็น destination ขณะที่ inner header จะใช้ IP address ของโฮสต์ที่มีช่องโหว่ไม่ใช่ IP ของผู้โจมตี และ destination IP address จะเป็น IP ของเป้าหมายที่ผู้โจมตีต้องการโจมตีแบบไม่ระบุตัวตน"

ดังนั้น เมื่อโฮสต์ที่มีช่องโหว่ได้รับแพ็กเก็ตที่เป็นอันตราย มันจะลบ outer IP address header ออกโดยอัตโนมัติ และส่งต่อ inner {}แพ็กเก็ตไปยังปลายทาง เนื่องจาก IP address ของต้นทางในแพ็กเก็ตภายในคือ IP ของโฮสต์ที่มีช่องโหว่ซึ่งถือว่าเป็น IP ที่เชื่อถือได้ จึงทำให้แพ็กเก็ตสามารถผ่านการตรวจสอบบนเครือข่ายของระบบที่เป็นเป้าหมายการโจมตีไปได้

คำแนะนำในการป้องกัน, แนะนำให้ใช้ IPSec หรือ WireGuard เพื่อให้มีการยืนยันตัวตน และการเข้ารหัส และควรรับเฉพาะ tunneling packets จากแหล่งที่เชื่อถือได้เท่านั้น ในขณะที่ระดับเครือข่ายควรมีการ filtering ข้อมูลในเราท์เตอร์ และอุปกรณ์ที่เป็น middleboxes, ทำการตรวจสอบแพ็กเก็ตอย่างละเอียด (Deep Packet Inspection หรือ DPI) และบล็อก tunneling packets ที่ไม่ได้เข้ารหัสทั้งหมด

Migliano ระบุว่า "ผลกระทบที่เกิดขึ้นกับเหยื่อคือการโจมตีในลักษะ DoS อาจรวมถึงการเชื่อมต่อบนเครือข่ายติดขัด, การหยุดให้บริการเนื่องจากการใช้ทรัพยากรทั้งหมดจากการโหลดข้อมูลเกินขีดจำกัด และอุปกรณ์เครือข่ายหยุดทำงานเนื่องจากการรับข้อมูลที่เกินขีดจำกัด รวมถึงยังเปิดโอกาสให้มีการโจมตีอื่น ๆ เพิ่มเติม เช่น การโจมตีแบบ man-in-the-middle และการดักจับข้อมูล."

ที่มา: thehackernews

You must be logged in to post a comment.