นักวิจัยด้านความปลอดภัยทางไซเบอร์ได้ตรวจพบชุดแพ็กเกจที่เป็นอันตรายจำนวน 3 ชุด ใน npm และ Python Package Index (PyPI) repository ซึ่งมีความสามารถในการขโมยข้อมูล และลบข้อมูลที่สำคัญออกจากระบบที่ติดมัลแวร์

รายชื่อแพ็กเกจที่ถูกระบุมีดังนี้ :

- @async-mutex/mutex เป็นการโจมตีแบบ Typosquatting ของ async-mutex (บน npm)

- dexscreener เป็นแพ็กเกจที่ปลอมตัวเป็นไลบรารีสำหรับเข้าถึงข้อมูล liquidity pool จาก decentralized exchanges (DEXs) และใช้ในการโต้ตอบกับแพลตฟอร์ม DEX Screener (บน npm)

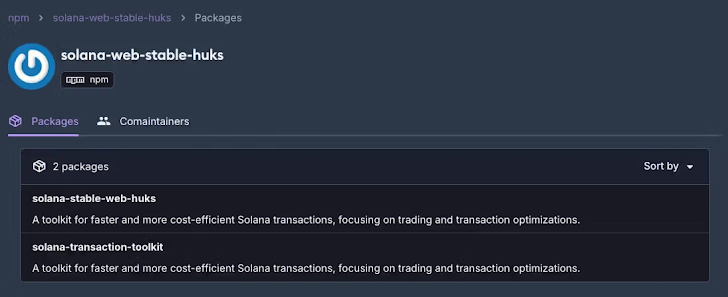

- solana-transaction-toolkit (npm)

- solana-stable-web-huks (npm)

- cschokidar-next เป็นการโจมตีแบบ Typosquatting ของ chokidar (บน npm)

- achokidar-next เป็นการโจมตีแบบ Typosquatting ของ chokidar (บน npm)

- achalk-next เป็นการโจมตีแบบ Typosquatting ของ chalk (บน npm)

- csbchalk-next เป็นการโจมตีแบบ Typosquatting ของ chalk (บน npm)

- cschalk เป็นการโจมตีแบบ Typosquatting ของ chalk (บน npm)

- pycord-self เป็นการโจมตีแบบ Typosquatting ของ discord.py-self (บน PyPI)

บริษัท Socket เป็นผู้ค้นพบแพ็กเกจเหล่านี้ โดยระบุว่าแพ็กเกจ 4 รายการแรกถูกออกแบบมาเพื่อดักจับ Solana private keys และส่งข้อมูลผ่านเซิร์ฟเวอร์ Simple Mail Transfer Protocol (SMTP) ของ Gmail โดยมีเป้าหมายหลักเพื่อดึงเงินออกจาก wallets ของเหยื่อ

โดยเฉพาะอย่างยิ่งแพ็กเกจ solana-transaction-toolkit และ solana-stable-web-huks ถูกตั้งโปรแกรมให้ดูดเงินออกจาก wallet โดยอัตโนมัติสูงสุดถึง 98% ของเงินทั้งหมดในกระเป๋า และโอนเงินไปยังที่อยู่ของ Solana ของผู้โจมตี ในขณะเดียวกันแพ็กเกจเหล่านี้ กลุ่มผู้โจมตีได้แอบอ้างว่าเป็นแพ็กเกจฟังก์ชันที่ใช้งานเฉพาะสำหรับ Solana

Kirill Boychenko นักวิจัยด้านความปลอดภัยระบุว่า "เนื่องจาก Gmail เป็นบริการอีเมลที่มีความน่าเชื่อถือ ความพยายามในการขโมยข้อมูลเหล่านี้จึงมีโอกาสน้อยที่จะถูกตรวจจับได้โดยไฟร์วอลล์ หรือระบบตรวจจับที่ปลายทาง เพราะระบบเหล่านี้จะมองว่า smtp.gmail.com เป็นการเข้าถึงที่ถูกต้อง"

Socket เปิดเผยว่าพบ GitHub repositories 2 แห่งที่ถูกเผยแพร่โดยกลุ่มผู้โจมตีที่อยู่เบื้องหลังแพ็กเกจ solana-transaction-toolkit และ solana-stable-web-huks โดย repositories เหล่านี้กลุ่มผู้โจมตีได้แอบอ้างว่าเป็นเครื่องมือพัฒนา Solana หรือสคริปต์สำหรับการทำงานอัตโนมัติในกระบวนการ DeFi ทั่วไป แต่แท้จริงแล้วเป็นการนำเข้าแพ็กเกจ npm ที่เป็นอันตรายของกลุ่มผู้โจมตี

บัญชี GitHub ที่มีความเชื่อมโยงกับ repositories เหล่านี้ ได้แก่ "moonshot-wif-hwan" และ "Diveinprogramming" ซึ่งปัจจุบันไม่สามารถเข้าถึงได้แล้ว

Kirill Boychenko ระบุว่า "สคริปต์ใน GitHub repositories ของผู้โจมตี ที่ชื่อ moonshot-wif-hwan/pumpfun-bump-script-bot ถูกโฆษณาว่าเป็นบอทสำหรับการเทรดบน Raydium ซึ่งเป็น DEX ยอดนิยมบน Solana แต่แท้จริงแล้วผู้โจมตีได้นำเข้าโค้ดที่เป็นอันตรายจากแพ็กเกจ solana-stable-web-huks"

การใช้ GitHub repositories ที่เป็นอันตรายนี้แสดงให้เห็นถึงความพยายามของผู้โจมตีในการวางแผนแคมเปญให้ครอบคลุมมากขึ้น โดยไม่ได้จำกัดเพียงแพ็กเกจ npm แต่ยังมุ่งเป้าไปที่นักพัฒนาที่อาจกำลังค้นหาเครื่องมือที่เกี่ยวข้องกับ Solana บนแพลตฟอร์มที่เป็นที่เก็บ Code hosting ของ Microsoft อีกด้วย

แพ็กเกจชุดที่ 2 ของ npm ถูกพบว่ามีฟังก์ชันอันตรายที่ซับซ้อนมากขึ้น โดยเพิ่มฟังก์ชัน "kill switch" ที่สามารถลบไฟล์ทั้งหมดในไดเรกทอรีเฉพาะของโปรเจกต์แบบวนซ้ำได้ นอกจากนี้ในบางกรณียังสามารถส่งตัวแปรไปยังเซิร์ฟเวอร์ภายนอกได้อีกด้วย

แพ็กเกจปลอม csbchalk-next มีการทำงานเหมือนกับเวอร์ชันที่แอบอ้างชื่อของ chokidar ต่างกันเพียงอย่างเดียวคือมันจะเริ่มต้นกระบวนการลบข้อมูลก็ต่อเมื่อได้รับโค้ด "202" จากเซิร์ฟเวอร์เท่านั้น

ส่วน Pycord-self นั้น จะมุ่งเป้าไปที่นักพัฒนาที่ใช้ Python ที่กำลังมองหาเครื่องมือเชื่อมต่อกับ API ของ Discord โดยจะดักจับ token การยืนยันตัวตนของ Discord และเชื่อมต่อกับเซิร์ฟเวอร์ที่ควบคุมโดยผู้โจมตี เพื่อสร้างช่องทางลับสำหรับการเข้าถึงระบบอย่างต่อเนื่องหลังจากการติดตั้ง ทั้งในระบบ Windows และ Linux

การโจมตีนี้เกิดขึ้นในขณะที่ผู้ไม่หวังดีเริ่มโจมตีผู้ใช้งาน Roblox ด้วยไลบรารีอันตรายที่ออกแบบมาเพื่อขโมยข้อมูล โดยใช้มัลแวร์โอเพ่นซอร์ส เช่น Skuld และ Blank-Grabber ในปีที่ผ่านมา Imperva รายงานว่าผู้เล่น Roblox ที่กำลังค้นหาวิธีโกงเกม หรือ mods เกม ยังตกเป็นเป้าด้วยแพ็กเกจ PyPI ปลอมที่หลอกให้พวกเขาดาวน์โหลด payloads ที่เป็นอันตรายเดียวกันนี้อีกด้วย

ที่มา : thehackernews

You must be logged in to post a comment.