แฮ็กเกอร์ใช้มัลแวร์ GodLoader ตัวใหม่ ที่ใช้ประโยชน์จากความสามารถของเกม Godot ที่ได้รับความนิยมอย่างแพร่หลายเพื่อหลีกเลี่ยงการตรวจจับ และแพร่กระจายไปมากกว่า 17,000 ระบบในเวลาเพียง 3 เดือน

ตามที่ Check Point Research พบขณะทำการสืบสวนการโจมตี ผู้โจมตีสามารถใช้ตัว loader ของมัลแวร์นี้เพื่อกำหนดเป้าหมายไปยังผู้เล่นเกมบนแพลตฟอร์มหลักทั้งหมด ได้แก่ Windows, macOS, Linux, Android และ iOS

มัลแวร์นี้ยังใช้ประโยชน์จากความยืดหยุ่นของ Godot และความสามารถของภาษา GDScript ในการรันคำสั่งที่กำหนดเอง และ bypass ระบบการตรวจจับโดยใช้ไฟล์ .pck ของเกม ซึ่งรวม assets ของเกม เพื่อฝังสคริปต์ที่เป็นอันตราย

เมื่อโหลดไฟล์เสร็จ ไฟล์ที่สร้างขึ้นจะ trigger โค้ดที่เป็นอันตรายบนอุปกรณ์ของเหยื่อ ทำให้ผู้โจมตีสามารถขโมยข้อมูลการเข้าใช้งาน หรือดาวน์โหลดเพย์โลดเพิ่มเติมได้ รวมถึง XMRig ซึ่งเป็นมัลแวร์ขุดคริปโต การกำหนดค่าของมัลแวร์นี้โฮสต์อยู่บนไฟล์ Pastebin ส่วนตัวที่อัปโหลดในเดือนพฤษภาคม ซึ่งมีผู้เยี่ยมชม 206,913 ครั้งตลอดทั้งแคมเปญ

Check Point ระบุว่า "ตั้งแต่วันที่ 29 มิถุนายน 2024 แฮ็กเกอร์ได้ใช้ประโยชน์จาก Godot Engine เพื่อรันคำสั่ง GDScript ที่ถูกสร้างขึ้น เพื่อเรียกใช้คำสั่งที่เป็นอันตราย และติดตั้งมัลแวร์ เทคนิคนี้ยังไม่ถูกตรวจพบโดยเครื่องมือตรวจจับมัลแวร์ส่วนใหญ่ใน VirusTotal ซึ่งอาจทำให้เครื่องมากกว่า 17,000 เครื่องติดมัลแวร์ในระยะเวลาเพียงไม่กี่เดือน"

"Godot มีชุมชนผู้พัฒนาเกมที่เติบโตขึ้น ซึ่งให้ความสำคัญกับโอเพ่นซอร์ส และความสามารถของซอฟต์แวร์นี้ โดยมีผู้พัฒนามากกว่า 2,700 คนที่มีส่วนร่วมในการพัฒนา Godot Game Engine ขณะที่บนแพลตฟอร์มต่าง ๆ เช่น Discord, YouTube และแพลตฟอร์มโซเชียลมีเดียอื่น ๆ Godot Game Engine มีผู้ติดตามประมาณ 80,000 คนที่คอยติดตามข่าวสารอยู่เสมอ"

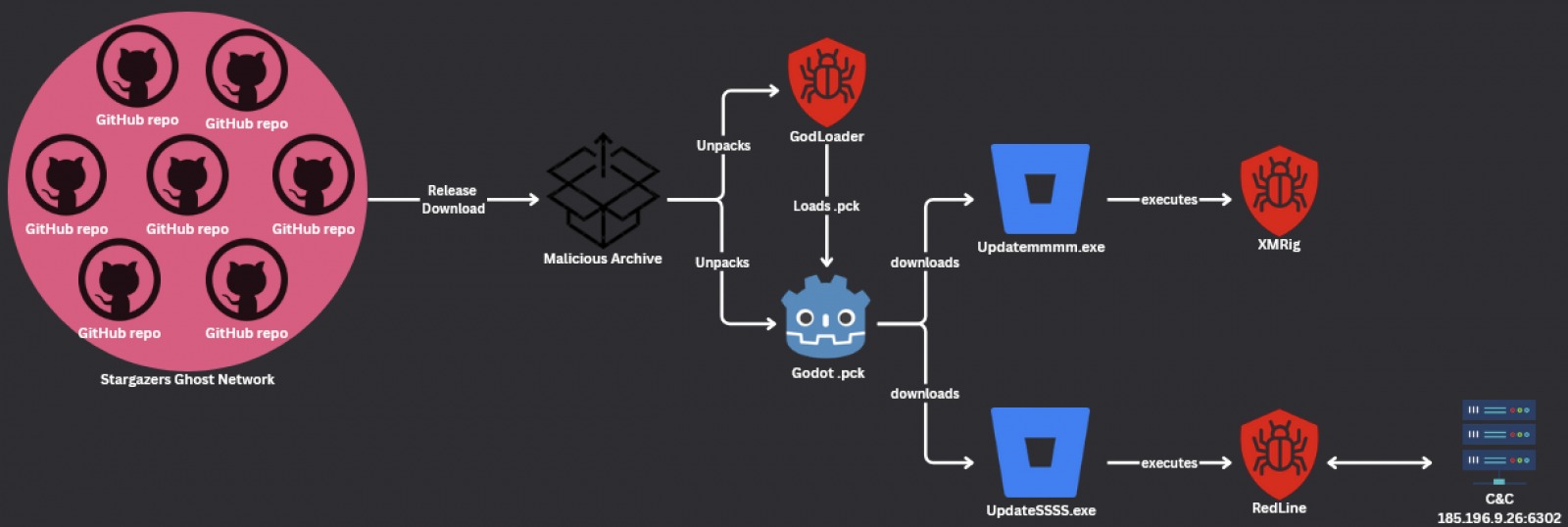

ผู้โจมตีส่งมัลแวร์ GodLoader ผ่าน Stargazers Ghost Network ซึ่งเป็นบริการการแจกจ่ายมัลแวร์แบบ Distribution-as-a-Service (DaaS) ที่ซ่อนการดำเนินการโดยใช้ repositories บน GitHub ที่ดูเหมือนจะถูกต้องตามปกติ

ระหว่างเดือนกันยายน และตุลาคม 2024 พวกเขาใช้ repositories มากกว่า 200 แห่งที่ควบคุมโดยบัญชี Stargazer Ghost กว่า 225 บัญชี ในการส่งมัลแวร์ไปยังระบบของเป้าหมาย โดยใช้ประโยชน์จากความไว้วางใจของเหยื่อที่มีต่อแพลตฟอร์มโอเพ่นซอร์ส และ repositories software ที่ดูเหมือนจะถูกต้องตามปกติ

ตลอดระยะเวลาแคมเปญ Check Point ตรวจพบการโจมตีแยกออกเป็น 4 ระลอกที่ต่างกันต่อผู้พัฒนา และผู้เล่นเกมระหว่างวันที่ 12 กันยายน ถึง 3 ตุลาคม โดยหลอกล่อให้พวกเขาดาวน์โหลดเครื่องมือ และเกมที่ติดมัลแวร์

แม้ว่านักวิจัยด้านความปลอดภัยจะพบตัวอย่างของ GodLoader ที่มุ่งเป้าไปที่ระบบ Windows เท่านั้น แต่พวกเขายังได้พัฒนาโค้ดการโจมตี GDScript แบบ proof-of-concept ซึ่งแสดงให้เห็นว่า มัลแวร์นี้สามารถปรับใช้ได้ง่ายเพียงใดในการโจมตีระบบ Linux และ macOS

Stargazer Goblin ซึ่งอยู่เบื้องหลัง Stargazers Ghost Network DaaS ที่ใช้ในแคมเปญการโจมตีเหล่านี้ Check Point ตรวจพบเป็นครั้งแรกจากการโปรโมตบริการแจกจ่ายมัลแวร์นี้บน Dark Web ในเดือนมิถุนายน 2023 อย่างไรก็ตาม มีแนวโน้มว่าบริการนี้จะเปิดใช้งานมาตั้งแต่เดือนสิงหาคม 2022 เป็นอย่างน้อย โดยทำรายได้มากกว่า 100,000 ดอลลาร์นับตั้งแต่เปิดตัวบริการนี้

Stargazers Ghost Network ใช้บัญชี "ghost" บน GitHub มากกว่า 3,000 บัญชีในการสร้างเครือข่ายของ repositories หลายร้อยแห่งที่สามารถใช้ในการส่งมัลแวร์ (โดยส่วนใหญ่เป็นมัลแวร์สำหรับขโมยข้อมูล เช่น RedLine, Lumma Stealer, Rhadamanthys, RisePro และ Atlantida Stealer) และสมัครใช้งาน repositories ที่เป็นอันตรายเหล่านี้เพื่อผลักดันให้มันไปยังส่วนที่เป็น trending ของ GitHub และเพิ่มความน่าเชื่อถือ

อัปเดตวันที่ 27 พฤศจิกายน เวลา 18:19 EST: Rémi Verschelde ผู้ดูแลระบบ และสมาชิกทีมความปลอดภัยของ Godot Engine ได้อัปเดตคำแถลงการณ์ดังนี้

ตามที่รายงานของ Check Point Research ระบุว่า ช่องโหว่นี้ไม่ได้เจาะจงเฉพาะกับ Godot เท่านั้น โดย Godot Engine เป็นระบบการเขียนโปรแกรมที่ใช้ภาษาสคริปต์ ซึ่งคล้ายกับการใช้งาน runtime ของ Python หรือ Ruby เป็นไปได้ที่จะเขียนโปรแกรมที่เป็นอันตรายในภาษาโปรแกรมใด ๆ ก็ได้ ไม่ด้หมายความว่า Godot จะเหมาะสมที่จะทำเช่นนั้นมากกว่า หรือน้อยกว่าโปรแกรมอื่น ๆ

ผู้ใช้ที่ติดตั้งเกม หรือโปรแกรมแก้ไข Godot ไว้ในระบบเท่านั้นจะไม่มีความเสี่ยง และขอแนะนำให้ใช้งานซอฟต์แวร์จากแหล่งที่เชื่อถือได้เท่านั้น

สำหรับรายละเอียดทางเทคนิคเพิ่มเติม:

Godot จะไม่ลงทะเบียนตัวจัดการไฟล์สำหรับไฟล์ ".pck" ซึ่งหมายความว่าผู้โจมตีจะต้องส่ง runtime ของ Godot พร้อมกับไฟล์ .pck เสมอ ผู้ใช้จะต้องทำการแตกไฟล์ runtime และ .pck ไว้ในตำแหน่งเดียวกัน และจากนั้นจึงจะสามารถรัน runtime ได้ ไม่มีวิธีสำหรับผู้โจมตีในการสร้างการโจมตีแบบ "one click exploit" นอกจากช่องโหว่ในระดับ OS ถ้าหากมีการใช้ช่องโหว่ในระดับ OS ดังกล่าว Godot ก็จะไม่ใช่ตัวเลือกที่น่าสนใจนักเนื่องจากขนาดของรันไทม์

วิธีการนี้คล้ายกับการเขียนซอฟต์แวร์ที่เป็นอันตรายใน Python หรือ Ruby โดยผู้โจมตีจะต้องส่งไฟล์ python.exe หรือ ruby.exe ไปพร้อมกับโปรแกรมที่เป็นอันตรายของตน

ที่มา : bleepingcomputer

You must be logged in to post a comment.