Palo Alto Networks แจ้งเตือนการพบช่องโหว่ Zero-Day ความรุนแรงระดับ Critical บน Next-Generation Firewalls (NGFW) management interfaces มีหมายเลขติดตามช่องโหว่ "PAN-SA-2024-0015" โดยพบว่ากำลังถูกนำไปใช้ในการโจมตีอย่างต่อเนื่อง

PAN-SA-2024-0015 (คะแนน CVSS v4.0 ที่ 9.3/10 ความรุนแรงระดับ Critical) โดยเป็นช่องโหว่ที่สามารถโจมตีได้จากระยะไกล โดยไม่จำเป็นต้องผ่านการยืนยันตัวตน หรือการโต้ตอบจากผู้ใช้ เมื่อมี Management Interfaces ที่เปิดให้เข้าถึงได้จากอินเทอร์เน็ต Hacker สามารถส่ง Request ที่ถูกสร้างขึ้นมาเป็นพิเศษเพื่อเข้าควบคุมไฟร์วอลล์โดยไม่ได้รับอนุญาต ซึ่งอาจทำให้ Hacker สามารถแก้ไข Policy รวมถึงเปลี่ยนเส้นทาง หรือดักจับการรับส่ง network traffic และปิดการใช้งานมาตรการป้องกันด้านความปลอดภัยได้

ช่องโหว่ดังกล่าวถูกเปิดเผยครั้งแรกเมื่อวันที่ 8 พฤศจิกายน 2024 โดย Palo Alto Networks ได้แจ้งเตือนลูกค้าให้จำกัดการเข้าถึง NGFW เนื่องจากได้รับรายงานว่าอาจมีช่องโหว่การเรียกใช้คำสั่งที่เป็นอันตรายจากระยะไกล (RCE) โดยไม่จำเป็นต้องผ่านการยืนยันตัวตนกับ Management Interfaces ได้ โดยในตอนนั้นยังไม่พบสัญญาณของการโจมตีใด ๆ แต่ปัจจุบันได้พบการโจมตีจากช่องโหว่ดังกล่าวอย่างต่อเนื่อง

ทั้งนี้ทาง Palo Alto Networks ยังไม่มีข้อมูลเพียงพอที่จะให้รายละเอียดเกี่ยวกับรายละเอียดของ Indicators of Compromise (IOCs) แต่ได้แนะนำขั้นตอนการลดผลกระทบดังต่อไปนี้ :

- กำหนดค่าการเข้าถึง Firewalls (NGFW) Management Interfaces ให้สามารถเข้าถึงได้เฉพาะจากที่อยู่ IP ภายในที่เชื่อถือได้เท่านั้น

- บล็อกการเข้าถึงจากอินเตอร์เน็ตทั้งหมดไปยัง Management Interfaces เพื่อลดความเสี่ยงจากการถูกโจมตี

- กำหนด Management Interfaces ไว้ภายหลังเครือข่ายที่ปลอดภัย หรือ VPN เพื่อให้แน่ใจว่าการเข้าถึงจะได้รับการควบคุม

- ตรวจสอบ และนำแนวปฏิบัติ Security Guidelines ไปปฏิบัติ

แม้ว่าจะมีการออกแจ้งเตือนช่องโหว่ RCE ออกมาแล้ว แต่ทาง Palo Alto Networks ก็ยังไม่ได้เผยแพร่การอัปเดตด้านความปลอดภัยให้กับลูกค้าที่ได้รับผลกระทบ

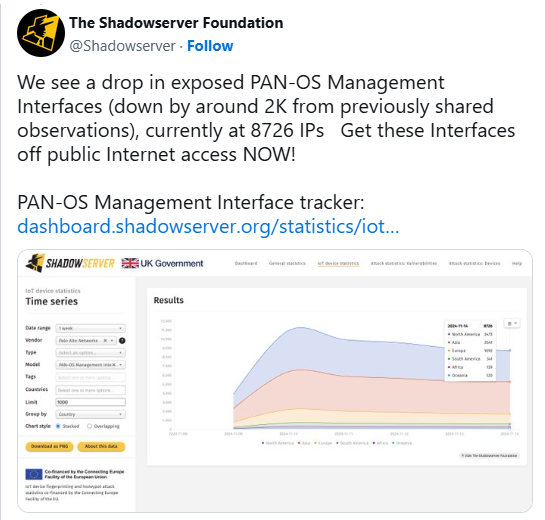

The Shadowserver Foundation แพลตฟอร์มการตรวจสอบภัยคุกคาม ได้รายงานว่าพบ Management Interfaces ที่มีความเสี่ยงประมาณ 8,700 รายการ

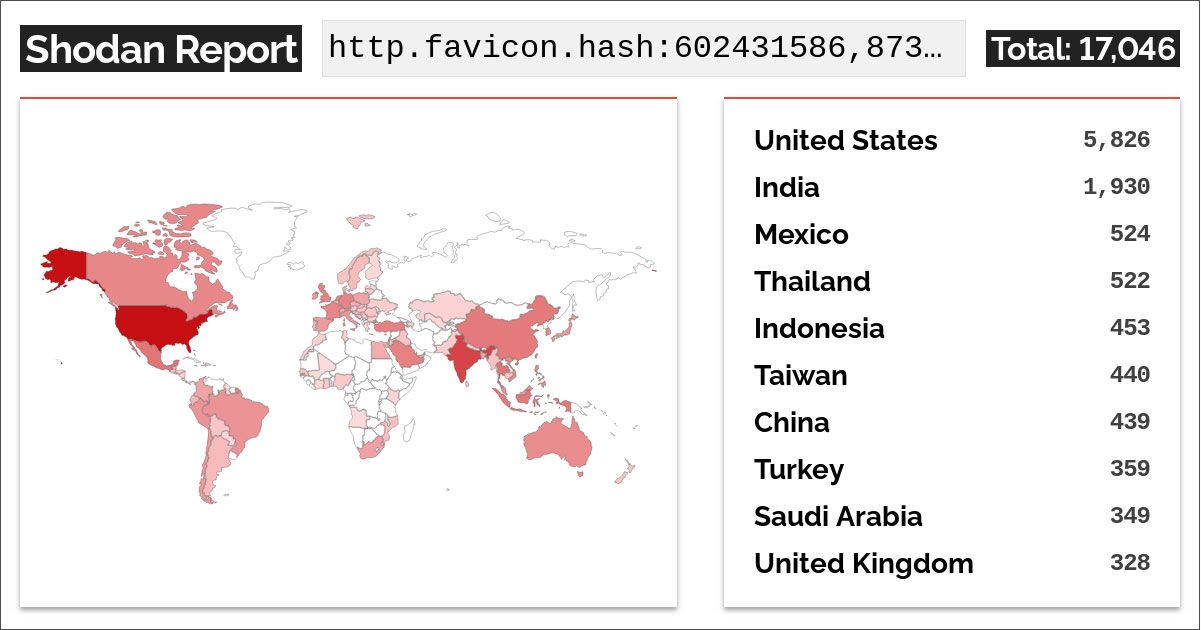

นักวิจัยด้านภัยคุกคาม Yutaka Sejiyama ได้ทำการสแกนบนอินเทอร์เน็ตด้วยระบบของ Shodan โดยพบ IP address จำนวน 11,180 รายการ ที่เชื่อมโยงกับ Palo Alto Management Interfaces และสามารถเข้าถึงได้จากอินเทอร์เน็ต ซึ่งอุปกรณ์ส่วนใหญ่ตั้งอยู่ในสหรัฐอเมริกา รองลงมาคืออินเดีย เม็กซิโก ไทย และอินโดนีเซีย

เพื่อให้แน่ใจว่ามีการใช้มาตรการลดผลกระทบอย่างถูกต้อง สามารถตรวจสอบที่ Assets section ของ Palo Alto Networks Customer Support Portal เพื่อค้นหารายการอุปกรณ์ที่มี Management Interfaces ที่เชื่อมต่อกับอินเทอร์เน็ตที่มี tag ว่า 'PAN-SA-2025-0015'

หากไม่พบการแจ้งเตือน แสดงว่าจากการสแกนไม่พบ Management Interfaces ที่เข้าถึงได้จากอินเทอร์เน็ต แต่หากพบการแจ้งเตือน ผู้ดูแลระบบควรใช้ขั้นตอนที่กล่าวถึงข้างต้นเพื่อรักษาความปลอดภัยอุปกรณ์ Next-Generation Firewalls (NGFW)

ที่มา : bleepingcomputer

You must be logged in to post a comment.