Palo Alto Networks เผยแพร่แพตซ์อัปเดตด้านความปลอดภัยสำหรับช่องโหว่แบบ Zero-Days ที่กำลังถูกใช้ในการโจมตี 2 รายการใน Next-Generation Firewalls (NGFW)

CVE-2024-0012 (คะแนน CVSS v4.0 ที่ 9.3/10 ความรุนแรงระดับ Critical) เป็นช่องโหว่ Authentication bypass บน PAN-OS Management Web Interface ที่ทำให้สามารถได้รับสิทธิ์ของผู้ดูแลระบบ โดยไม่จำเป็นต้องผ่านการยืนยันตัวตน หรือการโต้ตอบจากผู้ใช้

CVE-2024-9474 (คะแนน CVSS v4.0 ที่ 6.9/10 ความรุนแรงระดับ Medium) เป็นช่องโหว่การยกระดับสิทธิ์บน PAN-OS (Privilege Escalation) ทำให้ Hacker สามารถดำเนินการกับไฟร์วอลล์ด้วยสิทธิ์ Root ได้

ถึงแม้ว่าช่องโหว่ CVE-2024-9474 จะพึ่งได้รับการเปิดเผยในวันนี้ (18 พฤศจิกายน 2024) แต่ Palo Alto Networks เคยแจ้งเตือนลูกค้าเมื่อวันที่ 8 พฤศจิกายน 2024 ให้จำกัดการเข้าถึง NGFW เนื่องจากมีข่าวการพบช่องโหว่ RCE ที่ล่าสุดพึ่งถูกระบุเป็นหมายเลข CVE-2024-0012 เมื่อวันที่ 15 พฤศจิกายน 2024 ที่ผ่านมา

ทั้งนี้ทาง Palo Alto Networks ได้ตรวจพบการโจมตีโดยใช้ช่องโหว่ Management Web Interfaces ที่เชื่อมต่อกับอินเทอร์เน็ต

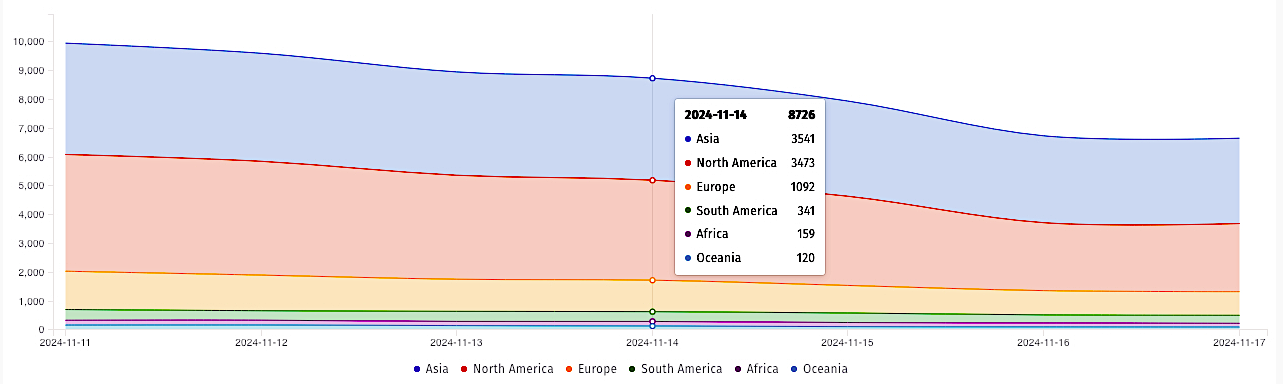

Palo Alto Networks ระบุว่า การโจมตีช่องโหว่ Zero-Day เหล่านี้ส่งผลกระทบต่อไฟร์วอลล์ "จำนวนเล็กน้อย" เท่านั้น แต่ Shadowserver แพลตฟอร์มการติดตามภัยคุกคามได้รายงานว่าพบ PAN-OS Management Interfaces ที่เข้าถึงได้บนอินเทอร์เน็ตมากกว่า 8,700 รายการ

Yutaka Sejiyama นักวิจัยด้านภัยคุกคามของ Macnica ได้รายงานว่าพบ IP address จำนวน 11,180 รายการ ที่เชื่อมโยงกับ Palo Alto Management Interfaces ที่เข้าถึงได้บนอินเทอร์เน็ต โดยการใช้ Shodan ในการสแกน ซึ่งอุปกรณ์ส่วนใหญ่ตั้งอยู่ในสหรัฐอเมริกา รองลงมาคืออินเดีย เม็กซิโก ไทย และอินโดนีเซีย

หน่วยงานด้านความปลอดภัยทางไซเบอร์ของสหรัฐฯ (CISA) ได้เพิ่มช่องโหว่ CVE-2024-0012 และ CVE-2024-9474 ลงใน Known Exploited Vulnerabilities Catalog และสั่งให้หน่วยงานของรัฐบาลกลางแก้ไขช่องโหว่ภายในสามสัปดาห์ หรือภายในวันที่ 9 ธันวาคม 2024

ในเดือนพฤศจิกายน 2024 CISA ได้แจ้งเตือนถึงการโจมตีที่กำลังเกิดขึ้นอย่างต่อเนื่องโดยใช้ช่องโหว่การยืนยันตัวตน (CVE-2024-5910) ใน Expedition ซึ่งเป็นเครื่องมือ configuration migration tool ของ Palo Alto Networks ซึ่งเป็นช่องโหว่ที่ได้รับการแก้ไขไปแล้วในเดือนกรกฎาคม 2024 ซึ่ง Hacker สามารถใช้โจมตีได้จากระยะไกลเพื่อรีเซ็ตข้อมูล credentials ของผู้ดูแลระบบแอปพลิเคชันบน Expedition Servers ที่เข้าถึงได้บนอินเทอร์เน็ต

ที่มา : bleepingcomputer

You must be logged in to post a comment.