แคมเปญการโจมตีแบบใหม่กำลังใช้ประโยชน์จาก Anti-Rootkit driver ของ Avast ซึ่งมีช่องโหว่ และค่อนข้างล้าสมัย เพื่อหลบเลี่ยงการตรวจจับ และเข้าควบคุมระบบเป้าหมายโดยปิดการทำงานของผลิตภัณฑ์ด้านความปลอดภัยบนระบบ

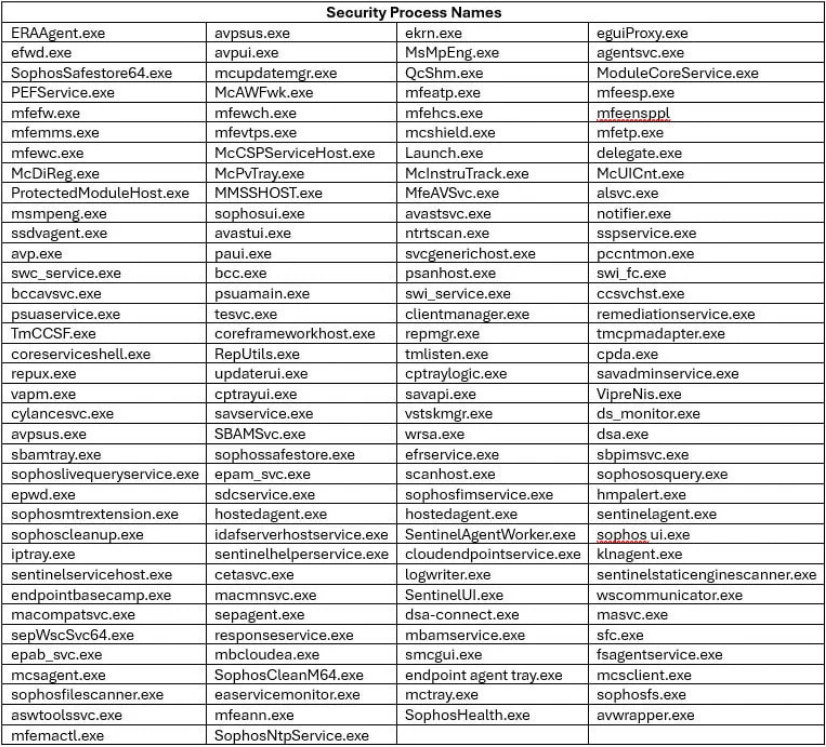

มัลแวร์นี้เป็นมัลแวร์ประเภท AV Killer ที่ไม่ได้อยู่ในกลุ่มมัลแวร์ใดโดยเฉพาะ โดยมันจะมาพร้อมกับ hardcoded list ที่มีรายการ security processes 142 รายการจากผู้พัฒนาหลายราย

เนื่องจาก driver สามารถทำงานในระดับ kernel ได้ มันจึงสามารถเข้าถึงส่วนสำคัญของระบบปฏิบัติการ และอนุญาตให้มัลแวร์ทำการ terminate processes ได้

นักวิจัยจากบริษัทด้านความปลอดภัยทางไซเบอร์อย่าง Trellix ได้ค้นพบการโจมตีรูปแบบใหม่ที่ใช้ bring-your-own-vulnerable-driver (BYOVD) ร่วมกับ anti-rootkit driver รุ่นเก่า ในการปิดการทำงานของผลิตภัณฑ์ด้านความปลอดภัยในระบบเป้าหมาย

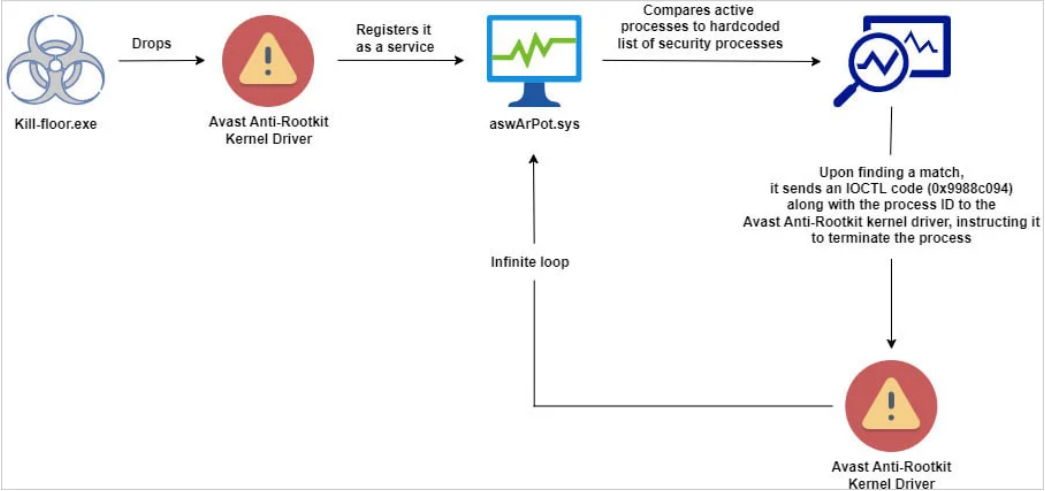

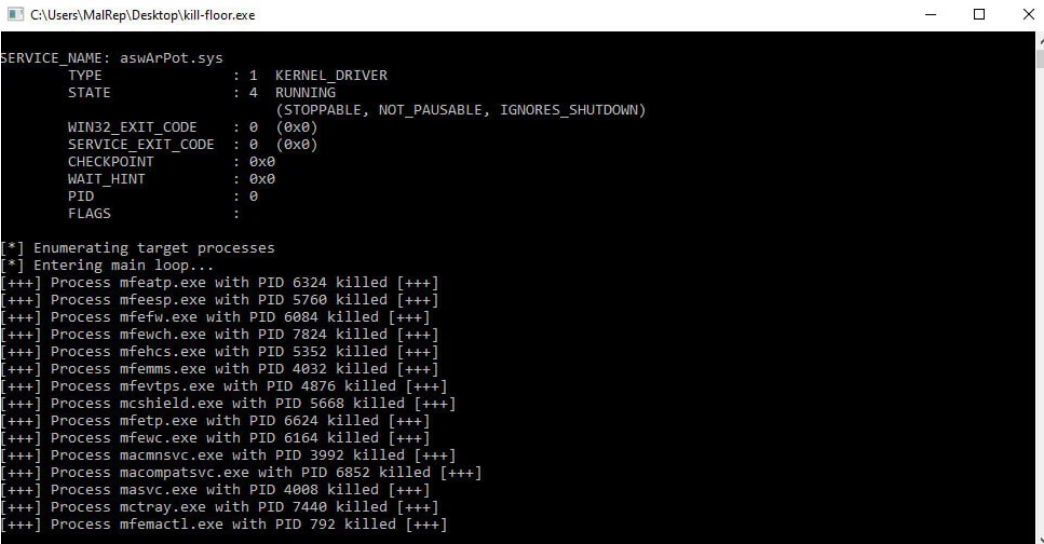

นักวิจัยอธิบายว่ามัลแวร์ตัวหนึ่งที่มีไฟล์ชื่อ kill-floor.exe จะทำหน้าที่ติดตั้งไดรเวอร์ที่มีช่องโหว่ ซึ่งใช้ชื่อไฟล์ว่า ntfs.bin ในโฟลเดอร์ Windows user จากนั้นมัลแวร์จะสร้าง service ชื่อ aswArPot.sys โดยใช้คำสั่ง Service Control (sc.exe) และ registers driver ดังกล่าว

จากนั้นมัลแวร์จะใช้ hardcoded list 142 รายการ ที่มีรายชื่อของผลิตภัณฑ์ด้านความปลอดภัย และตรวจสอบกับ snapshots ของ process ที่ทำงานอยู่บนระบบ

Trishaan Kalra นักวิจัยจาก Trellix ระบุว่า เมื่อมัลแวร์พบรายการที่ตรงกัน มันจะ "สร้างตัวอ้างอิง (handle) เพื่อเชื่อมโยงกับ Avast driver ที่ติดตั้งอยู่"

จากนั้นมัลแวร์จะใช้ API DeviceIoControl เพื่อออกคำสั่ง IOCTL ที่จำเป็นเพื่อหยุดการทำงาน

ดังที่เห็นในภาพด้านบน มัลแวร์ดังกล่าวมีเป้าหมายโจมตีกระบวนการทำงานของโซลูชันความปลอดภัยต่าง ๆ รวมถึง McAfee, Symantec (Broadcom), Sophos, Avast, Trend Micro, Microsoft Defender, SentinelOne, ESET และ BlackBerry

เมื่อการป้องกันถูกปิดใช้งาน มัลแวร์จะสามารถโจมตีได้โดยไม่มีการส่งแจ้งเตือนไปยังผู้ใช้ หรือถูกบล็อกการโจมตี

ที่น่าสังเกตคือมีการพบ driver และขั้นตอนที่คล้ายคลึงกันในช่วงต้นปี 2022 โดยนักวิจัยจาก Trend Micro ในระหว่างการตรวจสอบการโจมตีด้วยแรนซัมแวร์ AvosLocker

ในเดือนธันวาคม 2021 ทีม Incident Response Services ของ Stroz Friedberg พบว่าแรนซัมแวร์ Cuba ถูกใช้ในการโจมตี โดยใช้สคริปต์ที่ใช้ประโยชน์จากฟังก์ชันใน Avast's Anti-Rootkit kernel driver เพื่อปิดการทำงานของโซลูชันความปลอดภัยในระบบของเป้าหมาย

ในเวลาเดียวกัน นักวิจัยจาก SentinelLabs พบช่องโหว่ความรุนแรงระดับ High 2 รายการ (CVE-2022-26522 และ CVE-2022-26523) ที่มีอยู่ตั้งแต่ปี 2016 ซึ่งสามารถถูกโจมตีเพื่อ "ยกระดับสิทธิ์ และปิดการทำงานของผลิตภัณฑ์ความปลอดภัยได้"

ทั้งสองช่องโหว่นี้ได้รับการรายงานไปยัง Avast ในเดือนธันวาคม 2021 และทางบริษัทได้แก้ไขปัญหาเหล่านี้อย่างเงียบ ๆ ด้วยการอัปเดตความปลอดภัย

การป้องกันการโจมตีช่องโหว่แบบ vulnerable driver สามารถทำได้โดยใช้ rules ที่สามารถระบุ และบล็อกองค์ประกอบตาม signature หรือ hash เช่น rules ที่ Trellix แนะนำ

Microsoft ยังมีโซลูชัน เช่น blocklist policy file สำหรับไดรเวอร์ที่มีช่องโหว่ ซึ่งจะได้รับการอัปเดตทุกครั้งที่มีการออก Windows รุ่นใหม่ เริ่มตั้งแต่ Windows 11 ปี 2022 เป็นต้นไป โดยรายการดังกล่าวจะเปิดใช้งานตามค่า default บนอุปกรณ์ทั้งหมด นอกจากนี้ รายการเวอร์ชันล่าสุดสามารถเข้าถึงได้ผ่าน App Control for Business

ที่มา : bleepingcomputer

You must be logged in to post a comment.