ผู้โจมตีกำลังใช้ช่องโหว่ระดับ Critical ใน ProjectSend ที่ได้รับการเปิดเผยออกสู่สาธารณะ เพื่อ bypass การยืนยันตัวตน เพื่อทำการอัปโหลด webshells และเข้าถึงเซิร์ฟเวอร์จากภายนอก

ช่องโหว่นี้หมายเลข CVE-2024-11680 เป็นช่องโหว่การยืนยันตัวตนในระดับ Critical ที่ส่งผลกระทบต่อ ProjectSend เวอร์ชันก่อน r1720 โดยทำให้ผู้โจมตีสามารถส่ง HTTP request ที่ออกแบบมาเป็นพิเศษไปยัง 'options.php' เพื่อเปลี่ยนการตั้งค่าของแอปพลิเคชันได้

การโจมตีที่สำเร็จสามารถทำให้ผู้โจมตีสร้างบัญชีปลอม, อัปโหลด webshells รวมไปถึงฝังโค้ด JavaScript ที่เป็นอันตรายลงในระบบได้

แม้ว่าช่องโหว่จะได้รับการแก้ไขไปแล้วในวันที่ 16 พฤษภาคม 2023 แต่ก็ยังไม่มีการกำหนด CVE จนกระทั่งเมื่อวันที่ 26 พฤศจิกายน 2024 ถึงมีการกำหนดหมายเลข CVE ทำให้ผู้ใช้งานอาจไม่ทราบถึงความรุนแรง และความเร่งด่วนในการติดตั้ง และอัปเดตแพตช์

ตามข้อมูลของ VulnCheck ซึ่งตรวจพบการโจมตีที่กำลังเกิดขึ้น รวมถึงการแก้ไขปัญหาที่เป็นไปอย่างล่าช้า โดย 99% ของ ProjectSend ยังคงใช้เวอร์ชันที่มีช่องโหว่อยู่ในปัจจุบัน

ระบบที่มีความเสี่ยงนับพันรายการ

ProjectSend เป็นโอเพ่นซอร์สเว็บแอปพลิเคชัน file-sharing ที่ออกแบบมาเพื่ออำนวยความสะดวกในการถ่ายโอนไฟล์ที่ปลอดภัย และเป็นส่วนตัวระหว่างผู้ดูแลระบบเซิร์ฟเวอร์ และไคลเอนต์

โดย ProjectSend เป็นแอปพลิเคชันที่ค่อนข้างได้รับความนิยม ซึ่งมักถูกใช้โดยองค์กรที่ต้องการใช้โซลูชันที่เป็นคนดูแลเองแทนการใช้บริการของบริษัทภายนอก เช่น Google Drive และ Dropbox

VulnCheck ระบุว่า Censys รายงานว่ามีการใช้งาน ProjectSend ที่ถูกเปิดให้เข้าถึงได้บนอินเทอร์เน็ตประมาณ 4,000 ตัวอย่าง ซึ่งส่วนใหญ่มีความเสี่ยงต่อการถูกโจมตี

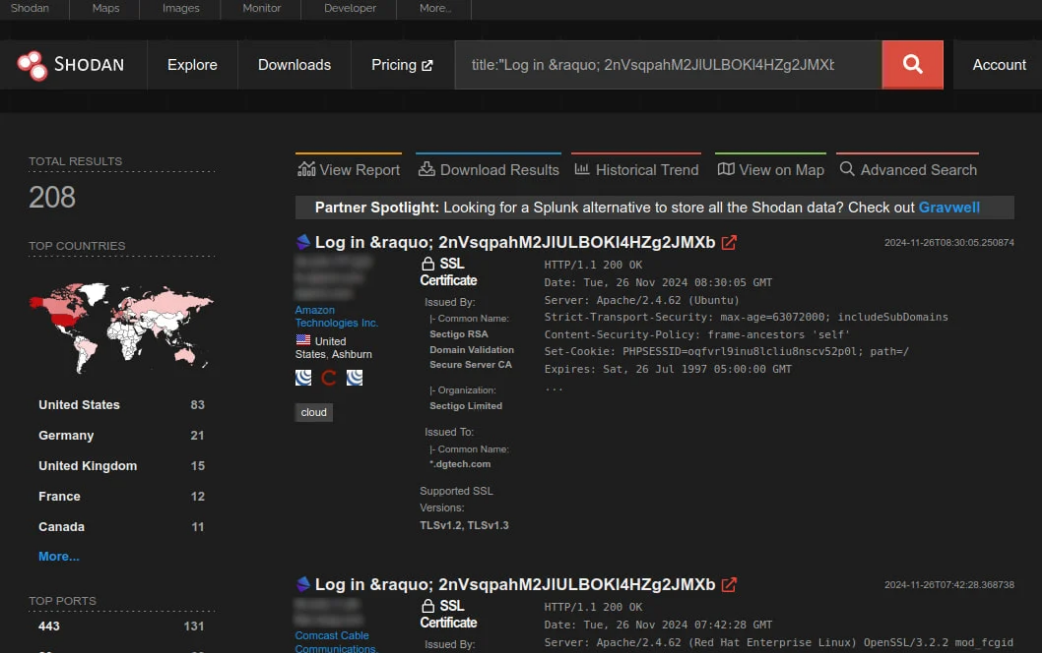

นักวิจัยรายงานว่า ข้อมูลจาก Shodan พบว่า 55% ของตัวอย่างที่เปิดให้เข้าถึงได้บนอินเทอร์เน็ตใช้เวอร์ชัน r1605 ซึ่งปล่อยออกมาในเดือนตุลาคม 2022 และ 44% ใช้เวอร์ชันที่ไม่สามารถระบุได้ตั้งแต่เดือนเมษายน 2023 และมีเพียง 1% ที่ใช้เวอร์ชัน r1750 ซึ่งเป็นเวอร์ชันที่ได้รับการแก้ไขช่องโหว่ไปแล้ว

VulnCheck ระบุว่า พบการโจมตีโดยใช้ช่องโหว่ CVE-2024-11680 ซึ่งขยายขอบเขตไปมากกว่าการทดสอบเท่านั้น รวมถึงการเปลี่ยนแปลงการตั้งค่าระบบเพื่อเปิดใช้งาน user registration ซึ่งอาจทำให้มีการเข้าถึงระบบได้โดยไม่ได้รับอนุญาต และการติดตั้งเว็บเชลล์เพื่อควบคุมเซิร์ฟเวอร์ที่ถูกโจมตี

พฤติกรรมลักษณะนี้เพิ่มขึ้นตั้งแต่เดือนกันยายน 2024 เมื่อ Metasploit และ Nuclei มีการเผยแพร่ exploits สำหรับช่องโหว่ CVE-2024-11680

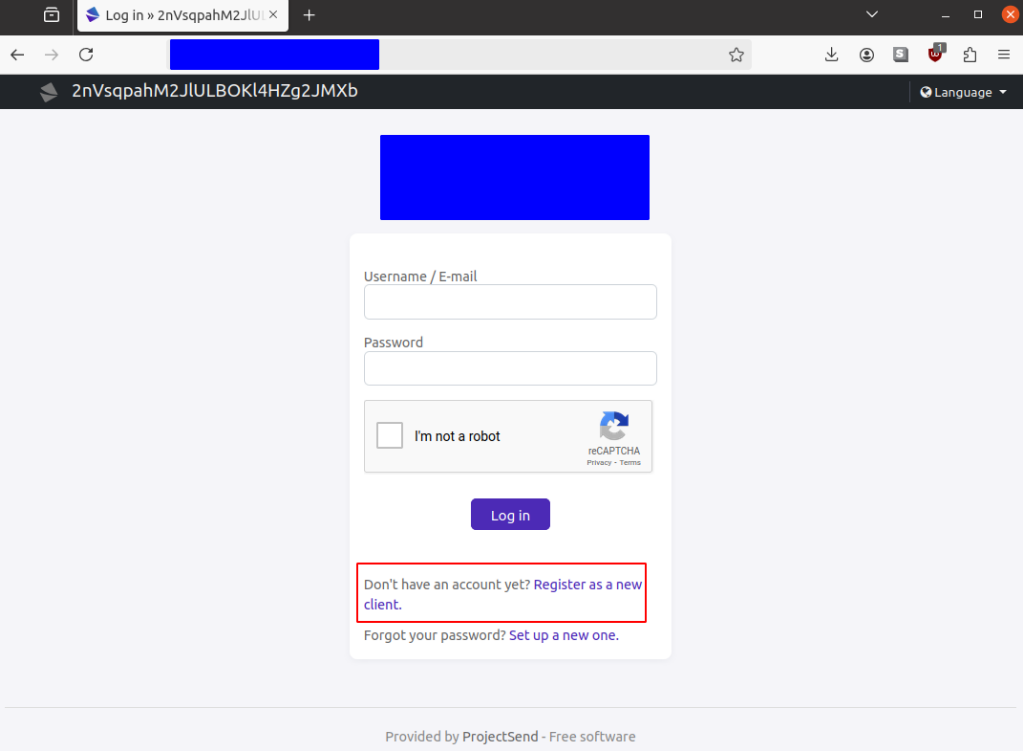

ตามรายงานระบุว่า "VulnCheck สังเกตว่าเซิร์ฟเวอร์ ProjectSend ที่ถูกเปิดให้เข้าถึงได้บนอินเทอร์เน็ต เริ่มมีการเปลี่ยนชื่อ landing page titles ไปเป็นรูปแบบสตริงที่มีความยาว และเป็นลักษณะแบบสุ่ม

"ชื่อที่ยาว และเป็นแบบสุ่ม ๆ เหล่านี้ สอดคล้องกับวิธีที่ Nuclei และ Metasploit ใช้ในการทดสอบช่องโหว่"

"เครื่องมือโจมตีทั้งสองตัว จะปรับเปลี่ยน configuration file ของเหยื่อเพื่อเปลี่ยนชื่อเว็บไซต์ และด้วยเหตุนี้จึงเปลี่ยนชื่อ HTTP title ด้วยค่าแบบสุ่ม"

GreyNoise แสดงรายชื่อ IP จำนวน 121 รายการที่เชื่อมโยงกับพฤติกรรมนี้ ซึ่งแสดงให้เห็นถึงความพยายามในการโจมตีจำนวนมาก

VulnCheck เตือนว่า เว็บเชลล์จะถูกเก็บไว้ในไดเรกทอรี 'upload/files' โดยมีชื่อที่สร้างจาก POSIX timestamp, SHA1 hash ของชื่อผู้ใช้, และชื่อไฟล์/นามสกุลไฟล์เดิม

การเข้าถึงไฟล์เหล่านี้โดยตรงผ่านเว็บเซิร์ฟเวอร์แสดงให้เห็นถึงการโจมตีช่องโหว่ที่กำลังเกิดขึ้น

นักวิจัยเตือนว่าควรอัปเกรดเป็น ProjectSend เวอร์ชัน r1750 โดยเร็วที่สุด เนื่องจากการโจมตีมีแนวโน้มว่าจะแพร่กระจายเป็นวงกว้าง

ที่มา : bleepingcomputer

You must be logged in to post a comment.