รายงานจาก Mandiant ระบุว่า ช่องโหว่ใหม่ใน Fortinet FortiManager ที่เรียกว่า FortiJump และมีหมายเลข CVE-2024-47575 กำลังถูกใช้ในการโจมตีแบบ zero-day มาตั้งแต่เดือนมิถุนายน 2024 โดยใช้โจมตีเป้าหมายที่เป็นเซิร์ฟเวอร์กว่า 50 เครื่อง

ในช่วง 10 วันที่ผ่านมา มีข่าวลือเกี่ยวกับการโจมตีแบบ zero-day ของ FortiManager ที่กำลังถูกโจมตีอย่างต่อเนื่อง ซึ่งเกิดขึ้นหลังจากที่ Fortinet ได้แจ้งเตือนไปยังลูกค้าแบบส่วนตัว โดยเป็นการแจ้งเตือนด้านความปลอดภัยล่วงหน้า

วันนี้ Fortinet ได้เปิดเผยช่องโหว่ของ FortiManager โดยระบุว่าเป็นช่องโหว่ missing authentication flaw ใน API ของ "FortiGate to FortiManager Protocol" (FGFM) ที่ Fortinet สร้างขึ้น ซึ่งจะทำให้ผู้โจมตีที่ไม่ได้ผ่านการยืนยันตัวตนสามารถใช้คำสั่งตามที่ต้องการบนเซิร์ฟเวอร์ และสามารถควบคุมอุปกรณ์ FortiGate ได้

กลุ่มผู้โจมตีจะสามารถใช้ประโยชน์จากช่องโหว่นี้ได้ โดยการใช้ FortiManager และ FortiGate ที่ถูกควบคุมโดยผู้โจมตี และมี certificates ที่ถูกต้อง เพื่อใช้ในการลงทะเบียนกับเซิร์ฟเวอร์ FortiManager ที่ถูกเปิดเผยได้

เมื่ออุปกรณ์ของพวกเขาเชื่อมต่อแล้ว แม้ว่าจะอยู่ในสถานะที่ไม่ได้รับอนุญาต พวกเขาก็สามารถใช้ช่องโหว่นี้เพื่อเรียกใช้คำสั่ง API บน FortiManager และขโมยข้อมูลการตั้งค่าของอุปกรณ์ได้

Fortinet ได้ออกแพตช์สำหรับ CVE-2024-47575 และเสนอวิธีการลดความเสี่ยง เช่น อนุญาตเฉพาะบาง IP address ที่มีความจำเป็นเท่านั้นให้สามารถเชื่อมต่อได้ หรือการป้องกันไม่ให้อุปกรณ์ FortiGate ที่ไม่รู้จักลงทะเบียนโดยใช้คำสั่ง fgfm-deny-unknown enable

ช่องโหว่ถูกใช้โจมตีแบบ zero-day มาตั้งแต่เดือนมิถุนายน

Mandiant ระบุว่า กลุ่มผู้โจมตีชื่อว่า UNC5820 ได้เริ่มโจมตีอุปกรณ์ FortiManager ตั้งแต่วันที่ 27 มิถุนายน 2024

ตามรายงานจาก Mandiant ระบุว่ากลุ่ม UNC5820 ได้จัดเก็บ และขโมยข้อมูลการตั้งค่าของอุปกรณ์ FortiGate ที่มีการควบคุมโดย FortiManager ที่ถูกโจมตี

ข้อมูลนี้ประกอบด้วยรายละเอียดการตั้งค่าของอุปกรณ์ที่ถูกควบคุมโดย FortiManager รวมถึงผู้ใช้ และรหัสผ่านที่ถูกแฮชด้วย FortiOS256

ข้อมูลเหล่านี้อาจถูกใช้โดยกลุ่ม UNC5820 เพื่อใช้โจมตี FortiManager เพิ่มเติม และแพร่กระจายมัลแวร์ไปยังอุปกรณ์ Fortinet ที่อยู่ในการควบคุม และสุดท้ายก็โจมตีเข้าไปยัง environment ขององค์กร

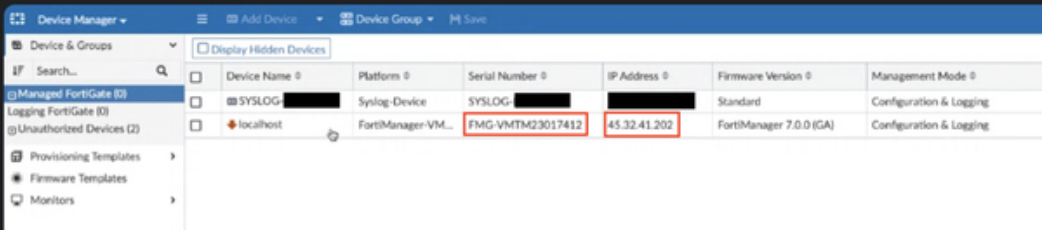

การโจมตีครั้งแรกที่ถูกตรวจพบมาจาก IP 45[.]32[.]41[.]202 ซึ่งผู้โจมตีได้ลงทะเบียนไว้ใน FortiManager-VM ที่ไม่ได้รับอนุญาตจากเซิร์ฟเวอร์ FortiManager ที่ถูกเปิดเผย

อุปกรณ์นี้ถูกระบุชื่อว่า "localhost" และใช้ Serial Number "FMG-VMTM23017412" ดังที่แสดงด้านล่าง

จากการโจมตีครั้งนี้ Mandiant ระบุว่ามีการสร้างไฟล์ 4 ไฟล์ ได้แก่

- /tmp/.tm เป็นไฟล์เก็บข้อมูลที่ถูกบีบอัดด้วย gzip ซึ่งประกอบด้วยข้อมูลที่ถูกขโมยเกี่ยวกับอุปกรณ์ FortiGate ที่ถูกควบคุม และข้อมูลเกี่ยวกับเซิร์ฟเวอร์ FortiManager รวมถึงฐานข้อมูลทั่วโลก

- /fds/data/unreg_devices.txt ประกอบด้วย Serial Number และที่อยู่ IP ของอุปกรณ์ที่ไม่ได้ลงทะเบียน

- /fds/data/subs.dat.tmp ไม่ทราบเนื้อหาของไฟล์นี้

- /fds/data/subs.dat ไฟล์นี้บันทึก Serial Number ของอุปกรณ์ที่ถูกควบคุมโดยผู้โจมตี โดยมีข้อมูล เช่น ID ผู้ใช้, ชื่อบริษัท และที่อยู่อีเมล

ในการโจมตีครั้งแรกที่พบ อีเมลที่ใช้คือ "0qsc137p@justdefinition.com" และชื่อบริษัทคือ "Purity Supreme"

Mandiant ระบุว่า พวกเขาได้ทำการวิเคราะห์หน่วยความจำของอุปกรณ์ที่ถูกโจมตี แต่ไม่พบร่องรอยของเพย์โหลดที่เป็นอันตราย หรือการดัดแปลงไฟล์ system

แม้ว่าผู้โจมตีได้ทำการขโมยข้อมูลจากอุปกรณ์แล้ว แต่ Mandiant ระบุว่ายังไม่มีหลักฐานว่ากลุ่ม UNC5820 ได้นำข้อมูลสำคัญนี้ไปใช้ในการโจมตีต่อไปยังอุปกรณ์ FortiGate ที่ถูกควบคุมไว้ หรือมีการโจมตีไปยังเครือข่ายอื่นอีกหรือไม่

ในตอนนี้ ข้อมูลที่ถูกขโมยไปอาจไม่มีความสำคัญกับผู้โจมตีมากนัก เนื่องจาก Mandiant และ Fortinet ได้แจ้งเตือนลูกค้าเกี่ยวกับการโจมตีเหล่านี้แล้ว โดยหวังว่าลูกค้าจะเปลี่ยนแปลงข้อมูลการเข้าสู่ระบบ และทำการป้องกันในรูปแบบต่าง ๆ

เนื่องจากยังไม่มีการโจมตีเพิ่มเติมหลังจากการโจมตีครั้งแรก Mandiant จึงยังไม่สามารถระบุเป้าหมาย หรือตำแหน่งที่ตั้งของกลุ่มผู้โจมตีได้

Mandiant ระบุเพิ่มเติมว่า ในขณะนี้ไม่มีข้อมูลเพียงพอที่จะประเมินแรงจูงใจ หรือที่ตั้งของผู้โจมตีได้อย่างแน่ชัด แต่หากมีข้อมูลเพิ่มเติมจากการตรวจสอบ จะทำการอัปเดตข้อมูลอีกครั้ง

Fortinet ได้แชร์ข้อมูลเพิ่มเติมในส่วนคำแนะนำของช่องโหว่หมายเลข CVE-2024-47575 (FG-IR-24-423) โดยรวมถึงวิธีการลดความเสี่ยง และวิธีการกู้คืนระบบ และยังได้ระบุ IOC (Indicators of Compromise) เพิ่มเติม เช่น IP address ต่าง ๆ ที่ผู้โจมตีใช้ และ Logs ที่สามารถตรวจจับเซิร์ฟเวอร์ FortiManager ที่ถูกโจมตีได้

ที่มา : bleepingcomputer

You must be logged in to post a comment.