พบการเผยแพร่ชุดสาธิตการโจมตี Proof-of-concept (PoC) สำหรับช่องโหว่ Remote Registry client ใน Microsoft ซึ่งสามารถใช้เพื่อควบคุม Windows domain ได้โดยการลดระดับความปลอดภัยของกระบวนการ authentication

CVE-2024-43532 (คะแนน CVSS 8.8/10 ความรุนแรงระดับ High) เป็นช่องโหว่ในกลไกการสำรองข้อมูลในการใช้งาน Windows Registry (WinReg) client ที่ต้องอาศัย transport protocols แบบเก่า หากไม่มี SMB transport

Hacker จะโจมตีโดยใช้ช่องโหว่ด้านความปลอดภัยที่สามารถส่งต่อ relay NTLM authentication ไปยัง Active Directory Certificate Services (ADCS) เพื่อรับ user certificate สำหรับ domain authentication เพิ่มเติม ช่องโหว่ดังกล่าวถูกพบโดยนักวิจัยของ Akamai ชื่อ Stiv Kupchik และเปิดเผยช่องโหว่นี้ต่อ Microsoft เมื่อวันที่ 1 กุมภาพันธ์ 2024 อย่างไรก็ตาม Microsoft ได้ปฏิเสธรายงานดังกล่าวเมื่อวันที่ 25 เมษายนว่าเกิดจาก "documentation issue"

ในช่วงกลางเดือนมิถุนายน 2024 Kupchik ได้ส่งรายงานอีกครั้งพร้อมชุดสาธิตการโจมตี Proof-of-concept (PoC) และคำอธิบายที่ดีกว่าเดิม ซึ่งทำให้ Microsoft ยืนยันช่องโหว่ดังกล่าวในวันที่ 8 กรกฎาคม 2024 สามเดือนต่อมา Microsoft ได้ออกแพตซ์แก้ไขช่องโหว่ดังกล่าว

ช่องโหว่ดังกล่าวส่งผลกระทบต่อ Windows Server ทุกเวอร์ชันตั้งแต่ 2008 ถึง 2022 รวมทั้ง Windows 10 และ Windows 11

รายละเอียดช่องโหว่ และการโจมตี

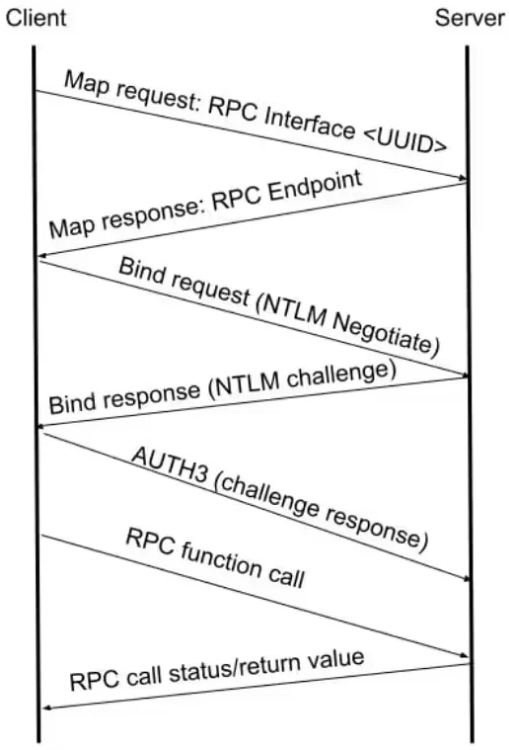

CVE-2024-43532 มาจากวิธีที่ Remote Registry client ของ Microsoft จัดการการ RPC (Remote Procedure Call) authentication ระหว่างสถานการณ์ fallback บางสถานการณ์เมื่อ SMB transport ไม่พร้อมใช้งาน

เมื่อเหตุการณ์นี้เกิดขึ้น client จะเปลี่ยนไปใช้ transport protocols แบบเก่า เช่น TCP/IP และใช้ authentication level ที่อ่อนแอ (RPC_C_AUTHN_LEVEL_CONNECT) ซึ่งจะไม่ตรวจสอบความถูกต้อง หรือความสมบูรณ์ของการเชื่อมต่อ ส่งผลให้ Hacker สามารถทำการยืนยันตัวตนกับเซิร์ฟเวอร์ และสร้างบัญชี domain administrator ใหม่ได้โดยการ NTLM authentication handshake จาก client และส่งต่อไปยังบริการอื่น เช่น (ADCS)

เมื่อโจมตีช่องโหว่ CVE-2024-43532 สำเร็จ จะส่งผลให้เกิดวิธีใหม่ในการ NTLM relay attack โดยใช้ WinReg component เพื่อ relay authentication details ที่อาจนำไปสู่การเข้ายึดโดเมนได้

ทั้งนี้ Hacker บางรายเคยใช้การโจมตีแบบ NTLM relay attack เพื่อควบคุม Windows domains มาแล้ว ตัวอย่างหนึ่งคือกลุ่ม LockFile ransomware ที่โจมตีองค์กรต่าง ๆ ในสหรัฐอเมริกา และเอเชียโดยใช้ PetitPotam

ขณะนี้ทางนักวิจัยได้เปิดตัว PoC ที่ใช้งานได้สำหรับ CVE-2024-43532 และอธิบายกระบวนการโจมตีตั้งแต่การสร้าง relay server จนถึงการรับ user certificate จากเป้าหมาย ในระหว่างการประชุม No Hat security conference ที่เมืองเบอร์กาโม ประเทศอิตาลี

รายงานของ Akamai ยังให้วิธีการตรวจสอบว่า Remote Registry service ได้เปิดใช้งานอยู่บนเครื่องหรือไม่ รวมถึง YARA rule เพื่อตรวจจับ client ที่ใช้ WinAPI ที่มีช่องโหว่

นักวิจัยยังแนะนำให้ใช้ Event Tracing for Windows (ETW) เพื่อตรวจสอบ specific RPC calls รวมถึงเหตุการณ์ที่เกี่ยวข้องกับ WinReg RPC interface

ที่มา : hbleepingcomputer

You must be logged in to post a comment.