The Cyble Global Sensor Intelligence Network (CGSI) ได้ดำเนินการติดตาม และรวบรวมข้อมูลการโจมตีแบบเรียลไทม์ผ่านเครือข่าย Honeypot ของ Cyble และได้ตรวจพบการพยายามโจมตีจำนวนมาก เช่น การโจมตีด้วยมัลแวร์, การหลอกลวงทางการเงิน และการโจมตีแบบ Brute-Force

Attack Case Studies

รายงาน Cyble Sensor Intelligence ตรวจสอบการโจมตีทั้งหมด 18 ครั้ง และต่อไปนี้เป็น 5 เหตุการณ์การโจมตีที่น่าสนใจ

CVE-2024-7954 : ช่องโหว่การรันโค้ดตามต้องการในปลั๊กอิน SPIP Porte Plume

ช่องโหว่นี้ส่งผลกระทบกับปลั๊กอิน porte_plume ใน SPIP เวอร์ชันก่อน 4.30-alpha2, 4.2.13 และ 4.1.16 ซึ่งทำให้ให้ผู้โจมตีสามารถโจมตีได้จากระยะไกล โดยที่ไม่ต้องผ่านการยืนยันตัวตน และสามารถรันโค้ด PHP ตามที่ต้องการได้ โดยการส่ง HTTP request ที่สร้างขึ้นมาเป็นพิเศษ ผู้ใช้ควรอัปเกรดไปยังเวอร์ชันที่มีการแก้ไขแล้วเพื่อป้องกันความเสี่ยงจากช่องโหว่นี้

CVE-2024-7120 : ช่องโหว่ OS Command Injection ในอุปกรณ์ Raisecom MSG

ช่องโหว่ OS command injection ระดับ Critical บนอินเทอร์เฟซเว็บของอุปกรณ์ Raisecom MSG1200, MSG2100E, MSG2200 และ MSG2300 ที่ใช้เฟิร์มแวร์เวอร์ชัน 3.90 ช่องโหว่นี้อยู่ในไฟล์ list_base_config.php ซึ่งเปิดโอกาสให้ผู้โจมตีจากระยะไกลสามารถใช้พารามิเตอร์ template เพื่อรันคำสั่งตามที่ต้องการบนระบบได้ นอกจากนี้ยังมีการเผยแพร่โค้ดสำหรับการโจมตีช่องโหว่นี้สู่สาธารณะแล้ว

CVE-2024-4577 : ช่องโหว่ PHP CGI Argument Injection

ช่องโหว่ระดับ Critical ใน PHP ที่ส่งผลกระทบกับการตั้งค่า CGI โดยช่องโหว่นี้ทำให้ผู้โจมตีสามารถรันคำสั่งตามที่ต้องการได้ผ่านการใช้พารามิเตอร์ URL ที่ถูกสร้างขึ้นมาเป็นพิเศษ เนื่องจากความสำคัญของภาษา PHP และการใช้กันอย่างแพร่หลาย องค์กรที่ได้รับผลกระทบควรรีบอัปเกรดไปยังเวอร์ชันที่มีความปลอดภัยมากขึ้นโดยเร็วที่สุด

CVE-2024-36401 : ช่องโหว่ใน GeoServer ที่อนุญาตให้รันโค้ดจากระยะไกลผ่าน XPath Evaluation ที่ไม่ปลอดภัย

ช่องโหว่ระดับ Critical ที่เกี่ยวข้องกับการรันโค้ดที่เป็นอันตรายจากระยะไกลใน GeoServer เวอร์ชันก่อน 2.23.6, 2.24.4 และ 2.25.2 ซึ่งเกิดจากการประเมินพารามิเตอร์ของ OGC request ในรูปแบบ XPath expressions ที่ไม่ปลอดภัย ทำให้ผู้ใช้งานที่ไม่ผ่านการยืนยันตัวตนสามารถรันโค้ดตามที่ต้องการได้บนระบบที่ติดตั้ง GeoServer เวอร์ชันเริ่มต้น ช่องโหว่นี้เกิดขึ้นเนื่องจากการจัดการข้อมูลประเภท simple feature ที่ไม่ถูกต้อง มีการออกแพตช์แก้ไขแล้ว และสามารถใช้วิธีแก้ไขปัญหาชั่วคราวโดยการลบไลบรารีที่มีปัญหา (gt-complex library) ซึ่งอาจส่งผลต่อการทำงานบางส่วนของระบบ

CVE-2024-7029 : ช่องโหว่ Network Command Injection โดยไม่ผ่านการยืนยันตัวตนใน AVTECH IP camera

ช่องโหว่นี้ทำให้ผู้โจมตีจากระยะไกลสามารถ injection และรันคำสั่งผ่านเครือข่าย โดยไม่ต้องมีการยืนยันตัวตนได้ ช่องโหว่ระดับ Critical นี้ทำให้สามารถควบคุมระบบที่ได้รับผลกระทบได้ ส่งผลกระทบต่อ AVM1203 ที่ใช้เฟิร์มแวร์เวอร์ชัน FullImg-1023-1007-1011-1009 และเวอร์ชันก่อนหน้า รวมถึง IP camera และผลิตภัณฑ์ Network Video Recorder (NVR) ที่อาจได้รับผลกระทบเช่นเดียวกัน

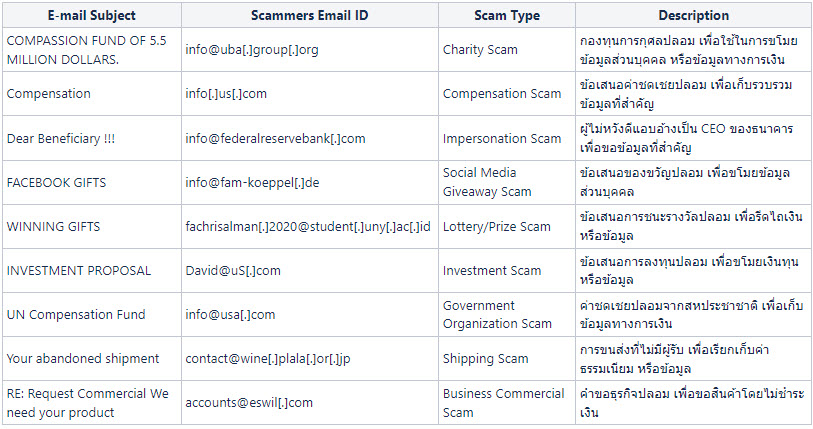

Phishing Scams Identified

นักวิจัยของ Cyble ได้ระบุอีเมล phishing ที่น่าสนใจจำนวน 9 รายการ

Brute-Force Attacks

การโจมตีแบบ Brute-force คือการที่ผู้โจมตีส่งรหัสผ่านจำนวนมาก โดยคาดหวังจะสามารถเดารหัสผ่านได้ถูกต้อง ผู้โจมตีจะทดสอบเดารหัสผ่านอย่างเป็นระบบจนกว่าจะพบรหัสผ่านที่ถูกต้อง การโจมตีแบบนี้ใช้วิธีการลองผิดลองถูกเพื่อเดาข้อมูลการเข้าสู่ระบบ และคีย์การเข้ารหัส

Cyble พบการโจมตีแบบ Brute-force จำนวนมากในสัปดาห์ที่ผ่านมา การตรวจสอบพบการกระจายของพอร์ตที่ถูกโจมตี โดยอ้างอิงจาก 5 ประเทศที่มีผู้โจมตีสูงสุด แสดงให้เห็นว่าการโจมตีที่มาจากสหรัฐอเมริกาเน้นเป้าหมายไปที่พอร์ต 3389 (60%), 445 (19%), 22 (13%), 5900 (6%) และ 9200 (3%) ในขณะที่การโจมตีที่มาจากรัสเซียเน้นไปที่พอร์ต 5900 (96%), 445 (2%), 25 (1%), 3389 (1%), และ 1025 (1%) ส่วนการโจมตีที่มาจากเนเธอร์แลนด์, อินเดีย, และบัลแกเรียส่วนใหญ่เน้นที่พอร์ต 5900 และ 445

นักวิเคราะห์ด้านความปลอดภัยแนะนำให้เพิ่มการ Block พอร์ตที่ถูกใช้ในการโจมตี หากไม่มีความจำเป็นต้องเปิดใช้งาน เช่น 22, 3389, 443, 445, 5900 และ 3306

ชื่อผู้ใช้ และรหัสผ่านที่ใช้บ่อยที่สุดในการโจมตีแบบ Brute-force

รายงานการวิเคราะห์ระบุว่าการโจมตีแบบ Brute-force มักเกิดขึ้นกับซอฟต์แวร์ IT automation และเซิร์ฟเวอร์ โดยใช้ชื่อผู้ใช้ เช่น 3comcso, elasticsearch และ hadoop รวมถึงการโจมตีฐานข้อมูลที่ใช้ชื่อ เช่น mysql และ Postgres ชื่อผู้ใช้/รหัสผ่านที่พบบ่อยที่สุดได้แก่ “root”, “admin”, “password”, “123456” เป็นต้น ดังนั้นจึงมีความสำคัญอย่างยิ่งที่จะต้องตั้งรหัสผ่านที่รัดกุมสำหรับเซิร์ฟเวอร์ และอุปกรณ์ และควรเปลี่ยนรหัสผ่านเริ่มต้นเสมอ

คำแนะนำ

- ควรบล็อกแฮช, URL, และข้อมูลอีเมลที่ตรวจพบในระบบรักษาความปลอดภัย

- รีบแก้ไขช่องโหว่ทั้งหมดที่ระบุไว้ และติดตามการแจ้งเตือนที่สำคัญในเครือข่ายภายในอย่างสม่ำเสมอ

- ตรวจสอบหมายเลข ASN และที่อยู่ IP ของผู้โจมตีในการโจมตีแบบเรียลไทม์อย่างต่อเนื่อง

- บล็อกที่อยู่ IP ของการโจมตีแบบ Brute-force และพอร์ตที่ถูกโจมตี หากไม่มีความจำเป็นต้องเปิดใช้งาน

- ดำเนินการตั้งค่าชื่อผู้ใช้ และรหัสผ่านเริ่มต้นใหม่เพื่อลดความเสี่ยงจากการโจมตีแบบ Brute-force และกำหนดให้มีการเปลี่ยนแปลงเป็นระยะ ๆ

- ในส่วนของเซิร์ฟเวอร์ ควรตั้งรหัสผ่านที่รัดกุม และคาดเดาได้ยาก

ที่มา : cyble

You must be logged in to post a comment.