นักวิจัยความปลอดภัยทางไซเบอร์แนะนำให้ผู้ใช้ทำการอัปเกรด Adobe Acrobat Reader หลังจากเมื่อวันที่ 10 กันยายน 2024 มีการออกแพตช์แก้ไขช่องโหว่ zero-day ในการเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกล พร้อมกันกับการพบ proof-of-concept exploit (POC)

ช่องโหว่ดังกล่าวมีหมายเลข CVE-2024-41869 ระดับ Critical โดยเป็นช่องโหว่ที่ทำให้สามารถเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกลได้ เมื่อเปิดไฟล์ PDF ที่ถูกสร้างขึ้นมาเป็นพิเศษ

หลังจากเปิดไฟล์แล้ว อาจจะเกิด bug "use after free" บางอย่าง เมื่อโปรแกรมพยายามเข้าถึงข้อมูลภายในหน่วยความจำที่ไม่ได้มีการตรวจสอบ ซึ่งทำให้เกิดพฤติกรรมผิดปกติ เช่น โปรแกรมหยุดทำงาน หรือค้าง

อย่างไรก็ตาม หากผู้โจมตีสามารถทำการจัดเก็บโค้ดที่เป็นอันตรายไว้ในตำแหน่งหน่วยความจำนั้น และโปรแกรมเข้าถึงโค้ดนั้นในภายหลัง ก็สามารถใช้เพื่อรันโค้ดที่เป็นอันตรายบนอุปกรณ์เป้าหมายได้

ช่องโหว่หมายเลข CVE-2024-41869 ได้รับการแก้ไขแล้วใน Acrobat Reader และ Adobe Acrobat เวอร์ชันล่าสุด

PoC exploit ถูกพบในเดือนมิถุนายน

ช่องโหว่ Zero-day ของ Acrobat Reader ถูกค้นพบโดย EXPMON ในเดือนมิถุนายนผ่านมา ซึ่งเป็นแพลตฟอร์มในรูปแบบ sandbox ที่สร้างขึ้นโดยนักวิจัยความปลอดภัยทางไซเบอร์ Haifei Li เพื่อตรวจจับช่องโหว่ที่มีระดับความรุนแรงสูง เช่น zero-day หรือช่องโหว่ที่อาจตรวจจับได้ยาก

โดย Haifei Li ระบุกับ BleepingComputer ว่าได้สร้าง EXPMON ขึ้นมาเพราะสังเกตเห็นว่าไม่มีระบบการตรวจจับ และวิเคราะห์โดยใช้ sandbox-based ที่มุ่งเน้นการตรวจจับภัยคุกคามจากมุมมองของช่องโหว่ หรือช่องโหว่โดยเฉพาะ

ระบบอื่น ๆ จะตรวจจับจากรูปแบบของมัลแวร์ ซึ่งการตรวจจับแบบ exploit หรือ vulnerability perspective มีความจำเป็นอย่างยิ่งหากต้องการตรวจจับการโจมตีในระดับสูง (หรือในระยะเริ่มต้น)

ตัวอย่างเช่น หากไม่มีมัลแวร์ที่ถูก dropped หรือถูกเรียกใช้เนื่องจากเงื่อนไขบางอย่าง และการโจมตีไม่ได้มีการใช้มัลแวร์เลย ระบบเหล่านั้นจะไม่สามารถตรวจจับการโจมตีเหล่านี้ได้ ซึ่งช่องโหว่มีการทำงานที่ต่างจากมัลแวร์มาก ดังนั้นจึงต้องใช้วิธีอื่นในการตรวจจับช่องโหว่เหล่านี้

ช่องโหว่แบบ Zero-day ถูกค้นพบหลังจากมีการส่งตัวอย่างจำนวนมากจากแหล่งข้อมูลสาธารณะไปยัง EXPMON เพื่อทำการวิเคราะห์ ตัวอย่างเหล่านี้ รวมถึง PDF proof-of-concept ซึ่งส่งผลทำให้ระบบหยุดทำงานดังกล่าว

แม้ว่าการโจมตีอาจจะยังอยู่ในระหว่างการทดสอบ และยังไม่มี malicious payloads ที่เป็นอันตราย แต่ก็มีการยืนยันออกมาว่าสามารถใช้ประโยชน์จากช่องโหว่นี้ในการโจมตีได้ ซึ่งอาจเป็นการโจมตีแบบการเรียกใช้โค้ดที่เป็นอันตรายจากระยะไกล

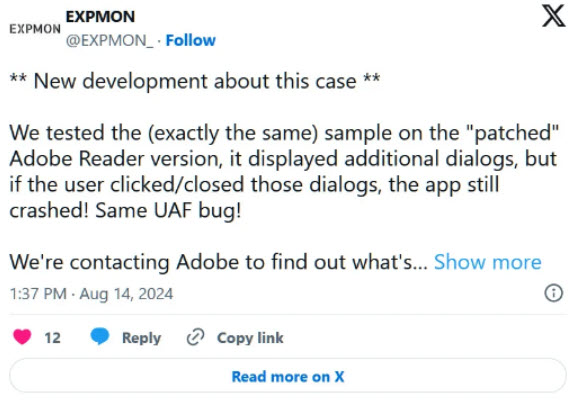

หลังจากที่ Haifei Li เปิดเผยช่องโหว่ดังกล่าวกับทาง Adobe ก็ได้มีการการอัปเดตแก้ไขช่องโหว่ในเดือนสิงหาคม อย่างไรก็ตามการอัปเดตไม่ได้แก้ไขช่องโหว่ดังกล่าว และยังคงสามารถเรียกใช้งานได้อยู่หลังจากมีการปิด dialogs ต่าง ๆ

บัญชี EXPMON ใน X ระบุว่าได้มีการทดสอบตัวอย่าง (ที่เหมือนกันทุกประการ) บน Adobe Reader เวอร์ชันที่แก้ไขแล้ว โดยยังพบ dialogs อื่น ๆ เพิ่มเติม แต่ถ้าผู้ใช้มีการคลิก หรือปิด dialogs เหล่านั้น แอปก็ยังคงหยุดการทำงานเหมือนเดิม

เมื่อวันที่ 10 กันยายน 2024 ทาง Adobe ได้ออกแพตช์แก้ไขช่องโหว่หมายเลข CVE-2024-41869 อีกครั้ง

Haifei Li จะเปิดเผยรายละเอียดเกี่ยวกับวิธีการตรวจจับช่องโหว่บน EXPMON blog และข้อมูลทางเทคนิคเพิ่มเติมในรายงานการวิจัยของ Check Point ที่จะออกในเร็ว ๆ นี้

ที่มา : www.bleepingcomputer

You must be logged in to post a comment.