GXC Team criminal business

GXC Team ปรากฏในการติดตามของ Group-IB ครั้งแรกในเดือนมกราคม 2023 ด้วยการเริ่มเสนอขายบริการอาชญากรรมทางไซเบอร์ผ่านช่องทาง Telegram ส่วนตัว และฟอรั่มใต้ดินชื่อ "Exploit.in" โดยราคาของ Phishing kit อยู่ในระหว่าง 150 ถึง 900 เหรียญสหรัฐ ในขณะที่แพ็กเกจที่มีทั้งฟิชชิ่ง และมัลแวร์บน Android มีราคาอยู่ที่ประมาณ 500 เหรียญต่อเดือน GXC Team มุ่งเน้นไปที่การพัฒนา และแจกจ่ายฟิชชิ่ง และมัลแวร์บน Android ที่กำหนดเป้าหมายไปที่ผู้ใช้งานสถาบันการเงินในสเปน รวมถึงองค์กรอื่น ๆ เช่น บริการด้านภาษี และบริการภาครัฐ, อีคอมเมิร์ซ, ธนาคาร และการแลกเปลี่ยนสกุลเงินดิจิทัลในสหรัฐอเมริกา, สหราชอาณาจักร, สโลวาเกีย และบราซิล

ธุรกิจของ GXC Team ประกอบไปด้วย

- การพัฒนา และจำหน่าย Phishing kits

- การพัฒนา และจำหน่ายมัลแวร์บน Android

- การพัฒนา และขายเครื่องมือ AI-powered scam

- การขายบัญชีธนาคารที่ถูกขโมยจากธนาคารในสเปน

- บริการเขียนโค้ดตามสั่ง

ธรุกิจหลักของ GXC Team คือบริการให้เช่า MAAS (Malware-As-A-Service) โดยผู้ไม่หวังดีอื่น ๆ จะจ่ายค่าบริการแบบรายเดือนสำหรับ phishing kit เท่านั้น หรือแพ็กเกจที่มีแอปมัลแวร์บน Android นอกจากนั้น GXC Team จะดูแลส่วนในที่เหลือ ตั้งแต่การตั้งค่า และการปรับแต่งโครงสร้างพื้นฐานไปจนถึงการจดทะเบียนชื่อโดเมนเพื่อใช้ในการส่งข้อมูลที่ถูกขโมยมา

หลังจากซื้อบริการจาก GXC Team แล้ว ผู้ไม่หวังดีอื่น ๆ จะได้รับ phishing resource ที่ติดตั้งเรียบร้อยแล้ว พร้อมด้วยชื่อโดเมนที่คล้าย หรือปลอมเป็นโดเมนของธนาคาร รวมถึงโฮสต์ และชุดฟิชชิ่งที่ถูกตั้งค่าเรียบร้อย และจะถูกเพิ่มเข้าไปในแชท Telegram ที่ถูกสร้างขึ้นมาโดยเฉพาะ ซึ่งจะมีบอท Telegram ทำหน้าที่เป็น C2 Server ในการส่งข้อมูลที่ถูกขโมยมาจาก Panel ของฟิชชิ่งไปยังแชท

อะไรที่ทำให้เครื่องมือของ GXC Team พิเศษ?

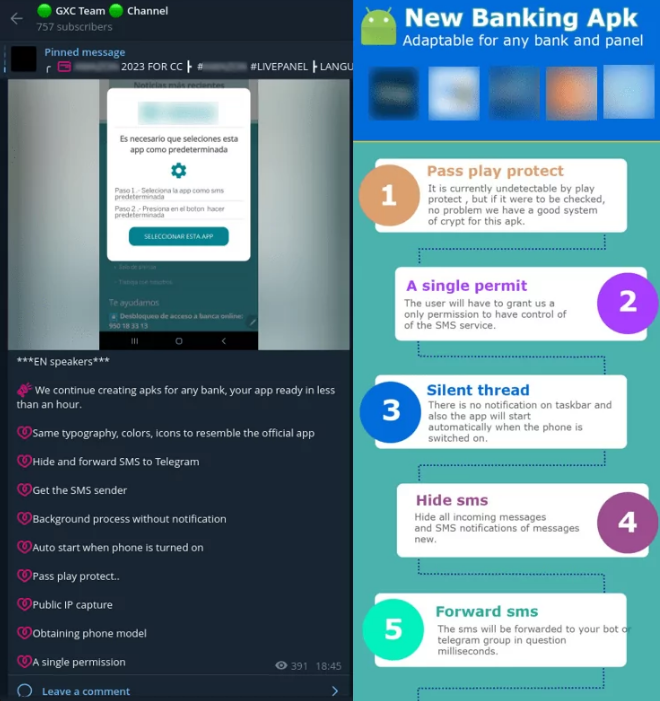

เครื่องมือหลักของ GXC Team ประกอบด้วย phishing kits ที่ถูกสร้างขึ้นเอง และมัลแวร์บน Android เครื่องมือ Phishing kits ที่ GXC Team นำเสนอขาย สามารถใช้ได้กับธนาคาร 36 แห่งในสเปน และอีกกว่า 30 แห่งจากประเทศอื่น ๆ นอกจากนี้ GXC Team ยังนำเสนอมัลแวร์บน Android ที่ปลอมเป็นแอปพลิเคชันธนาคาร ซึ่งออกแบบมาเพื่อดักจับรหัส OTP ที่ส่งมาจากธนาคารจริง จากการวิจัยของ Group-IB พบว่ามัลแวร์นี้ถูกใช้งาน และมุ่งเป้าไปที่ลูกค้าของธนาคารอย่างน้อย 10 แห่งในสเปน

สิ่งที่ทำให้เครื่องมือของ GXC Team แตกต่างนั้นไม่ใช้ความซับซ้อนทางเทคนิค แต่เป็นฟีเจอร์ที่โดดเด่นหลายอย่างที่ทำให้เครื่องมือนี้เป็นภัยคุกคามที่สำคัญต่อผู้ใช้บริการธนาคารในสเปน

Phishing kit และมัลแวร์บน Android รวมอยู่ในแพ็กเกจเดียวกัน

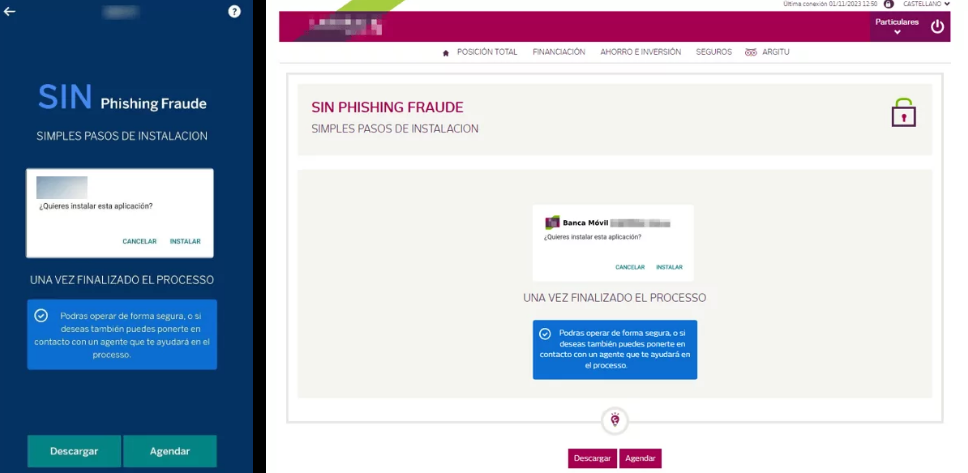

การดำเนินการที่โดดเด่นครั้งแรกคือการรวมแพ็กเกจระหว่าง Phishing kits กับแอปพลิเคชันที่เป็นอันตรายบน Android โดย GXC Team จะแตกต่างจากนักพัฒนาฟิชชิ่งทั่วไป เนื่องจากมีการรวม Phishing kits กับมัลแวร์ที่ขโมยรหัส OTP จาก SMS ซึ่งเป็นการเปลี่ยนการโจมตีแบบทั่วไป แทนที่จะดึงข้อมูลการเข้าสู่ระบบ และข้อมูลอื่น ๆ จากหน้าเว็บฟิชชิ่งโดยตรง แต่จะให้เหยื่อทำการดาวน์โหลด และติดตั้งแอปพลิเคชันธนาคารโดยอ้างว่าเป็นการป้องกัน "การพยายามฟิชชิ่ง" เมื่อแอปพลิเคชันถูกติดตั้ง จะมีการข้อสิทธิ์ในการจัดการ SMS ซึ่งช่วยให้ผู้ไม่หวังดีสามารถส่ง SMS จากอุปกรณ์ของเหยื่อไปยังบอท Telegram ที่ GXC Team ควบคุมได้ ทำให้สามารถเข้าถึงบัญชีธนาคารของเหยื่อได้ง่ายขึ้น

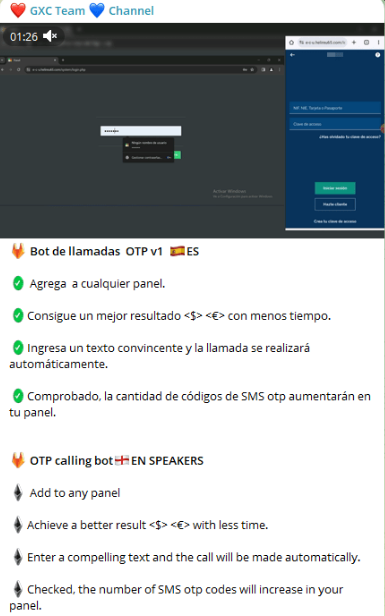

ฟีเจอร์การโทรด้วยเสียงที่ใช้ AI ใน phishing kit

นักพัฒนายังได้รวมฟีเจอร์ AI ที่ทันสมัย ซึ่งช่วยให้ผู้ไม่หวังดีสามารถสร้างการโทรด้วยเสียงไปยังเหยื่อได้ตามคำสั่งตรงจาก phishing kit โดยพื้นฐานแล้ว เหยื่อจะได้รับโทรศัพท์โดยอ้างว่ามาจากธนาคาร โดยจะสั่งให้เหยื่อระบุรหัสการยืนยันตัวตนสองขั้นตอน (2FA) หรือสั่งให้ติดตั้งแอปพลิเคชันปลอม หรือทำการกระทำอื่น ๆ ตามที่ผู้ไม่หวังดีต้องการ การใช้เทคนิคที่เรียบง่ายแล้วมีประสิทธิภาพนี้ช่วยเพิ่มความน่าเชื่อถือให้กับการหลอกลวง และแสดงให้เห็นถึงความรวดเร็ว และง่ายในการนำเครื่องมือ AI มาใช้ และนำไปสู่การโจมตี ซึ่งเป็นการเปลี่ยนรูปแบบการโจมตีแบบเดิมให้เป็นเทคนิคที่ทันสมัย และซับซ้อนมากขึ้น

สถานการณ์การในโจมตี

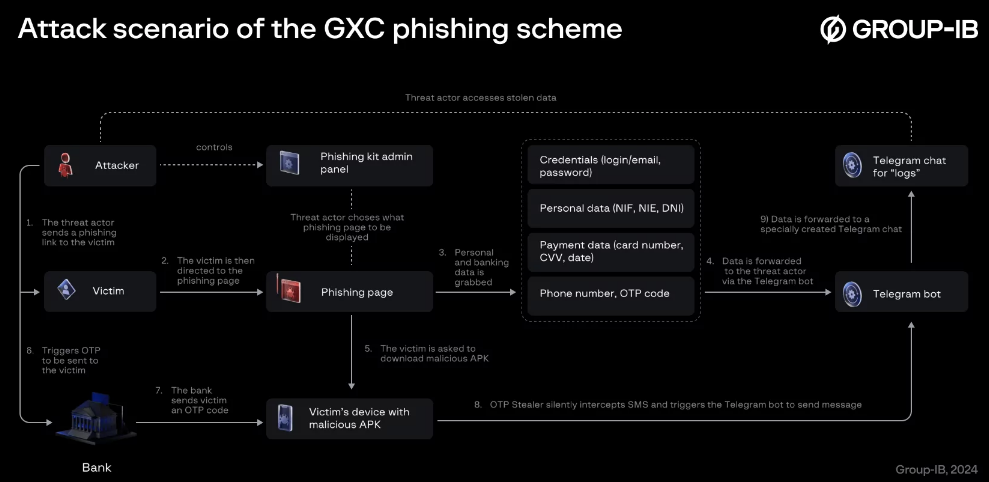

จากมุมมองของเหยื่อ การโจมตีเริ่มต้นจากการที่พวกเขาได้รับฟิชชิ่งผ่าน SMS และดำเนินการตามขั้นตอนดังต่อไปนี้

Phishing path

1. เหยื่อจะถูกนำไปสู่เว็บไซต์ฟิชชิ่งผ่านทาง SMS (smishing) หรือช่องทางอื่น ๆ ในการแพร่กระจายลิงก์

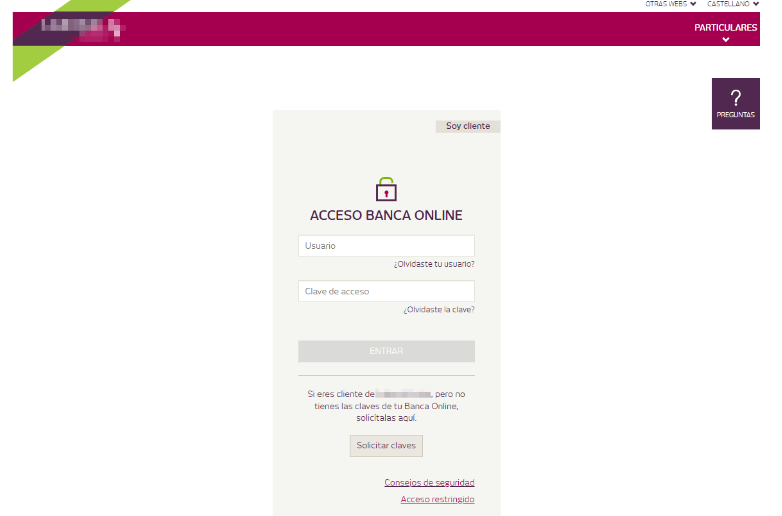

2. เมื่อเหยื่อเข้าสู่เว็บไซต์ฟิชชิ่ง จะถูกขอให้ระบุข้อมูลในการเข้าสู่ระบบ เช่น หมายเลขประจำตัวผู้เสียภาษีของสเปนหรือข้อมูลอื่น ๆ พร้อมด้วยรหัสผ่าน ในขณะเดียวกัน ผู้ไม่หวังดีจะได้รับการแจ้งเตือนใน panel สำหรับผู้ดูแลระบบหรือแชท Telegram เกี่ยวกับการเยี่ยมชมเว็บไซต์ฟิชชิ่งของเหยื่อ

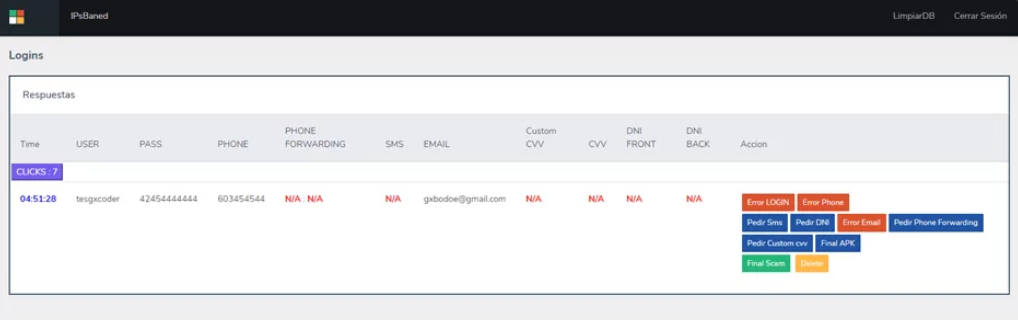

เมื่อข้อมูลเหล่านี้ถูกเก็บรวบรวมแล้ว ผู้ไม่หวังดีจะสามารถควบคุมแบบเรียลไทม์ได้เต็มรูปแบบผ่าน "live panel" ซึ่งเป็นฟีเจอร์ของ phishing kit โดยเฉพาะ panel การจัดการที่ผู้ไม่หวังดีที่โจมตีสามารถเลือกประเภทของข้อมูลที่ต้องการจากเหยื่อ และหน้าเว็บที่จะแสดงให้พวกเขาดู ผู้ไม่หวังดีสามารถขอข้อมูลส่วนบุคคลเพิ่มเติมได้ตามเทคนิคการจัดการแบบไดนามิก

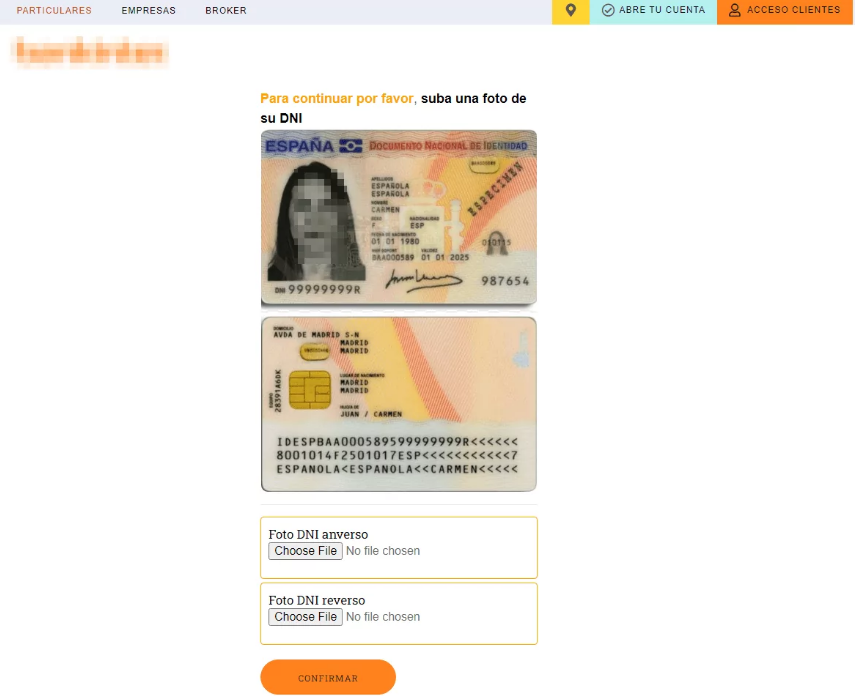

3. ขึ้นอยู่กับสถาบันการเงินที่ถูกปลอม และการเลือกของผู้ไม่หวังดี เหยื่ออาจถูกขอให้ส่งภาพเอกสารประจำตัว(DNI), ที่อยู่จริง, ที่อยู่อีเมล, หมายเลขโทรศัพท์, รหัส OTP จาก SMS และข้อมูลอื่น ๆ ซึ่งข้อมูลเหล่านี้จะแสดงใน panel ควบคม phishing kit หรือถูกส่งไปยังแชท Telegram ที่ควบคุมโดยผู้ไม่หวังดีผ่านบอท

ในขั้นตอนนี้ ผู้ไม่หวังดียังสามารถเรียกใช้ฟีเจอร์การโทรด้วยเสียงที่ใช้ AI โดยตรงใน phishing kit ทำให้เหยื่อได้รับการโทรอัตโนมัติที่โน้มน้าวให้พวกเขาแจ้งข้อมูลที่สำคัญเพิ่มเติม

Android malware path

สำหรับลูกค้าของหลาย ๆ สถาบันการเงิน การโจมตียังไม่ได้จบลงแค่นี้ หน้าเว็บฟิชชิ่งจะหลอกให้พวกเขาทำการดาวน์โหลด และติดตั้งแอปพลิเคชันธนาคารสำหรับ Android ที่อ้างว่าเป็นการ "ป้องกันการพยายามฉ้อโกง" แต่ที่จริงแล้วเหยื่อกำลังดาวน์โหลดมัลแวร์ที่ออกแบบมาเพื่อขโมยรหัส OTP จาก SMS แทน

4. ไฟล์ APK (Android Package Kit) ที่เป็นอันตรายปลอมเป็นแอปพลิเคชันธนาคารโดยใช้โลโก้ และรูปแบบที่เหมือนกัน หลังจากติดตั้ง และเปิดแอปพลิเคชัน เหยื่อจะพบกับหน้าจอ (WebView ที่มี URL ที่ฝังไว้) ที่ขอให้อนุญาตสิทธิ์ให้กับแอปพลิเคชัน

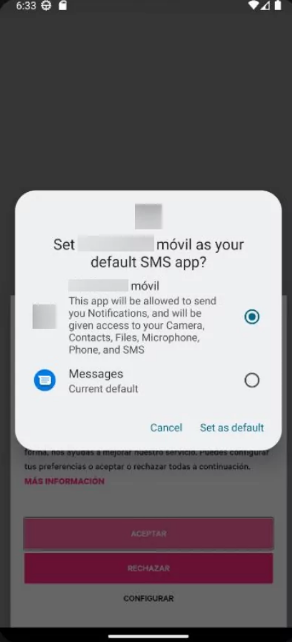

5. เมื่อคลิกที่ใดก็ตามภายในหน้าต่างแอปพลิเคชัน จะมีหน้าต่างแจ้งเตือนเปิดขึ้นมาเพื่อขอให้เหยื่อกำหนดแอปพลิเคชันนี้เป็นแอปพลิเคชัน SMS เริ่มต้น หน้าต่างการแจ้งเตือนนี้ไม่สามารถปิดได้ และจะเปิดขึ้นอีกครั้งหากแอปพลิเคชันยังไม่ได้ถูกตั้งค่าให้เป็นค่าเริ่มต้น

6. เมื่อแอปพลิเคชันถูกตั้งค่าให้เป็นแอปพลิเคชัน SMS เริ่มต้น มันจะได้รับสิทธิ์ต่าง ๆ เช่น READ_SMS และ RECEIVE_SMS ซึ่งจะช่วยให้ผู้ไม่หวังดีสามารถอ่าน, ส่งต่อ และลบข้อความ SMS ได้อย่างลับ ๆ

7. ในขั้นตอนสุดท้าย แอปพลิเคชันจะเปิดเว็บไซต์ธนาคารจริงใน WebView ซึ่งให้ผู้ใช้สามารถใช้งานกับเว็บไซต์ได้ตามปกติ

8. หลังจากนั้น เมื่อใดก็ตามที่ผู้ไม่หวังดีเรียกใช้การแจ้งเตือน OTP มัลแวร์บน Android จะได้รับ และส่งต่อข้อความ SMS ที่มีรหัส OTP ไปยังแชท Telegram ทำให้ผู้ไม่หวังดีสามารถยืนยันการทำธุรกรรมต่าง ๆ รวมถึงการโอนเงิน, การเปลี่ยนแปลงบัญชี, การเพิ่มวงเงินเครดิต และธุรกรรมทางการเงินอื่น ๆ

หากการโจมตีประสบความสำเร็จ ผู้ไม่หวังดีจะมีข้อมูลการเข้าสู่ระบบ และข้อมูลส่วนบุคคลจำนวนมากเพื่อดำเนินการทำธุรกรรมทางการเงินต่าง ๆ ด้วยบัญชีธนาคารของเหยื่อ

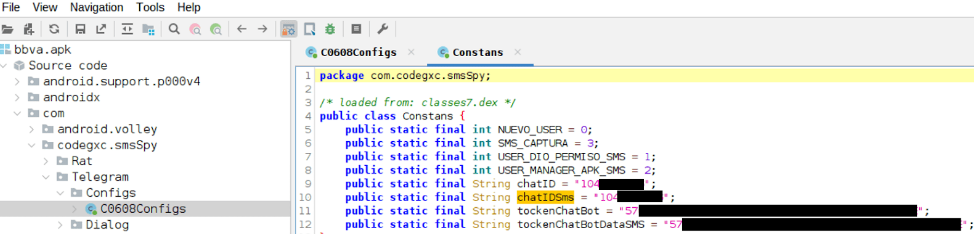

การวิเคราะห์มัลแวร์ GXC Android

มัลแวร์ที่ GXC Team ใช้คือมัลแวร์ Android ประเภทขโมย SMS ฟังก์ชันหลักคือการรับข้อความ SMS ที่มีรหัส OTP สำหรับการเข้าสู่ระบบธนาคาร และส่งไปยังแชท Telegram ที่ควบคุมโดยผู้ไม่หวังดี

ฟีเจอร์

- ขอสิทธิ์เป็นแอปพลิเคชัน SMS เริ่มต้น

- ขอสิทธิ์ในการอนุญาต

- READ_SMS

- RECEIVE_SMS

- ACCESS_WIFI_STATE

- FOREGROUND_SERVICE

- รับ และส่งข้อความ SMS

- ส่งข้อความ SMS ไปยังแชท Telegram โดยใช้บอท Telegram

- แสดงหน้า HTML ในแอปพลิเคชัน

- รวบรวม และส่งข้อมูลอุปกรณ์ของเหยื่อ เช่น ตัวระบุฮาร์ดแวร์ของอุปกรณ์, IP เป็นต้น

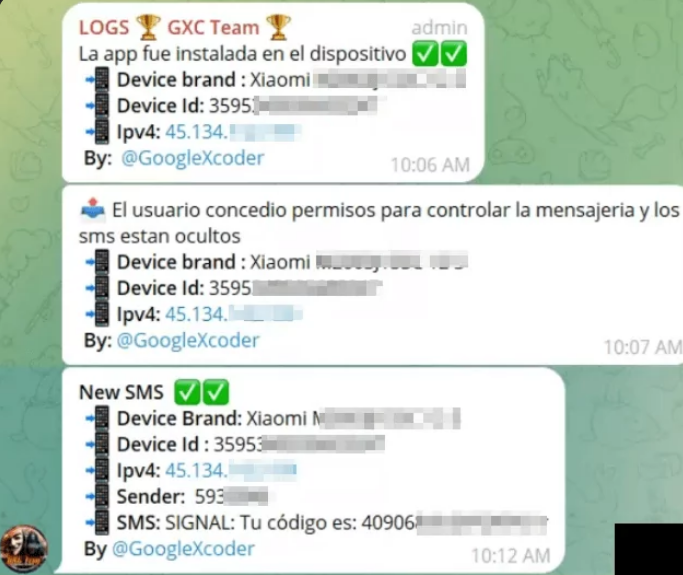

นอกจากเนื้อหาของข้อความ SMS แล้ว ข้อมูลเพิ่มเติมอื่น ๆ ยังถูกส่งไปยังผู้ไม่หวังดี เช่น ผู้ผลิต และรุ่นของอุปกรณ์, เวอร์ชันเฟิร์มแวร์ Android ของอุปกรณ์, ที่อยู่ IP ปัจจุบัน, หมายเลขโทรศัพท์ของผู้ส่ง SMS และเนื้อหาของข้อความ SMS

คำแนะนำ

- ตรวจสอบความถูกต้องของการเข้าใช้งานเว็บไซต์ หรือแอปธนาคารเสมอ

- ตรวจสอบข้อมูลก่อนที่จะให้ข้อมูลส่วนบุคคล หรือข้อมูลธนาคารทางออนไลน์

- อย่าดาวน์โหลด หรือติดตั้งแอปพลิเคชันธนาคาร หรือที่เกี่ยวข้องจากเว็บไซต์ หรือลิงก์ที่น่าสงสัย หรือไม่น่าเชื่อถือ

- ใช้ช่องทางการสื่อสารที่ได้รับการตรวจสอบอย่างเป็นทางการกับธนาคาร และพนักงานของธนาคารเท่านั้น

Indicators of Compromise

Phishing Domain

- hu-alert[.]online

- caixabank-particular[.]com

- mi-bancsabadell[.]com

- be-ceca[.]com

- lng-direct[.]es-miparticulares[.]com

- es-miparticulares[.]com

- grupos-inicio[.]com

- au-myposts[.]com

- es-bsnacional[.]com

- mi-deustsche-bank[.]com

- mi-deutschebank[.]com

- es-miempresas[.]com

- cuenta-app[.]com

- santander[.]esp-aviso[.]com

- esp-aviso[.]com

- ing[.]direct-usuario[.]com

- direct-usuario[.]com

- grupo-inicios[.]com

- santander-empresas[.]grupo-inicios[.]com

- www[.]direct-cuentas[.]com

- direct-cuentas[.]com

- amazon-cuentas[.]com

- es-registros[.]com

- bancosantander-empresa[.]net

- bancosantander-empresas[.]net

- supportfbappeal[.]com

- banca[.]grupocajarural-esp[.]com

- esp-avisos[.]com

- grupocajarural-esp[.]com

- cancelar-recibos[.]net

- mi-satander[.]com

- aviso-laboralkutxa[.]com

- movil-abanca[.]online

- mi-evobanco[.]com

- dispositivo-triodos[.]com

- micorreo-aviso[.]com

- mi-kutxabank[.]com

- cornerbanks-ch[.]com

- www-banca-sabadell[.]com

- laboraikutxa-web[.]com

- mi-caixabanca[.]com

- www-laboraikutxa[.]com

- mi-sabadell[.]com

- usuario-e[.]com

- banca-laboraikutxa[.]com

- f-fb-watch[.]com

- mibanca-bankinter[.]com

- banca-arquia[.]com

- banca-deutsche[.]com

- mi-bankinter[.]com

- mi-laboraikutxa[.]com

- mi-laboralkutxa[.]com

- opensbank[.]com

- aviso-bbva[.]com

- seguridad-eurocaja[.]com

- seguridad-mi-abanca[.]com

- laboraikuxta-usuarios[.]com

- micorreo-notificacion[.]com

- seguridad-mibbva[.]com

- abanca-usuario[.]com

- eligecamino[.]com

- laboraikutxa-usuario[.]com

- laborakutxa-usuario[.]com

- www-bancasabadell[.]com

- bancasantander-es-empresa[.]com

- bancasantander-empresa-es[.]com

- mi-abanca[.]com

- bancaminos[.]com

- bancasantander-empresa[.]com

- micorreos-notificacion[.]com

- bankinter-banca[.]com

- antifraudes-es[.]com

- bancasantander-app[.]com

- bancasantander-empresas[.]com

- tuscaminos[.]com

- targobank-verificacion[.]com

- bankinter-ingreso[.]com

- bancaminos[.]tuscaminos[.]com

- cajamar-verificacion[.]com

- bbva-seguridad-es[.]com

- bbva-atencion-cliente[.]com

- targobank-verificaciones[.]com

- caixaeginyers[.]com

- tuscamino[.]com

- cancelacion-transferencias[.]net

- es-entra[.]online

- mioficina-es[.]com

- laboralkutxa[.]es-users[.]com

- es-users[.]com

- laboralkutxa[.]es-usuarios[.]online

- es-usuarios[.]online

- hanseaticsbank-da[.]com

- es-html[.]com

- es-iniciar[.]online

- es-particular-es[.]com

- incidencia-404[.]com

- www[.]incidencia-404[.]com

- bancaminos-es[.]online

- bbvaempresa-es[.]com

- es-enter[.]com

- www[.]es-enter[.]com

- bancsabadell-esp[.]com

- ing[.]home-html[.]com

- home-html[.]com

- hanseaticbank[.]su

- uk-lives[.]su

- es-saldo[.]su

- es-funciones[.]su

- es-lives[.]su

- es-live[.]su

- es-funcion[.]su

- au-lives[.]su

- bancamarch[.]es-acceso[.]su

- es-acceso[.]su

- bancobbva[.]es-online[.]su

- es-online[.]su

- arquiabanca[.]es-accesos[.]su

- es-accesos[.]su

- es-actualizacion[.]su

- bbvacuentaonline[.]su

- caixaenginyers[.]es-cuentas[.]su

- es-cuentas[.]su

- es-cuenta[.]su

- deutschbank[.]es-infos[.]su

- bancosantander[.]es-web[.]su

- es-web[.]su

- es-infos[.]su

- es-clientes[.]su

- openbank[.]es-clientes[.]su

- unicajabanco[.]es-info[.]su

- es-info[.]su

- liberbanconet[.]club

- renta4banconet[.]club

- liberbanksnet[.]club

- renta4banconets[.]club

- r4banconet[.]club

- liberbankis[.]club

- libersbanknets[.]club

- etherscamorg[.]club

- liberbanknets[.]club

- liberbankes[.]club

- liberbankiorg[.]club

- liberbankorg[.]club

- andbank[.]club

- z-sms[.]online

- binacenow[.]com

- binacefull[.]net

- binaceeasy[.]com

- binacecoin[.]net

- binacefull[.]biz

- dg[.]esmas[.]online

Malicious APKs

- SHA-256

- 402544C3C74924C7A9F355108F474FD3B0D643A38ABA45C933D880B1C2A206DE

- E65C24D6E5F883CA02F79EDC0BD4FDBD28DC130F11FDBCA75B7FD26B2587BFA4

- B1B0EB10002669BE6B32792A196227F1D595E26B0039E719EF9357E2B8F5361B

- 944F0568CE0394B4DB3FD618D6F1A0C53F94712F91FA162A4F28B1F93AD9F18F

- 2826A1C5ED1456BA00421FFDD4E331C691B39FC0334F4590EB860C38452D606B

- 9C718529F37A6C3EA0B128A8C15A1D1950BB350A9B5039C770651B8B73393007

- E047F13914278AD4E5CC63D30CFDAC56CF20F86D3A4CF26414001E9AED5F9875

- 05A5CF0D0EB2A224D0326F2AC95A2D60CA9935D015070ED17439C2DD7A79D50C

- AE2976F99876605DF0E043AC62081AF43426286EC5759DC3ECA080E26CB16B97

- APK signing certificate serial number

- 45ff9a3

- APK signing certificate SHA256

- 492682F877607EE99DF2DDD2BD5953FD727BDF6E19D397DE9DBBAFD582BCAD75

ที่มา : group-ib

You must be logged in to post a comment.