นักวิจัยด้านความปลอดภัยทางไซเบอร์พบเวอร์ชันอัปเดตของมัลแวร์ ValleyRAT ซึ่งกำลังถูกแพร่กระจายผ่านแคมเปญการโจมตีครั้งใหม่

Muhammed Irfan VA และ Manisha Ramcharan Prajapati นักวิจัยของ Zscaler ThreatLabz ระบุว่า "ในเวอร์ชันล่าสุดของ ValleyRAT มีการเพิ่มคำสั่งใหม่ เช่น การจับภาพหน้าจอ, การตรวจสอบ Process, การบังคับ shutdown ระบบ และการลบ Windows event logs"

ValleyRAT เคยถูกพบโดย QiAnXin และ Proofpoint ในปี 2023 ในการเชื่อมโยงกับแคมเปญฟิชชิ่งที่มีเป้าหมายเป็นผู้ที่ใช้ภาษาจีน และองค์กรในญี่ปุ่น โดยมีการแพร่กระจายมัลแวร์หลายประเภท เช่น Purple Fox และโทรจันของ Gh0st RAT ที่รู้จักกันในชื่อ Sainbox RAT (aka FatalRAT)

มัลแวร์ดังกล่าวถูกประเมินว่าเป็นผลงานของกลุ่มแฮ็กเกอร์ชาวจีน ซึ่งมีความสามารถในการเก็บรวบรวมข้อมูลที่มีความสำคัญ และดาวน์โหลด payload เพิ่มเติมในโฮสต์ที่ถูกโจมตีได้

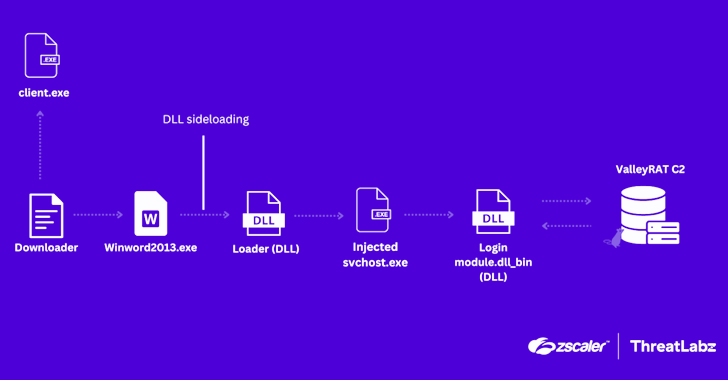

จุดเริ่มต้นคือมัลแวร์จะใช้ HTTP File Server (HFS) ในการดึงไฟล์ที่ชื่อ "NTUSER.DXM" ซึ่งจะถูกถอดรหัสเพื่อแยกไฟล์ DLL ที่ทำหน้าที่ในการดาวน์โหลด "client.exe" จากเซิร์ฟเวอร์เดียวกัน

DLL ที่ถูกถอดรหัสยังถูกออกแบบมาเพื่อตรวจจับ และหยุดการทำงานของโซลูชันการป้องกันมัลแวร์จาก Qihoo 360 และ WinRAR เพื่อหลีกเลี่ยงการวิเคราะห์ หลังจากนั้นมันจะดำเนินการดาวน์โหลดไฟล์เพิ่มเติมอีกสามไฟล์ คือ "WINWORD2013.EXE," "wwlib.dll," และ "xig.ppt" จากเซิร์ฟเวอร์ HFS

จากนั้นมัลแวร์จะเรียกใช้ "WINWORD2013.EXE" ซึ่งเป็นไฟล์ปฏิบัติการที่ถูกต้องของ Microsoft Word โดยใช้ไฟล์นี้เพื่อทำการ sideload "wwlib.dll" ซึ่งจะสร้างการแฝงตัวอยู่ในระบบ และโหลด "xig.ppt" เข้าสู่หน่วยความจำของเครื่อง

นักวิจัยระบุเพิ่มเติมว่า "จากนั้น 'xig.ppt' ที่ถูกถอดรหัส จะยังคงดำเนินการต่อไปเพื่อถอดรหัส และแทรก shellcode เข้าไปใน svchost.exe ซึ่งมัลแวร์จะสร้าง svchost.exe ในลักษณะที่เหมือนเป็น Process ที่ถูก suspended ไว้ และดำเนินการจัดสรรหน่วยความจำภายใน และเขียน shellcode ไว้ที่ Process นั้น"

ในส่วนของ shellcode มีการกำหนดค่าที่จำเป็นเพื่อติดต่อกับเซิร์ฟเวอร์ C2 และดาวน์โหลด payload ValleyRAT ในรูปแบบของไฟล์ DLL

นักวิจัยระบุว่า "ValleyRAT ใช้กระบวนการหลายขั้นตอนที่ซับซ้อนเพื่อแพร่กระจายมัลแวร์ในระบบ และใช้วิธีการที่แบ่งเป็นขั้นตอนนี้ร่วมกับ DLL side-loading ซึ่งน่าจะถูกออกแบบมาเพื่อหลีกเลี่ยงการตรวจจับของโซลูชันการรักษาความปลอดภัยบนโฮสต์ เช่น EDRs และโปรแกรม anti-virus"

การพัฒนาดังกล่าวเกิดขึ้นเมื่อ Fortinet FortiGuard Labs ได้ค้นพบแคมเปญฟิชชิ่งที่มีเป้าหมายเป็นคนที่ใช้ภาษาสเปน ด้วยโปรแกรม keylogger และโปรแกรมดักจับข้อมูลที่เรียกว่า Agent Tesla

การโจมตีดังกล่าวใช้ประโยชน์จากไฟล์แนบของ Microsoft Excel Add-Ins (XLA) ซึ่งใช้ช่องโหว่ที่เป็นที่รู้จักอย่าง CVE-2017-0199 และ CVE-2017-11882 ในการโจมตี เพื่อเรียกใช้การทำงานของโค้ด JavaScript ที่จะโหลดสคริปต์ PowerShell ที่ถูกออกแบบมาให้เรียกใช้ Agent Tesla จากเซิร์ฟเวอร์ของผู้โจมตี

ที่มา : thehackernews.com

You must be logged in to post a comment.