พบเทคนิคการโจมตีรูปแบบใหม่ที่เรียกว่า 'GrimResource' โดยใช้ MSC ที่ถูกสร้างขึ้นมาเป็นพิเศษ (Microsoft Saved Console) และช่องโหว่ Windows XSS ที่ยังไม่ได้มีการอัปเดต เพื่อเรียกใช้คำสั่งผ่าน Microsoft Management Console

ในเดือนกรกฎาคม 2022 Microsoft ได้ปิดใช้งาน Macro เป็นค่าเริ่มต้นของ Office ทำให้ Hacker ต้องเปลี่ยนวิธีการไปใช้ไฟล์ประเภทใหม่ในการโจมตีแบบ phishing แทน

โดยพบว่า Hacker ได้เปลี่ยนมาใช้ ISO images และไฟล์ ZIP ที่มีการใส่รหัสผ่าน เนื่องจากไฟล์ประเภทดังกล่าวไม่สามารถถูกตรวจสอบได้จากฟีเจอร์ Mark of the Web (MoTW) ของ Windows

ต่อมา Microsoft ได้แก้ไขปัญหาดังกล่าวใน ISO files และ 7-Zip ทำให้ Hacker ต้องเปลี่ยนไปใช้ไฟล์แนบรูปแบบใหม่ เช่น Windows Shortcuts และ OneNote files

โดยปัจจุบัน Hacker ได้เปลี่ยนไปใช้ไฟล์ประเภทใหม่คือไฟล์ Windows MSC (.msc) ที่ถูกใช้ใน Microsoft Management Console (MMC) เพื่อจัดการแง่มุมต่าง ๆ ของระบบปฏิบัติการ หรือสร้างมุมมองที่กำหนดเองของ accessed tools

จากรายงานของ Genian บริษัทรักษาความปลอดภัยทางไซเบอร์ของเกาหลีใต้ ได้ค้นพบการใช้ไฟล์ MSC ในการโจมตีโดยการฝังมัลแวร์ไว้ในไฟล์ รวมถึงทางนักวิจัยจาก Elastic ได้ค้นพบเทคนิคใหม่ในการแพร่กระจายไฟล์ MSC และใช้ช่องโหว่ของ Windows XSS ที่ยังไม่ถูกแก้ไขใน apds.dll เพื่อเรียกใช้ Cobalt Strike

Elastic ได้พบตัวอย่าง ('sccm-updater.msc') ที่ถูกอัปโหลดไปยัง VirusTotal เมื่อวันที่ 6 มิถุนายน 2024 ซึ่งถูกเรียกว่า GrimResource แสดงให้เห็นว่าเทคนิคดังกล่าวได้ถูกใช้ในการโจมตีอย่างแพร่หลาย ทั้งนี้ไม่พบว่ามี antivirus engines บน VirusTotal ตัวใดที่แจ้งว่าไฟล์ดังกล่าวเป็นอันตราย

แม้ว่าแคมเปญนี้จะใช้เทคนิคดังกล่าวเพื่อติดตั้ง Cobalt Strike สำหรับการเข้าถึงเครือข่ายในเบื้องต้น แต่ก็อาจสามารถใช้เพื่อการดำเนินการอื่น ๆ ได้เช่นกัน

GrimResource ทำงานอย่างไร

การโจมตีที่เรียกว่า GrimResource เริ่มต้นด้วยไฟล์ MSC ที่เป็นอันตรายซึ่งจะพยายามใช้ประโยชน์จากช่องโหว่ DOM-based cross-site scripting (XSS) ในไลบรารี 'apds.dll' ซึ่งช่วยให้สามารถเรียกใช้ JavaScript ได้ตามที่ต้องการผ่าน URL ที่สร้างขึ้น ช่องโหว่ดังกล่าวได้ถูกรายงานไปยัง Adobe และ Microsoft ในเดือนตุลาคม 2018 ซึ่ง Microsoft แจ้งว่ากรณีดังกล่าวไม่ตรงตามเกณฑ์สำหรับการแก้ไขช่องโหว่โดยทันที

ในเดือนมีนาคม 2019 ช่องโหว่ XSS ยังคงไม่ได้รับการแก้ไข และไม่ชัดเจนว่าได้รับการแก้ไขไปแล้วหรือไม่ โดย BleepingComputer ได้ติดต่อไปยัง Microsoft เพื่อขอคำยืนยันว่าได้แก้ไขช่องโหว่ดังกล่าวไปแล้วหรือไม่ แต่ยังไม่ได้ข้อมูลการตอบกลับ

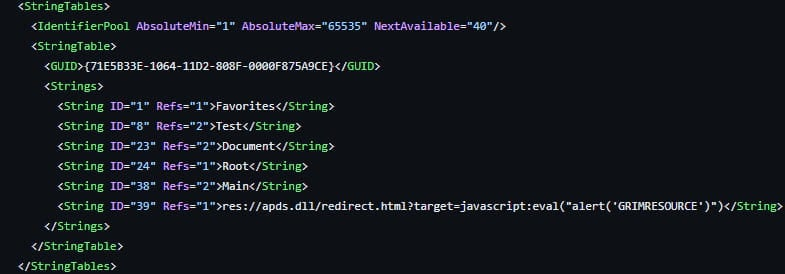

MSC file อันตราย ที่เผยแพร่โดยผู้โจมตีมีการ reference ถึง APDS resource ที่มีช่องโหว่ในส่วน StringTable section ทำให้เมื่อเป้าหมายเปิดไฟล์อันตรายขึ้นมา MMC จะทำการประมวลผล และดำเนินการ JS ด้วย 'mmc.exe'

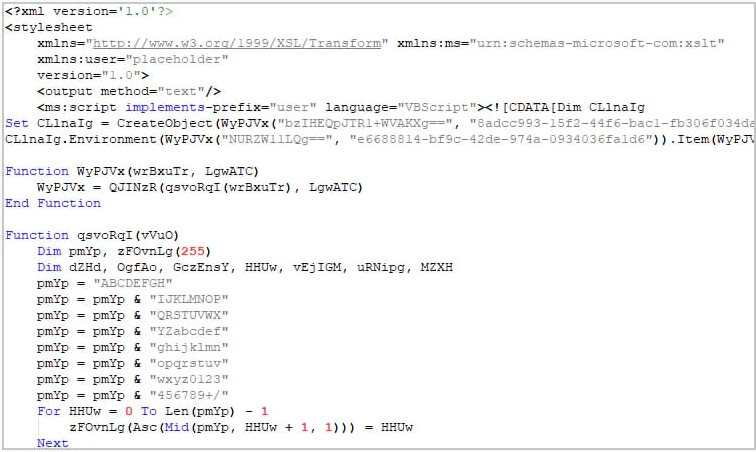

Elastic อธิบายว่าช่องโหว่ XSS สามารถใช้ร่วมกับเทคนิค 'DotNetToJScript' เพื่อรัน .NET code ที่กำหนดเองผ่าน JavaScript engine ได้โดยไม่ผ่านการตรวจสอบจากมาตรการรักษาความปลอดภัยที่มีอยู่

ตัวอย่างการใช้ 'transformNode' เพื่อหลีกเลี่ยงคำเตือนของ ActiveX ในขณะที่โค้ด JS สร้าง VBScript ขึ้นใหม่ที่ใช้ DotNetToJScript เพื่อโหลด .NET component ในชื่อ 'PASTALOADER'

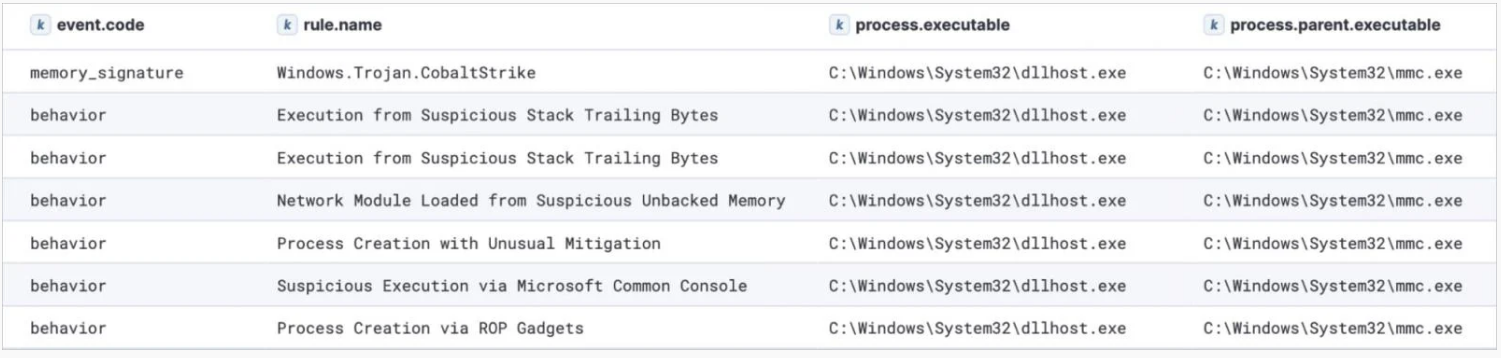

PASTALOADER จะทำการเรียกเพย์โหลด Cobalt Strike จาก environment variables ที่กำหนดโดย VBScript เพื่อสร้าง instance ใหม่ในชื่อ 'dllhost.exe' และ inject โดยใช้เทคนิค 'DirtyCLR' รวมกับ การทำ function unhooking และการทำ system calls

โดย Samir Bousseaden นักวิจัยจาก Elastic ได้เผยแพร่การสาธิตการโจมตีแบบ GrimResource ลงบน X

การป้องกัน GrimResource

ทั้งนี้ผู้ดูแลระบบควรเฝ้าระวังสิ่งเหล่านี้ :

- การทำงานของไฟล์ที่เกี่ยวข้องกับ apds.dll ที่ถูกเรียกใช้โดย mmc.exe

- การดำเนินการที่น่าสงสัยผ่าน MCC โดยเฉพาะ Process ที่สร้างโดย mmc.exe พร้อมด้วย .msc file arguments

- การจัดสรรหน่วยความจำ RWX โดย mmc.exe ที่มาจาก script engines หรือ .NET components

- การสร้าง .NET COM object ที่ผิดปกติภายใน script interpreters ที่ไม่ได้มาตรฐาน เช่น JScript หรือ VBScript

- ไฟล์ Temporary HTML ที่สร้างขึ้นใน INetCache folder อันเป็นผลมาจากการเปลี่ยนเส้นทางของ APDS XSS

ที่มา : bleepingcomputer

You must be logged in to post a comment.