นักวิจัยด้านความปลอดภัยทางไซเบอร์ตรวจพบ Ransomware ตระกูล Phobos อีกรูปแบบหนึ่งที่รู้จักกันในชื่อของ Faust

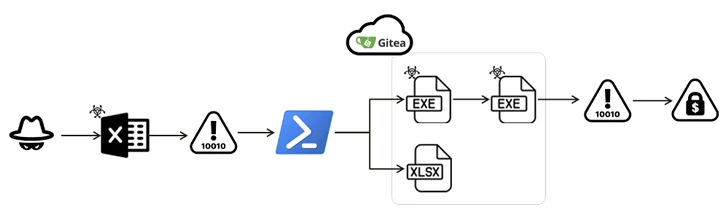

Fortinet FortiGuard Labs ซึ่งให้รายละเอียดเกี่ยวกับพฤติกรรมครั้งล่าสุดของ Ransomware โดยระบุว่ามันสามารถแพร่กระจายได้ด้วยการส่งไฟล์เอกสาร Microsoft Excel (.XLAM) ที่มีการแนบสคริปต์ของ VBA

Cara Lin นักวิจัยด้านความปลอดภัยระบุในรายงานทางด้านเทคนิคที่มีการเผยแพร่เมื่อสัปดาห์ที่แล้วว่า “ผู้โจมตีใช้บริการ Gitea เพื่อจัดเก็บไฟล์ต่าง ๆ ที่เข้ารหัสด้วย Base64 โดยแต่ละไฟล์มีไบนารีที่เป็นอันตราย เมื่อไฟล์เหล่านี้ถูกแทรกเข้าไปในหน่วยความจําของระบบ มันจะเริ่มการโจมตีด้วยการเข้ารหัสไฟล์”

Faust เป็นส่วนที่เพิ่มมาล่าสุดของแรนซัมแวร์จากหลายรูปแบบของตระกูล Phobos รวมถึง Eking, Eight, Elbie, Devos และ 8Base ซึ่งก่อนหน้านี้ Faust ได้ถูกรายงานโดย Cisco Talos ในเดือนพฤศจิกายน 2023

บริษัทรักษาความปลอดภัยทางไซเบอร์ระบุว่า Faust ถูกพบการใช้งานมาตั้งแต่ปี 2022 และไม่ได้กำหนดเป้าหมายเฉพาะอุตสาหกรรมใด หรือภูมิภาคใดเท่านั้น

เหตุการณ์การโจมตีเริ่มต้นด้วยการใช้ไฟล์เอกสาร XLAM ซึ่งเมื่อเปิดไฟล์ขึ้นมาแล้ว จะมีการดาวน์โหลดข้อมูลที่เข้ารหัส Base64 จาก Gitea เพื่อบันทึกไฟล์ XLSX ที่ไม่เป็นอันตราย ในขณะเดียวกันก็จะยังดึงไฟล์ .exe ที่แอบแฝงปลอมตัวเป็นตัวอัปเดตของซอฟต์แวร์ AVG AntiVirus ("AVG updater.exe")

ในส่วนของไบนารีนั้น ทำหน้าที่เป็นตัวดาวน์โหลดเพื่อดึงข้อมูล และเรียกใช้ไฟล์ .exe อื่นที่ชื่อว่า "SmartScreen Defender Windows.exe" เพื่อเริ่มกระบวนการเข้ารหัสโดยใช้การโจมตีแบบ fileless เพื่อใช้ shellcode ที่เป็นอันตราย

"Faust แสดงให้เห็นถึงความสามารถในการแฝงตัวอยู่ในระบบ และสร้างเธรดหลายเธรดเพื่อการดำเนินการอย่างมีประสิทธิภาพ"

การพัฒนาดังกล่าวเกิดขึ้นในขณะที่ตระกูล Ransomware ตัวใหม่ เช่น Albabat (aka White Bat), Kasseika, Kuiper, Mimus และ NONAME ได้รับความสนใจมากขึ้น โดยก่อนหน้านี้เป็นมัลแวร์ที่ใช้ภาษา Rust ที่เผยแพร่ในรูปแบบของซอฟต์แวร์หลอกลวง เช่น activation ปลอมสำหรับ Windows 10 และโปรแกรมโกงสำหรับเกม Counter-Strike 2

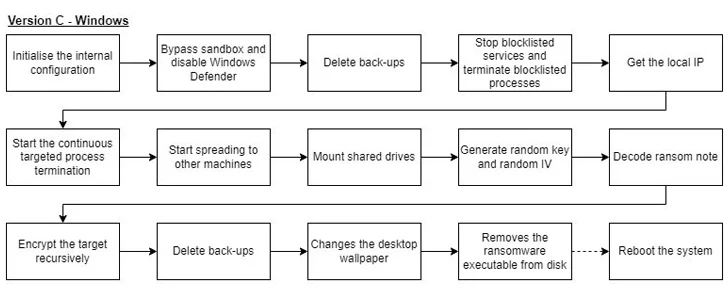

Trellix ได้ทำการตรวจสอบเวอร์ชั่นของ Kuiper ใน Windows, Linux และ macOS เมื่อต้นเดือนที่ผ่านมา โดยระบุว่าแรนซัมแวร์ที่ใช้ภาษา Golang ดังกล่าวมาจากผู้โจมตีที่ใช้ชื่อ RobinHood ซึ่งพบชื่อบนเว็บไชต์ใต้ดินครั้งแรกในเดือนกันยายน 2023

"ลักษณะที่เน้นการทำงานพร้อมกันของ Golang เป็นประโยชน์ต่อผู้โจมตี โดยหลีกเลี่ยง race conditions และปัญหาทั่วไปอื่น ๆ" Max Kersten นักวิจัยด้านความปลอดภัยกล่าว

"อีกปัจจัยหนึ่งที่ Kuiper Ransomware ใช้ ซึ่งเป็นสาเหตุที่ทำให้ Golang ได้รับความนิยมเพิ่มขึ้น ก็คือความสามารถในการทำงานข้ามแพลตฟอร์มต่าง ๆ ความยืดหยุ่นนี้ช่วยให้ผู้โจมตีสามารถปรับโค้ดของตนได้โดยไม่ต้องใช้ความพยายามมากนัก โดยเฉพาะอย่างยิ่ง code base ส่วนใหญ่ เช่น การเข้ารหัส ซึ่งมาจาก Golang ทั้งหมด และไม่จำเป็นต้องเขียนใหม่สำหรับแพลตฟอร์มอื่น ๆ"

นักวิจัย Rakesh Krishnan ระบุว่า NONAME ยังเป็นที่น่าสังเกต เนื่องจากเว็บไซต์สำหรับเผยแพร่ข้อมูลรั่วไหลนั้นเลียนแบบมาจากกลุ่ม LockBit ทำให้มีความเป็นไปได้ว่าอาจจะมีความเกี่ยวข้องกับกลุ่ม LockBit หรือเป็นการรวบรวมฐานข้อมูลที่รั่วไหลซึ่งแชร์โดย LockBit บน Portal ที่มีการรั่วไหลอย่างเป็นทางการ

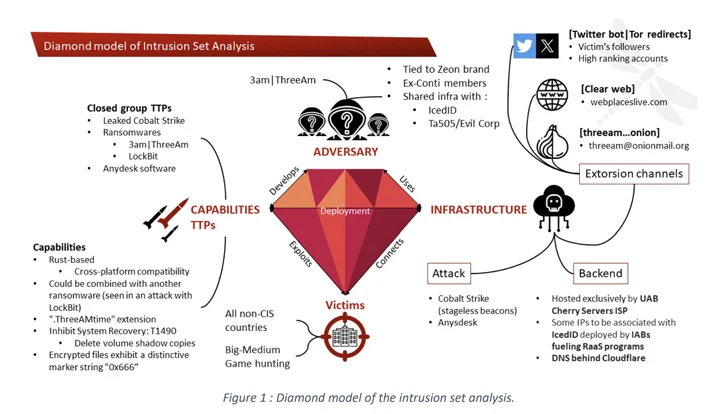

ผลการวิจัยดังกล่าวเป็นไปตามรายงานจากบริษัทรักษาความปลอดภัยทางไซเบอร์ของฝรั่งเศส Intrinsec ที่เชื่อมโยงแรนซัมแวร์ 3AM (หรือสะกดว่า ThreeAM) ที่เพิ่งก่อตั้งขึ้นมาใหม่กับแรนซัมแวร์ Royal/BlackSuit ซึ่งเกิดขึ้นหลังจากการปิดตัวของกลุ่มอาชญากรรมไซเบอร์ Conticreme Cyberrime ในเดือนพฤษภาคม 2022

การเชื่อมโยงเกิดจากการซ้อนทับกันอย่างมีนัยสำคัญในกลยุทธ์ และช่องทางการสื่อสารระหว่าง Ransomware 3AM และโครงสร้างพื้นฐานที่ใช้ร่วมกันของ ex-Conti-Ryuk-TrickBot nexus

กลุ่ม Ransomware ถูกจับตามองอีกครั้งหลังจากการใช้ Teamviewer เพื่อใช้ในการเข้าถึงระบบของเหยื่อในครั้งแรก และพยายามที่จะติดตั้งตัวเข้ารหัสที่มีโค้ดพื้นฐานมาจากผู้สร้าง LockBit Ransomware ที่รั่วไหลออกมาในเดือนกันยายน 2022

Huntress บริษัทรักษาความปลอดภัยทางไซเบอร์ระบุว่า “ผู้โจมตียังคงมองหาช่องทางเพื่อเข้าถึงอุปกรณ์ของเหยื่อแต่ละเครื่องเพื่อสร้างความเสียหาย และอาจขยายขอบเขตการเข้าถึงไปยังโครงสร้างพื้นฐานเพิ่มเติมอยู่อย่างต่อเนื่อง”

ในช่วงไม่กี่สัปดาห์ที่ผ่านมา LockBit 3.0 ได้รับการเผยแพร่ในรูปแบบของไฟล์ Microsoft Word ที่ปลอมเป็นประวัติย่อ (Resume) โดยมีเป้าหมายเป็นหน่วยงานในเกาหลีใต้ ตามรายงานของ AhnLab Security Intelligence Center (ASEC)

แม้ว่าระบบของแรนซัมแวร์จะมีลักษณะที่ตรวจสอบได้ยาก และมีการพัฒนาอยู่ตลอดเวลา แต่ก็มีสัญญาณบ่งชี้ว่าเหยื่อปฏิเสธที่จะจ่ายเงินมากขึ้นเรื่อย ๆ ส่งผลให้สัดส่วนของเหยื่อแรนซัมแวร์ที่เลือกจ่ายเงินลดลงเหลือ 29% ในไตรมาสที่ 4 ปี 2023 ลดลงจาก 41% ในไตรมาสที่ 3 และ 34% ในไตรมาสที่ 2 ระดับต่ำสุดก่อนหน้านี้ที่ 28% ถูกบันทึกไว้ในไตรมาสที่ 3 ปี 2022

ข้อมูลที่เผยแพร่โดยบริษัทเจรจากับกลุ่มแรนซัมแวร์ Coveware แสดงให้เห็นว่าการจ่ายค่าไถ่โดยเฉลี่ยในช่วงเวลานี้ลดลง 33% จาก 850,700 ดอลลาร์เป็น 568,705 ดอลลาร์ ในทางกลับกัน ค่าเฉลี่ยของการจ่ายค่าไถ่ยังคงเท่าเดิมที่ 200,000 ดอลลาร์ เพิ่มขึ้นจาก 190,424 ดอลลาร์ในไตรมาสที่สองของปี 2023

ที่มา : thehackernews

You must be logged in to post a comment.