นักวิจัยพบกลุ่ม LockBit ransomware ใช้ช่องโหว่ Citrix Bleed (CVE-2023-4966) เพื่อโจมตีไปยัง Citrix servers ขององค์กรขนาดใหญ่ เพื่อขโมยข้อมูล และเข้ารหัสไฟล์

แม้ว่าทาง Citrix จะทำการออกแพตซ์อัปเดตเพื่อแก้ไขช่องโหว่ CVE-2023-4966 มามากกว่าหนึ่งเดือนแล้ว แต่ยังพบว่าอุปกรณ์ที่เชื่อมต่อกับอินเทอร์เน็ตหลายพันเครื่องยังคงมีช่องโหว่ดังกล่าวอยู่ ซึ่งหลายแห่งอยู่ในสหรัฐอเมริกา

การโจมตีของ LockBit ransomware

โดยนักวิจัยด้านภัยคุกคามทางไซเบอร์ Kevin Beaumont ได้ติดตามเหตุการณ์การโจมตีทางไซเบอร์ของบริษัทต่าง ๆ รวมถึง Industrial and Commercial Bank of China (ICBC), DP World, Allen & Overy และ Boeing

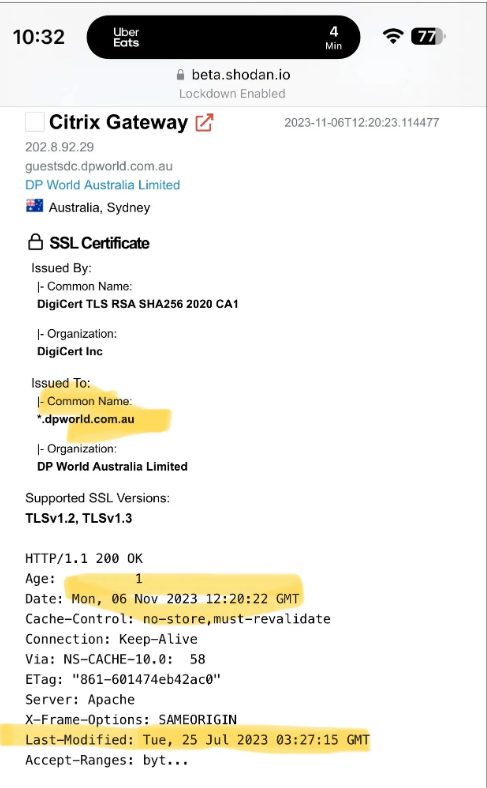

โดยนักวิจัยพบว่ามีบางอย่างที่เหมือนกันคือ การโจมตีที่เกิดขึ้นมีความเกี่ยวข้องกับ Citrix servers ที่มีช่องโหว่ Citrix Bleed ซึ่งมีความเป็นไปได้ว่ากลุ่ม LockBit ransomware จะใช้ช่องโหว่ดังกล่าวในการโจมตีเป้าหมาย ซึ่งต่อมาได้รับการยืนยันจากกระทรวงการคลังสหรัฐฯ ที่ส่งข้อมูลถึงผู้ให้บริการทางการเงินบางราย โดยระบุว่ากลุ่ม LockBit ransomware เป็นผู้อยู่เบื้องหลังการโจมตีทางไซเบอร์กับ ICBC โดยใช้ช่องโหว่ของ Citrix Bleed ในการโจมตี เช่นเดียวกับ DP World และ Boeing

การโจมตีดังกล่าวน่าจะดำเนินการโดยกลุ่มแฮ็กเกอร์ในเครือของ LockBit ซึ่งใช้ช่องโหว่นี้เพื่อเจาะเครือข่าย เนื่องจาก LockBit เป็นกลุ่ม Ransomware-as-a-Service ที่ใหญ่ที่สุด จึงมีกลุ่มต่าง ๆ ในเครื่อข่ายเป็นจำนวนมาก เช่นเดียวกับ GandCrab และ REvil operations ไม่ใช่เรื่องแปลกที่แฮ็กเกอร์จะมุ่งเป้าหมายการโจมตีไปยังอุตสาหกรรมใดอุตสาหกรรมหนึ่งโดยเฉพาะ โดยการใช้ซอฟต์แวร์ MSP เพื่อเข้ารหัสบริษัทต่าง ๆ ที่ถูกโจมตี

Citrix servers ที่มีช่องโหว่กลายเป็นพื้นที่สำหรับการโจมตีขนาดใหญ่

นักวิจัยด้านภัยคุกคามทางไซเบอร์ชาวญี่ปุ่น Yutaka Sejiyama ได้รายงานว่าพบ Citrix servers มากกว่า 10,400 รายการ ที่มีความเสี่ยงจากช่องโหว่ดังกล่าว โดยพบข้อมูลดังนี้ เซิร์ฟเวอร์ส่วนใหญ่ 3,133 เซิร์ฟเวอร์อยู่ในสหรัฐอเมริกา, 1,228 แห่งในเยอรมนี, 733 แห่งในจีน, 558 แห่งในสหราชอาณาจักร, 381 แห่งในออสเตรเลีย, 309 แห่งในแคนาดา, 301 แห่งในฝรั่งเศส, 277 แห่งในอิตาลี, 252 ในสเปน, 244 ใน เนเธอร์แลนด์ และ 215 แห่งในสวิตเซอร์แลนด์

รายละเอียดช่องโหว่ Citrix Bleed

ช่องโหว่ Citrix Bleed (CVE-2023-4966) ถูกเปิดเผยเมื่อวันที่ 10 ตุลาคม 2023 ว่าเป็นช่องโหว่ซึ่งส่งผลกระทบต่อ Citrix NetScaler ADC และ Gateway ที่ทำให้ผู้โจมตีสามารถเข้าถึงข้อมูลบนอุปกรณ์ที่มีช่องโหว่ได้ ทั้งนี้ Mandiant ได้รายงานว่า Hacker เริ่มทำการโจมตีโดยใช้ช่องโหว่ Citrix Bleed ในช่วงปลายเดือนสิงหาคม 2023 ซึ่งในขณะนั้นยังถือเป็นช่องโหว่ Zero Day อยู่ โดย Hacker จะใช้ HTTP GET requests เพื่อรับ Netscaler AAA session cookies หลังจากผ่านการทำ multi-factor authentication stage (MFA)

Citrix ได้แจ้งเตือนไปยังผู้ดูแลระบบให้เร่งทำการอัปเดต Citrix servers ที่มีช่องโหว่โดยด่วน เนื่องจากเป็นการโจมตีที่มีความซับซ้อนต่ำ และไม่ต้องมีการโต้ตอบใด ๆ จากผู้ใช้งาน รวมถึงในวันที่ 25 ตุลาคม 2023 ทาง AssetNote บริษัทด้าน external attack surface management ได้เผยแพร่ชุดสาธิตการโจมตี (PoC) ที่แสดงให้เห็นว่า session tokens สามารถถูกขโมยได้อย่างไร

ที่มา : bleepingcomputer

You must be logged in to post a comment.