Google ได้กำหนด CVE ID ใหม่ (CVE-2023-5129) ให้กับช่องโหว่ด้านความปลอดภัย libwebp ที่ถูกใช้ในการโจมตีแบบ Zero-day และพึ่งมีแพตช์แก้ไขออกมาเมื่อสองสัปดาห์ก่อน

ในตอนแรก Google ได้เปิดเผยช่องโหว่ดังกล่าวว่าเป็นช่องโหว่ใน Chrome ที่มีหมายเลข CVE-2023-4863 มากกว่าที่จะกำหนดให้เป็นช่องโหว่ใน open-source ไลบรารี libwebp ที่ใช้สำหรับการ encode และ decode ภาพในรูปแบบ WebP

โดยช่องโหว่นี้ได้รับการรายงานร่วมกันโดย Apple Security Engineering and Architecture (SEAR) และ Citizen Lab ที่ Munk School ของมหาวิทยาลัยโตรอนโตในวันพุธที่ 6 กันยายน และถูกแก้ไขโดย Google ในเวลาไม่ถึงหนึ่งสัปดาห์ต่อมา

นักวิจัยด้านความปลอดภัยที่ Citizen Lab มีประวัติที่เป็นที่ยอมรับในการตรวจจับ และเปิดเผยข้อมูลช่องโหว่ zero-days ที่ถูกใช้ในการโจมตีจากสปายแวร์แบบกำหนดเป้าหมาย ซึ่งมักจะเกี่ยวข้องกับกลุ่มผู้โจมตีที่ได้รับการสนับสนุนจากรัฐบาล โดยมุ่งเป้าไปที่บุคคลที่มีความเสี่ยงสูงเป็นหลัก เช่น นักข่าว และนักการเมืองฝ่ายตรงข้าม

การตัดสินใจในช่วงแรกว่าเป็นช่องโหว่ของ Chrome ทำให้เกิดความสับสนในกลุ่มนักวิจัยด้านความปลอดภัยทางไซเบอร์ ซึ่งทำให้เกิดคำถามเกี่ยวกับวิธีการของ Google ในการจัดหมวดหมู่ช่องโหว่ว่าเป็นของ Google Chrome แทนที่จะระบุว่าเป็นช่องโหว่ใน libwebp

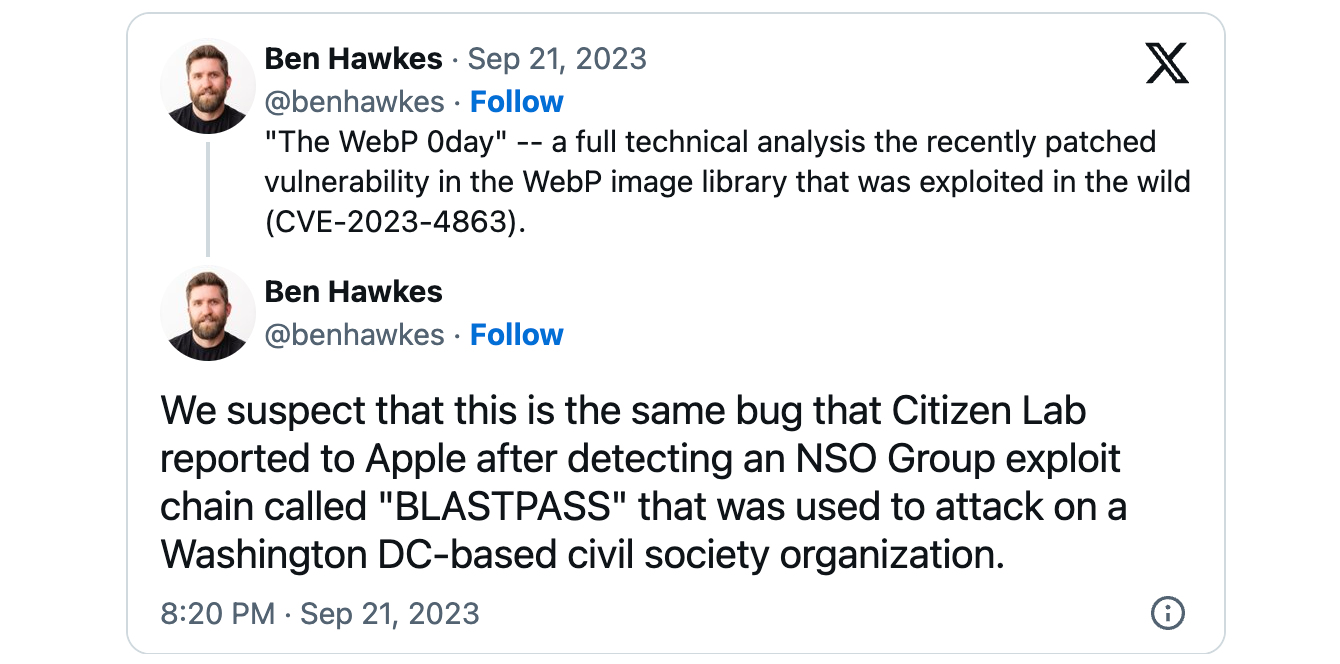

Ben Hawkes ผู้ก่อตั้งบริษัทที่ปรึกษาด้านความปลอดภัย (ซึ่งก่อนหน้านี้เคยเป็นผู้นำทีม Project Zero ของ Google) ยังได้เชื่อมโยง CVE-2023-4863 กับช่องโหว่ CVE-2023-41064 ที่ Apple แก้ไขเมื่อวันที่ 7 กันยายน และถูกใช้เป็นส่วนหนึ่งของการโจมตีแบบ zero-click ใน iMessage (หรือที่ถูกเรียกว่า BLAST PASS) ด้วย Pegasus Spyware ของ NSO Group บน iPhone ที่ถึงแม้จะได้รับการอัปเดตแพตช์อย่างเต็มรูปแบบก็ตาม

ระดับความรุนแรงของ CVE ใหม่

อย่างไรก็ตาม ขณะนี้ Google ได้กำหนด CVE ID ใหม่แล้วคือ CVE-2023-5129 ซึ่งระบุว่าเป็นความรุนแรงระดับ critical ใน libwebp โดยมีระดับความรุนแรงสูงสุด 10/10 การเปลี่ยนแปลงนี้มีผลกระทบอย่างมีนัยสำคัญต่อโปรเจ็กต์อื่น ๆ ที่ใช้ใน open-source ไลบรารี libwebp

โดยขณะนี้ได้มีการยอมรับอย่างเป็นทางการแล้วว่าช่องโหว่ลักษณะดังกล่าวเป็นช่องโหว่ของ libwebp โดยเป็นช่องโหว่ heap buffer overflow ใน WebP ซึ่งส่งผลกระทบต่อ Google Chrome เวอร์ชันก่อนหน้า 116.0.5845.187

ช่องโหว่นี้อยู่ภายในอัลกอริธึมการเข้ารหัส Huffman ที่ใช้โดย libwebp สำหรับ lossless compression และทำให้ผู้โจมตีสามารถ execute out-of-bounds memory writes โดยใช้หน้า HTML ที่สร้างขึ้นมาเป็นพิเศษ

การใช้ประโยชน์จากช่องโหว่นี้อาจส่งผลร้ายแรง ตั้งแต่การหยุดการทำงาน ไปจนถึงการเรียกใช้โค้ดตามที่ต้องการ และการเข้าถึงข้อมูลที่มีความสำคัญโดยไม่ได้รับอนุญาต

การจัดประเภทใหม่ของ CVE-2023-5129 ว่าเป็นช่องโหว่ใน libwebp มีความสำคัญมาก เนื่องจากในตอนแรกไม่มีใครสังเกตเห็นว่าเป็นภัยคุกคามที่อาจเกิดขึ้นสำหรับหลายโครงการที่ใช้ libwebp รวมถึง 1Password, Signal, Safari, Mozilla Firefox, Microsoft Edge, Opera และ Native เว็บเบราว์เซอร์ Android

รายชื่อแอพพลิเคชัน และซอฟแวร์ต่าง ๆ บางส่วน ที่อาจได้รับผลกระทบจากช่องโหว่ของ libwebp

- Google Chrome

- Microsoft Edge

- Safari

- Opera

- Slack

- Discord

- GitHub Desktop

- Mozilla FireFox

- 1Password

- balenaEtcher

- Basecamp 3

- Beaker (web browser)

- Bitwarden

- CrashPlan

- Cryptocat (discontinued)

- Eclipse Theia

- FreeTube

- GitKraken

- Joplin

- Keybase

- Lbry

- Light Table

- Logitech Options+

- LosslessCut

- Mattermost

- Microsoft Teams

ที่มา : bleepingcomputer

You must be logged in to post a comment.