Microsoft ออกมาเปิดเผยว่าพบกลุ่ม Hacker ที่ได้รับการสนับสนุนจากรัฐบาลอิหร่านในชื่อ APT33 ได้มุ่งเป้าหมายการโจมตีไปยังองค์กรหลายพันแห่งในสหรัฐอเมริกา และทั่วโลกด้วยวิธีการ Password Spray Attack ตั้งแต่เดือนกุมภาพันธ์ 2566 โดยได้ขโมยข้อมูลที่มีความสำคัญจากองค์กรภาคการป้องกัน ดาวเทียม และเภสัชกรรม

APT33 ได้ถูกติดตามในชื่อ APT33 (Peach Sandstorm, HOLMIUM หรือ Refined Kitten) เป็นกลุ่ม Hacker จากอิหร่านที่ถูกพบตั้งแต่ปี 2013 ซึ่งพบว่าได้มุ่งเป้าหมายการโจมตีไปยังหน่วยงานจากอุตสาหกรรมต่าง ๆ (รวมถึงรัฐบาล การป้องกัน การวิจัย การเงิน และวิศวกรรม) ในสหรัฐฯ ซาอุดีอาระเบีย และเกาหลีใต้

การโจมตีแบบ password spray attack

โดยทีมวิจัยของ Microsoft Threat Intelligence พบว่าระหว่างเดือนกุมภาพันธ์ถึงกรกฎาคม 2023 กลุ่ม APT33 ได้ทำการโจมตีแบบ password spray attack หลายครั้งเพื่อพยายามเข้าถึงระบบนับพันแห่ง

การโจมตีแบบ password spray attack จะทำโดยการพยายามเข้าสู่ระบบหลายบัญชีโดยใช้รหัสผ่านเดียว หรือรายการรหัสผ่านที่ใช้กันทั่วไป ซึ่งแตกต่างจากการโจมตีแบบ brute force attack ซึ่งมุ่งโจมตีบัญชีเป้าหมายเพียงบัญชีเดียวด้วยการพยายามเข้าสู่ระบบด้วยรหัสผ่านจำนวนมาก

โดยการโจมตีในรูปแบบ password spray attack สามารถเพิ่มโอกาสในการประสบความสำเร็จได้อย่างมาก ในขณะเดียวกันก็ลดความเสี่ยงในการทำให้เกิดการล็อคบัญชีอัตโนมัติอีกด้วย

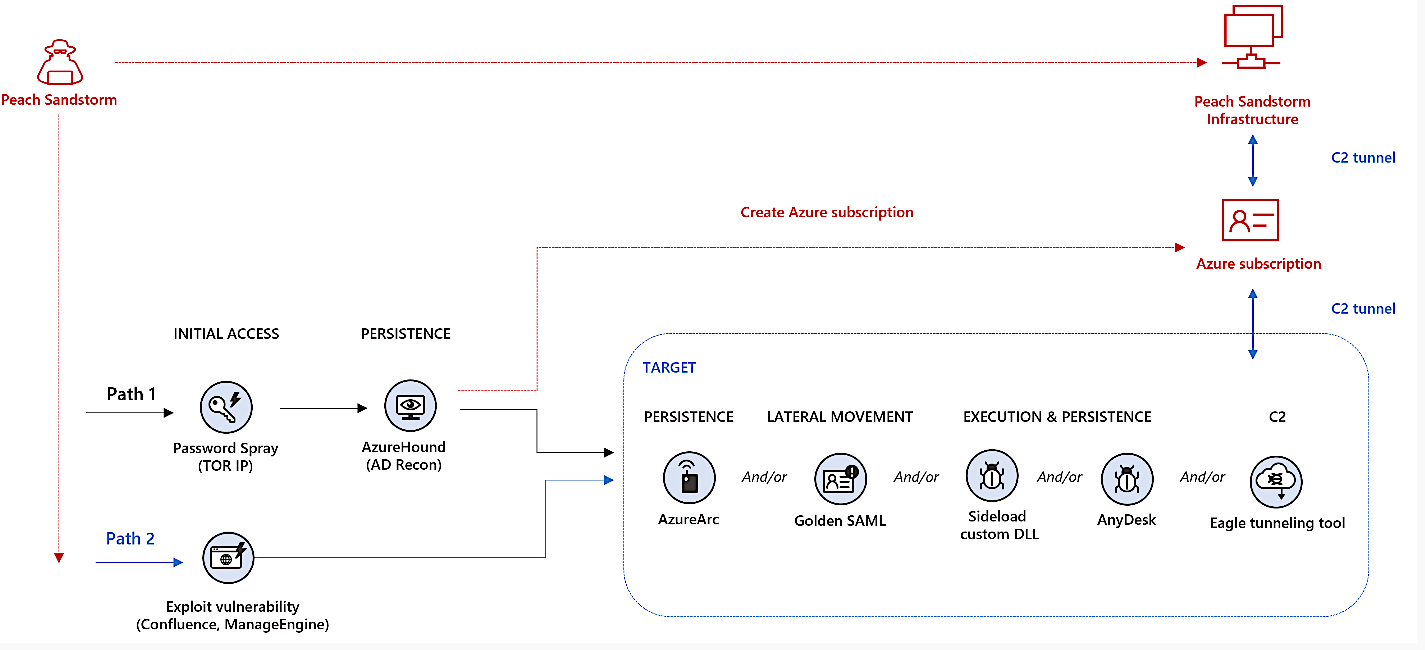

รวมถึงนักวิจัยพบว่า หลังจากที่ APT33 โจมตีแบบ password spray attack เพื่อเข้าถึงระบบของเป้าหมายได้สำเร็จ ก็จะทำการใช้ AzureHound หรือ Roadtools ซึ่งเป็น open-source security frameworks ในการสแกนทั่วทั้ง Azure Active Directory ของเป้าหมาย และเพื่อรวบรวมข้อมูลจาก Cloud และใช้ข้อมูลประจำตัวบน Azure ที่เข้าถึงได้ ทำการสร้างสมาชิก Azure ใหม่บน tenants ของเป้าหมาย หรือใช้ Azure Arc ในทางที่ผิดเพื่อวัตถุประสงค์ในการควบคุมอุปกรณ์ภายในองค์กร และเครือข่ายของเป้าหมาย

นอกจากนี้ยังใช้เทคนิคการโจมตีแบบ Golden SAML เพื่อแพร่กระจายไปในระบบ (lateral movement), การใช้ AnyDesk เพื่อฝังตัวในระบบ (persistence), การใช้ DLLs sideloading ที่เป็นอันตราย เรียกใช้เพย์โหลดการโจมตี และใช้เครื่องมือสร้างช่องสัญญาณที่เรียกว่า EagleRelay เพื่อสร้างช่องสัญญาณการรับส่งข้อมูลที่เป็นอันตรายไปยัง command-and-control (C2) Server ของ Hacker

Microsoft ระบุว่า จากโปรไฟล์ขององค์กรเหยื่อที่เป็นเป้าหมาย และถูกโจมตี คาดการณ์ว่าเป้าหมายของการโจมตีคือการเข้าถึงระบบเพื่อการเก็บรวบรวมข้อมูลเพื่อสนับสนุนผลประโยชน์ของรัฐบาลอิหร่าน รวมถึงยังพบว่า กลยุทธ์ เทคนิค และขั้นตอนการโจมตี (TTP) บนคลาวด์จำนวนมากที่พบล่าสุด แสดงให้เห็นว่า กลุ่ม APT33 มีการพัฒนา และมีความซับซ้อนกว่าในอดีตเป็นอย่างมาก

เช่นเดียวกับที่พบในเดือนกรกฎาคม 2021 ที่ทาง NSA พบว่ากลุ่ม APT28 ของรัสเซียได้มุ่งเป้าการโจมตีไปที่รัฐบาลสหรัฐฯ และหน่วยงานกระทรวงกลาโหม ด้วยการโจมตีแบบ password spray attack จาก Kubernetes clusters และต่อมาในเดือนตุลาคม 2021 ทาง Microsoft ได้พบกลุ่ม DEV-0343 ที่เชื่อมโยงกับรัฐบาลอิหร่าน และ กลุ่ม Nobelium ที่รัสเซียให้การสนับสนุน ได้มุ่งเป้าหมายการโจมตีไปยังบริษัทเทคโนโลยีการป้องกันประเทศ และผู้ให้บริการที่ได้รับการจัดการ (MSP) ด้วยการโจมตี password spray attack เช่นเดียวกัน

ที่มา : beepingcomputer

You must be logged in to post a comment.