นักวิจัยด้านความปลอดภัยพบแคมเปญการโจมตีใหม่จากกลุ่ม Charming Kitten APT ซึ่งเแฮ็กเกอร์ใช้มัลแวร์ตัวใหม่ที่ชื่อว่า NokNok ซึ่งมีเป้าหมายเป็นระบบปฏิบัติการ macOS

แคมเปญดังกล่าวเริ่มต้นในเดือนพฤษภาคม และใช้วิธีการโจมตีต่างจากที่เคยพบมาก่อน โดยใช้ไฟล์ LNK เพื่อปล่อย payloads ที่เป็นอันตรายแทนที่จะใช้เอกสาร Word ที่เป็นอันตรายเหมือนการโจมตีก่อนหน้านี้จากกลุ่มผู้โจมตี

ตามรายงานจาก Mandiant กลุ่ม Charming Kitten ที่เป็นที่รู้จักในชื่อ APT42 หรือ Phosphorus ได้ดำเนินการโจมตีองค์กรต่าง ๆ อย่างน้อย 30 แห่งใน 14 ประเทศตั้งแต่ปี 2015

Google ได้เชื่อมโยงผู้โจมตีกับรัฐบาลอิหร่าน โดยเฉพาะกองพิทักษ์ปฏิวัติอิสลาม (Islamic Revolutionary Guard Corps) โดยในเดือนกันยายน 2022 รัฐบาลสหรัฐฯ สามารถตรวจสอบ และตั้งข้อกล่าวหากับสมาชิกในกลุ่มผู้โจมตีนั้นได้

Proofpoint รายงานว่า กลุ่มผู้โจมตีในปัจจุบันได้เลิกใช้วิธีการโจมตีที่ใช้ macro-based ในเอกสาร Word และกลับมาใช้ไฟล์ LNK เพื่อส่ง payloads ทีี่เป็นอันตรายไปยังเป้าหมายที่ต้องการโจมตี

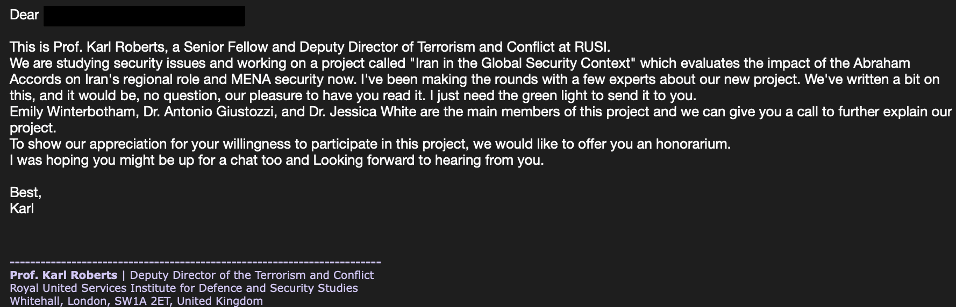

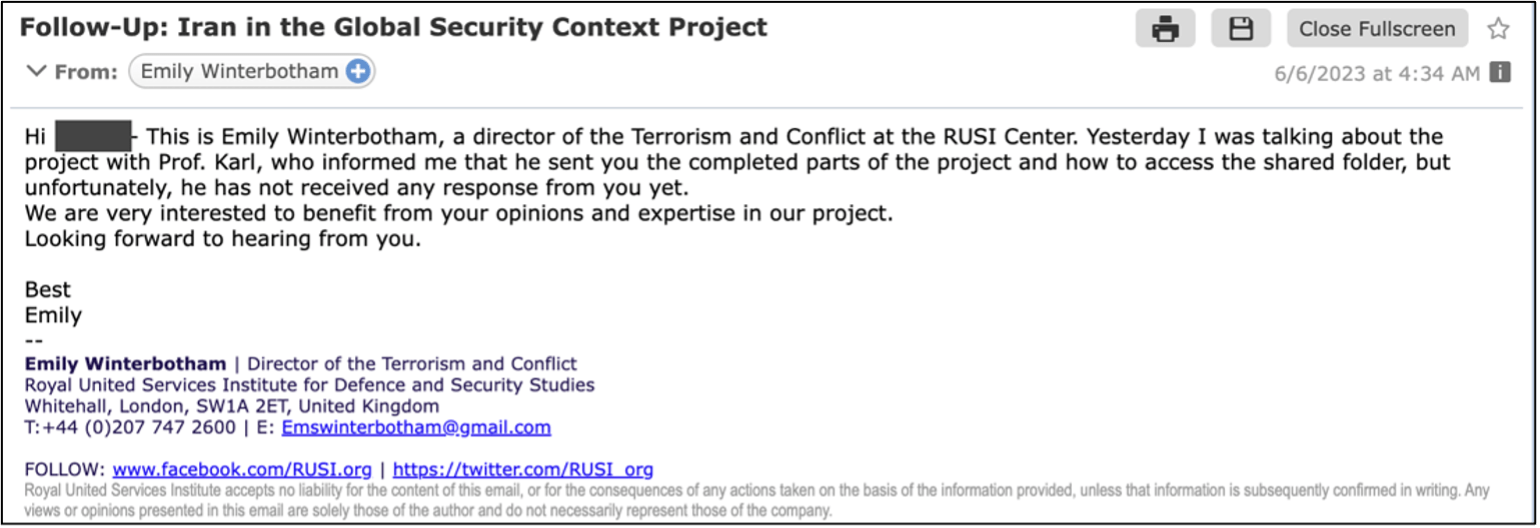

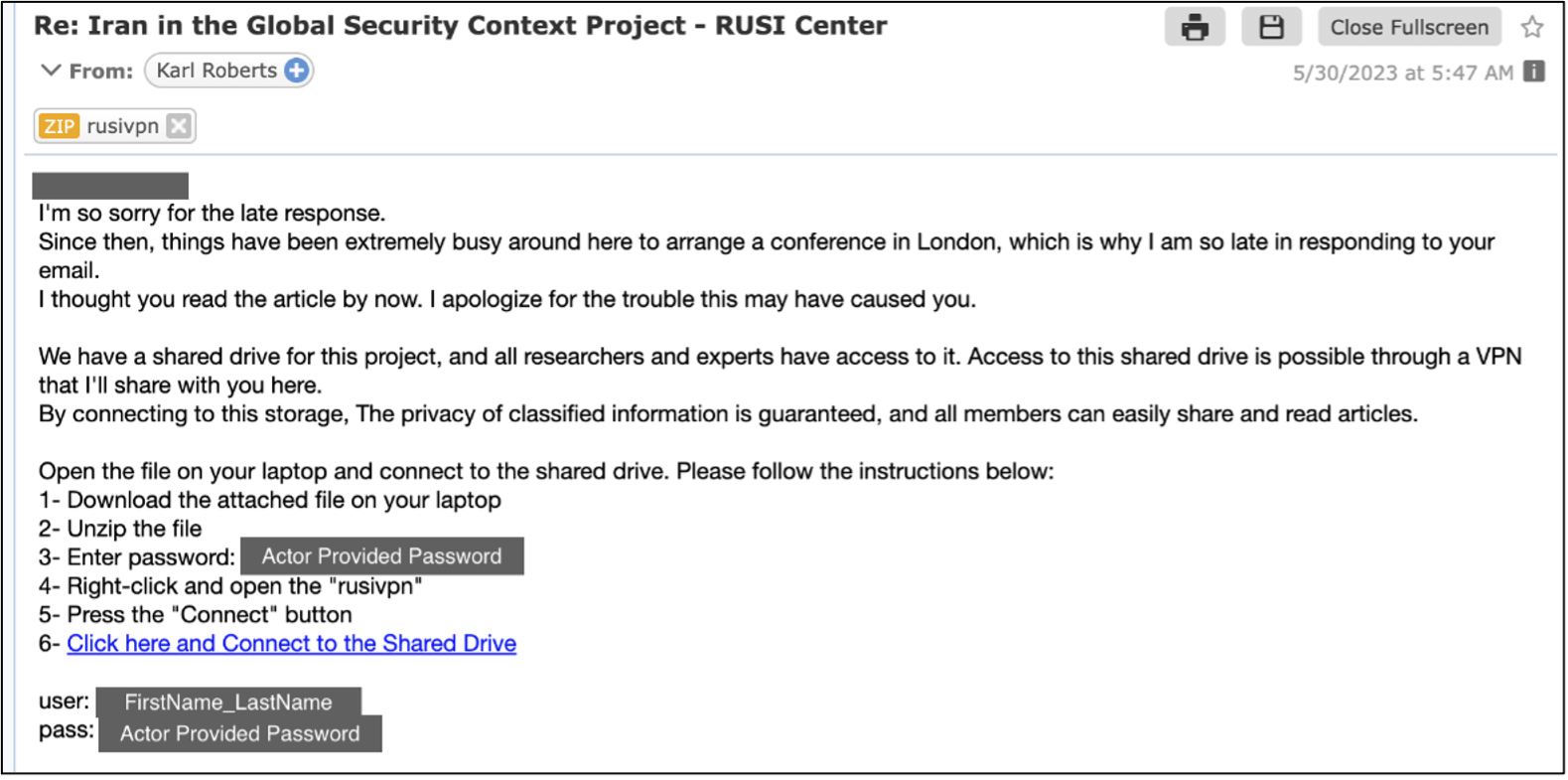

ส่วนการใช้ phishing และ social engineering ในแคมเปญนี้ แฮ็กเกอร์ปลอมตัวเป็นผู้เชี่ยวชาญด้านนิวเคลียร์จากสหรัฐฯ และชวนเป้าหมายโดยมีข้อเสนอให้ตรวจสอบร่างจดหมายเรื่องนโยบายต่างประเทศ

ในหลายกรณี ผู้โจมตีมีการนำบุคคลอื่นเข้ามาเกี่ยวข้องในการสนทนาเพื่อเพิ่มความน่าเชื่อถือ และสร้างความสัมพันธ์กับเป้าหมาย

การโจมตีบน Windows

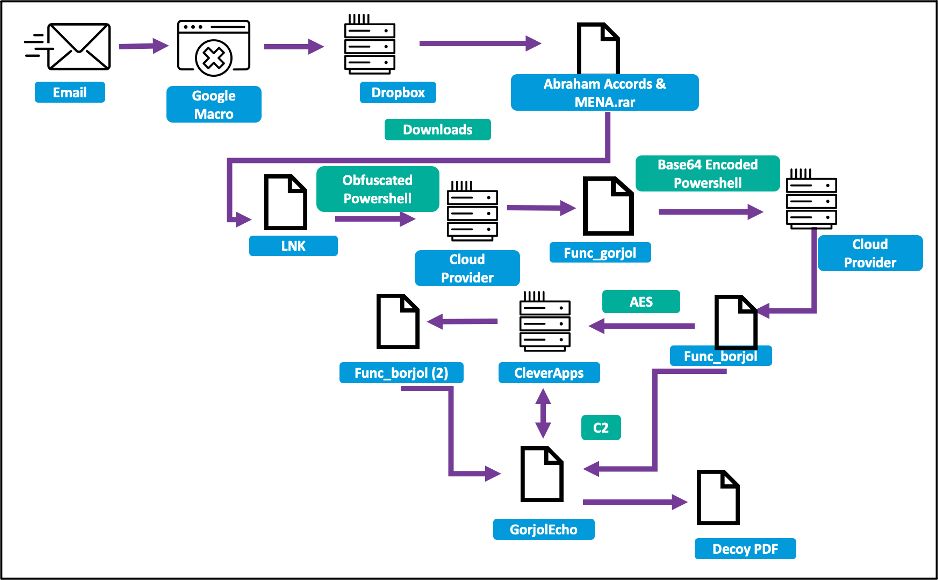

หลังจากที่ได้รับความไว้วางใจจากเป้าหมาย กลุ่ม Charming Kitten จะส่งลิงก์ที่เป็นอันตรายซึ่งประกอบด้วย Google Script macro ที่เปลี่ยนเส้นทางการเชื่อมต่อของเหยื่อไปยัง URL ของ Dropbox ซึ่งจะเป็นที่มาของไฟล์ RAR ที่มีการใส่รหัสผ่านไว้ โดยภายในมีโปรแกรมอันตรายซึ่งใช้ PowerShell code และไฟล์ LNK เพื่อทำการติดตั้งมัลแวร์

โดย Payload ขั้นสุดท้ายคือ GorjolEcho ซึ่งเป็น Simple backdoor และสามารถรับส่งคำสั่งจากผู้โจมตีจากภายนอกได้ และเพื่อหลีกเลี่ยงการตรวจจับ GorjolEcho จะเปิดไฟล์ PDF เกี่ยวกับหัวข้อที่เกี่ยวข้องกับการสนทนา ที่ผู้โจมตีมีกับเป้าหมายก่อนหน้านี้

การโจมตีบน macOS

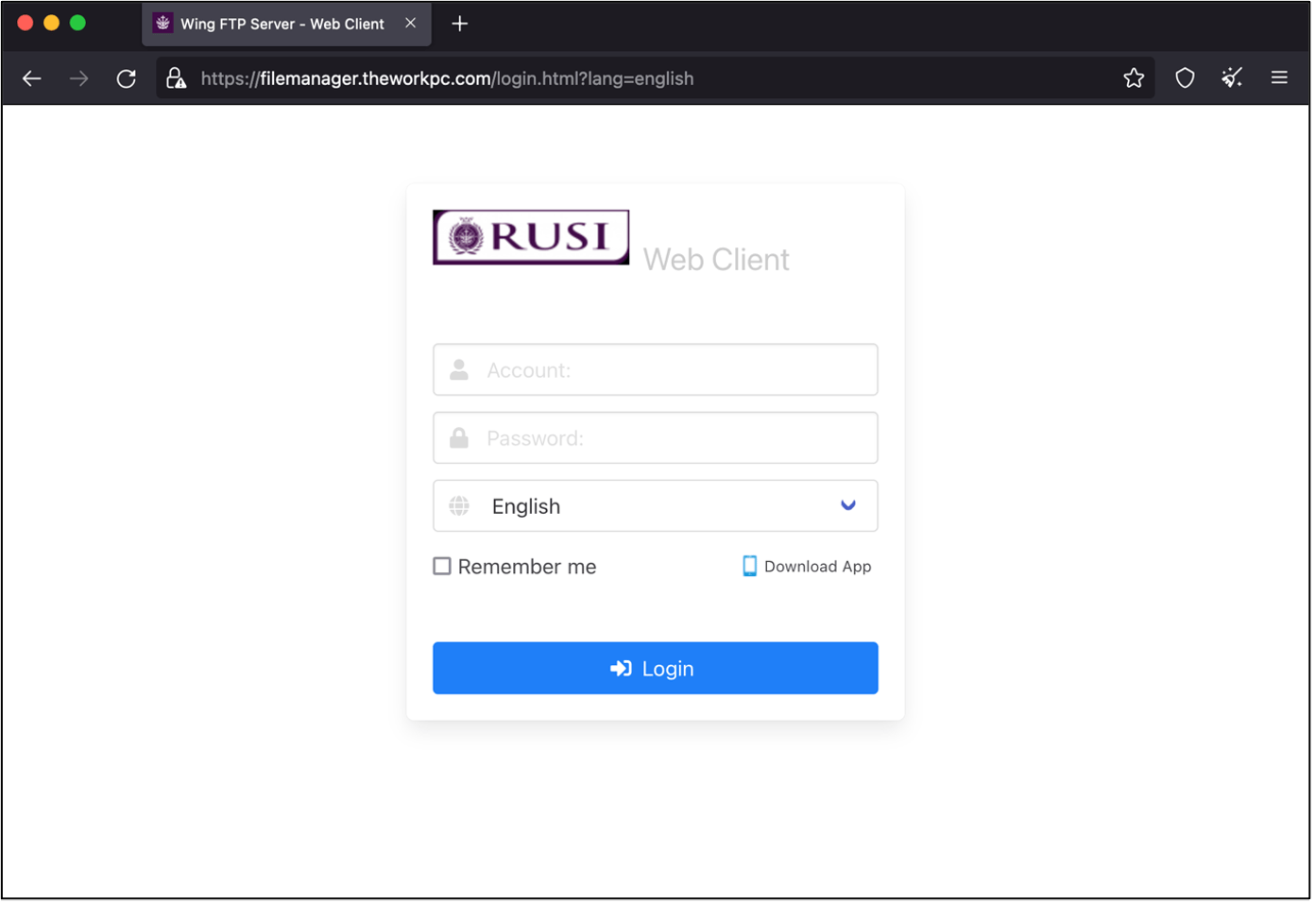

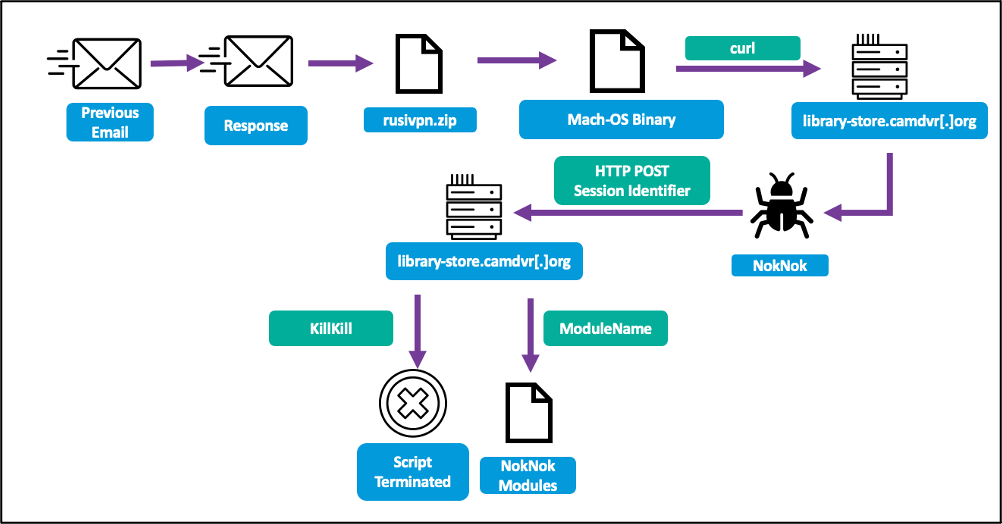

หากเป็นเหยื่อที่ใช้ระบบปฏิบัติการ macOS ซึ่งโดยทั่วไปแฮ็กเกอร์จะรู้ตัวหลังจากที่พวกเขาล้มเหลวในการโจมตีด้วย Windows payload จากนั้นผู้โจมตีจะส่งลิงก์ใหม่ไปยัง "library-store[.]camdvr[.]org" ซึ่งเป็นที่เก็บไฟล์ ZIP ซึ่งปลอมตัวเป็นแอป VPN ของ RUSI (Royal United Services Institute)

เมื่อทำการเรียกใช้ไฟล์ Apple script คำสั่ง curl จะดึงข้อมูลที่เรียกว่า NokNok payload และสร้างช่องโหว่เพื่อเข้าสู่ระบบของเหยื่อ

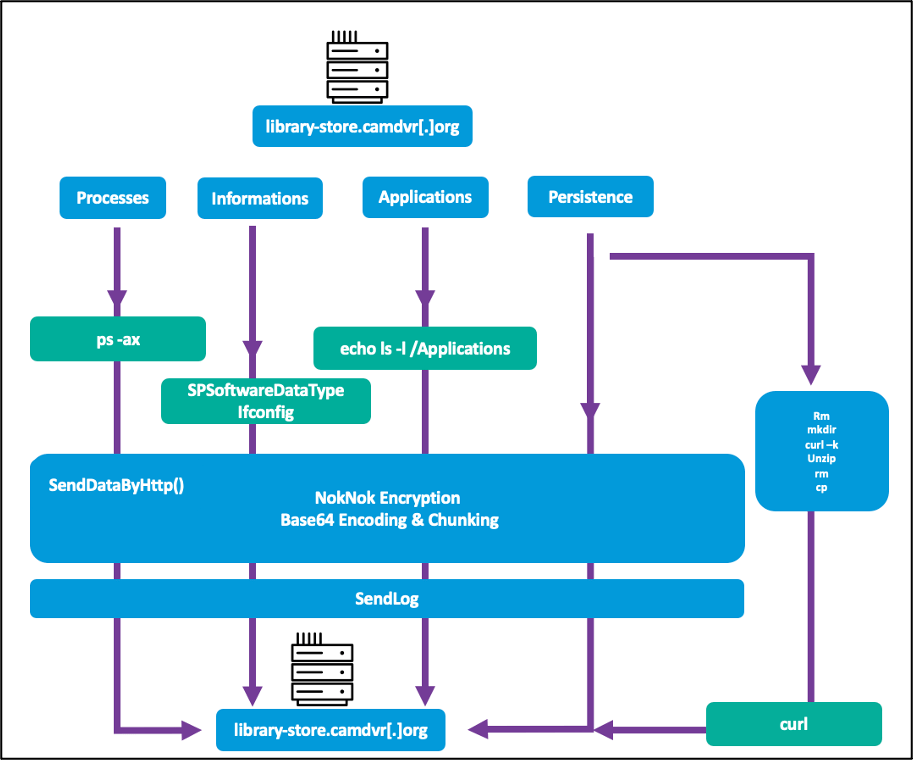

โดย NokNok จะสร้างการเก็บรวบรวมข้อมูลบนระบบ แล้วใช้โมดูลสคริปต์ bash ทั้งหมด 4 โมดูลเพื่อเตรียมการแฝงตัวบนระบบ ทำการเชื่อมต่อกับเซิร์ฟเวอร์ command and control (C2) และเริ่มการส่งออกข้อมูลไปยังเซิร์ฟเวอร์ดังกล่าว

NokNok เป็นมัลแวร์ที่สามารถเก็บข้อมูลบนระบบ ที่ประกอบด้วยเวอร์ชันของระบบปฏิบัติการ Process ที่กำลังทำงาน และแอปพลิเคชันที่ติดตั้งไว้ ซึ่งมัลแวร์จะเข้ารหัสข้อมูลที่เก็บรวบรวมทั้งหมดในรูปแบบ base64 แล้วส่งข้อมูลออกจากระบบ

Proofpoint ยังระบุว่า NokNok อาจมีฟังก์ชันที่เกี่ยวข้องกับการสอดแนม ในเชิงสืบสวนที่เฉพาะเจาะจงมากขึ้นผ่านโมดูลอื่นที่ยังไม่เคยเห็นมาก่อน โดยข้อสงสัยนี้มาจากความคล้ายคลึงของโค้ดกับ GhostEcho ที่ได้รับการวิเคราะห์มาก่อนจาก Check Point

โดยใน Backdoor นั้น มีโมดูลที่ช่วยในการจับภาพหน้าจอ การสั่งรันคำสั่ง และการลบร่องรอยการโจมตีไว้ ทำให้มีความเป็นไปได้ที่ NokNok ก็อาจมีฟังก์ชันเหล่านี้ด้วย

โดยรวมแล้ว แคมเปญนี้เป็นการแสดงให้เห็นว่ากลุ่ม Charming Kitten มีความสามารถในระดับสูง สามารถกำหนดเป้าหมายไปยังระบบ macOS ได้เมื่อจำเป็น และแสดงให้เห็นถึงอันตรายจากแคมเปญมัลแวร์สำหรับผู้ใช้ macOS

ที่มา : BLEEPINGCOMPUTER

You must be logged in to post a comment.