เมื่อเร็ว ๆ นี้ FortiGuard Labs ได้เปิดเผยการค้นพบ Microsoft Office documents ที่เป็นอันตรายซึ่งออกแบบมาเพื่อใช้ประโยชน์จากช่องโหว่ Remote code execution ที่เป็นที่รู้จัก ได้แก่ CVE-2021-40444 และ CVE-2022-30190 (Follina) เพื่อเรียกใช้มัลแวร์ LokiBot (หรือที่รู้จักกันในชื่อ Loki PWS) ไปยังระบบของเหยื่อ

LokiBot เป็นโทรจันที่มีการใช้งานมาตั้งแต่ปี 2015 ซึ่งถูกใช้ในการขโมยข้อมูลที่สำคัญจากเครื่อง Windows ซึ่งเป็นภัยคุกคามที่สำคัญต่อข้อมูลของผู้ใช้งาน

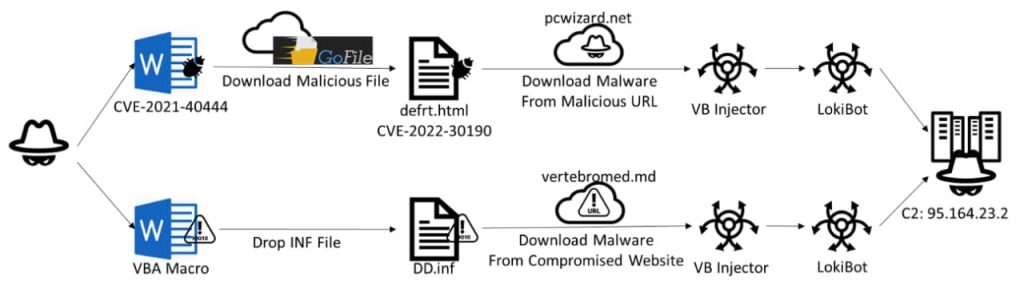

FortiGuard Labs ได้ทำการวิเคราะห์ Word documents สองประเภทที่แตกต่างกัน ซึ่งทั้งสองไฟล์เป็นภัยคุกคามร้ายแรงต่อผู้ใช้งานที่ไม่ได้ระมัดระวัง โดยไฟล์ประเภทแรกจะมีลิงก์ภายนอกที่ฝังอยู่ในไฟล์ XML ชื่อ "word/rels/document.XML.rels" และไฟล์ประเภทที่สองจะใช้ VBA script ที่เรียกใช้มาโครที่เป็นอันตรายเมื่อเปิดเอกสาร สิ่งที่น่าสนใจคือไฟล์ทั้งสองมีภาพเหยื่อที่คล้ายกัน ดังรูปที่ 1 ซึ่งแสดงให้เห็นถึงความเชื่อมโยงที่เป็นไปได้ระหว่างการโจมตี

Word document ที่ใช้ในการโจมตีช่องโหว่ CVE-2021-40444 มีไฟล์ชื่อ “document.xml.rels” ซึ่งมีลิงก์ภายนอกที่ใช้ MHTML (MIME Encapsulation of Aggregate HTML document) โดยลิงก์นี้จะใช้ Cuttly ซึ่งเป็น URL shortener และแพลตฟอร์มการจัดการลิงก์ เพื่อเปลี่ยนเส้นทางผู้ใช้ไปยังเว็บไซต์แชร์ไฟล์บนคลาวด์ที่เรียกว่า “GoFile”

จากการวิเคราะห์เพิ่มเติมพบว่าการเข้าถึงลิงก์จะเริ่มต้นการดาวน์โหลดไฟล์ชื่อ “defrt.html” โดยใช้ช่องโหว่ที่สอง CVE-2022-30190 และเมื่อดำเนินการเพย์โหลดแล้วจะทำการทริกเกอร์การดาวน์โหลดไฟล์ Injector ที่ชื่อว่า “oehrjd.exe” จาก URL “http[:]//pcwizardnet/yz/ftp/”

โดยสคริปต์สร้างไฟล์ “ema.tmp” เพื่อเก็บข้อมูล และเข้ารหัสด้วยฟังก์ชัน “ecodehex” และบันทึกเป็น “des.jpg” จากนั้นสคริปต์จะใช้ rundll32 เพื่อโหลดไฟล์ DLL ที่มีฟังก์ชัน "maintst" และไฟล์ชั่วคราว, ไฟล์ JPG และไฟล์ INF ที่สร้างขึ้นในกระบวนการทั้งหมดนี้จะถูกลบทิ้งอย่างเป็นระบบ

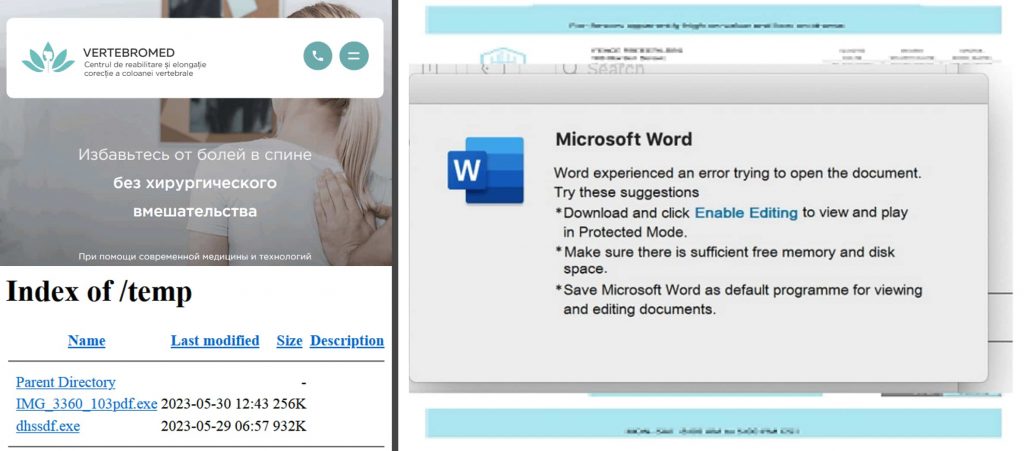

การสร้างไฟล์ INF ของสคริปต์ VBA มีจุดประสงค์เพื่อโหลดไฟล์ DLL ที่ชื่อว่า “des.jpg” ที่ใช้ในการดาวน์โหลด injector จาก URL “https[:]//vertebromedmd/temp/dhssdfexe” เพื่อนำมาใช้ในภายหลัง

เป็นที่น่าสังเกตว่าลิงก์ดาวน์โหลดจะมีความแตกต่างจากแพลตฟอร์มคลาวด์แชร์ไฟล์ทั่วไปหรือเซิร์ฟเวอร์ command-and-control (C2) ของผู้โจมตี แต่จะใช้ประโยชน์จากเว็บไซต์ “vertebromed.md” ซึ่งเป็นโดเมนที่ใช้งานมาตั้งแต่ปี 2018

นอกจากนี้ในโฟลเดอร์เดียวกัน FortiGuard Labs ยังพบตัวโหลด MSIL อีกตัวที่ชื่อ IMG_3360_103pdf.exe ซึ่งถูกสร้างขึ้นเมื่อวันที่ 30 พฤษภาคม 2023 แม้ว่าจะไม่ได้มีส่วนเกี่ยวข้องโดยตรงกับการโจมตี Word document แต่ไฟล์นี้ยังมีการโหลด LokiBot และเชื่อมต่อกับ C2 IP เดียวกัน

LokiBot เป็นมัลแวร์ที่ถูกใช้ในการโจมตีอย่างแพร่หลาย และได้รับการพัฒนาอย่างต่อเนื่องในช่วงหลายปีที่ผ่านมา โดยได้มีการปรับเปลี่ยนวิธีการเริ่มต้นการเข้าถึง เพื่อทำการแพร่กระจายมัลแวร์ และโจมตีระบบได้อย่างมีประสิทธิภาพมากขึ้นด้วยการใช้ช่องโหว่ต่าง ๆ และใช้ประโยชน์จาก VBA macro ทำให้ LokiBot ยังคงเป็นภัยคุกคามที่สำคัญสำหรับการรักษาความปลอดภัยทางไซเบอร์ ซึ่งการใช้ VB Injector ช่วยให้ผู้โจมตีสามารถหลีกเลี่ยงการตรวจจับ และการวิเคราะห์ ทำให้การโจมตีมีความรุนแรงขึ้น

คำแนะนำ

- ผู้ใช้งานควรระวังการจัดการกับ Office documents หรือไฟล์ที่ไม่รู้จัก โดยเฉพาะไฟล์ที่มีลิงก์ไปยังเว็บไซต์ภายนอก

- หลีกเลี่ยงการคลิกลิงก์ที่น่าสงสัย หรือเปิดไฟล์แนบจากแหล่งที่ไม่น่าเชื่อถือ

- อัปเดตแพตช์ความปลอดภัยของซอฟต์แวร์ และระบบปฏิบัติการให้เป็นเวอร์ชันล่าสุด เพื่อช่วยลดความเสี่ยงในการตกเป็นเหยื่อของการโจมตีของมัลแวร์

ที่มา : hackread

You must be logged in to post a comment.