AT&T รายงานการพบ stealthy remote access trojan (RAT) ในชื่อ 'SeroXen' ที่กำลังได้รับความนิยมจากเหล่า Hacker เพิ่มขึ้นเรื่อย ๆ จากความสามารถในการหลบหลีกการตรวจจับ และความสามารถที่หลากหลาย

AT&T รายงานการพบ stealthy remote access trojan (RAT) ในชื่อ 'SeroXen' ที่กำลังได้รับความนิยมจากเหล่า Hacker เพิ่มขึ้นเรื่อย ๆ จากความสามารถในการหลบหลีกการตรวจจับ และความสามารถที่หลากหลาย

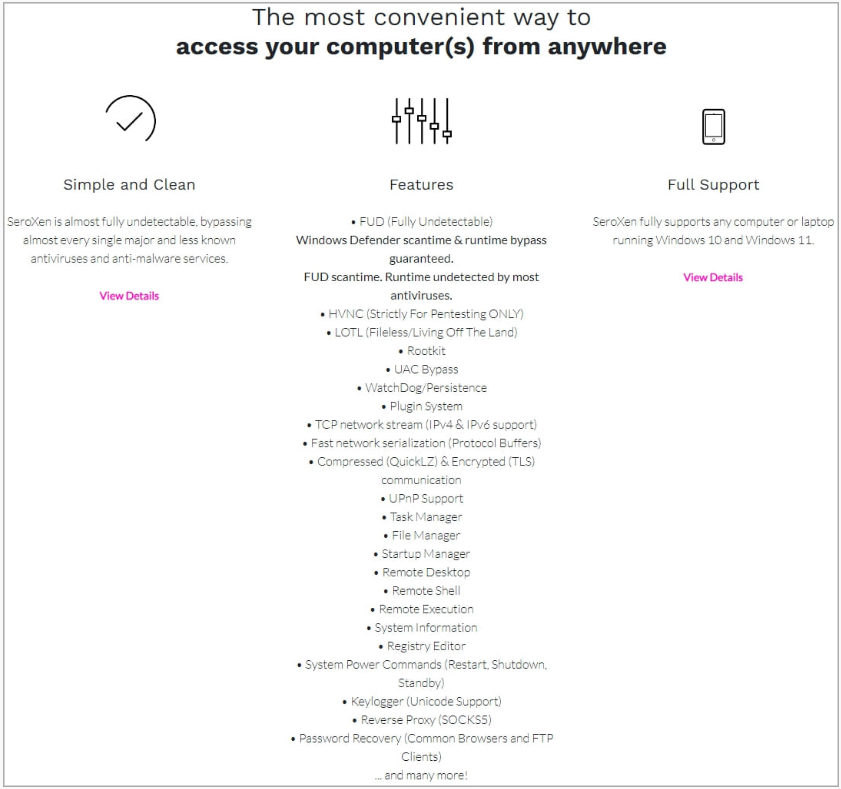

โดยได้ถูกวางขาย และอ้างว่าเป็นเครื่องมือโทรจันที่ใช้ในการเข้าถึงจากระยะไกลที่ถูกต้องตามกฎหมายสำหรับ Windows 11 และ 10 ในราคา $15 ต่อเดือน หรือตลอดชีพเพียงครั้งเดียวที่ราคา $60 ซึ่งได้ถูกวางจำหน่ายใน hacking forums และยังไม่สามารถระบุได้ว่าผู้ที่นำมาโปรโมตในฟอรั่ม เป็นผู้พัฒนาหรือผู้ขายรายย่อย

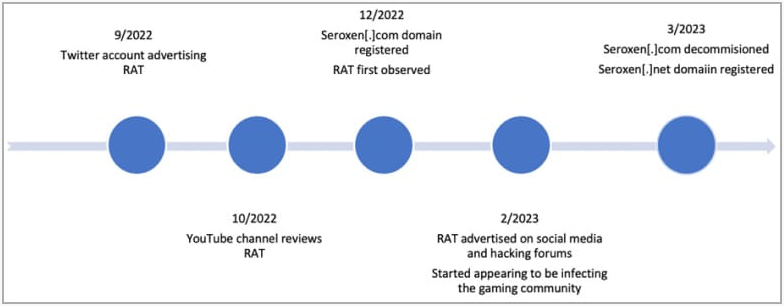

ทาง AT&T ได้เฝ้าสังเกตตัวอย่างหลายร้อยรายการตั้งแต่มัลแวร์ถูกสร้างในเดือนกันยายน 2022 โดยพบว่าพฤติกรรมการโจมตีที่เกี่ยวข้องกับ SeroXen เพิ่มขึ้นอย่างรวดเร็วในปี 2023 ทั้งนี้เหยื่อของ SeroXen ส่วนใหญ่อยู่ในชุมชนเกมเมอร์ แต่เมื่อความนิยมของ SeroXen เพิ่มขึ้น ทำให้ขอบเขตการกำหนดเป้าหมายอาจกว้างขึ้น ไปยังบริษัท และองค์กรขนาดใหญ่

พัฒนาจาก Open-source

SeroXen ได้นำเอาความสามารถของ Open-source ต่าง ๆ ได้แก่ Quasar RAT, the r77 rootkit และ NirCmd command line tool มาประยุกต์ใช้

Quasar RAT ใช้เป็นพื้นฐาน โดยในเวอร์ชันล่าสุด 1.41 มีความสามารถต่าง ๆ มากมาย เช่น reverse proxy, remote shell, remote desktop, TLS communication และ file management system และใช้งานได้ฟรีผ่าน GitHub

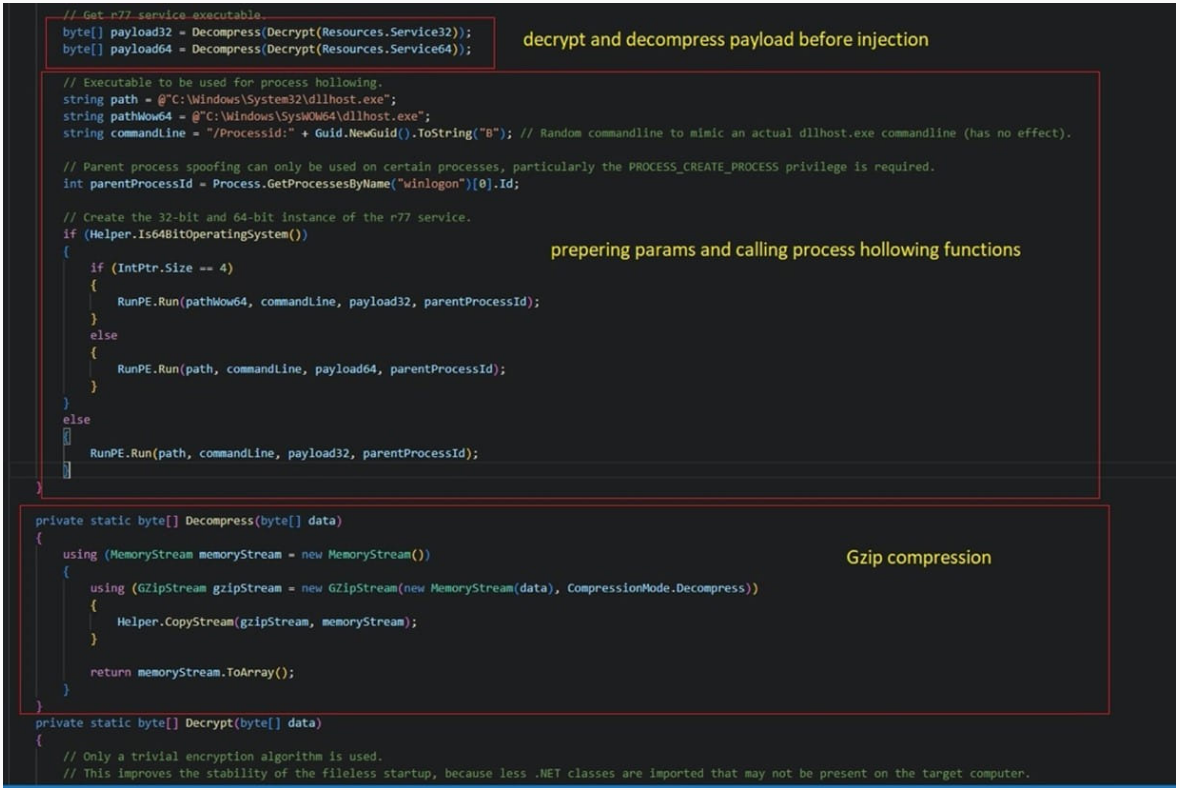

r77 (Ring 3) rootkit เป็น open-source rootkit ที่มีความสามารถในการฝังตัวในระบบแบบ file-less, การ child process hooking, การติดตั้งมัลแวร์ การแทรก process ในหน่วยความจำ และการหลีกเลี่ยงการตรวจจับจากโปรแกรมป้องกันไวรัส

NirCmd ที่เป็น freeware utility เพื่อดำเนินการบนระบบ Windows ได้ง่าย และการจัดการจาก command line

การโจมตีของ SeroXen

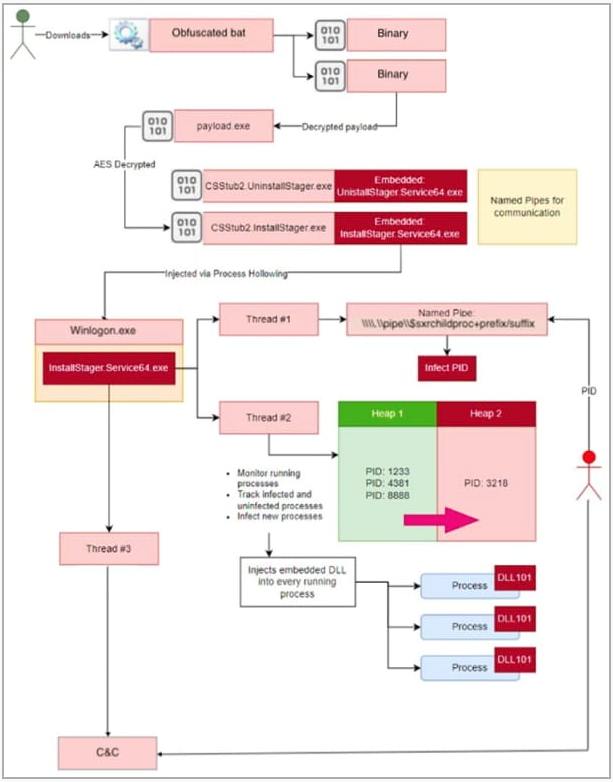

AT&T พบว่า SeroXen ได้โจมตีผ่านอีเมลฟิชชิ่งหรือช่องทาง Discord ซึ่ง Hacker ได้แจกจ่ายไฟล์ ZIP ที่ภายในมี batch files อยู่

โดยที่ batch files จะแยกไฟล์ไบนารีสองตัวออกจากข้อความที่เข้ารหัส base64 และโหลดลงในหน่วยความจำโดยใช้ .NET reflection แต่มีไฟล์เดียวที่ใช้งานบนดิสก์คือ msconfig.exe เวอร์ชันแก้ไข ซึ่งจำเป็นสำหรับการดำเนินการของมัลแวร์ และถูกเก็บไว้ชั่วคราวในไดเร็กทอรี "C:\Windows \System32\" และจะถูกลบเมื่อติดตั้งโปรแกรมแล้ว

อีก batch files จะใช้เพย์โหลดชื่อ "InstallStager.exe" ซึ่งเป็นอีกเวอร์ชันของ r77 rootkit โดย rootkit จะถูกจัดเก็บไว้ในรีจิสทรีของ Windows และเปิดใช้งานในภายหลังโดยใช้ PowerShell ผ่าน Task Scheduler โดยแทรกลงใน "winlogon.exe"

r77 rootkit จะทำการแทรก SeroXen RAT เข้าไปในหน่วยความจำของระบบ เพื่อไม่ให้ถูกตรวจจับได้ และสามารถเข้าถึงได้จากระยะไกลไปยังอุปกรณ์เป้าหมาย

เมื่อมัลแวร์ติดตั้งสำเร็จ มันจะเชื่อมต่อกับ command and control (C2) server และรอรับคำสั่งจาก Hacker

รวมถึง AT&T พบว่า SeroXen ได้ใช้ใบรับรอง TLS เดียวกันกับ QuasarRAT และมีความสามารถที่คล้ายคลึงกัน เช่น TCP network stream support, efficient network serialization, และ QuickLZ compression

ที่มา : bleepingcomputer

You must be logged in to post a comment.