WithSecure บริษัทด้านความปลอดภัยทางไซเบอร์เปิดเผยว่า Veeam backup server ที่มีช่องโหว่ซึ่งเชื่อมต่อกับอินเตอร์เน็ต กำลังตกเป็นเป้าหมายในการโจมตีของกลุ่ม Hacker ที่มีชื่อเสียงหลายกลุ่ม รวมไปถึง กลุ่ม FIN7 ที่พบการโจมตีมาตั้งแต่วันที่ 28 มีนาคม 2023 ภายหลังจากการเปิดเผยช่องโหว่ใน Veeam Backup and Replication (VBR) CVE-2023-27532 ที่มีระดับความรุนแรงสูง

CVE-2023-27532 (คะแนน CVSS 7.5/10 ระดับความรุนแรงสูง) เป็นช่องโหว่ที่ทำให้สามารถหลบเลี่ยงการตรวจสอบใน backup infrastructure เพื่อเข้าถึงข้อมูลประจำตัวที่เข้ารหัส ซึ่งถูกจัดเก็บไว้ใน VBR configuration และเข้าถึง backup infrastructure host

Veeam ได้ออกแพตซ์อัปเดตด้านความปลอดภัยเพื่อแก้ไขช่องโหว่เรียบร้อยแล้ว โดยทาง Horizon3 ได้มีการเผยแพร่ PoC ที่ใช้ในการโจมตีช่องโหว่ดังกล่าว ซึ่งพบว่าสามารถใช้ API endpoint ในการเข้าถึงข้อมูลประจำตัวในรูปแบบ plain text และสามารถสั่งการคำสั่งจากระยะไกลด้วยสิทธิสูงสุด (highest privilege) รวมไปถึงทาง Huntress Labs นักวิจัยด้านความปลอดภัยยังพบ VBR Server ที่มีช่องโหว่ซึ่งเชื่อมต่อกับอินเตอร์เน็ต มีความเสี่ยงในการถูกโจมตีกว่า 7,500 รายการ

FIN7 เป็นกลุ่ม Hacker ที่มีความเกี่ยวข้องในการโจมตีด้วยแรนซัมแวร์รูปแบบต่าง ๆ รวมถึงมีการร่วมมือในการโจมตีกับกลุ่ม Conti syndicate, REvil, Maze, Egregor และ BlackBasta

การโจมตีที่เชื่อมโยงกับกลุ่ม Fin7

นักวิจัยจาก WithSecure เปิดเผยรายงานการวิเคราะห์การโจมตี VBR Server ที่มีช่องโหว่ซึ่งเชื่อมต่อกับอินเตอร์เน็ต ในปลายเดือนมีนาคม 2023 ที่เชื่อมโยงกับกลุ่ม Fin7 ทั้งในส่วนของ กลวิธี เทคนิค และขั้นตอนการโจมตี

โดยที่นักวิจัยพบว่าจุดเริ่มต้นการโจมตีมาจากการเข้าถึง VBR Server ที่มีช่องโหว่ ผ่าน port : TCP 9401 เพื่อเข้าถึงระบบ และดำเนินการเรียกใช้คำสั่งที่เป็นอันตราย โดยคาดว่ามีการใช้ช่องโหว่ CVE-2023-27532 ในการโจมตี VBR Server

โดยนักวิจัยตรวจพบการโจมตีได้จาก WithSecure's Endpoint Detection and Response (EDR) ที่พบว่ามีการแจ้งเตือนที่น่าสงสัยบน VBR Server (เช่น sqlservr.exe เรียก cmd.exe และดาวน์โหลดสคริปต์ PowerShell)

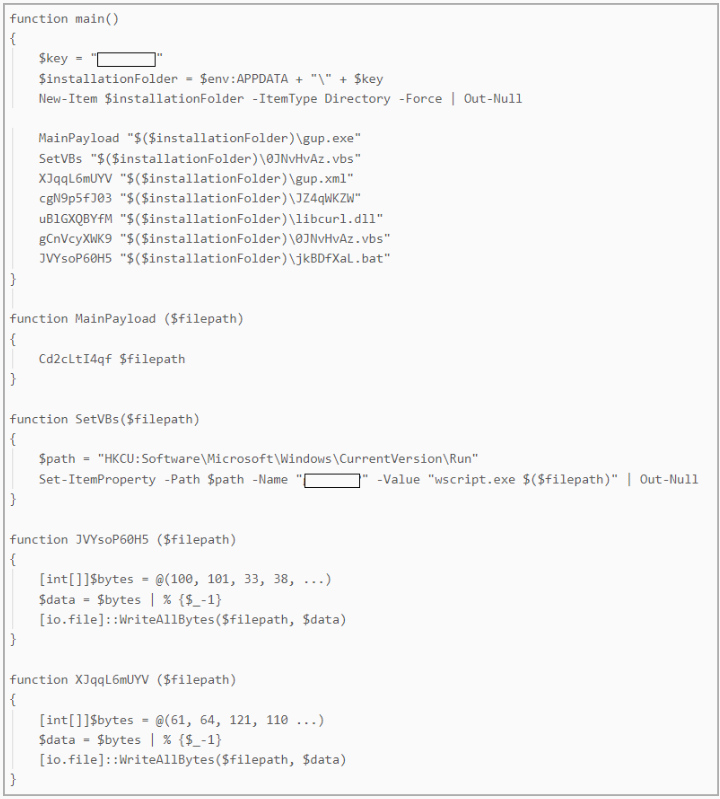

โดยพบว่า Hacker มีการใช้เครื่องมือโจมตีแบบเดียวกับที่กลุ่ม Fin7 ใช้ในการโจมตี นั้นคือ PowerTrash, PowerShell และ DiceLoader/Lizar backdoor หรือ Tirion รวมถึงยังมีการใช้ backdoor อีกตัวที่มีชื่อว่า PowerPlant

- PowerShell scripts (icsnd16_64ps1, icbt11801_64refl.ps1) เป็นสคริปต์ที่ถูกรายงานว่ากลุ่ม Fin7 ใช้ในการโจมตี

- PowerShell scripts ( host_ip.ps1 ) สามารถแก้ไข IP address เป็นชื่อ hostname เพื่อใช้สำหรับการสอดแนมในขั้นตอนการแพร่กระจายตัวเอง ซึ่งส่วนหนึ่งของชุดเครื่องมือของ FIN7

เมื่อเข้าถึงเครื่องของเป้าหมายได้แล้ว ก็จะเรียกใช้มัลแวร์ คำสั่งต่าง ๆ เพื่อรวบรวมข้อมูลระบบ และเครือข่าย ตลอดจนข้อมูลประจำตัวจาก Veeam backup database

- DiceLoader ใช้ในการฝังตัวอยู่ในระบบของเป้าหมาย โดยใช้สคริปต์ PowerShell ที่เรียกว่า PowerHold เพื่อแพร่กระจายไปในระบบโดยใช้ข้อมูลประจำตัวที่ขโมยมา เพื่อทดสอบการเข้าถึงด้วยการเรียกใช้ WMI และคำสั่ง ‘net share’ ผ่าน SMB communication protocol หากทำสำเร็จก็จะทำการทิ้งสคริปต์ PowerShell ลงบน administrative share ของเป้าหมาย

แต่นักวิจัยจาก WithSecure ยังไม่สามารถระบุจุดประสงค์ในการโจมตีได้ เนื่องจากจากการโจมตีถูกขัดจังหวะก่อนที่จะวาง หรือดำเนินการเพย์โหลดขั้นสุดท้าย ทั้งนี้นักวิจัยคาดว่าอาจจะเป็นการใช้แรนซัมแวร์เพื่อเรียกค่าไถ่จากเหยื่อต่อไป

WithSecure ได้แนะนำให้องค์กรที่ใช้ซอฟต์แวร์ Veeam Backup and Replication ปฏิบัติตามคำแนะนำของ Veeam ในการอัปเดตแพตซ์ด้านความปลอดภัย รวมถึงการตรวจสอบเพื่อหาสัญญาณในการถูกโจมตี

ที่มา : bleepingcomputer

You must be logged in to post a comment.