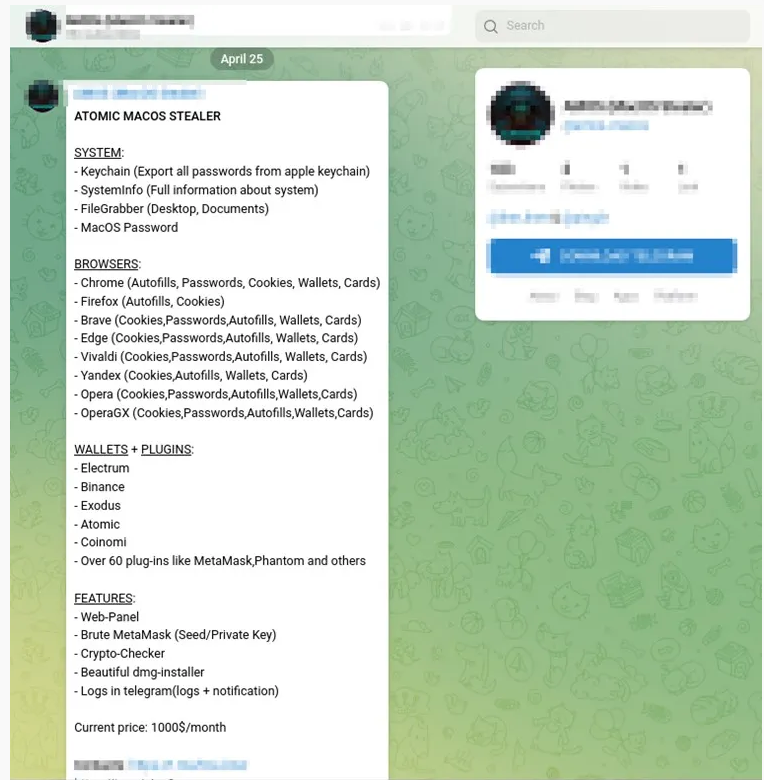

นักวิจัยของ Trellix และ Cyble labs พบมัลแวร์ขโมยข้อมูลบน macOS ตัวใหม่ชื่อ 'Atomic' (หรือที่เรียกว่า 'AMOS') กำลังถูกขายให้กับ Hacker ผ่านช่องทาง Telegram ส่วนตัว โดยมีค่าบริการ $1,000 ต่อเดือน

โดยผู้ซื้อจะได้รับไฟล์ DMG ที่มีมัลแวร์ภาษา Go-based แบบ 64 บิต ซึ่งออกแบบมาเพื่อกำหนดเป้าหมายระบบ macOS โดยเฉพาะ เพื่อขโมย keychain password จากไฟล์ local filesystem ในเครื่อง รวมถึง รหัสผ่าน คุกกี้ และบัตรเครดิตที่จัดถูกเก็บไว้ในเบราว์เซอร์ นอกจากนี้ยังสามารถขโมยมูลจาก cryptocurrency extension กว่า 50 รายการ

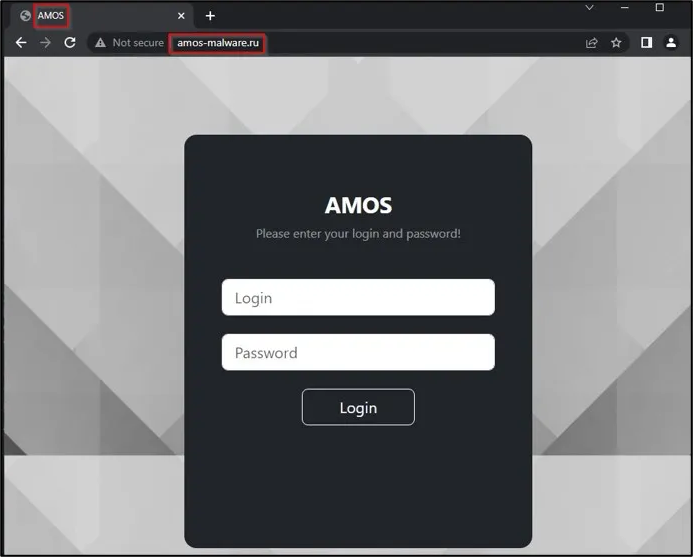

รวมถึงได้รับหน้าเว็บ panel สำหรับการจัดการเครื่องเหยื่อ (ready-to-use web panel), MetaMask brute-forcer, ตัวตรวจสอบสกุลเงินดิจิตอล, ตัวติดตั้ง dmg installer รวมถึงความสามารถในการรับบันทึกที่ถูกขโมยผ่านทาง Telegram

ซึ่ง Atomic เปิดตัวเวอร์ชันใหม่ในวันที่ 25 เมษายน 2023 แสดงให้เห็นถึงการพัฒนามัลแวร์ดังกล่าวอย่างต่อเนื่อง โดยนักวิจัยพบว่า dmg file ซึ่งเป็นอันตราย ได้ถูกรายงานใน VirusTotal แล้วพบว่า จาก 26 ใน 59 ของ AV engines ที่ระบุว่าเป็นไฟล์อันตราย

ความสามารถของ Atomic

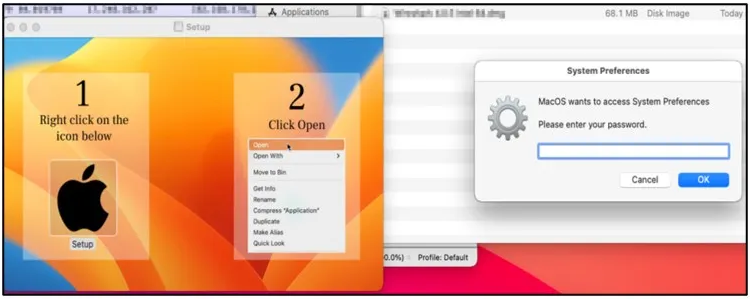

Atomic Stealer ประกอบไปด้วยฟีเจอร์ในการขโมยข้อมูลที่ครบครัน ทำให้ Hacker มีโอกาสมากขึ้นในการโจมตีเข้าไปในระบบเป้าหมาย โดยเมื่อรันไฟล์ dmg มัลแวร์จะแสดงหน้าต่าง prompt สำหรับกรอกรหัสผ่านปลอม เพื่อให้เหยื่อกรอกรหัสผ่านบนระบบ ซึ่งจะทำให้ Hacker ได้รับสิทธิ์ขั้นสูงในเครื่องของเป้าหมาย

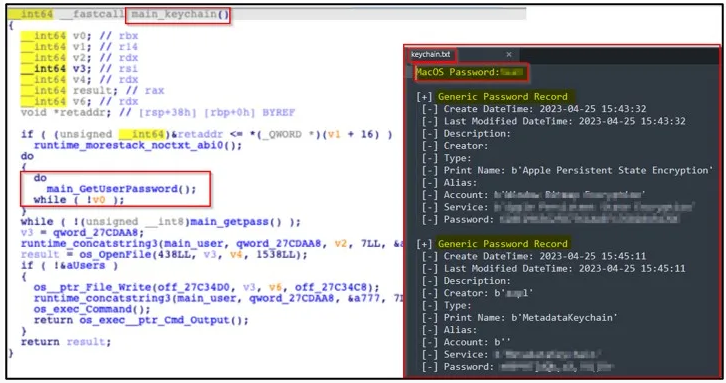

หลังจากนั้นมัลแวร์จะพยายามแยกรหัสผ่าน Keychain ซึ่งเป็นตัวจัดการรหัสผ่านในตัวของ macOS ที่เก็บรหัสผ่าน WiFi, การเข้าสู่ระบบเว็บไซต์, ข้อมูลบัตรเครดิต และข้อมูลเข้ารหัสอื่น ๆ

หลังจากดำเนินการข้างต้นแล้ว Atomic จะดำเนินการขโมยข้อมูลจากซอฟต์แวร์ที่ทำงานบนเครื่อง macOS ที่ถูกโจมตี รวมถึงข้อมูลดังต่อไปนี้:

- ข้อมูล cryptocurrency wallet : Electrum, Binance, Exodus, Atomic

- ข้อมูล Cryptocurrency wallet extension : extension ทั้งหมด 50 รายการ ซึ่งรวมไปถึง Trust Wallet, Exodus Web3 Wallet, Jaxx Liberty, Coinbase, Guarda, TronLink, Trezor Password Manager, Metamask, Yoroi และ BinanceChain

- ข้อมูล Web browser : auto-fill รหัสผ่าน คุกกี้ และบัตรเครดิตจาก Google Chrome, Mozilla Firefox, Microsoft Edge, Yandex, Opera และ Vivaldi

- ข้อมูล System information : ชื่อรุ่น, UUID ของฮาร์ดแวร์, ขนาด RAM, จำนวนคอร์, หมายเลขซีเรียล และอื่น ๆ

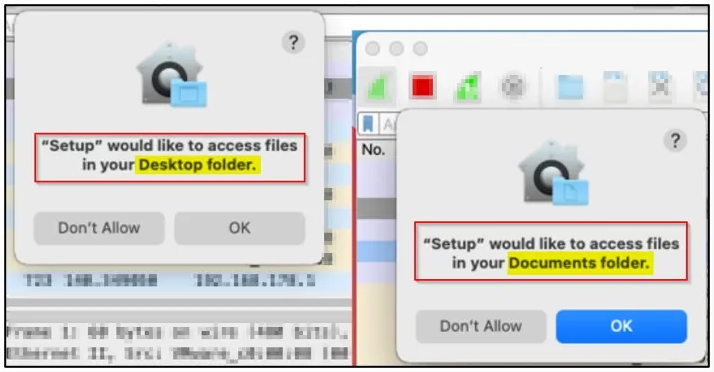

นอกจากนี้ยังพบว่า Atomic สามารถขโมยไฟล์ได้โดยตรงจากไดเร็กทอรี 'Desktop' และ 'Documents' ของเหยื่อ แต่ยังจำเป็นต้องขออนุญาตเพื่อเข้าถึงไฟล์เหล่านี้ ทำให้เป้าหมายอาจรู้ตัวว่าโดนโจมตีอยู่ได้

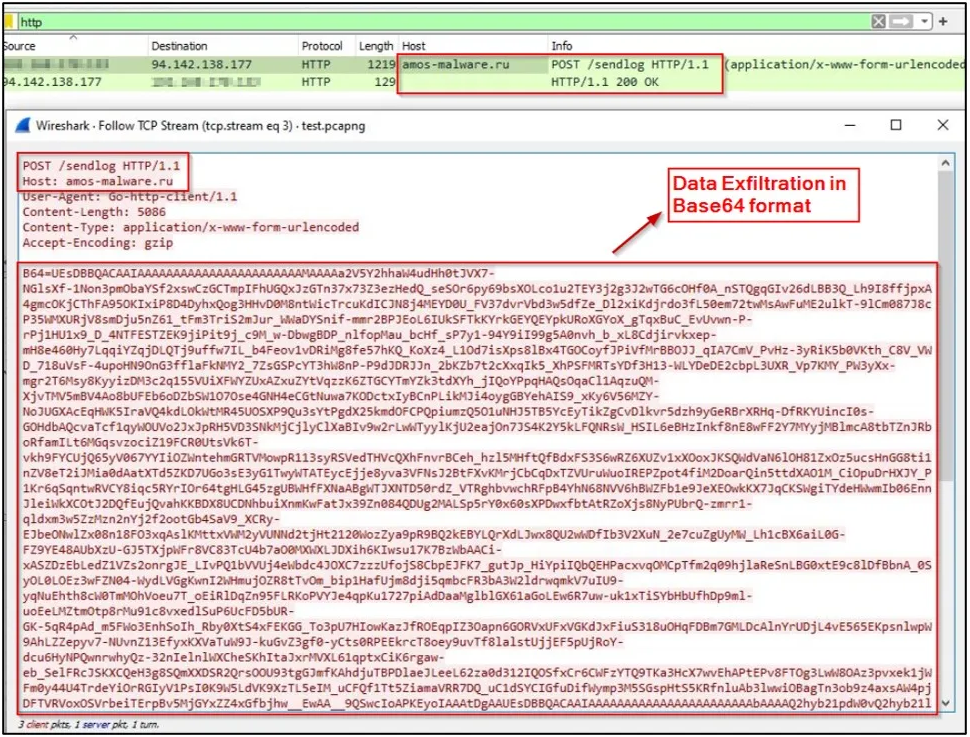

เมื่อทำการขโมยข้อมูลเสร็จแล้ว มัลแวร์จะบันทึกข้อมูลทั้งหมดลงในไฟล์ ZIP แล้วส่งออกไปยัง command and control (C2) Server ของ Hacker ซึ่งอยู่ที่ "amos-malware[.]ru/sendlog" นอกจากนี้ยังพบว่า IP address ที่เชื่อมโยงกับ C2 Server ได้ถูกใช้โดยกลุ่ม Raccoon Stealer ซึ่งอาจมีความเชื่อมโยงกัน

แม้ว่า macOS จะไม่ใช่เป้าหมายหลักในการโจมตีของกลุ่ม Hacker แต่ก็พบว่าปัจจุบัน macOS ได้เริ่มตกเป็นเป้าหมายการโจมตีของกลุ่ม Hacker ต่าง ๆ เพิ่มขึ้นอย่างต่อเนื่อง เช่น การโจมตี 3CX supply chain attack จากกลุ่ม APT ของเกาหลีเหนือที่ได้มุ่งเป้าไปยัง macOS อีกด้วย

ที่มา : bleepingcomputer

You must be logged in to post a comment.