แคมเปญมัลแวร์ฟิชชิงทางโทรศัพท์ (หรือเรียกอีกชื่อหนึ่งว่า vishing) บนระบบ Android ที่รู้จักกันด้วยชื่อ FakeCalls กลับมาอีกครั้งเพื่อมุ่งเป้าหมายการโจมตีเป็นผู้ใช้งานในประเทศเกาหลีใต้ผ่านแอปพลิเคชันทางการเงินยอดนิยมกว่า 20 แอป

บริษัทด้านความปลอดภัย Check Point ระบุว่า "มัลแวร์ FakeCalls มีความสามารถที่คล้ายกับ Swiss army knife ซึ่งไม่ใช่แค่เพียงสามารถดำเนินการตามเป้าหมายหลักเท่านั้น แต่ยังสามารถดึงข้อมูลส่วนตัวจากอุปกรณ์ของเหยื่อได้อีกด้วย"

FakeCalls ถูกรายงานไว้โดยบริษัท Kaspersky เมื่อเดือนเมษายน 2022 ซึ่งอธิบายความสามารถของมัลแวร์ว่า สามารถเลียนแบบการสนทนาทางโทรศัพท์กับเจ้าหน้าที่ฝ่ายบริการลูกค้าของธนาคารได้

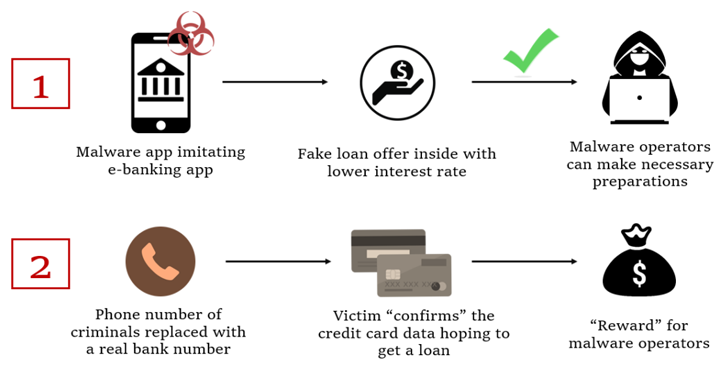

ในการโจมตี ผู้ใช้งานที่มีการติดตั้งแอปธนาคารปลอม จะถูกหลอกให้โทรไปยังสถาบันการเงินโดยมีข้อเสนอเกี่ยวกับเงินกู้ดอกเบี้ยต่ำ

ในช่วงระหว่างที่มีการโทร จะเป็นเสียงที่ถูกบันทึกไว้ล่วงหน้าที่มีคำแนะนำจากธนาคารจริง ๆ ซึ่งในเวลาเดียวกันมัลแวร์จะซ่อนหมายเลขโทรศัพท์ปลอม และแสดงหมายเลขจริงของธนาคาร เพื่อหลอกเหยื่อว่ามีการสนทนาเกิดขึ้นกับพนักงานธนาคารจริง

เป้าหมายสุดท้ายของการโจมตี คือการหลอกเอาข้อมูลบัตรเครดิตของเหยื่อ ซึ่งเหยื่อจะถูกหลอกว่าต้องใช้บัตรเครดิต เพื่อมีสิทธิ์ได้รับเงินกู้(ที่ไม่มีอยู่จริง)

แอปพลิเคชันที่เป็นอันตรายยังขอสิทธิ์ในการเข้าถึงข้อมูลที่สำคัญ, รวมถึงการสตรีมเสียง และวิดีโอสด จากอุปกรณ์ที่ถูกโจมตี และข้อมูลจะถูกส่งกลับไปที่ C2 Server

ตัวอย่างล่าสุดของ FakeCalls ยังพบการใช้เทคนิคต่าง ๆ เพื่อหลบเลี่ยงการตรวจจับ เช่น การเพิ่มจำนวนไฟล์ภายในไดเรกทอรีในโฟลเดอร์ของแอป, การทำให้ความยาวของชื่อไฟล์ และพาธเกินขีดจำกัด 300 ตัวอักษร

Check Point ระบุว่า "นักพัฒนามัลแวร์ได้ให้ความสำคัญด้านเทคนิคของการสร้างมัลแวร์ และนำเทคนิคป้องกันการวิเคราะห์ที่มีประสิทธิภาพมาใช้งานด้วย นอกจากนี้ยังออกแบบกลไกสำหรับแก้ไขการเชื่อมต่อกับเซิร์ฟเวอร์ที่อยู่เบื้องหลังการดำเนินการ"

ถึงแม้การโจมตีจะมุ่งเป้าไปที่ประเทศเกาหลีใต้เพียงประเทศเดียว แต่บริษัทรักษาความปลอดภัยได้เตือนว่า กลยุทธ์นี้สามารถถูกนำไปใช้กับภูมิภาคอื่น ๆ ทั่วโลกได้

การค้นพบนี้มาพร้อมกับการเปิดเผยของ Cyble เกี่ยวกับ Android banking trojan 2 ตัว ที่ชื่อ Nexus และ GoatRAT ซึ่งสามารถเก็บรวบรวมข้อมูลที่สำคัญ และดำเนินการฉ้อโกงทางการเงินได้

Nexus เป็นเวอร์ชันรีแบรนด์ของ SOVA ซึ่งมีโมดูล ramsomware ที่เข้ารหัสไฟล์ที่ถูกเก็บไว้ และสามารถใช้บริการ accessibility ของระบบ Android เพื่อถอน seed phrases จากกระเป๋าเงินดิจิทัลได้

GoatRAT เป็นมัลแวร์ที่ออกแบบมาเพื่อมุ่งเป้าหมายไปยังธนาคารของประเทศบราซิล และมีลักษณะการทำงานที่คล้ายกับ BrasDex และ PixPirate ซึ่งจะทำการโอนเงินผ่านแพลตฟอร์มการชำระเงิน PIX โดยจะแสดงหน้าต่างปลอมเพื่อซ่อนธุรกรรมการโอนเงิน

การพัฒนานี้เป็นส่วนหนึ่งของแนวโน้มที่เพิ่มขึ้น ซึ่งผู้ไม่หวังดีได้เผยแพร่มัลแวร์ทางด้านการเงินที่มีความซับซ้อนมากขึ้น เพื่อทำให้กระบวนการทั้งหมดของการโอนเงินโดยไม่ได้รับอนุญาตบนอุปกรณ์ที่โดนโจมตีสามารถทำได้โดยอัตโนมัติ

Kaspersky ระบุว่า พบมัลแวร์ mobile banking trojans ใหม่ถึง 196,476 รายการ และมัลแวร์ mobile ransomware trojans ใหม่ถึง 10,543 รายการในปี 2022 โดยจีน, ซีเรีย, อิหร่าน, เยเมน, และอิรัก เป็นประเทศที่ถูกโจมตีด้วยมัลแวร์บนโทรศัพท์มือถือ รวมถึง adware มากที่สุด

ส่วนประเทศสเปน, ซาอุดีอาระเบีย, ออสเตรเลีย, ตุรกี, จีน, สวิตเซอร์แลนด์, ญี่ปุ่น, โคลอมเบีย, อิตาลี, และอินเดีย เป็นประเทศที่ถูกโจมตีด้วยมัลแวร์ธุรกรรมการเงินบนโทรศัพท์มือถือมากที่สุด

Tatyana Shishkova นักวิจัยของ Kaspersky ระบุว่า "ถึงแม้โดยรวมจะมีการลดลงของ malware installers แต่การเพิ่มขึ้นของ mobile banking Trojans ยืนยันให้เห็นว่าผู้ไม่หวังดีกำลังกำลังมุ่งเน้นไปที่ผลประโยชน์ทางด้านการเงินเป็นหลัก"

ที่มา : thehackernews

You must be logged in to post a comment.