มัลแวร์ที่มีความสามารถในการขโมยข้อมูลตัวใหม่ชื่อ 'StrelaStealer' กำลังถูกนำมาใช้เพื่อขโมยข้อมูล credential ของบัญชีอีเมลจาก Outlook และ Thunderbird อย่างแพร่หลายในปัจจุบัน โดยพฤติกรรมของมัลแวร์ตัวนี้จะพยายามขโมยข้อมูลจากแหล่งข้อมูลต่าง ๆ ทั้งเบราว์เซอร์, cryptocurrency wallet apps, แอพเกมบนคลาวด์ และคลิปบอร์ดอื่น ๆ นักวิเคราะห์จาก DCSO CyTec ซึ่งเป็นผู้ค้นพบมัลแวร์ดังกล่าวรายงานว่า พบพฤติกรรมของมัลแวร์ครั้งแรกเมื่อต้นเดือนพฤศจิกายน พ.ศ. 2565 โดยตัวมัลแวร์มีการกำหนดเป้าหมายไปยังผู้ใช้งานในประเทศสเปน

ไฟล์ที่เป็นอันตราย

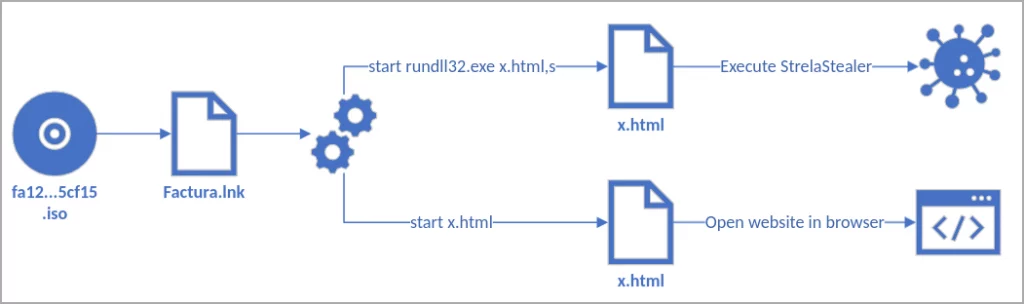

StrelaStealer เข้าถึงระบบของเหยื่อผ่านทางอีเมลโดยจะแนบไฟล์ที่เป็นอันตรายมาด้วย ซึ่งส่วนใหญ่จะเป็นไฟล์ ISO และมีไฟล์ติดตั้ง 'msinfo32.exe' อยู่ภายใน หรือในบางกรณีจะมีไฟล์ LNK ('Factura.lnk') และไฟล์ HTML ('x.html')

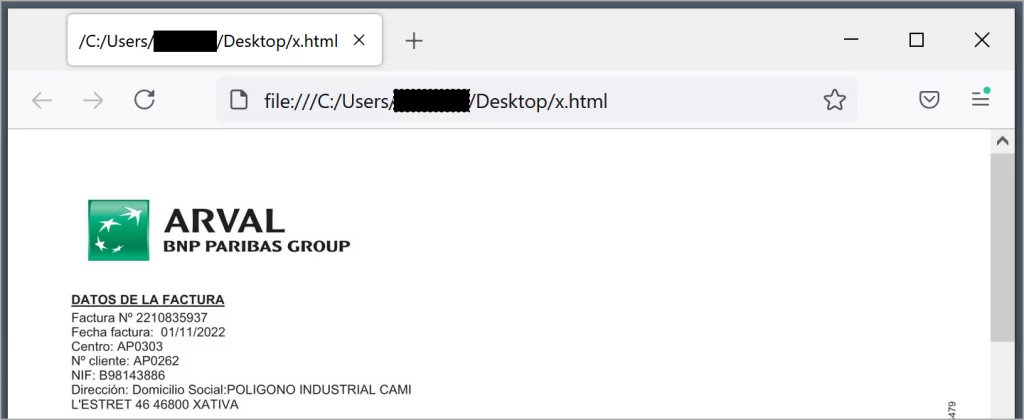

โดย x.html จะเป็นทั้งไฟล์ HTML และโปรแกรม DLL ที่สามารถโหลดมัลแวร์ StrelaStealer หรือแสดงเอกสารปลอมบนเว็ปเบราว์เซอร์ได้ เมื่อไฟล์ Fractura.lnk ถูกเรียกใช้งาน มันจะรัน x.html สองครั้ง ครั้งแรกใช้ rundll32.exe เพื่อเรียกใช้ StrelaStealer DLL ที่ฝังอยู่ และครั้งที่สองเป็น HTML เพื่อโหลดเอกสารปลอมบนเบราว์เซอร์ เมื่อโหลดมัลแวร์แล้วเบราว์เซอร์จะแสดงข้อมูลปลอมเพื่อทำให้การโจมตีดูน่าสงสัยน้อยลง

รายละเอียดมัลแวร์ StelaSteal

กระบวนการทำงานของมัลแวร์ StrelaStealer จะมีการค้นหาไดเร็กทอรี '%APPDATA%\Thunderbird\Profiles\' สำหรับ 'logins.json' (บัญชีและรหัสผ่าน) และ 'key4.db' (ฐานข้อมูลรหัสผ่าน) และส่งข้อมูลไปยังเซิร์ฟเวอร์ C2

สำหรับ Outlook นั้น StrelaStealer จะอ่าน Windows Registry เพื่อดึงคีย์ของซอฟต์แวร์ จากนั้นจะค้นหาข้อมูล IMAP User, IMAP Server และ IMAP Password ซึ่งจะถูกเข้ารหัสไว้ จากนั้นมัลแวร์จะใช้ฟังก์ชัน Windows CryptUnprotectData เพื่อถอดรหัสก่อนที่จะถูกส่งไปยังเซิร์ฟเวอร์ C2 พร้อมรายละเอียดของผู้ใช้

สุดท้าย StrelaStealer จะตรวจสอบว่าเซิร์ฟเวอร์ C2 ได้รับข้อมูลสำเร็จหรือไม่ โดยการตรวจสอบ response และ quits เมื่อได้รับข้อมูลเรียบร้อย หากไม่สำเร็จมันจะเข้าสู่โหมดสลีป 1 วินาที และเริ่มขั้นตอนการขโมยข้อมูลใหม่อีกครั้ง

ที่มา : bleepingcomputer

You must be logged in to post a comment.