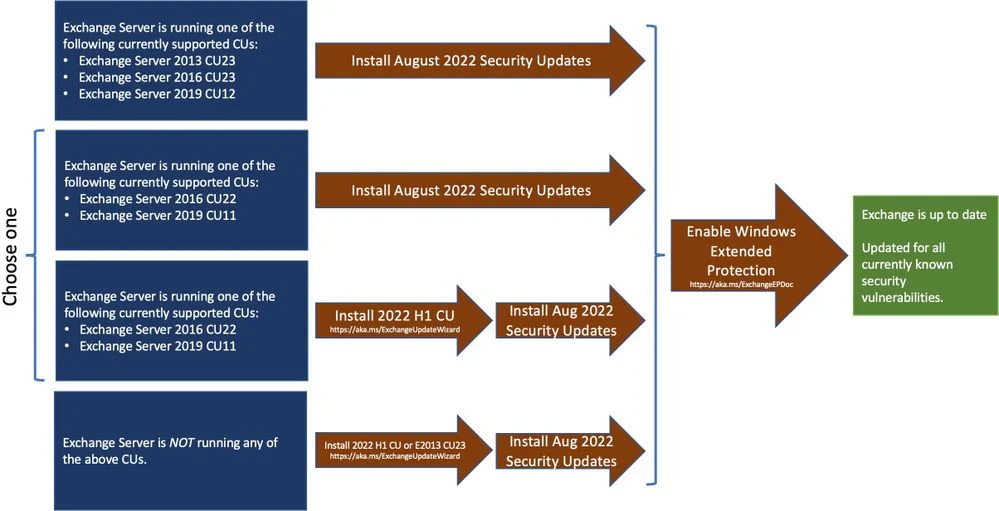

Microsoft ระบุว่าช่องโหว่ของ Exchange Server ที่ได้รับการแก้ไขไปเมื่อเดือนสิงหาคม 2565 ยังต้องมีการให้ผู้ดูแลระบบเปิดใช้งาน Extended Protection ด้วยตนเองบนเซิร์ฟเวอร์ที่ได้รับผลกระทบ เพื่อให้สามารถบล็อกการโจมตีได้ทั้งหมด เมื่อวันที่ 9 สิงหาคม 2565 ทาง Microsoft ได้ออกแพตซ์แก้ไขช่องโหว่ 121 รายการ รวมถึงช่องโหว่ zero-day บน Windows ที่ชื่อว่า DogWalk ซึ่งกำลังถูกใช้โจมตีอยู่ในปัจจุบัน และช่องโหว่บน Exchange หลายรายการ (CVE-2022-21980, CVE-2022-24477 และ CVE-2022-24516) ซึ่งมีระดับความรุนแรง critical ที่ทำให้สามารถโจมตีในรูปแบบการยกระดับสิทธิ์ได้ โดยผู้โจมตีสามารถโจมตีช่องโหว่ดังกล่าวเพื่อยกระดับสิทธิ์ได้ด้วยการหลอกให้ผู้ใช้งานเข้าถึงเว็ปไซต์ที่เป็นอันตรายผ่านทาง phishing อีเมลล์ หรือข้อความแชท

“ถึงแม้ว่าจะยังไม่พบการโจมตีช่องโหว่ดังกล่าวเกิดขึ้นจริงในปัจจุบัน แต่แนะนำให้ผู้ใช้งานรีบอัปเดตช่องโหว่ดังกล่าวเพื่อป้องกันระบบจากการถูกโจมตี” Microsoft ระบุในรายงาน อย่างไรก็ตาม Microsoft ระบุว่าผู้ดูแลระบบจำเป็นต้องมีการเปิดใช้งาน Extended Protection (EP) หลังจากการอัปเดตแพตซ์ล่าสุด เพื่อให้แน่ใจว่าผู้โจมตีจะไม่สามารถโจมตีเซิร์ฟเวอร์ที่มีช่องโหว่ได้

EP คือฟีเจอร์ที่มากับ Windows Server ที่ช่วยในการตรวจสอบสิทธิ์ เพื่อป้องกันการโจมตีในลักษณะ "man in the middle" Microsoft ยืนยันว่า “ระบบที่มีความเสี่ยงจะต้องเปิดใช้งาน Extended Protection เพื่อป้องกันการโจมตีนี้ได้อย่างสมบูรณ์”

ปัจจุบัน Microsoft ปล่อยสคริปต์ที่ใช้สำหรับปิดการใช้งาน Extended Protection ให้ผู้ดูแลระบบสามารถนำไปใช้ได้เรียบร้อยแล้ว แต่แนะนำให้ตรวจสอบคู่มือการใช้งานสคริปต์อย่างรอบคอบก่อนดำเนินการ

Exchange Server เวอร์ชันที่ได้รับการอัปเดต

-

Exchange Server 2013 CU23

-

Exchange Server 2016 CU22 และ CU23

-

Exchange Server 2019 CU11 และ CU12

Microsoft ระบุว่า “นักวิเคราะห์ของ Microsoft คาดว่า exploit code จะถูกสร้างขึ้นเพื่อใช้ในการโจมตีช่องโหว่ดังกล่าวในเร็วๆนี้ เนื่องจากกรณีที่ผ่านๆมาของช่องโหว่ลักษณะดังกล่าว"

"ช่องโหว่นี้จะเป็นเป้าหมายที่น่าสนใจของกลุ่มแฮ็กเกอร์ ดังนั้นผู้ใช้งานควรรีบดำเนินการอัปเดตแพตซ์โดยด่วน เพื่อป้องกันระบบจากการถูกโจมตี"

ที่มา : bleepingcomputer

You must be logged in to post a comment.