เทคนิคการโจมตีด้วยฟิชชิ่งรูปแบบใหม่มีการใช้แอปพลิเคชัน Microsoft Edge WebView2 เพื่อขโมยคุกกี้ของเหยื่อ ทำให้ผู้โจมตีสามารถ Bypass multi-factor authentication ได้ เมื่อลงชื่อเข้าใช้บัญชีที่ถูกขโมยมา

จากเหตุการณ์การรั่วไหลของข้อมูลจากการโจมตีด้วย Remote access trojan และแคมเปญฟิชชิ่งต่างๆ จึงทำให้มีข้อมูล login credential ที่ถูกขโมยมาเป็นจำนวนมาก

อย่างไรก็ตามการใช้ Multi-factor authentication (MFA) ที่เพิ่มขึ้น ทำให้ยากต่อการใช้ข้อมูลที่ถูกขโมยมาเหล่านี้ เว้นแต่ผู้โจมตีจะมีสิทธิ์เข้าถึงรหัสผ่านแบบ One-time MFA ของเป้าหมาย หรือ security keys

ด้วยสิ่งนี้ทำให้ผู้โจมตี และนักวิจัยคิดค้นวิธีใหม่ในการ Bypass MFA โดยการใช้ช่องโหว่ Zero-day ของ website, reverse proxies และเทคนิคที่ชาญฉลาดอื่นๆ เช่น Browser in the Browser attack (BitB) และการใช้ VNC เพื่อแสดงข้อมูลเบราว์เซอร์ปลอม

ในสัปดาห์นี้นักวิจัยด้านความปลอดภัยทางไซเบอร์ mr.d0x ได้สร้างวิธีการฟิชชิ่งใหม่ที่ใช้แอปพลิเคชัน Microsoft Edge WebView2 เพื่อขโมยคุกกี้การตรวจสอบสิทธิ์ของผู้ใช้ และสามารถลงชื่อเข้าใช้บัญชีที่ถูกขโมย แม้ว่าจะมีการใช้งาน MFA ก็ตาม

การโจมตีแบบ Social engineering รูปแบบใหม่นี้ถูกเรียกว่า WebView2-Cookie-Stealer ซึ่งจะประกอบไปด้วย executable ไฟล์ของ WebView2 ซึ่งเมื่อเปิดใช้งาน มันจะทำการเปิดแบบฟอร์มการเข้าสู่ระบบของเว็บไซต์ที่ถูกต้องภายในแอปพลิเคชัน

Microsoft Edge WebView2 อนุญาตให้ฝังเว็บเบราว์เซอร์ด้วยการ Support ของ HTML, CSS และ JavaScript อย่างเต็มรูปแบบในแอปดั้งเดิมของผู้ใช้โดยตรงโดยใช้ Microsoft Edge (Chromium) เป็นเครื่องมือสร้างการแสดงผล

การใช้เทคโนโลยีนี้ แอปพลิเคชันสามารถโหลดเว็บไซต์ใดๆ ลงในแอปพลิเคชันที่มาพร้อมกับเครื่อง และแสดงเว็บไซต์ได้เหมือนกับที่เปิดใน Microsoft Edge

อย่างไรก็ตาม WebView2 ยังอนุญาตให้นักพัฒนาเข้าถึงคุกกี้ได้โดยตรง และแทรก JavaScript ลงในหน้าเว็บที่โหลดโดยแอปพลิเคชัน ทำให้เป็นเครื่องมือที่ใช้ในการบันทึกการกดแป้นพิมพ์ และขโมยคุกกี้การรับรองความถูกต้องแล้วส่งไปยัง Remote server

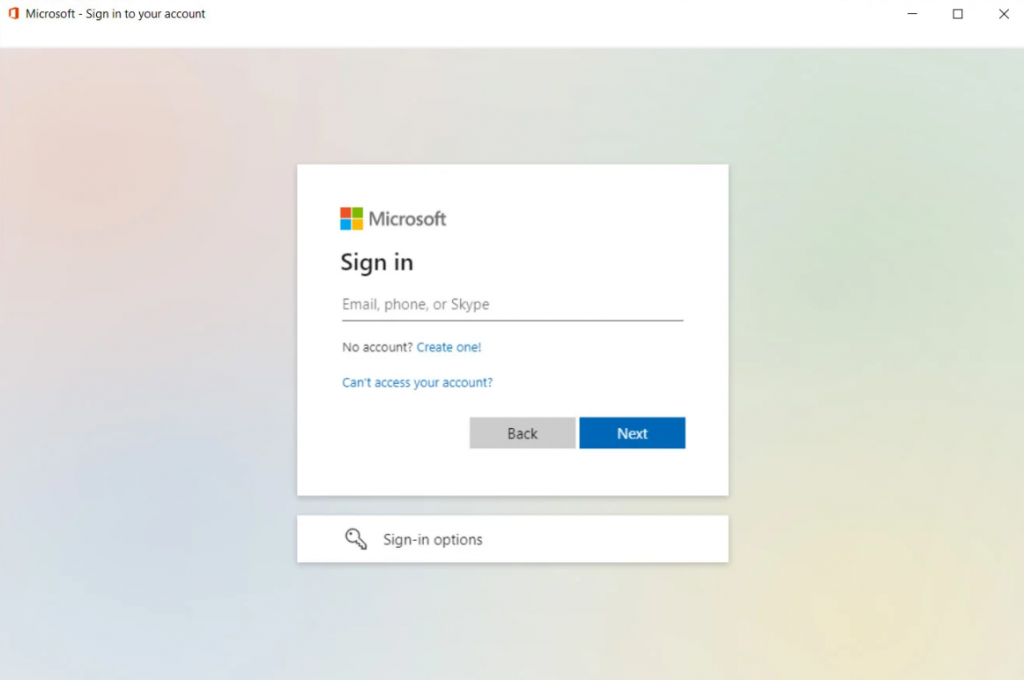

ในการโจมตีครั้งใหม่โดย mr.d0x โปรแกรม proof-of-concept จะเปิดแบบฟอร์มการเข้าสู่ระบบ Microsoft ที่ถูกต้อง โดยใช้ตัวควบคุม WebView2 ที่ฝังไว้

ดังข้อมูลด้านล่าง แบบฟอร์มการเข้าสู่ระบบจะแสดงเหมือนกับเมื่อใช้เบราว์เซอร์ทั่วไป และไม่มีองค์ประกอบที่น่าสงสัย เช่น การพิมพ์ผิด ชื่อโดเมนแปลก ฯลฯ

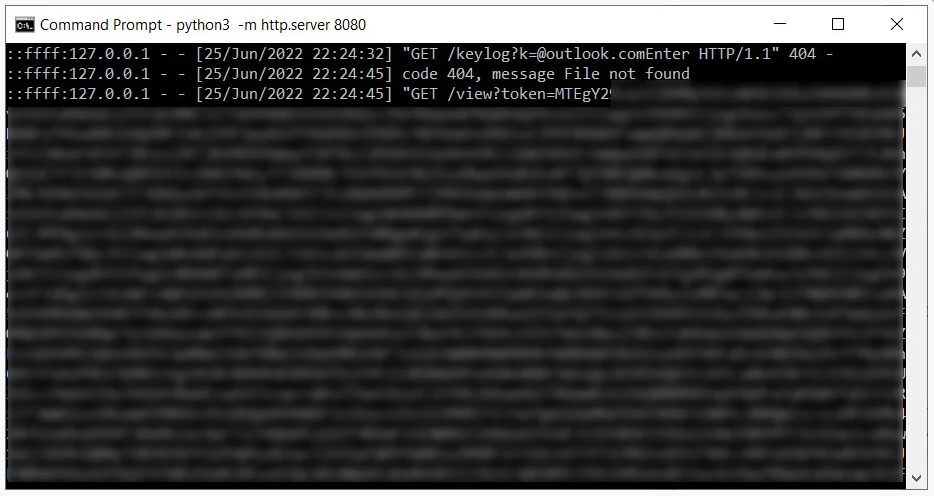

เนื่องจากแอปพลิเคชัน WebView2 สามารถแทรก JavaScript ลงในเพจได้ ทุกสิ่งที่ผู้ใช้พิมพ์จะถูกส่งไปยังเว็บเซิร์ฟเวอร์ของผู้โจมตีโดยอัตโนมัติ

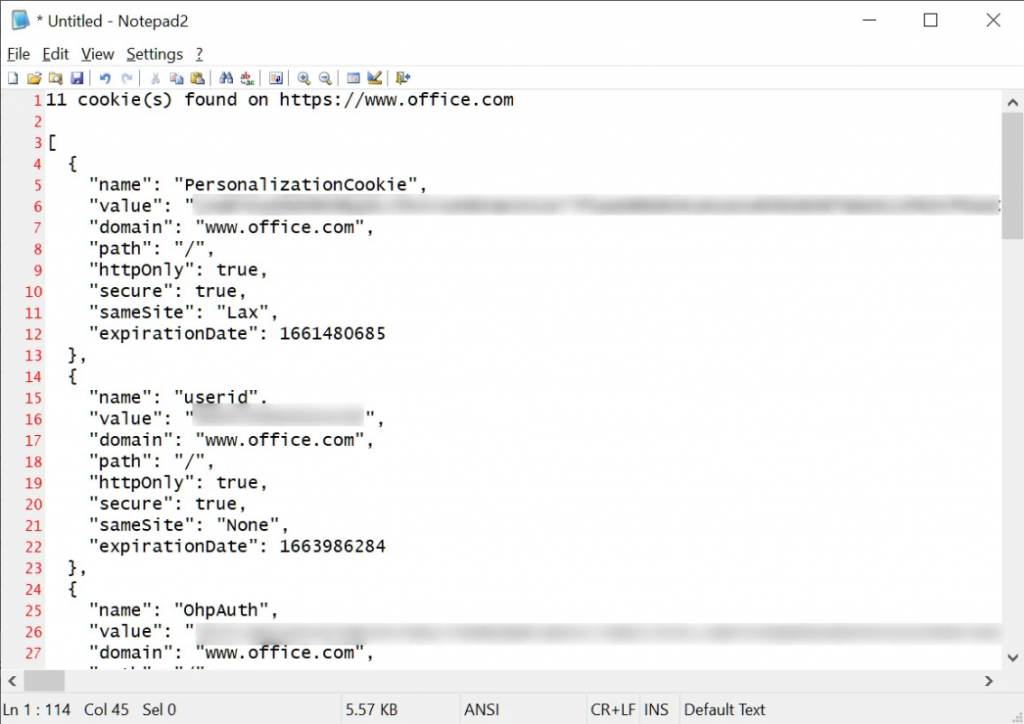

mr.d0x แจ้งกับ BleepingComputer ว่าแอปพลิเคชันสร้างโฟลเดอร์ Chromium User Data ในครั้งแรกที่เรียกใช้ และใช้โฟลเดอร์นั้นสำหรับการติดตั้งในแต่ละครั้ง จากนั้นแอปพลิเคชันที่เป็นอันตรายจะใช้อินเทอร์เฟซ 'ICoreWebView2CookieManager' ของ WebView2 เพื่อส่งออกคุกกี้ของไซต์เมื่อตรวจสอบสิทธิ์สำเร็จ และส่งกลับไปยังเซิร์ฟเวอร์ที่ควบคุมโดยผู้โจมตีดังที่แสดงด้านล่าง

เมื่อผู้โจมตีถอดรหัสคุกกี้ที่เข้ารหัส base64 พวกเขาจะสามารถเข้าถึงคุกกี้การตรวจสอบสิทธิ์สำหรับไซต์ได้อย่างเต็มรูปแบบ และสามารถใช้คุกกี้เหล่านี้เพื่อเข้าสู่ระบบบัญชีผู้ใช้ได้

นักวิจัยยังพบว่าสามารถใช้แอป WebView2 เพื่อขโมยคุกกี้สำหรับโปรไฟล์ผู้ใช้ Chrome ที่มีอยู่ได้โดยการคัดลอกโปรไฟล์ Chromium ที่มีอยู่

mr.d0x อธิบายว่า "WebView2 สามารถใช้เพื่อขโมยคุกกี้ที่มีอยู่ทั้งหมดสำหรับผู้ใช้ปัจจุบัน ซึ่งผ่านการทดสอบบน Chrome เรียบร้อยแล้ว"

"WebView2 อนุญาตให้ผู้ใช้เปิดด้วย User Data Folder(UDF) ที่มีอยู่แทนที่จะสร้างใหม่ UDF ประกอบไปด้วยรหัสผ่าน เซสชัน บุ๊กมาร์ก ฯลฯ ทั้งหมด โดย UDF ของ Chrome จะอยู่ที่ C:\Users\\AppData\Local\Google\Chrome\User Data."

ส่วนในเรื่องว่าผู้โจมตีจะสามารถใช้คุกกี้เหล่านี้ได้อย่างไร mr.d0x บอกกับ BleepingComputer ว่าพวกเขาสามารถไปที่แบบฟอร์มการเข้าสู่ระบบสำหรับบัญชีที่พวกเขาขโมยมา และ Import คุกกี้โดยใช้ extension ของ Chrome เช่น 'EditThisCookie' เมื่อ Import คุกกี้แล้ว พวกเขาเพียงรีเฟรชหน้าเว็ปไซต์เพื่อทำให้มีการตรวจสอบสิทธิ์บนไซต์โดยอัตโนมัติ

อย่างไรก็ตามสิ่งที่น่ากังวลมากกว่านั้นคือ การโจมตีนี้ยัง Bypass MFA, OTP หรือ security keys ด้วย เนื่องจากคุกกี้ถูกขโมยหลังจากที่ผู้ใช้เข้าสู่ระบบ และผ่านการตรวจสอบสิทธิ์แบบ multi-factor ได้สำเร็จแล้ว

การโจมตีต้องใช้วิธี Social Engineering

อย่างไรก็ตาม การโจมตีนี้เป็นการโจมตีแบบ Social engineering และต้องการให้ผู้ใช้เรียกใช้โปรแกรมปฏิบัติการที่เป็นอันตราย โดยการโจมตีแบบ Social engineering นี้ผู้โจมตีจะทำการโน้มน้าวให้ผู้ใช้ดาวน์โหลด และเรียกใช้แอปพลิเคชันที่เป็นอันตราย

คำแนะนำ

1. หลีกเลี่ยงการเรียกใช้ หรือติดตั้งแอปพลิเคชันจากแหล่งที่ไม่รู้จักหรือไม่น่าเชื่อถือ

2. อัปเดต Microsoft Defender (หรือซอฟต์แวร์ป้องกันมัลแวร์อื่นๆ) ให้เป็น Version ปัจจุบันอยู่เสมอ

3. อย่าเปิดไฟล์แนบที่ไม่รู้จัก โดยเฉพาะหากเป็นไฟล์ที่อาจเป็นคำสั่งที่เป็นอันตราย

4. ให้สแกนไฟล์ที่ดาวน์โหลดจากอินเทอร์เน็ต และอย่าป้อนข้อมูลประจำตัวของคุณในแอปพลิเคชัน เว้นแต่จะแน่ใจ 100% ว่าเป็นโปรแกรมของจริง

ที่มา: bleepingcomputer

You must be logged in to post a comment.