มัลแวร์ชนิดใหม่ที่มีชื่อว่า FontOnLake พึ่งถูกค้นพบ ได้เริ่มแพร่ระบาดบน Linux โดยซ่อนอยู่ใน Legitimate binaries มัลแวร์ FontOnLake ยังพบว่ามีการแพร่กระจายอยู่ในวงแคบ และด้วยการออกแบบมาอย่างดีทำให้ตัวมันสามารถฝังตัวอยู่บนเครื่องที่ติดมัลแวร์ได้นานขึ้น

ซ่อนอยู่ภายใน Legit utilities

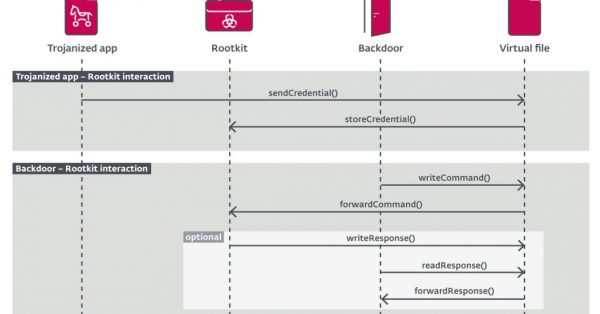

FontOnLake มีหลายโมดูลที่ใช้งานร่วมกัน และเปิดการเชื่อมต่อกลับไปยังผู้ควบคุมตัวมัน เพื่อดำเนินการขโมยข้อมูลที่มีความสำคัญ และพยายามซ่อนตัวอยู่บนเครื่องที่ติดมัลแวร์ให้ได้นานที่สุด

นักวิจัยที่ ESET พบตัวอย่างมัลแวร์จำนวนหนึ่งที่ถูกอัปโหลดไปยัง VirusTotal ตลอดทั้งปีที่ผ่านมา โดยตัวอย่างแรกพบในเดือนพฤษภาคม 2020

FontOnLake ถูกให้ความสนใจเนื่องจากวิธีที่ใช้ในการซ่อนตัว และการออกแบบการทำงานที่ซับซ้อน ซึ่งมีแนวโน้มว่าจะถูกใช้ในการโจมตีแบบกำหนดเป้าหมาย (Target Attack) โดยผู้โจมตีที่มีการใช้ Command and control (C2) เซิร์ฟเวอร์ที่ไม่เหมือนกันเลยจากการตรวจสอบจากตัวอย่างเกือบทั้งหมด รวมไปถึงพอร์ตที่ใช้ด้วย

นักวิจัยของ ESET พบว่าวิธีแพร่กระจายของ FontOnLake นั้นผ่านทางแอพพลิเคชั่นโทรจัน แต่ยังไม่ทราบวิธีการที่ใช้หลอกให้เหยื่อดาวน์โหลดตัวมัน

ในบรรดา Linux utilities ที่ FontOnLake ใช้ได้แก่:

cat - ใช้สำหรับโชว์เนื้อหาของไฟล์

kill - แสดงรายการโปรเซสที่ทำงานอยู่ทั้งหมด

sftp - Secure FTP utility

sshd - OpenSSH เซิร์ฟเวอร์โปรเซส

จากข้อมูลของนักวิจัย ยูทิลิตี้โทรจันมีแนวโน้มที่จะถูกแก้ไขตั้งแต่ระดับซอร์สโค้ด ซึ่งบ่งชี้ว่าผู้โจมตีได้ทำการดัดแปลง และเอาไปแทนที่ยูทิลิตี้เดิมที่ถูกต้องตั้งแต่แรก

นอกเหนือจากการใช้ส่งมัลแวร์เข้าไปที่เครื่องแล้ว ไบนารีที่ถูกดัดแปลงพวกนี้ยังใช้สำหรับการโหลดเพย์โหลดเพิ่มเติม รวบรวมข้อมูล หรือดำเนินการโจมตีอื่นๆ

นักวิจัยค้นพบแบ็คดอร์ที่ถูกพัฒนาขึ้นเองสามตัวที่เขียนด้วยภาษา C++ ซึ่งเชื่อมโยงกับตระกูลมัลแวร์ FontOnLake ซึ่งช่วยให้ผู้โจมตีสามารถเข้าถึงเครื่องที่ถูกยึดไว้จากระยะไกลได้ ฟังก์ชันทั่วไปสำหรับทั้งสามตัวคือการขโมยข้อมูล sshd แอคเคาท์ และ bash command ที่เคยใช้ และส่งไปยังเซิร์ฟเวอร์ C2 โดยมีการใช้คำสั่ง heartbeat ที่สร้างขึ้นเองเพื่อรักษาการเชื่อมต่อกับเซิร์ฟเวอร์ C2 อีกด้วย

Based on open-source rootkit

ในรายงานทางเทคนิคที่เผยแพร่ในสัปดาห์นี้ ESET ตั้งข้อสังเกตว่าการมีอยู่ของ FontOnLake ในระบบที่ถูกบุกรุกนั้นถูกซ่อนด้วย rootkit ซึ่งมีหน้าที่ในการอัปเดตการเชื่อมต่อของ backdoors

ตัวอย่าง rootkit ทั้งหมดที่ ESET พบใน kernel เป้าหมายเวอร์ชัน 2.6.32-696.el6.x86_64 และ 3.10.0-229.el7.X86_64 ทั้งสองเวอร์ชันที่ค้นพบนั้นใช้ open-source rootkit project อายุแปดปีที่เรียกว่า Suterusu ที่สามารถซ่อนโปรเซส ไฟล์ และการเชื่อมต่อออกไปภายนอกได้

นักวิจัยเชื่อว่าผู้สร้าง FontOnLake มีความเชี่ยวชาญด้านความปลอดภัยทางไซเบอร์อย่างมาก และมีการปิดการใช้งานเซิร์ฟเวอร์ C2 ที่ใช้ทันทีที่พบว่ามีตัวอย่างถูกอัพโหลดเข้าไปตรวจสอบที่ VirusTotal

ที่มา: bleepingcomputer

You must be logged in to post a comment.