เมื่อวันที่ 23 สิงหาคม 2564 ที่ผ่านมานั้น สายการบิน Bangkok Airways ได้ถูกโจมตีโดย LockBit 2.0 Ransomware ซึ่งผู้โจมตีได้ข้อมูลออกไปมากกว่า 200 GB ประกอบไปด้วย ชื่อ นามสกุล สัญชาติ เพศ หมายเลขโทรศัพท์ อีเมล ที่อยู่ ช่องทางการติดต่อสื่อสาร ข้อมูลหนังสือเดินทาง ประวัติการเดินทาง ข้อมูลบัตรเครดิตบางส่วน และข้อมูลอาหารพิเศษของผู้โดยสาร โดยทาง Bangkok Airways ได้ออกมายืนยันว่า ไม่มีผลกระทบต่อระบบความปลอดภัยด้านการบิน

กลุ่ม LockBit 2.0 Ransomware นั้นได้รับความสนใจจากกลุ่มผู้ไม่หวังดีอย่างมากในช่วงไม่กี่เดือนผ่านมา เนื่องจาก LockBit 2.0 เป็น Ransomware ที่ให้บริการในลักษณะ Ransomware as a Service (RaaS) โดยนักพัฒนา LockBit 2.0 จะปรับแต่ง Ransomware ตามความต้องการของผู้โจมตีที่จะนำไปใช้ และพวกเขายังได้เสนอสถิติการโจมตี และเทคนิคที่หลากหลายให้กับทีมกลุ่มผู้โจมตี ด้วยเทคนิคที่ LockBit 2.0 ใช้นั้นจะเป็นลักษณะ Double extortion คือการขู่กรรโชกเพื่อให้เหยื่อจ่ายค่าไถ่ โดยการเข้ารหัสข้อมูลของเหยื่อ และขโมยข้อมูลออกไปด้วย พร้อมทั้งขู่ว่าจะปล่อยข้อมูลให้รั่วไหลหากไม่ยอมจ่ายค่าไถ่ให้กับพวกเขา โดยนามสกุลของไฟล์ที่ถูกเข้ารหัสโดย Ransomware นี้คือ .lockbit

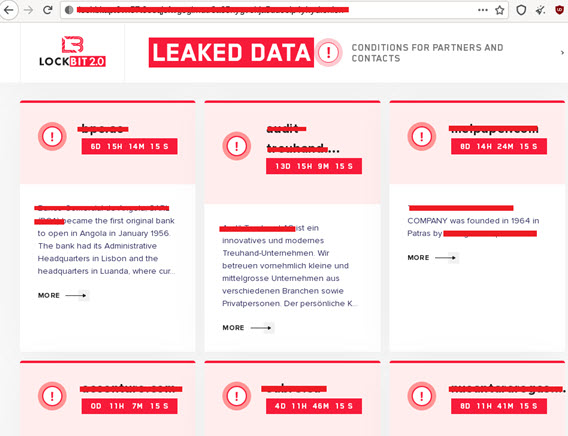

จากรูปด้านล่างจะเห็นว่าหน้าตาของ Web blog ของ LockBit 2.0 ที่อยู่บน TOR จะถูกใช้โดยกลุ่มพันธมิตรของเขา เพื่อแบ่งรายชื่อของผู้ที่ตกเป็นเหยื่อ และภาพหน้าจอของข้อมูลตัวอย่างที่ผู้โจมตีได้ขโมยมาจากระบบที่ได้รับผลกระทบ

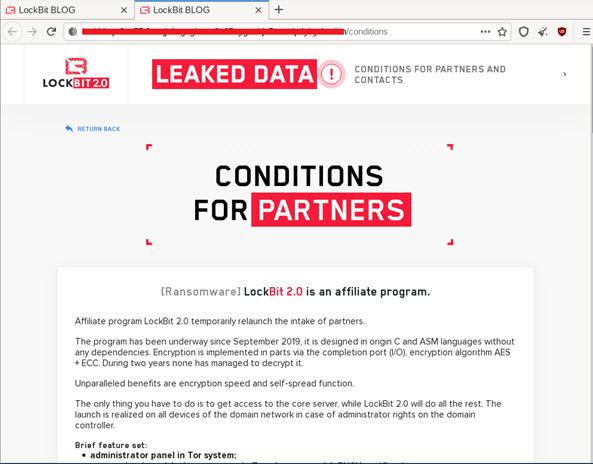

และเช่นเดียวกับกลุ่ม RaaS อื่น ๆ LockBit 2.0 ยังมีเงื่อนไขสำหรับกลุ่มพันธมิตรของพวกเขา เพื่อดึงดูดกลุ่มที่มีศักยภาพเข้ามาใช้งาน

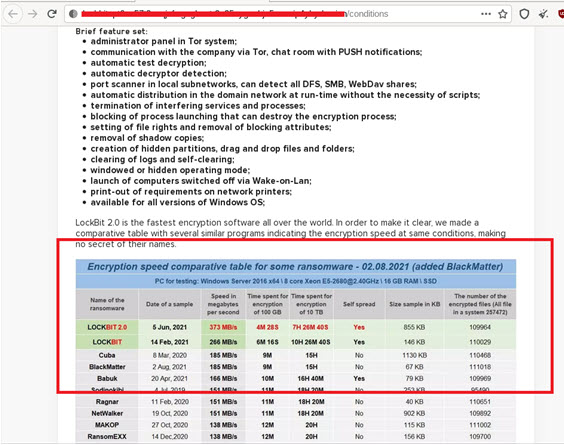

พวกเขายังบอกอีกว่าตัวเองเป็น Ransomware ที่เข้ารหัสได้เร็วที่สุดเมื่อเทียบกับคู่แข่งในกลุ่ม RaaS อื่น ๆ และยังได้ทำการเปรียบเทียบเวลาที่ใช้ในการเข้ารหัสชุดข้อมูลกับกลุ่ม Ransomware อื่น ๆ ไว้บน blog ของพวกเขาอีกด้วย

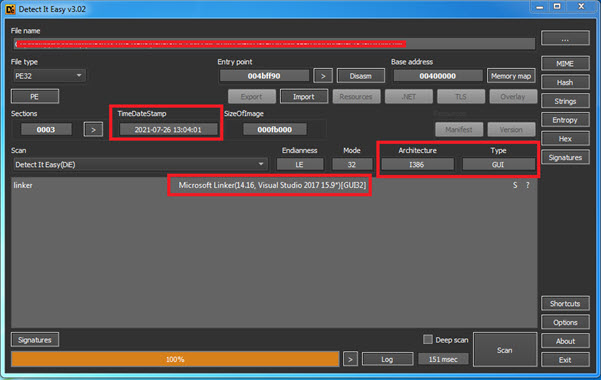

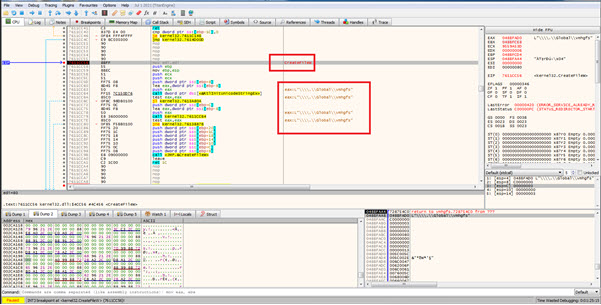

จากการวิเคราะห์เทคนิคการโจมตีของ LockBit 2.0 Ransomware จาก Cyble Research Labs จะแสดงให้เห็นว่าไฟล์มัลแวร์เป็น Window x86 GUI จากการคอมไพล์เมื่อวันที่ 26 กรกฎาคม เวลา 13:04 ดังแสดงในรูป

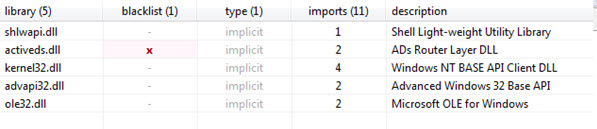

และยังพบว่ามัลแวร์ใช้ Library เพียงไม่กี่ที่เท่านั้นดังรูป

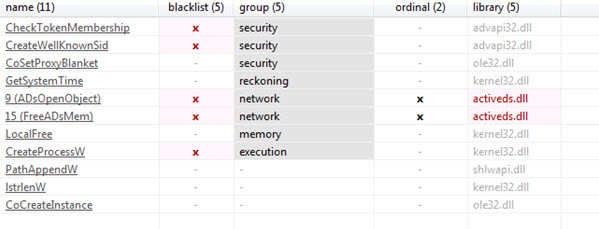

นอกจากนี้ยังใช้ API เพียงไม่กี่รายการจากการนำเข้า Ransomware ดังรูป

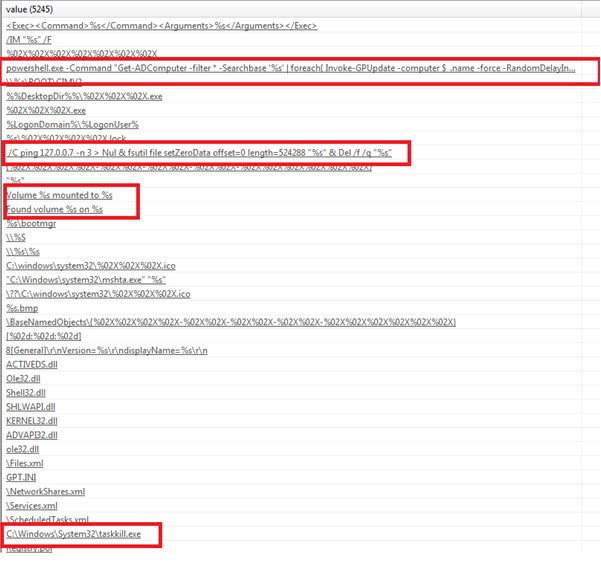

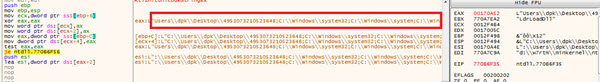

เพื่อให้ได้ข้อมูลเชิงลึกเพิ่มเติม ทาง Cyble Research Labs ได้ตรวจสอบว่ามี string symbols ใดบ้างในมัลแวร์ โดยจากการตรวจสอบพบว่า String เริ่มต้นที่อยู่ในมัลแวร์จะสามารถค้นหาระบบที่เดือมต่อกับ Active Directory Domain โดยใช้ Lightweight Directory Access Protocol (LDAP) ใน Query strings จะใช้คำย่อเหล่านี้เพื่อค้นหาเครือข่ายและระบบอื่น ๆ ที่เชื่อมต่ออยู่

CN : Common Name

OU : Organization Unit

DC : Domain Component

โดย Ransomware จะใช้คำสั่ง PowerShell เพื่อเรียกแสดงรายชื่อคอมพิวเตอร์จาก DC และเมื่อได้รับรายการแล้ว มัลแวร์จะสามารถเรียกใช้คำสั่ง GPUpdate จากระยะไกลได้บนระบบที่แสดงอยู่บนรายการ นอกจากนั้น Ransomware จะตรวจสอบไดรฟ์ที่แชร์บนเครือข่าย หรือโฟลเดอร์ที่ใช้ร่วมกันของ VM และจะลบ running process โดยใช้ taskkill.exe

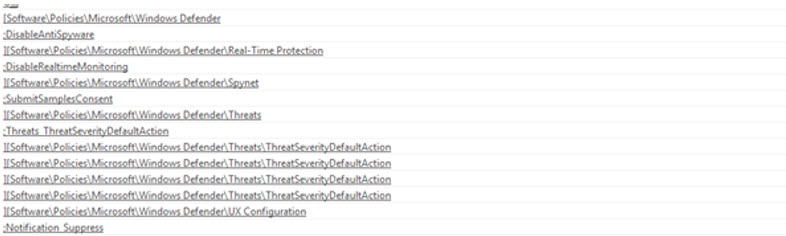

Ransomware ยังสามารถย้ายไปยังระบบที่เชื่อมต่ออื่น ๆ เพื่อหลีกเลี่ยงการตรวจจับ และ สามารถ Disable Windows Defender บนระบบที่มันทำงานอยู่ได้อีกด้วย

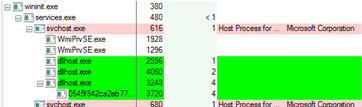

ในขณะที่ Ransomware ทำงานอยู่ ทางทีมสังเกตเห็นว่ามันจะ Injects ตัวเองเข้าไปใน dllhost.exe ดังรูป

และจะเพิ่มโฟลเดอร์สำหรับ Execution ไปยัง Path ของระบบ

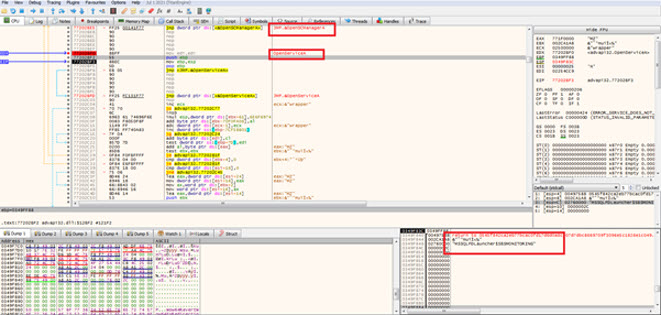

จากนั้น Ransomware จะมองหา Running Service ที่ทำงานอยู่เบื้องหลัง เช่น backup services, database-related applications และ แอปพลิเคชั่นอื่น ๆ และหากพบ Service ใดที่ทำงานอยู่บนระบบ Ransomware จะทำการ Kill Process นั้นทิ้ง โดยใช้ OpenSCManager และ OpenServiceA

และ Ransomware จะสร้างโฟลเดอร์ที่ใช้ร่วมกันกับ VMWare เพื่อแพร่กระจายไปยังระบบอื่น ๆ

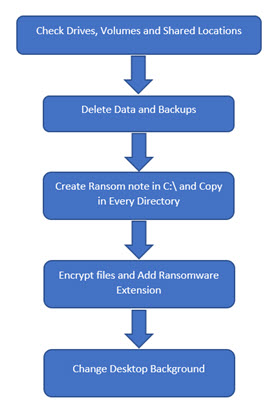

โดยในการเข้ารหัสของ LockBit 2.0 นั้นจะคล้ายกับ Ransomware ในกลุ่มอื่น ๆ ตาม Flow ด้านล่าง

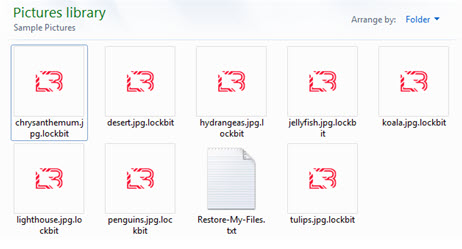

หลังจากที่ Ransomware ได้เข้ารหัสไฟล์เอกสารแล้วไฟล์ดังกล่าวจะมีนามสกลุ .lockbit และจะเปลี่ยนไอคอนของไฟล์ที่เข้ารหัสทั้งหมดด้วย และจะทิ้งไฟล์ .txt เป็นหมายเหตุเรียกค่าไถ่ไว้ในหลาย ๆ โฟลเดอร์

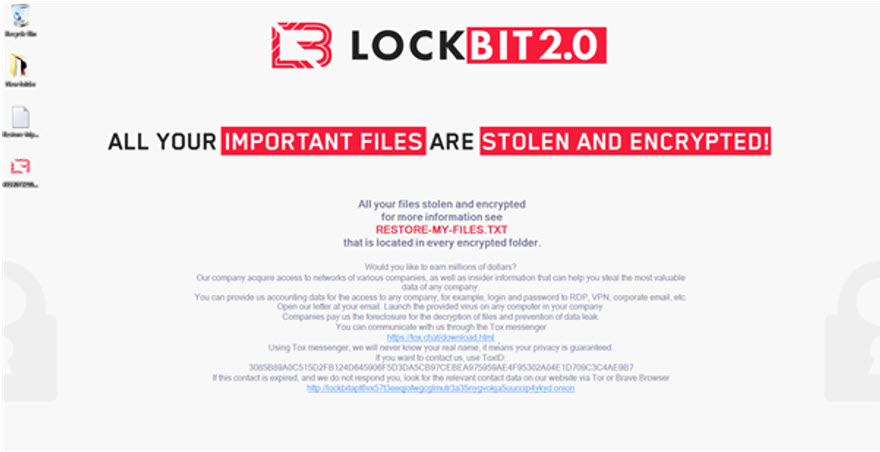

โดยรายละเอียดในไฟล์ .txt นั้นจะมีเนื้อหาของการเรียกค่าไถ่ เช่นบอกว่าข้อมูลของพวกคุณถูกเข้ารหัสและขโมยไป และสามารถติดต่อพวกเขาได้ตามช่องทางที่ใส่เข้ามาในโน๊ตนี้

นอกจากนั้น Ransomware ยังทำการเปลี่ยนพื้นหลังเดสก์ท็อป โดยแสดงเป็นข้อมูลของกลุ่ม LockBit 2.0 เอง

คำแนะนำเบื้องต้นสำหรับการป้องกัน Ransomware

สำหรับผู้ใช้งานทั่วไป

- เมื่อพบ Website link file ที่ไม่น่าไว้ใจ ให้รีบทำการลบทิ้ง ไม่ควรทำการคลิ๊ก Website link หรือ เปิด file

- ติดตั้ง Antivirus และหมั่น Update signature และ Scan เครื่องอย่างสม่ำเสมอ

- ทำการสำรองข้อมูล Backup file ที่สำคัญไว้อยู่เสมอ

สำหรับผู้ดูแลระบบ

- ทำการ block IP, Domain และ Hash จาก ข้อมูล threat Intelligence หรือ Indicator of Compromise - IOC เพื่อเป็นการป้องกันเบื้องต้นในการเข้าถึง Server ต่างๆที่เป็นอันตราย

- ทำการตรวจสอบการเข้าถึงจากอุปกรณ์ Security โดยเฉพาะการใช้งาน ควรเปิดให้ใช้งานเฉพาะ Port ที่จำเป็นเท่านั้น

- ทำการตั้งค่า Group policy ให้ใช้งานเฉพาะ Software ที่องค์กรอนุญาติให้ใช้งานเท่านั้น

- ทำการสำรองข้อมูล Backup file ที่สำคัญไว้อยู่สเมอ

- อบรมความรู้เกี่ยวกับภัยคุกคามทาง internet ให้กับพนักงาน เพื่อให้พนักงานในองค์กรมีความ Awareness มากขึ้น

- ติดตามข่าวสารการ Update patch อุปกรณ์ต่างๆ อย่างสม่ำเสมอ

- กำหนดสิทธิ์ในการเข้าถึงของผู้ใช้งานให้อยู่ในหลักการ Least Privilege อยู่เสมอ

You must be logged in to post a comment.