Maze Ransomware ใช้เทคนิคการซ่อนตัวใหม่โดยใช้ VM

Peter Mackenzie นักวิจัยจาก SophosLabs ได้เปิดเผยถึงผู้ปฏิบัติการ Maze ransomware ใช้ในการหลบหลีกการตรวจจับโดยการเข้ารหัสไฟล์จาก VM ที่แชร์ไฟล์กับโฮสต์ โดยเทคนิคนี้เคยถูกใช้โดย Ragnar Locker ransomware มาก่อน

เมื่อเดือนพฤษภาคม 2020 ที่ผ่านมาพบ Ragnar Locker ransomware ทำการติดตั้ง VM ของ Windows XP จากนั้นใช้ประโยชน์จากคุณสมบัติของ VirtualBox ที่ทำให้ VM สามารถ mount เพื่อแชร์โฟลเดอร์และไดรฟ์ในเครือข่ายกับโฮสต์ได้ ซึ่งเมื่อรัน ransomware ใน VM ก็จะ

สามารถเเพร่กระจายเข้าไปยังโฮสต์ได้

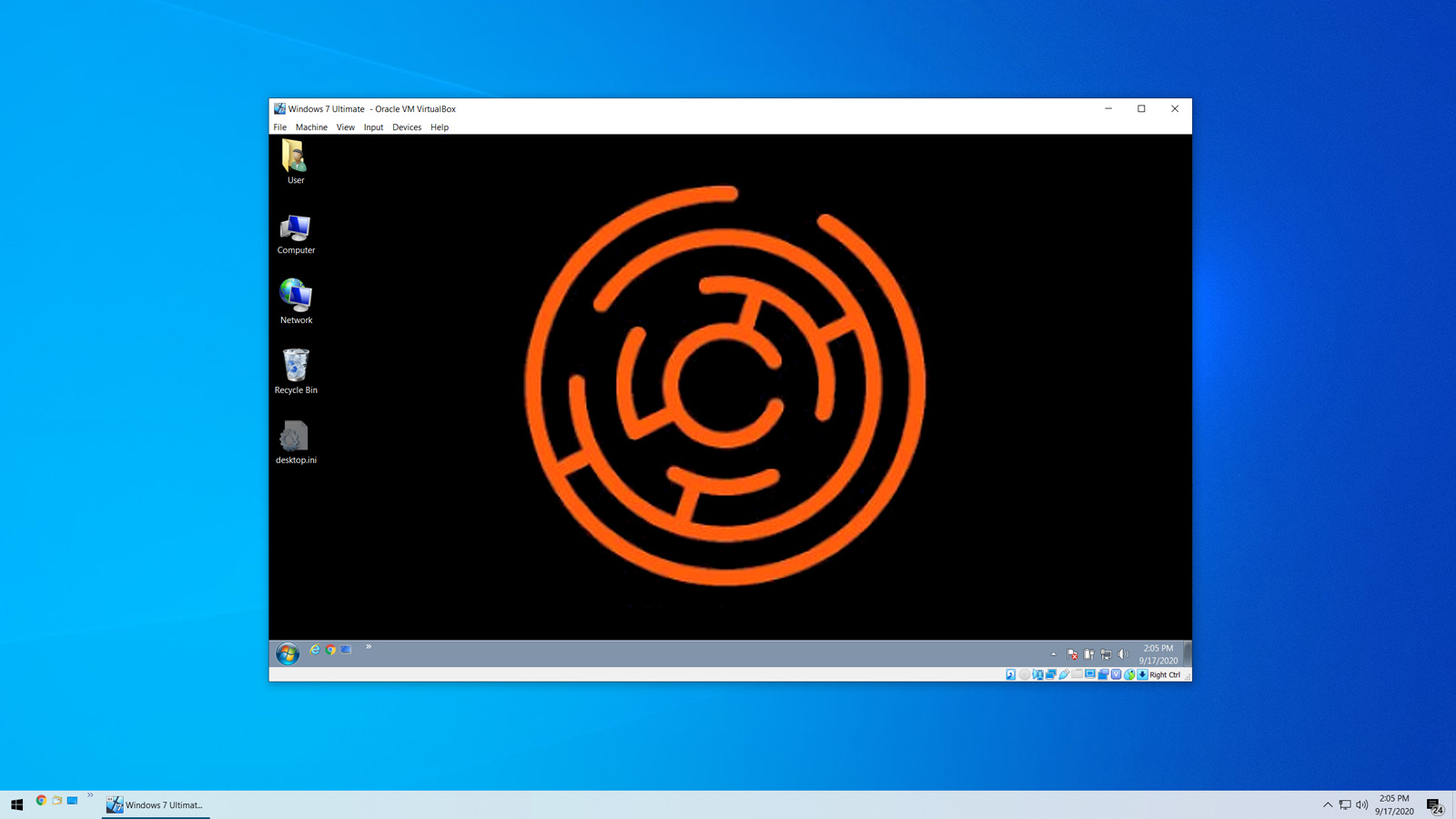

ในปัจจุบัน นักวิจัยจาก SophosLabs ออกมาเปิดเผยว่าพบการใช้เทคนิคแบบเดียวกันโดยผู้ปฏิบัติการ Maze ransomware ซึ่งได้ทำการติดตั้งซอฟต์แวร์ VirtualBox ที่มาพร้อมกับ VM Windows 7 บนเซิร์ฟเวอร์ของเหยื่อ และเมื่อเครื่อง VM ทำงานจะทำการเรียกไฟล์ batch ที่ชื่อ startup_vrun.bat เพื่อโหลดไฟล์ที่เกี่ยวข้องกับ Maze ransomware จากนั้นจะมีการรีสตาร์ทเครื่อง VM แล้วรันไฟล์ vrun.exe เพื่อเข้ารหัสไฟล์ของโฮสต์

เนื่องจากกระบวนการและ process การเข้ารหัสจะเกิดบนเครื่อง VM ทำให้โปรแกรมป้องกันที่ติดตั้งบนโฮสต์อาจไม่สามารถตรวจจับได้

ผู้ดูแลระบบควรจัดทำ software baseline เพื่อเป็นมาตราฐานว่ามีโปรแกรมใดอยู่บนเครื่องบ้าง ทำให้หากเกิดการเพิ่มขึ้นมาของโปรแกรมอื่นๆ จะสามารถเห็นความผิดปกติได้ทันท่วงที

ที่มา: bleepingcomputer.com