พบช่องโหว่ RDP ใหม่ ผู้โจมตีสามารถขโมย Session ได้

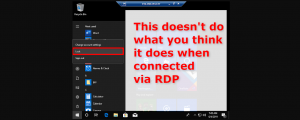

พบช่องโหว่ที่ยังไม่แก้ไขใน Microsoft Windows Remote Desktop Protocol (RDP) โดยผู้โจมตีสามารถผ่านหน้า Lock Screen ของฝั่งผู้ใช้งานที่เชื่อมต่ออยู่ได้ ได้รับ CVE-2019-9510 กระทบ Windows 10 ตั้งแต่เวอร์ชัน 1803 และ Windows Server 2019 ในการโจมตีนี้ทำให้ผู้โจมตีสามารถขโมย session แม้ว่าหน้าจอของผู้ใช้งานถูกล็อกอยู่ โดยเกิดจากฟังก์ชั่น Network Level Authentication (NLA) ที่ทำงานไม่ใช่อย่างที่ควรจะเป็น

ช่องโหว่นี้ถูกค้นพบโดย Joe Tammariello จาก Carnegie Mellon University Software Engineering Institute (SEI) โดยทีม CERT/CC ของ Carnegie Mellon University ได้อธิบายขั้นตอนในการโจมตีดังต่อไปนี้

1. User ใช้เครื่องคอมพิวเตอร์ต้นทางเชื่อมต่อกับเครื่องคอมพิวเตอร์ปลายทางที่เป็น Windows 10 เวอร์ชั่น 1803 หรือ Server 2019 ผ่าน RDP

2. User ล็อก Remote Desktop Sessions

3. User เดินไปทำอย่างอื่นโดยปล่อยให้เครื่องต้นทางยังเชื่อมต่อกับเครื่องปลายทาง (เครื่องต้นทางยังเป็น RDP client)

ผู้โจมตีที่สามารถเข้าถึงเครื่องต้นทางที่ไม่มีคนดูแลจะสามารถโจมตีช่องโหว่ดังกล่าวได้ โดยผู้โจมตีต้องทำให้การเชื่อมต่ออินเตอร์เน็ตของเครื่องต้นทางสะดุดเพื่อให้เกิดการ reconnect RDP ไปยังเครื่องคอมพิวเตอร์ปลายทาง ซึ่งเมื่อ reconnect แล้ว ผู้โจมตีจะสามารถควบคุมเครื่องปลายทางได้แม้กว่าเครื่องปลายทางจะถูกล็อกอยู่

โดย Joe Tammariello ได้มีการแจ้งให้กับ Microsoft ทราบถึงปัญหานี้ในวันที่ 19 เมษายน แต่ทางบริษัทก็ยังไม่มีแผนที่จะแก้ไขในเร็ว ๆ นี้

อย่างไรก็ตามผู้ใช้สามารถป้องกันตัวเองได้โดยทำการตัดการเชื่อมต่อ Remote Desktop Sessions จากเครื่องปลายทางก่อนไปทำอย่างอื่น

ทั้งนี้ NLA สามารถใช้เพื่อป้องกันช่วงโหว่ RDP อีกช่องโหว่หนึ่ง คือช่องโหว่ BlueKeep บน Windows 7 และ Windows Server 2008 ได้

You must be logged in to post a comment.