คำว่า Threat Intelligence หรือ ข้อมูลภัยคุกคาม นั้นมักเป็นคำที่ถูกใช้และพูดถึงกันอย่างแพร่หลายในแวดวงความปลอดภัยไซเบอร์ การครอบครองข้อมูลภัยคุกคามนั้นยิ่งข้อมูลมีคุณภาพมากเท่าไหร่และมาถึงเราเร็วมากเท่าไหร่ ความเป็นต่อในการรักษาความมั่นคงปลอดภัยของระบบยิ่งมีมากขึ้นเท่านั้น

อย่างไรก็ตาม Threat Intelligence หรือ ข้อมูลภัยคุกคามมักถูกมองว่าเป็นโซลูชันหรือผลิตภัณฑ์ที่มีราคาแพง โดยเฉพาะข้อมูลภัยคุกคามเฉพาะภาคส่วนหรือข้อมูลภัยคุกคามที่มีที่มาจาก Dark Web ดังนั้นในบทความนี้ทีมตอบสนองการโจมตีและภัยคุกคาม (Intelligent Response) จะมานำเสนออีกด้านหนึ่งของการรับและใช้งานข้อมูลภัยคุกคามที่ฟรีและยังการันตีได้ถึงคุณภาพอีกด้วย ผ่านแพลตฟอร์มที่ชื่อว่า Malware Information Sharing Platform หรือ MISP ครับ

MISP คืออะไร?

MISP คือโครงการโอเพนซอร์สที่ทำให้เราสามารถรับ ส่งและเผยแพร่ข้อมูลของภัยคุกคามได้ระหว่างระบบ MISP ด้วยกัน รวมไปถึงมีฟีเจอร์ที่ทำให้เราสามารถส่งข้อมูลภัยคุกคามไปยังระบบหรืออุปกรณ์อื่นๆ ระบบ MISP ยังสามารถถูกใช้เพื่อจัดเก็บ ค้นหาและเชื่อมความสัมพันธ์โดยใช้ตัวบ่งชี้ภัยคุกคาม (Indicator of Compromise - IOC) เพื่อค้นหาความสัมพันธ์ระหว่างเหตุการณ์การโจมตีที่เกิดขึ้นได้ด้วย

ติดตั้ง MISP ได้อย่างไรบ้าง?

MISP สามารถติดตั้งได้จากหลายช่องทาง ได้แก่

- ติดตั้ง MISP โดยใช้ Vagrant

- ติดตั้ง MISP โดยใช้ Docker

- ติดตั้ง MISP โดยใช้ Puppet

- ติดตั้ง MISP โดยใช้ Ansible

- ติดตั้ง MISP แบบอัตโนมัติด้วยสคริปต์ AutoMISP

- ใช้ Cloud Image (เฉพาะ AWS)

- ติดตั้งแบบ manual โดยใช้คู่มือของแต่ละระบบปฏิบัติการ

สำหรับใครที่แค่อยากลองใช้เฉยๆ ไม่อยากติดตั้งอะไรมากมาย ก็สามารถเลือกใช้ MISP ในรูปแบบของ virtual machine ซึ่งซัพพอร์ตทั้ง VMware และ VirtualBox ได้จากที่นี่

เริ่มดึงข้อมูลจากฟีดภัยคุกคามฟรี

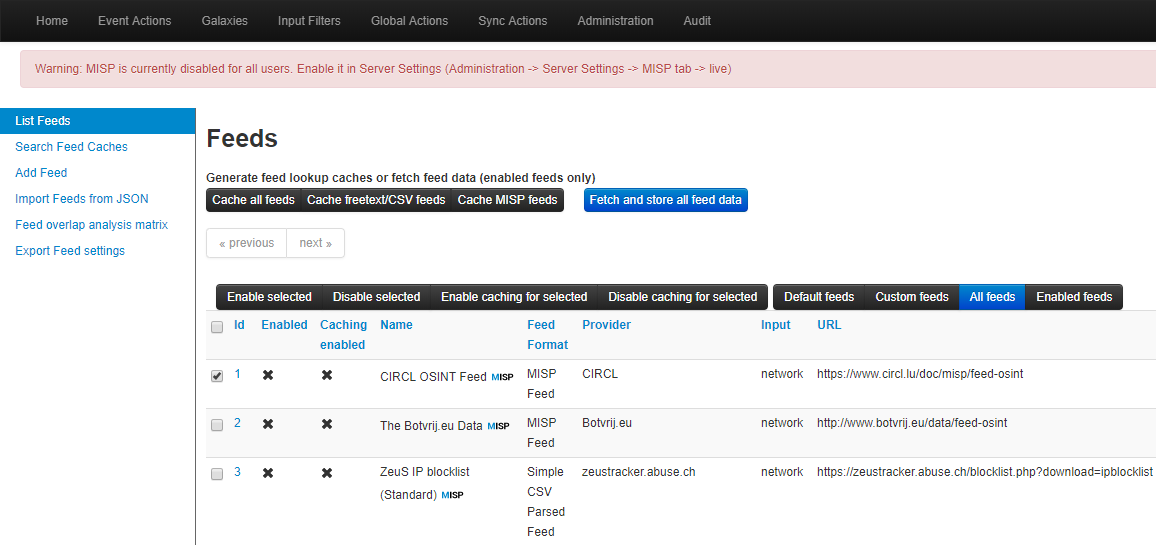

ทุกๆ MISP instance ที่ติดตั้งจะมีรายการของฟีดภัยคุกคามฟรีพร้อมใช้งานมาให้ ซึ่งผู้ใช้งานสามารถทำการ Cache ข้อมูลที่มีอยู่แล้วมาอยู่บน instance ของเราและใช้งานต่อได้ทันที โดยดำเนินการตามขั้นตอนดังต่อไปนี้

- เลือก Sync Actions ที่ Menu Bar จากนั้นเลือกที่แท็บ List Feeds

- ที่หน้าต่าง Feeds - MISP จะมีรายการของฟีดที่เราสามารถดึงข้อมูลมาใช้งานได้อยู่ โดยทั่วไปนั้นจะไม่มีการดึงฟีดใดๆ มาเป็นค่าเริ่มต้น

- ผู้ใช้งานสามารถเลือกดึงข้อมูลจากฟีดได้ โดยทำการเลือกแหล่งของฟีดที่ต้องการเปิด หลังจากนั้นจะปรากฎตัวเลือกให้เปิดการดึงฟีดขึ้นมา ทำการเลือก Enable selected และ Enable caching for selected เมื่อเลือกฟีดที่ต้องการใช้งานเสร็จสิ้น

- คลิก Fetch and store all feed data ระบบ MISP จะเริ่มทำการดึงข้อมูลจากฟีดที่เราเลือกมาบนระบบ หรือ instance ของเรา

ทำการเลือก feed ที่ต้องการดึงข้อมูล

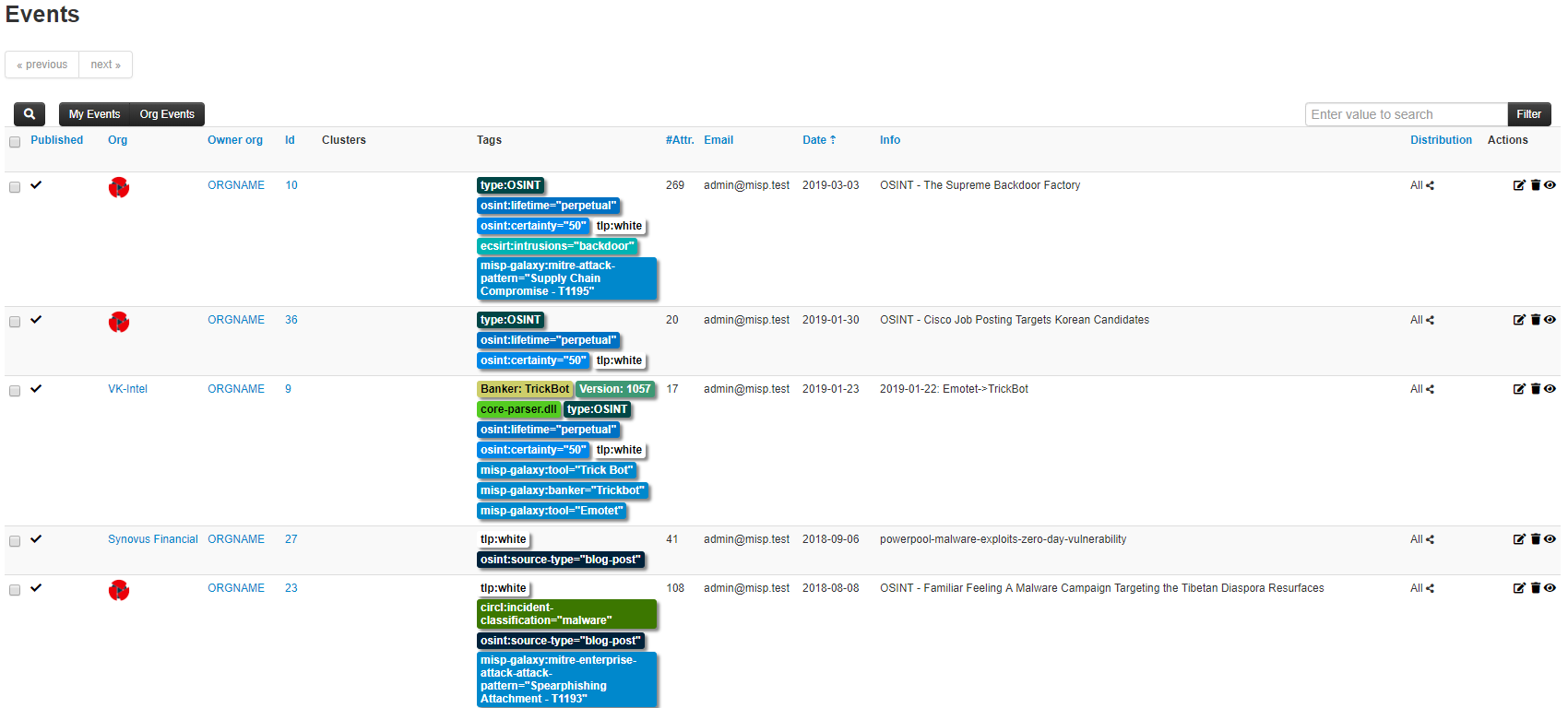

ข้อมูลภัยคุกคามที่ดึงจากแหล่งของฟีดจะมาปรากฎบนหน้า Events

การตั้งค่าเกี่ยวกับ Feeds เพิ่มเติมสามารถดูได้จาก Managing Feeds

สร้างข้อมูลภัยคุกคามเพื่อเผยแพร่

ภายใต้ระบบของ MISP นั้น ตัวบ่งชี้ภัยคุกคามซึ่งโดยส่วนมากเป็นข้อมูลในลักษณะของ machine-readable นั้นจะถูกผูกภายใต้เหตุการณ์ (Event) ซึ่งแตกต่างกับข้อมูลภัยคุกคามแบบไร้รูปแบบที่ตัวบ่งชี้ภัยคุกคามจะถูกเผยแพร่เพียงอย่างเดียว ไม่มีข้อมูลแวดล้อมอื่นๆ ประกอบแต่อย่างใด

ดังนั้นหากเราต้องการเผยแพร่ข้อมูลภัยคุกคามที่เราเจอบ้าง เราสามารถทำได้โดย

- ที่ Menu Bar เลือก Add Event

- ที่หน้าต่าง Add Event ให้ทำการระบุข้อมูลเกี่ยวกับเหตุการณ์ที่เราพบตามหัวข้อดังต่อไปนี้

- วันที่และเวลา (Date)

- รูปแบบการเผยแพร่ข้อมูล (Distribution) โดยสามารถเลือกได้ว่าจะเผยแพร่เฉพาะภายในองค์กร เผยแพร่เฉพาะให้กับกลุ่มที่มีการเชื่อมต่อหรือเผยแพร่แบบไม่มีข้อจำกัด

- ระดับของภัยคุกคาม (Threat Level)

- สถานะการวิเคราะห์ (Analysis)

- รายละเอียดของเหตุการณ์ (Event Info)

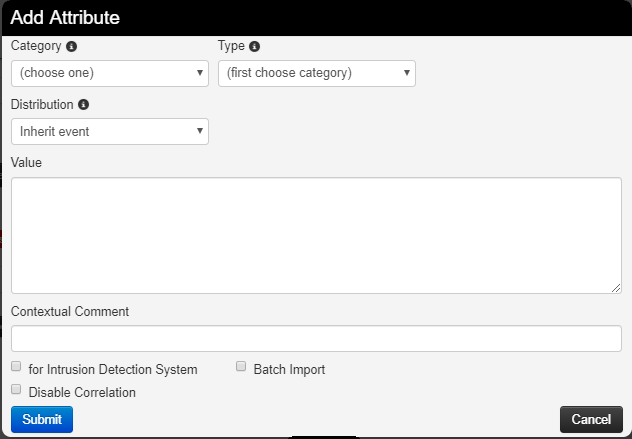

- เพิ่มข้อมูลตัวบ่งชี้ภัยคุกคามหรือ Attribute ให้แก่ Event นั้นๆ โดยเลือกที่เครื่องหมายบวกบริเวณรายการ Attributes

- ที่หน้า Add Attribute ให้ทำการระบุข้อมูลที่เกี่ยวข้องกับตัวบ่งชี้ภัยคุกคามตามหัวข้อดังต่อไปนี้

- กลุ่มของ Attribute (Category)

- ประเภทของ Attribute (Type) ซึ่งจะขึ้นอยู่กับกลุ่มของ Attribute ที่เลือก

- รูปแบบการเผยแพร่ข้อมูล (Distribution) โดยสามารถตั้งค่าให้เหมือนหรือแตกต่างกับการตั้งค่าของเหตุการณ์ได้

- ระบข้อมูลตัวบ่งชี้ภัยคุกคามลงในช่อง Value

- ระบุรายละเอียดเพิ่มเติมเกี่ยวกับตัวบ่งชี้ภัยคุกคามได้ในช่อง Contextual Comment

หน้าต่างสำหรับกรอกข้อมูล Attribute หรือข้อมูลตัวบ่งชี้ภัยคุกคาม

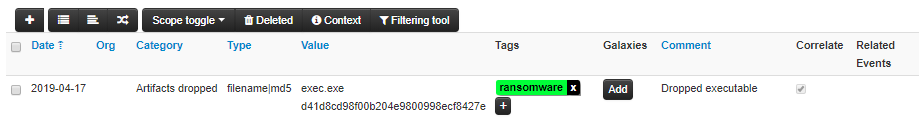

เมื่อกรอกข้อมูลของตัวบ่งชี้ภัยคุกคามเสร็จสิ้น ข้อมูลจะมาปรากฎในตารางใต้รายละเอียดของ Event

หากต้องการให้เหตุการณ์และข้อมูลที่เราเพิ่มเข้าไปนั้นสามารถถูกแชร์และเข้าถึงได้ ให้ทำการเผยแพร่เหตุการณ์และข้อมูลที่เราเพิ่มเข้าไปด้วยตัวเลือก Publish event ด้วย

รับ-ส่งข้อมูลระหว่าง MISP Instance

ความสามารถที่โดดเด่นอย่างหนึ่งของ MISP คือการเป็นตัวกลางในการเชื่อมต่อเพื่อรับ-ส่งข้อมูลภัยคุกคามกับ MISP instance อื่นๆ

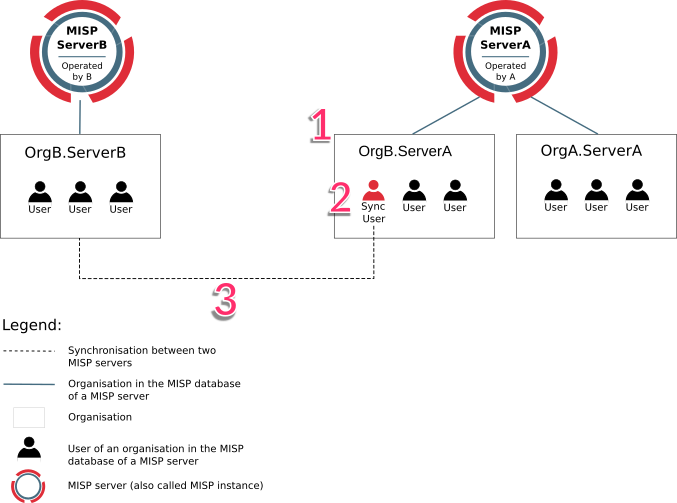

ในตัวอย่างด้านล่างนั้นองค์กร B (OrgB) ได้มีการสร้าง MISP instance เป็นของตนเองในชื่อ ServerB และต้องการที่จะ synchronize กับ ServerA ซึ่งเป็นขององค์กร A (OrgA) ดังนั้นจะต้องมีการดำเนินการดังต่อไปนี้

- ที่ ServerA ให้ผู้ดูแลระบบทำการเพิ่ม Organization ใหม่สำหรับ OrgB ไว้ภายใต้ ServerA

- ทำการสร้างบัญชีผู้ใช้งานใหม่เพื่อเป็น Sync User ซึ่งผูกไว้กับ OrgB บน ServerA

- ที่ ServerB ทำการเพิ่ม MISP instance ปลายทางที่เราจะเชื่อมต่อด้วย (ในกรณีนี้คือ ServerA) โดยใช้ AuthKey ของ Sync User บน ServerA ในการยืนยันตัวตน

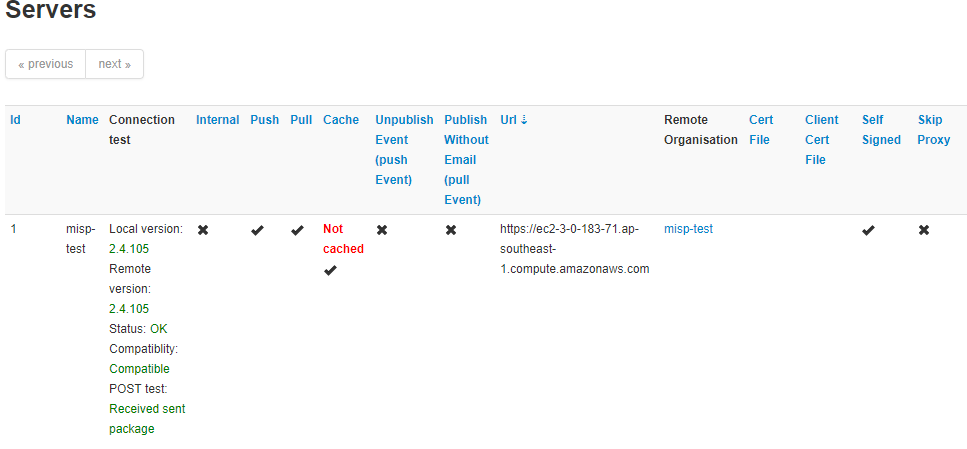

เมื่อดำเนินการตามขั้นตอนด้านบนเสร็จสิ้น ฝั่ง ServerB จะมีการปรากฎของปุ่มเพื่อทดสอบการเชื่อมต่อ หากการตั้งค่าทุกอย่างถูกต้องและเชื่อมต่อถึงกันได้ สถานะของระบบปลายทางจะปรากฎตามตัวอย่างด้านล่าง

ในกรณีที่การตั้งค่าเสร็จสมบูรณ์ สถานะของเซิร์ฟเวอร์ปลายทางจะปรากฎเหมือนทำการทดสอบการเชื่อมต่อ

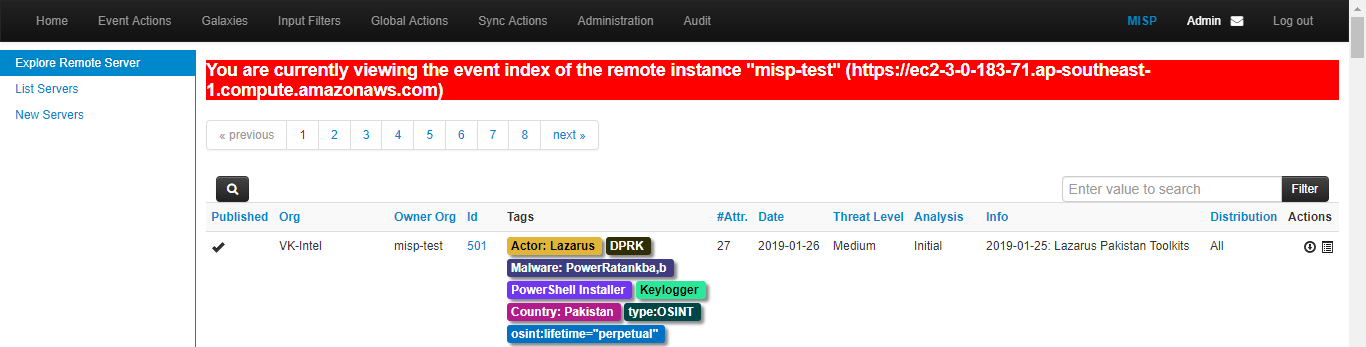

เมื่อทำการเชื่อมต่อกันแล้ว เราจะสามารถดูข้อมูลภัยคุกคามจาก MISP instance ที่ทำการเชื่อมต่อได้

ในกรณีที่ ServerA มีการดึงข้อมูลจาก MISP instance อื่นมา หากการตั้งค่า Distribution ของเหตุการณ์หรือข้อมูลภัยคุกคามนั้นไม่จำกัดเฉพาะภายใน Organization ปัจจุบันของเรา ServerB ซึ่งเชื่อมต่อเข้ามาก็จะดึงข้อมูลไปได้เช่นเดียวกัน

ทั้งนี้รูปแบบของการดึงข้อมูลจะเสมือนกับการสร้างสำเนาของข้อมูลที่มีค่า UUID เดียวกัน การแก้ไขใดๆ กับข้อมูลภัยคุกคามซึ่งอยู่ MISP instance เรานั้นจะไม่กระทบกับข้อมูลที่ผู้สร้างกำหนดไว้ตั้งแต่แรก จนกว่าเราจะทำการ Propose การแก้ไขของเราไปยังต้นน้ำ

สรุป

Malware Intelligence Sharing Platform (MISP) เป็นแพลตฟอร์มอย่างง่ายที่ช่วยให้ผู้ใช้งานหรือองค์กรเข้าถึงข้อมูลที่เกี่ยวข้อบกับภัยคุกคามได้แบบไม่เสียค่าใช้จ่าย รวมไปถึงสามารถใช้เป็นส่วนหนึ่งของระบบ Threat Intelligence ภายในองค์กรได้อย่างประสิทธิภาพ อย่างไรก็ตามนอกจากเทคโนโลยีแล้ว องค์กรควรมีการคำนึงถึงกระบวนการที่เกี่ยวข้องกับข้อมูลภัยคุกคามและการนำไปใช้เพื่อให้เกิดประโยชน์สูงสุดต่อไปด้วย

You must be logged in to post a comment.