Microsoft เปิดเผยว่า หนึ่งในกลุ่มผู้โจมตีที่อยู่เบื้องหลังการโจมตีช่องโหว่ SharePoint อย่างต่อเนื่อง กำลังใช้ช่องโหว่เหล่านี้เพื่อแพร่กระจายแรนซัมแวร์ Warlock บนระบบเป้าหมาย

Microsoft ระบุในการอัปเดตเมื่อวันพุธว่า ข้อมูลดังกล่าวมาจาก “การวิเคราะห์เชิงลึก และข้อมูลข่าวกรองจากการติดตามพฤติกรรมการโจมตีของกลุ่ม Storm-2603 อย่างต่อเนื่อง”

กลุ่ม Storm-2603 เป็นกลุ่มที่มีแรงจูงใจทางด้านการเงิน และต้องสงสัยว่าอยู่ในประเทศจีน ซึ่งเคยเป็นผู้ปล่อยแรนซัมแวร์ Warlock และ LockBit มาแล้วในอดีต

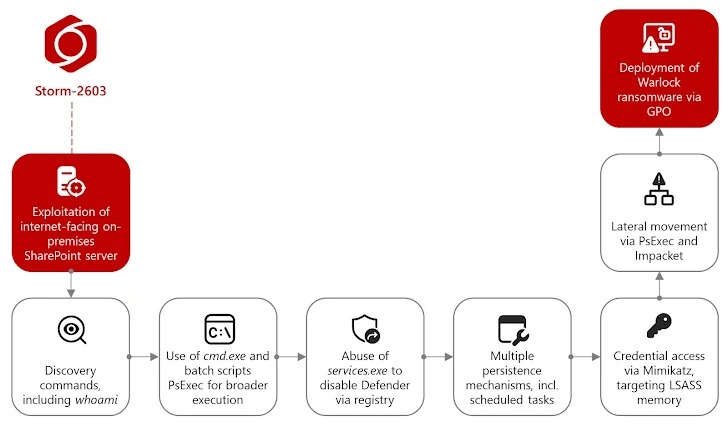

ลำดับการโจมตีในครั้งนี้เกี่ยวข้องกับการใช้ช่องโหว่ CVE-2025-49706 ช่องโหว่ spoofing และ CVE-2025-49704 ช่องโหว่ Remote Code Execution โดยกำหนดเป้าหมายไปเซิร์ฟเวอร์ SharePoint ที่ติดตั้งภายในองค์กร ที่ยังไม่ได้รับการอัปเดตแพตซ์ และติดตั้ง payload web shell ชื่อ spinstall0.aspx

Microsoft ระบุว่า "การเข้าถึงเบื้องต้นนี้ถูกใช้เพื่อดำเนินการรันคำสั่งโดยใช้โปรเซส w3wp.exe ซึ่ง supports การทำงานของ SharePoint” “จากนั้น Storm-2603 จะเริ่มต้นเรียกใช้คำสั่งตรวจสอบระบบ รวมถึง whoami เพื่อระบุสิทธิ์ของผู้ใช้ และตรวจสอบระดับสิทธิ์ที่มีอยู่"

ลักษณะของการโจมตีนี้คือการใช้ cmd.exe และสคริปต์แบบ batch จากนั้นเมื่อผู้โจมตีเจาะลึกเข้าไปในเครือข่ายของเป้าหมาย จะใช้ services.exe เพื่อปิดการทำงานของ Microsoft Defender ผ่านการแก้ไขค่าใน Windows Registry

นอกจากการใช้ spinstall0.aspx เพื่อสร้างการแฝงตัวสำหรับการเข้าถึงไว้ Storm-2603 ยังถูกพบว่ามีการสร้าง Scheduled Task และแก้ไขคอมโพเนนต์ของ Internet Information Services (IIS) เพื่อเปิดใช้งานไฟล์ .NET ที่น่าสงสัยตามที่ Microsoft อธิบายไว้ การดำเนินการเหล่านี้มีเป้าหมายเพื่อให้สามารถเข้าถึงระบบได้ต่อเนื่อง แม้เหยื่อจะพยายามปิดช่องทางการเข้าถึงในขั้นต้นแล้วก็ตาม

ประเด็นสำคัญอื่น ๆ ของการโจมตี ได้แก่ การนำเครื่องมือ Mimikatz มาใช้เพื่อดึงข้อมูล Credential โดยมีเป้าหมายไปที่ Local Security Authority Subsystem Service (LSASS) ก่อนที่จะ lateral movement ต่อโดยใช้เครื่องมือ PsExec และชุดเครื่องมือ Impacket

Microsoft ระบุเพิ่มเติมว่า “Storm-2603 ยังมีการแก้ไข Group Policy Objects (GPO) เพื่อกระจายแรนซัมแวร์ Warlock ในสภาพแวดล้อมที่ถูกบุกรุกอีกด้วย"

เพื่อเป็นการลดความเสี่ยง ผู้ใช้ควรปฏิบัติตามขั้นตอนต่อไปนี้:

- อัปเกรด on-premises Microsoft SharePoint Server ให้เป็นเวอร์ชันล่าสุดที่รองรับ

- ติดตั้งอัปเดตความปลอดภัยล่าสุดของ Windows

- ตรวจสอบให้แน่ใจว่าได้เปิดใช้งาน และกำหนดค่าการสแกนมัลแวร์อย่างถูกต้อง

- ติดตั้ง Microsoft Defender for Endpoint หรือโซลูชันที่เทียบเท่า

- เปลี่ยน SharePoint Server ASP.NET machine keys

- รีสตาร์ท IIS บน SharePoint Server ทุกเครื่องโดยใช้ iisreset.exe (หากไม่สามารถเปิดใช้งาน AMSI ได้ แนะนำให้เปลี่ยนคีย์ และรีสตาร์ท IIS หลังจากติดตั้งอัปเดตความปลอดภัยใหม่)

- ดำเนินการตามแผนตอบสนองเหตุการณ์

รายงานนี้เกิดขึ้นหลังจากที่ช่องโหว่ SharePoint Server ถูกใช้ในการโจมตีอย่างแพร่หลาย โดยมีผู้ตกเป็นเหยื่อแล้วอย่างน้อย 400 ราย Linen Typhoon (หรือ APT27) และ Violet Typhoon (หรือ APT31) เป็นกลุ่มแฮ็กเกอร์ชาวจีนอีกสองกลุ่มที่เชื่อมโยงกับปฏิบัติการนี้ แต่ทางการจีนปฏิเสธข้อกล่าวหาดังกล่าว

Guo Jiakun โฆษกกระทรวงการต่างประเทศจีนระบุว่า "ภัยคุกคามทางไซเบอร์เป็นความท้าทายร่วมกันของทุกประเทศ และควรแก้ไขร่วมกันผ่านการเจรจา และความร่วมมือ” “จีนคัดค้าน และต่อสู้กับภัยคุกคามทางไซเบอร์ตามกฎหมาย และในขณะเดียวกัน เราคัดค้านการใส่ร้าย และโจมตีประเทศจีนโดยอ้างประเด็นความมั่นคงทางไซเบอร์"

อัปเดต#

บริษัทด้านความปลอดภัยไซเบอร์ ESET ระบุว่า พบการโจมตีโดยใช้ ToolShell ทั่วโลก โดยสหรัฐอเมริกาคิดเป็น 13.3% ของการโจมตีทั้งหมด ตามข้อมูลจาก telemetry data ประเทศเป้าหมายสำคัญอื่น ๆ ได้แก่: สหราชอาณาจักร อิตาลี โปรตุเกส ฝรั่งเศส และเยอรมนี

“เหยื่อของการโจมตี ToolShell ประกอบด้วยหน่วยงานรัฐบาลที่มีมูลค่าสูงหลายแห่งที่เป็นเป้าหมายของกลุ่มเหล่านี้มายาวนาน” "เมื่อข้อมูลรั่วไหลออกไปแล้ว คาดว่าจะมีผู้โจมตีรายอื่น ๆ ฉวยโอกาสจากระบบที่ยังไม่ได้แก้ไขช่องโหว่อีกจำนวนมาก"

ข้อมูลจาก Check Point Research แสดงให้เห็นว่ามีความพยายามโจมตีขนาดใหญ่ที่กำลังดำเนินอยู่ ณ วันที่ 24 กรกฎาคม 2025 ตรวจพบความพยายามในการโจมตีมากกว่า 4,600 ครั้งในองค์กรกว่า 300 แห่งทั่วโลก ซึ่งรวมถึงหน่วยงานภาครัฐ ซอฟต์แวร์ โทรคมนาคม บริการทางการเงิน บริการธุรกิจ และสินค้าอุปโภคบริโภค

Check Point Research ระบุเพิ่มเติมว่า “ที่น่ากังวลคือ เราพบว่าผู้โจมตียังมีการใช้ช่องโหว่ Ivanti EPMM ที่เป็นที่รู้จัก ตลอดทั้งแคมเปญนี้”

การวิเคราะห์การโจมตี ToolShell โดย WithSecure ยังพบการติดตั้ง web shell ที่ชื่อว่า Godzilla ซึ่งแสดงให้เห็นว่าปฏิบัติการนี้อาจเชื่อมโยงกับแคมเปญก่อนหน้าในเดือนธันวาคม 2024 โดยผู้โจมตีที่ไม่สามารถระบุชื่อ ซึ่งได้ใช้ ASP.NET machine key ที่ถูกเปิดเผยต่อสาธารณะเป็นอาวุธ

“หนึ่งในเป้าหมายหลักของแคมเปญปัจจุบันคือการขโมย ASP.NET machine key เพื่อรักษาการเข้าถึงเซิร์ฟเวอร์ SharePoint แม้จะได้รับการแพตช์แล้วก็ตาม”

ยิ่งไปกว่านั้น การโจมตียังนำไปสู่การติดตั้ง payload อื่น ๆ ได้แก่:

- Information ใช้เพื่อรวบรวมข้อมูลระบบ และรายการโปรเซสที่กำลังทำงานอยู่

- RemoteExec ใช้รันคำสั่งผ่าน cmd.exe และส่งผลลัพธ์กลับไปยังผู้โจมตี

- AsmLoader ใช้รัน shellcode ในโปรเซสที่กำลังทำงาน (IIS worker) หรือโปรเซสระยะไกล

- เครื่องมือขโมย ASP.NET MachineKey แบบกำหนดเอง ที่คล้ายกับ spinstall0.aspx ซึ่งจะดึงข้อมูล MachineKey พร้อมกับชื่อเครื่อง และชื่อผู้ใช้

- BadPotato เพื่อยกระดับสิทธิ์

บริษัท WithSecure ให้ข้อมูลเพิ่มเติมว่า "การใช้งานและการติดตั้งเครื่องมือเหล่านี้แสดงให้เห็นว่าผู้โจมตีน่าจะเป็นกลุ่มที่ใช้ภาษาจีน อย่างไรก็ตาม ข้อมูลเพียงเท่านี้ยังไม่สามารถระบุตัวตนได้อย่างชัดเจน”

Fortinet FortiGuard Labs ซึ่งติดตามแคมเปญนี้เช่นกัน ระบุว่า ช่องโหว่ ToolShell ถูกใช้ในการอัปโหลด web shell ของ ASP.NET ที่ชื่อว่า GhostWebShell ซึ่งออกแบบมาเพื่อรันคำสั่งผ่าน cmd.exe และรักษาการเข้าถึงแบบถาวร

“web shell 'GhostWebShell' นี้มีขนาดเล็ก และฝังตัวอยู่ในหน่วยความจำ โดยใช้โครงสร้างภายในของ SharePoint และ ASP.NET อย่างชำนาญ เพื่อความต่อเนื่อง การรันคำสั่ง และการหลบหลีกขั้นสูง ทำให้เป็นเครื่องมือที่มีประสิทธิภาพสำหรับการใช้ประโยชน์หลังการโจมตี”

การโจมตียังมีการใช้เครื่องมือที่ชื่อว่า KeySiphon ซึ่งมีลักษณะคล้ายกับ payload spinstall0.aspx โดยจะดึงข้อมูลคีย์สำหรับการยืนยันตัวตน และการถอดรหัสของแอปพลิเคชัน รวมถึงโหมดการเข้ารหัส และรวบรวมข้อมูลระบบ

Fortinet ระบุเพิ่มเติมว่า “การครอบครองคีย์เหล่านี้ทำให้ผู้โจมตีสามารถปลอมแปลงโทเค็นสำหรับการยืนยันตัวตน ดัดแปลง ViewState MAC เพื่อถอดรหัส หรือแก้ไขข้อมูล และถอดรหัสข้อมูลที่ได้รับการป้องกันภายในโดเมนของแอปพลิเคชันเดียวกันได้”

ที่มา : https://thehackernews.com/2025/07/storm-2603-exploits-sharepoint-flaws-to.html

You must be logged in to post a comment.