Key Message

- ฟีเจอร์ Browser Sync อาจเป็นช่องโหว่ที่สร้างช่องทางลับให้แฮ็กเกอร์สามารถ Bypass ระบบรักษาความปลอดภัยขององค์กร (เช่น Firewall และ VPN) ได้ เมื่อพนักงานใช้บัญชีงาน และบัญชีส่วนตัวบน Browser เดียวกัน

- หากคอมพิวเตอร์ส่วนตัวที่บ้านติดมัลแวร์ หรือมีการติดตั้ง Extension อันตราย สิ่งเหล่านั้นจะถูก Sync เข้าสู่คอมพิวเตอร์ที่ทำงานโดยอัตโนมัติ ซึ่งอาจนำไปสู่การเข้าถึงข้อมูลสำคัญ และระบบภายในขององค์กร

- ช่องโหว่นี้อาจนำไปสู่การขโมยข้อมูล (Data Exfiltration), การขโมยรหัสผ่าน และ Session Cookies (ซึ่งอาจใช้ Bypass MFA ได้) รวมถึงการเจาะเข้าสู่ระบบภายในขององค์กร

- องค์กรควรปิดการใช้งาน Browser Sync ในระดับนโยบาย (ใช้ GPO/MDM) และจำกัดการติดตั้ง Extension ให้เหลือเฉพาะที่ได้รับอนุมัติจากฝ่าย IT เท่านั้น

ในยุคที่การทำงานแบบ Hybrid Work กลายเป็นเรื่องปกติ ฟีเจอร์ "Browser Sync" ทำให้พนักงานสามารถล็อกอิน Google Chrome ที่บ้าน และเข้าถึงข้อมูล Bookmark, รหัสผ่าน และประวัติการท่องเว็บทั้งหมดจากที่ทำงานได้ทันที ซึ่งเป็นความสะดวกสบายที่ทุกคนต้องการ

แต่ในมุมมองด้านความปลอดภัยไซเบอร์ ความสะดวกสบายนี้อาจกลายเป็นจุดอ่อนร้ายแรงที่เปิดทางให้แฮ็กเกอร์เข้าสู่ระบบขององค์กรได้โดยง่าย

Browser Sync : ดาบสองคมที่เชื่อม "เรื่องส่วนตัว" เข้ากับ "เรื่องงาน"

โดยปกติแล้ว องค์กรส่วนใหญ่มักลงทุนอย่างมหาศาลไปกับ Firewall, VPN, และ Antivirus เพื่อป้องกันเครือข่ายภายในให้ปลอดภัยที่สุด

แต่ฟีเจอร์ Browser Sync กลับเปรียบเสมือนช่องทางลับที่แฮ็กเกอร์สามารถใช้เพื่อ Bypass การป้องกันเหล่านั้นไปได้ทั้งหมด

ทำไมจึงเป็นเช่นนั้น?

เราลองมาดูความเป็นไปได้ที่ฟีเจอร์ Browser Sync จะถูกใช้เพื่อโจมตีองค์กรได้อย่างไร

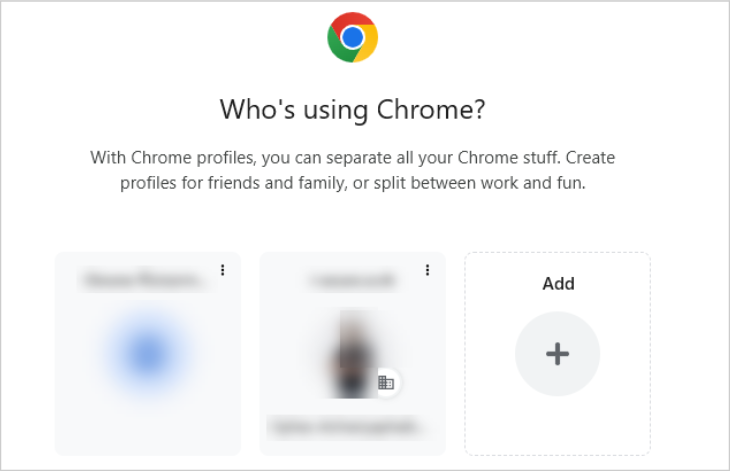

1. การใช้งานหลายบัญชีพร้อมกัน: พนักงานล็อกอินบัญชี Gmail ทั้งขององค์กร และส่วนตัวบนเว็บ Browser เดียวกัน และสร้าง Profile สำหรับบัญชีเหล่านั้นไว้บนเว็บ Browser

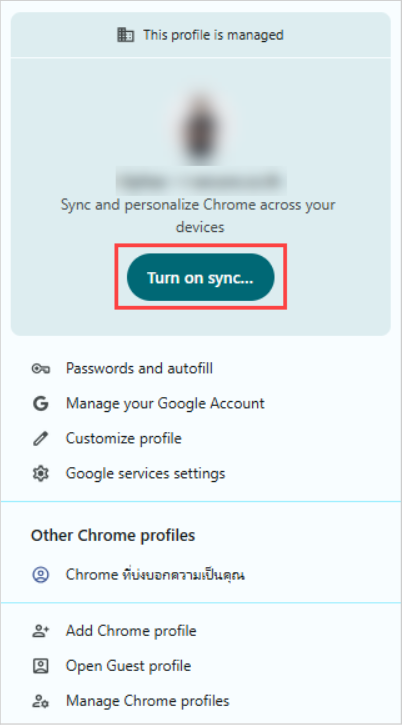

2. การเปิดใช้งานฟีเจอร์ Browser Sync: พนักงานเปิดฟีเจอร์ "Turn on sync" บนเว็บ Browser ที่ใช้บนคอมพิวเตอร์ที่ทำงาน (ซึ่งมี Profile ทั้งบัญชีขององค์กร และบัญชีส่วนตัวอยู่)

2. การเปิดใช้งานฟีเจอร์ Browser Sync: พนักงานเปิดฟีเจอร์ "Turn on sync" บนเว็บ Browser ที่ใช้บนคอมพิวเตอร์ที่ทำงาน (ซึ่งมี Profile ทั้งบัญชีขององค์กร และบัญชีส่วนตัวอยู่)

3. การเชื่อมต่อจากที่บ้าน: เมื่อกลับถึงบ้าน คอมพิวเตอร์ส่วนตัวของพนักงานมีการล็อกอินบัญชีส่วนตัวอยู่แล้ว และมีการสร้าง Profile ของบัญชีส่วนตัวบน Browser ด้วยเช่นเดียวกัน (บางคนอาจมีการล็อกอินบัญชีองค์กรที่บ้านด้วย)

- ภัยคุกคามจากมัลแวร์: หากคอมพิวเตอร์ที่บ้านติดมัลแวร์ หรือแฮ็กเกอร์ขโมย Session Token ของบัญชี Google ไปได้ แฮ็กเกอร์จะสามารถเข้าถึง Browser Profile ของพนักงานคนนั้นได้ทันที

- ข้อมูลถูกเข้าถึง: ข้อมูลสำคัญทั้งหมด เช่น Bookmark, รหัสผ่าน และประวัติการท่องเว็บ ที่อยู่บนคอมพิวเตอร์ที่ทำงาน จะถูกเข้าถึงได้จากคอมพิวเตอร์ที่บ้านโดยอัตโนมัติผ่านฟีเจอร์ Browser Sync

4. ภัยคุกคามจาก Extension อันตราย: คอมพิวเตอร์ที่บ้านมักมีความปลอดภัยน้อยกว่า (ทั้งในด้าน Endpoint Protection และระบบ Network) พนักงานอาจถูกหลอกให้ติดตั้ง Extension ที่เป็นอันตรายบน Browser โดยไม่รู้ตัว

- Extension ถูก Sync อัตโนมัติ: เมื่อเปิดฟีเจอร์ Browser Sync อยู่ Extension อันตรายที่ติดตั้งบนคอมพิวเตอร์ที่บ้านก็จะถูก Sync มาอยู่บนคอมพิวเตอร์ที่ทำงานโดยอัตโนมัติ โดยไม่ผ่านการตรวจสอบของอุปกรณ์ความปลอดภัยขององค์กรเลย

ผลกระทบที่อาจเกิดขึ้น

- การขโมยข้อมูล (Data Exfiltration): Extension อันตรายอาจสามารถอ่านข้อมูลทุกอย่างบนหน้าเว็บที่พนักงานเปิด รวมถึงข้อมูลที่เป็นความลับของบริษัท, อีเมลภายใน หรือระบบภายในต่าง ๆ เช่น CRM/ERP

- การขโมยรหัสผ่าน และ Session: หากพนักงาน Save Password ไว้ใน Browser แฮ็กเกอร์ที่เข้าถึงบัญชีหลักได้ ก็สามารถดึงรหัสผ่านเหล่านั้นไปใช้ได้ทันที รวมถึงอาจสามารถขโมย Session Cookies เพื่อใช้ในการ Bypass การป้องกันจาก MFA (Multi Factor Authentication) ได้ในบางกรณี

- การเจาะเข้าสู่ระบบภายใน (Internal Access): Browser บนเครื่องบริษัทมักจะมีสิทธิ์เข้าถึง Intranet หรือ Server ภายใน ทำให้ Extension ที่เป็นอันตรายสามารถทำหน้าที่เป็น Proxy ให้แฮ็กเกอร์อาจสามารถส่งคำสั่งเข้ามาโจมตีระบบภายในองค์กรได้โดยตรง

แนวทางการป้องกัน

- ปิดการใช้งาน Browser Sync ในระดับนโยบาย: ผู้ดูแลระบบสามารถใช้ Group Policy (GPO) หรือ MDM เพื่อบังคับปิดฟีเจอร์ Sync ใน Browser ระดับองค์กร ไม่ให้พนักงานใช้บัญชีส่วนตัวมาล็อกอิน หรือแยก Profile งานกับส่วนตัวให้ชัดเจน

- จำกัดการติดตั้ง Extension: อนุญาตให้ติดตั้งเฉพาะ Browser Extensions ที่ผ่านการตรวจสอบ และอนุมัติโดยฝ่าย IT เท่านั้น ห้ามไม่ให้พนักงานติดตั้ง Extension เองโดยอิสระ

สร้างความตระหนักรู้ (User Awareness Training): สร้างความตระหนักรู้ให้พนักงานเข้าใจว่าเครื่องส่วนตัวห้ามนำมาใช้ทำงาน และการล็อกอินบัญชีองค์กรในเครื่องที่บ้านที่ใช้ร่วมกับคนอื่น มีความเสี่ยงสูงมาก

บทสรุป

โดยสรุปแล้ว ช่องโหว่นี้ไม่ได้เกิดจาก Bug ของซอฟต์แวร์ แต่เกิดจาก Logic ของความเชื่อใจ เมื่อองค์กรให้ความเชื่อใจกับพนักงานมากเกินไปว่ามีความความตระหนักรู้ หรือมีความปลอดภัยแล้ว รวมถึงอาจวางใจจากการที่มีการป้องกันด้วย MFA หรืออุปกรณ์ด้านความปลอดภัยอื่น ๆ จนลืมตรวจสอบบริบทของการใช้งานอุปกรณ์ของพนักงาน

ฟีเจอร์ Browser Sync ถูกออกแบบมาเพื่อความสะดวก โดยอนุมานว่า "ถ้าผู้ใช้ล็อกอินได้ ก็แสดงว่าเชื่อถือได้" แต่ในความเป็นจริง ผู้ใช้อาจล็อกอินจากอุปกรณ์ที่ถูก Compromised ไปแล้ว การอนุญาตให้ Sync ข้ามอุปกรณ์ (จากบ้านที่ไม่มี Security ไปยังออฟฟิศที่มี High Security) จึงเป็นการ Bypass ระบบความปลอดภัยขององค์กรได้อย่างสิ้นเชิง

Browser Sync อาจช่วยให้พนักงานทำงานง่ายขึ้น แต่สำหรับองค์กร มันคือจุดอ่อนร้ายแรงที่อาจส่งมัลแวร์จากคอมพิวเตอร์ที่บ้านตรงเข้าสู่ระบบสำคัญขององค์กร

ในฐานะผู้ดูแลระบบ ควรต้องเร่งตรวจสอบ Policy ของ Browser ของพนักงาน ว่าองค์กรกำลังเปิดช่องทางลับนี้ทิ้งไว้หรือไม่ ก่อนที่แฮ็กเกอร์จะใช้ช่องทางนี้นำมาใช้ในการโจมตีองค์กร

You must be logged in to post a comment.