การโจมตีรูปแบบใหม่ที่แตกแขนงมาจาก ClickFix ซึ่งถูกเรียกว่า 'ConsentFix' ได้อาศัยช่องโหว่ของแอป Azure CLI OAuth เพื่อเข้าควบคุมบัญชี Microsoft โดยที่คนร้ายไม่จำเป็นต้องใช้รหัสผ่าน หรือการยืนยันตัวตนผ่านระบบ MFA ได้

การโจมตีแบบ ClickFix คือเทคนิคทาง Social Engineering ที่พยายามหลอกล่อให้ผู้ใช้รันคำสั่งบนคอมพิวเตอร์ของตนเองเพื่อติดตั้งมัลแวร์ หรือขโมยข้อมูล โดยมักจะใช้คำแนะนำปลอมที่แอบอ้างว่าเป็นการแก้ไขข้อผิดพลาด หรือเป็นการยืนยันตัวตนว่าเป็นมนุษย์ ไม่ใช่บอท

ConsentFix รูปแบบใหม่นี้ถูกค้นพบโดยบริษัทด้านความปลอดภัยทางไซเบอร์ Push Security ซึ่งได้อธิบายว่าเทคนิค ConsentFix จะทำการขโมยรหัส OAuth 2.0 authorization เพื่อนำไปใช้ขอรับ Access Token สำหรับ Azure CLI

Azure CLI เป็นแอปพลิเคชันรูปแบบ Command-line ของ Microsoft ที่ใช้กระบวนการ OAuth เพื่อให้ผู้ใช้สามารถยืนยันตัวตน และบริหารจัดการทรัพยากรบน Azure และ Microsoft 365 ได้จากเครื่องคอมพิวเตอร์ของตนเอง ในแคมเปญการโจมตีนี้ คนร้ายจะหลอกล่อให้เหยื่อทำกระบวนการยืนยันตัวตน Azure CLI OAuth จนเสร็จสิ้น จากนั้นจะขโมย authorization code แล้วนำไปใช้เป็นสิทธิ์การเข้าถึงบัญชีแบบเต็มรูปแบบโดยที่ไม่จำเป็นต้องใช้รหัสผ่าน หรือผ่านขั้นตอน MFA ของผู้ใช้เลย

การโจมตีแบบ ConsentFix

การโจมตี ConsentFix เริ่มต้นจากการที่เหยื่อเข้าไปยังเว็บไซต์ที่ถูกต้องแต่ถูกแฮ็ก ซึ่งเว็บไซต์เหล่านี้มักจะปรากฏอยู่ในอันดับต้น ๆ ของผลการค้นหาบน Google เมื่อค้นหาด้วยคำเฉพาะเจาะจง

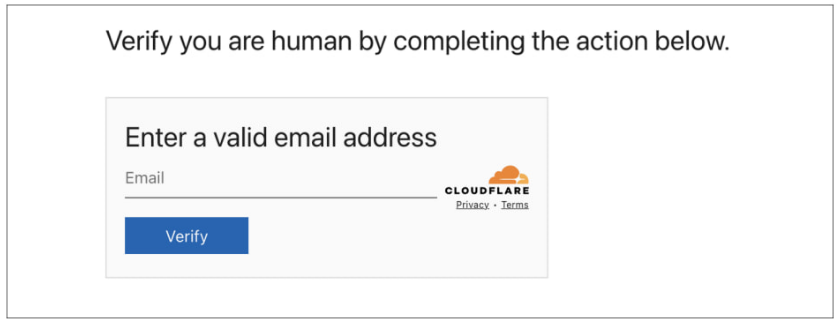

ผู้เข้าชมจะพบกับ Cloudflare Turnstile CAPTCHA ปลอม ซึ่งจะขอให้กรอกอีเมลองค์กรที่ใช้งานได้จริง โดย script ของคนร้ายจะนำอีเมลนี้ไปตรวจสอบเทียบกับรายชื่อเป้าหมายที่เล็งไว้ เพื่อคัดกรองบอท, นักวิเคราะห์ด้านความปลอดภัย หรือใครก็ตามที่ไม่อยู่ในรายชื่อเป้าหมายออกไป

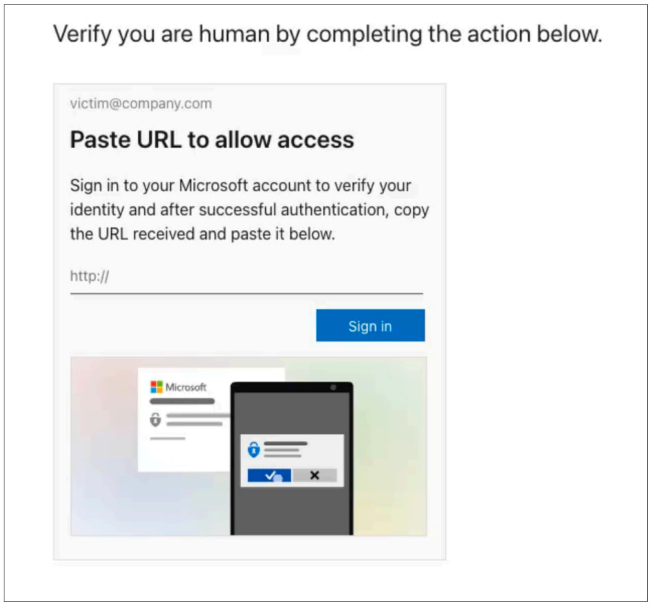

ผู้ใช้ที่ผ่านการตรวจสอบนี้จะถูกพาไปยังหน้าเว็บที่มีลักษณะคล้ายกับรูปแบบของ ClickFix (หน้าหลอกล่อให้ทำตามคำสั่ง) ซึ่งจะแสดงขั้นตอนให้เหยื่อทำตามเพื่อยืนยันตัวตนว่าเป็นมนุษย์

คำแนะนำดังกล่าวคือให้คลิกปุ่ม 'Sign in' บนหน้าเว็บ ซึ่งจะทำการเปิดลิงก์ URL ที่ถูกต้องของ Microsoft ขึ้นมาในแท็บใหม่

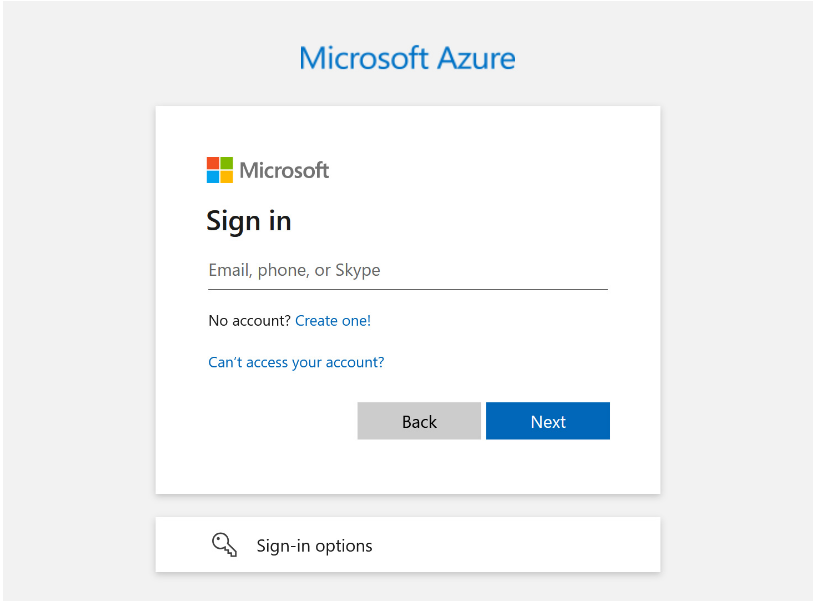

อย่างไรก็ตาม นี่ไม่ใช่หน้าจอลงชื่อเข้าใช้ Microsoft ทั่วไป แต่เป็นหน้าล็อกอินของ Azure ที่ใช้สำหรับสร้าง Access Code แบบ OAuth สำหรับ Azure CLI

หากผู้ใช้ล็อกอินบัญชี Microsoft ค้างไว้อยู่แล้ว ก็เพียงแค่คลิกเลือกบัญชีของตนเองเท่านั้น แต่ถ้ายังไม่ได้ล็อกอิน ก็ให้ทำการยืนยันตัวตนตามปกติบนหน้าล็อกอินของจริงของ Microsoft

เมื่อดำเนินการเสร็จสิ้น Microsoft จะพาผู้ใช้เปลี่ยนเส้นทางไปยังหน้า localhost ซึ่งที่แถบ Address bar ของเบราว์เซอร์จะแสดง URL ที่ประกอบไปด้วย รหัสยืนยันสิทธิ์ (Authorization Code) ของ Azure CLI OAuth ที่ผูกอยู่กับบัญชีของผู้ใช้นั้น

กระบวนการ phishing จะเสร็จสมบูรณ์เมื่อผู้ใช้นำ URL ดังกล่าวมา "Paste" ลงในหน้าเว็บอันตรายตามคำแนะนำที่ระบุไว้ ซึ่งเท่ากับเป็นการมอบสิทธิ์ให้ผู้โจมตีสามารถเข้าถึงบัญชี Microsoft ผ่านแอป Azure CLI OAuth ได้ทันที

ทาง Push อธิบายว่า "เมื่อทำตามขั้นตอนเหล่านี้ครบถ้วน เหยื่อก็ได้มอบสิทธิ์การเข้าถึงบัญชี Microsoft ของตนผ่านทาง Azure CLI ให้กับคนร้ายเป็นที่เรียบร้อยแล้ว"

"ณ จุดนี้ คนร้ายสามารถยึดครอง และควบคุมบัญชี Microsoft ของเหยื่อได้จริง โดยที่ไม่จำเป็นต้องหลอกเอารหัสผ่าน หรือต้องผ่านการตรวจสอบ MFA เลยแม้แต่น้อย"

"อันที่จริงแล้ว หากผู้ใช้ได้ลงชื่อเข้าใช้บัญชี Microsoft ค้างไว้อยู่แล้ว (กล่าวคือ มี session ที่ยังทำงานอยู่) ก็ไม่จำเป็นต้องทำขั้นตอนการลงชื่อเข้าใช้ใด ๆ เลย"

Push ระบุว่า การโจมตีนี้จะทำงานเพียงครั้งเดียวต่อหนึ่งหมายเลข IP ของเหยื่อเท่านั้น ดังนั้นแม้ว่าเป้าหมายที่เข้าเกณฑ์จะย้อนกลับเข้ามายังหน้าเว็บ phishing หน้าเดิมอีกครั้ง พวกเขาก็จะไม่พบหน้าต่างตรวจสอบ Cloudflare Turnstile นี้อีก

ทีมนักวิจัยแนะนำให้ผู้ดูแลระบบคอยสอดส่องกิจกรรมการลงชื่อเข้าใช้ Azure CLI ที่ผิดปกติ เช่น การเข้าใช้งานจากหมายเลข IP ใหม่ ๆ และให้เฝ้าระวังการใช้งาน Legacy Graph scopes (ขอบเขตการเข้าถึงข้อมูลแบบเก่า) ซึ่งเป็นสิ่งที่ผู้โจมตีจงใจนำมาใช้เพื่อหลบเลี่ยงการตรวจจับ

ที่มา : bleepingcomputer

You must be logged in to post a comment.