พบภัยคุกคามทางไซเบอร์ระลอกใหม่ จากการที่ผู้โจมตีเริ่มนำ AdaptixC2 ซึ่งเป็น Open-source Command and Control framework และใช้งานได้ฟรี ที่เดิมทีออกแบบมาสำหรับการทดสอบเจาะระบบที่ถูกกฎหมาย และปฏิบัติการของ Red Team

นักวิจัยด้านความปลอดภัยได้ค้นพบแนวโน้มที่น่ากังวล โดยพบว่าผู้โจมตีได้นำเครื่องมือ post-exploitation นี้ ไปใช้ในแคมเปญแรนซัมแวร์ทั่วโลก ซึ่งเป็นการเปลี่ยนเครื่องมือที่มีไว้สำหรับการแฮ็กอย่างถูกกฎหมาย ให้กลายเป็นอาวุธร้ายแรงสำหรับองค์กรอาชญากรรม

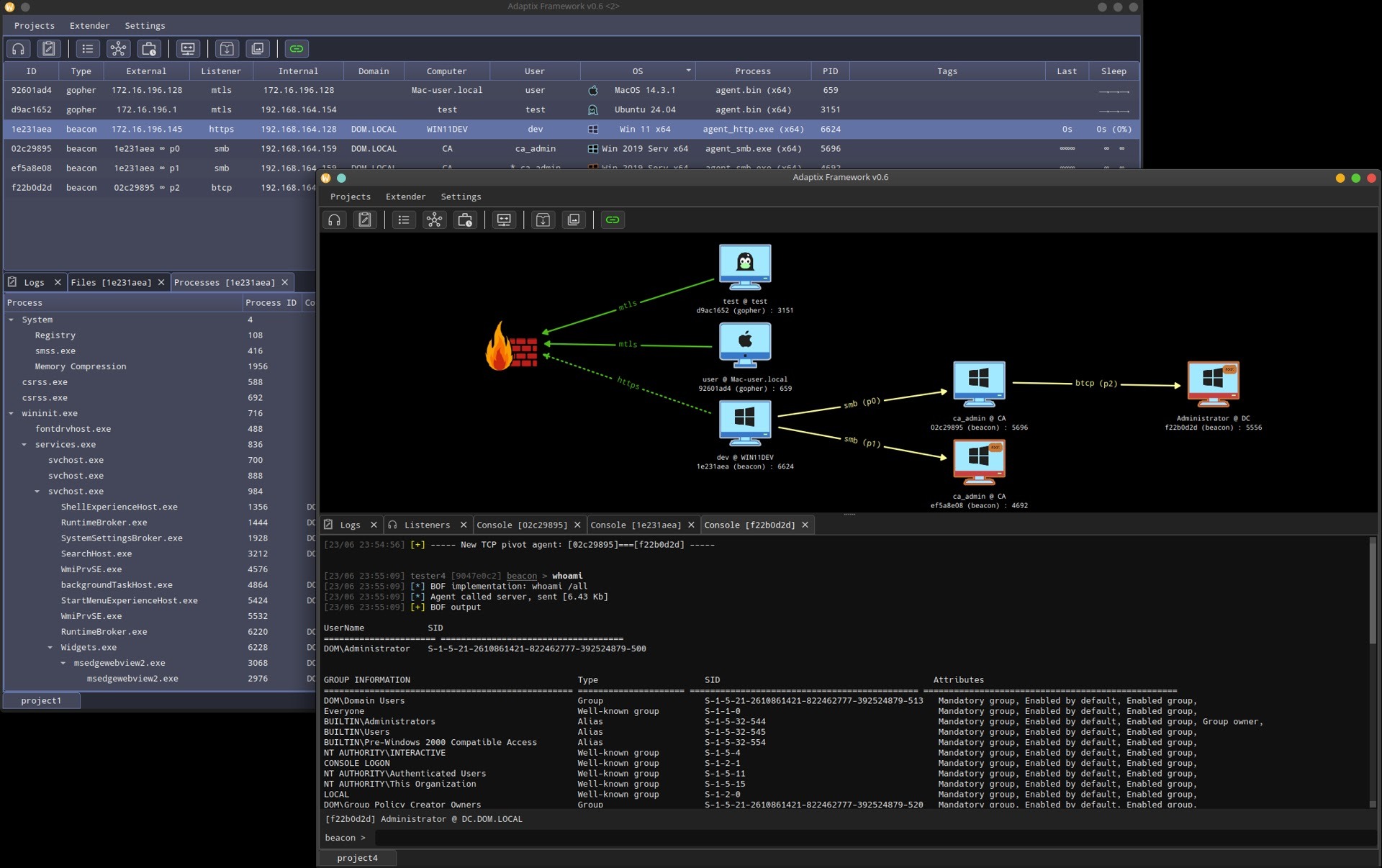

เฟรมเวิร์กนี้ เขียนด้วย Golang สำหรับ component เซิร์ฟเวอร์ ที่ใช้ C++ และ QT-based GUI client ที่รองรับทั้ง Linux, Windows และ macOS ช่วยให้ผู้โจมตีมีความยืดหยุ่น และโจมตีได้หลายแพลตฟอร์ม จึงเหมาะอย่างยิ่งสำหรับการโจมตี

การใช้งาน AdaptixC2 ถูกพบครั้งแรกระหว่างการวิจัยเชิงลึกเกี่ยวกับ CountLoader ซึ่งเป็น malware loader ที่ทำหน้าที่ส่ง payloads ของ AdaptixC2 ที่เป็นอันตรายจากโครงสร้างพื้นฐานที่ผู้โจมตีควบคุมอยู่

นักวิเคราะห์ของ Silent Push ได้ตรวจพบ และติดตามการใช้งานที่เป็นอันตรายเหล่านี้ ต่อมาจึงได้สร้าง signatures การตรวจจับโดยเฉพาะเพื่อระบุภัยคุกคามทั้งสองรายการ

หลังจากการใช้มาตรการป้องกันเหล่านี้ รายงานสาธารณะหลายฉบับได้แสดงให้เห็นถึงการใช้งาน AdaptixC2 ที่เพิ่มขึ้นอย่างรวดเร็วในกลุ่มเครือข่ายแรนซัมแวร์ โดยเฉพาะกลุ่มที่เชื่อมโยงกับปฏิบัติการอย่าง Akira

การโจมตีครั้งนี้ ได้ส่งผลกระทบต่อองค์กรกว่า 250 แห่งนับตั้งแต่เดือนมีนาคม 2023 และถูกกล่าวหาว่าเรียกค่าไถ่ไปได้ถึง 42 ล้านดอลลาร์

นักวิจัยของ Silent Push ตั้งข้อสังเกตว่า การละเมิด AdaptixC2 ที่ทวีความรุนแรงขึ้นเรื่อย ๆ เผยให้เห็นถึงภัยคุกคามที่ซับซ้อนซึ่งใช้เครื่องมือสำหรับนักพัฒนาที่ถูกกฎหมาย เพื่อปกปิดเจตนาที่เป็นอันตรายของตน

เฟรมเวิร์กนี้มีความสามารถ post-exploitation ซึ่งช่วยให้ผู้โจมตีสามารถสร้าง command channels ที่แฝงตัวอยู่อย่างถาวร สั่งรันคำสั่งอันตรายบนระบบที่ถูกเจาะ และทำการ lateral movement ภายในเครือข่ายเป้าหมาย

ระบบรองรับ listener หลายประเภท รวมถึงโปรโตคอล mTLS, HTTP, SMB และ BTCP ซึ่งช่วยให้ผู้โจมตีมีช่องทางการสื่อสารที่หลากหลาย ทำให้การตรวจจับ และการเฝ้าระวังผ่านเครือข่ายมีความซับซ้อนยิ่งขึ้น

ความเชื่อมโยงใต้ดินของรัสเซีย และการระบุแหล่งที่มาของผู้พัฒนา

การสืบสวนที่มาของเฟรมเวิร์กนี้เปิดเผยความเชื่อมโยงที่สำคัญกับเครือข่ายอาชญากรใต้ดินของรัสเซีย

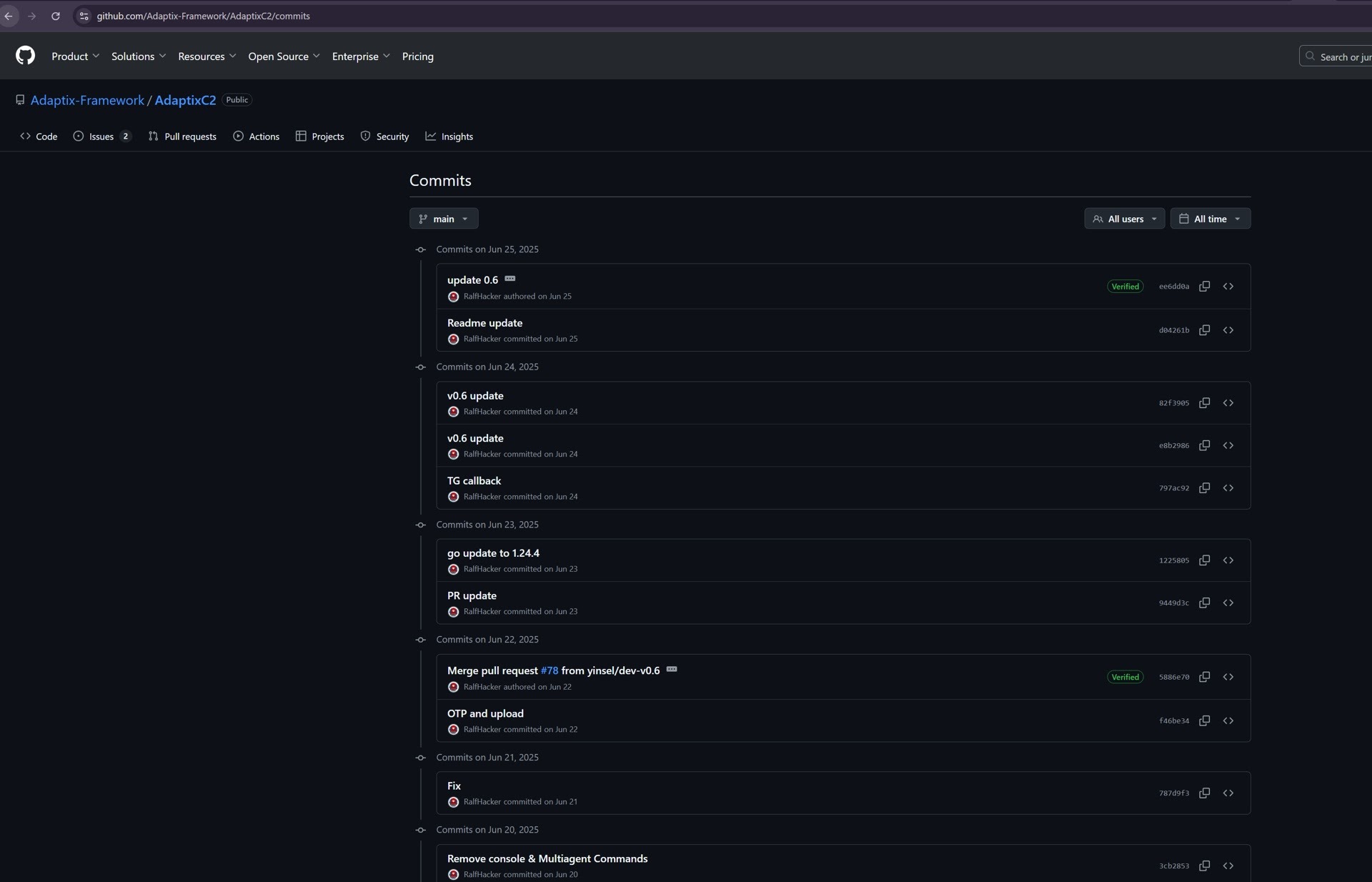

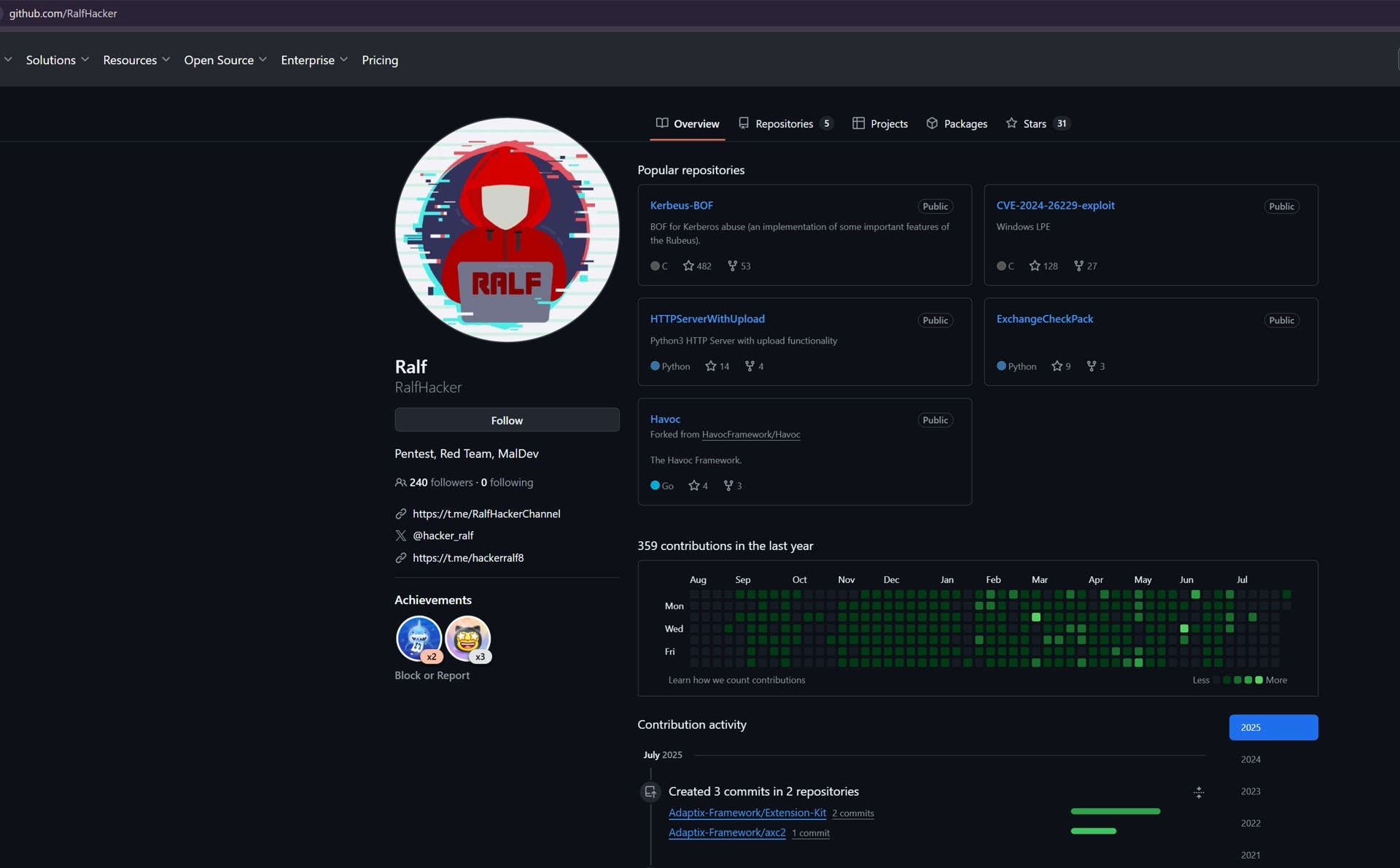

บุคคลที่ใช้นามแฝงว่า “RalfHacker” ดูเหมือนจะเป็นผู้พัฒนาหลักที่อยู่เบื้องหลัง AdaptixC2 โดยดูแล project ผ่าน GitHub commits อย่างสม่ำเสมอ และดูแลช่องทาง Telegram ภาษารัสเซียสำหรับขายเฟรมเวิร์กนี้

งานวิจัยของ OSINT พบบัญชีอีเมลที่เชื่อมโยงกับบัญชีของ RalfHacker ซึ่งรวมถึงการอ้างอิงในฐานข้อมูลที่รั่วไหลออกมาจากฟอรัมแฮ็กเกอร์ที่มีชื่อเสียง เช่น RaidForums ซึ่งเป็นการสร้างความเชื่อมโยงที่น่าเชื่อถือไปยังชุมชนอาชญากรไซเบอร์ที่จัดตั้งเป็นองค์กร

ช่องทาง Telegram ของผู้พัฒนารายนี้สื่อสารเป็นภาษารัสเซียเป็นส่วนใหญ่ โดยโฆษณาการอัปเดตเฟรมเวิร์กพร้อมแฮชแท็กที่อ้างอิงถึง Active Directory, กลยุทธ์แบบ APT และเนื้อหาที่เกี่ยวข้องกับ ATM ซึ่งตอกย้ำความเชื่อมโยงกับเครือข่ายผู้โจมตีจากรัสเซียที่กำลังใช้แพลตฟอร์มนี้ในปฏิบัติการแรนซัมแวร์

ที่มา : cybersecuritynews

You must be logged in to post a comment.