TP-Link ออกคำเตือนเกี่ยวกับช่องโหว่ Command injection สองรายการในอุปกรณ์ Omada gateways ที่อาจถูกโจมตีเพื่อรันคำสั่งบนระบบปฏิบัติการได้

อุปกรณ์ Omada gateways เป็นโซลูชันครบวงจร (เราเตอร์ ไฟร์วอลล์ และ VPN gateway) สำหรับธุรกิจขนาดเล็กถึงกลาง และกำลังได้รับความนิยมเพิ่มขึ้นอย่างต่อเนื่อง

ช่องโหว่ด้านความปลอดภัยทั้งสองรายการส่งผลลัพธ์เดียวกันหากถูกโจมตี แต่ CVE-2025-6542 มีระดับคะแนนความรุนแรงสูงถึง 9.3 ซึ่งผู้โจมตีสามารถดำเนินการได้จากระยะไกลโดยไม่จำเป็นต้องมีการยืนยันตัวตน ในขณะที่ช่องโหว่ CVE-2025-6541 มีระดับคะแนนความรุนแรงที่ 8.6 และจะถูกโจมตีได้ก็ต่อเมื่อผู้โจมตีเข้าถึงระบบ web management interface ได้เท่านั้น

คำสั่งบนระบบปฏิบัติการใด ๆ อาจถูกรันบนอุปกรณ์ Omada gateways โดยผู้ใช้ที่สามารถล็อกอินเข้าสู่ web management interface หรือแม้แต่โดยผู้โจมตีจากภายนอกที่ไม่ต้องผ่านการยืนยันตัวตน

ความเสี่ยงจากช่องโหว่ทั้งสองรายการมีความสำคัญ เนื่องจากอาจนำไปสู่การถูกเจาะระบบอย่างสมบูรณ์ การขโมยข้อมูล การโจมตีต่อไปภายในเครือข่าย และการแฝงตัวอยู่ในระบบอย่างถาวร

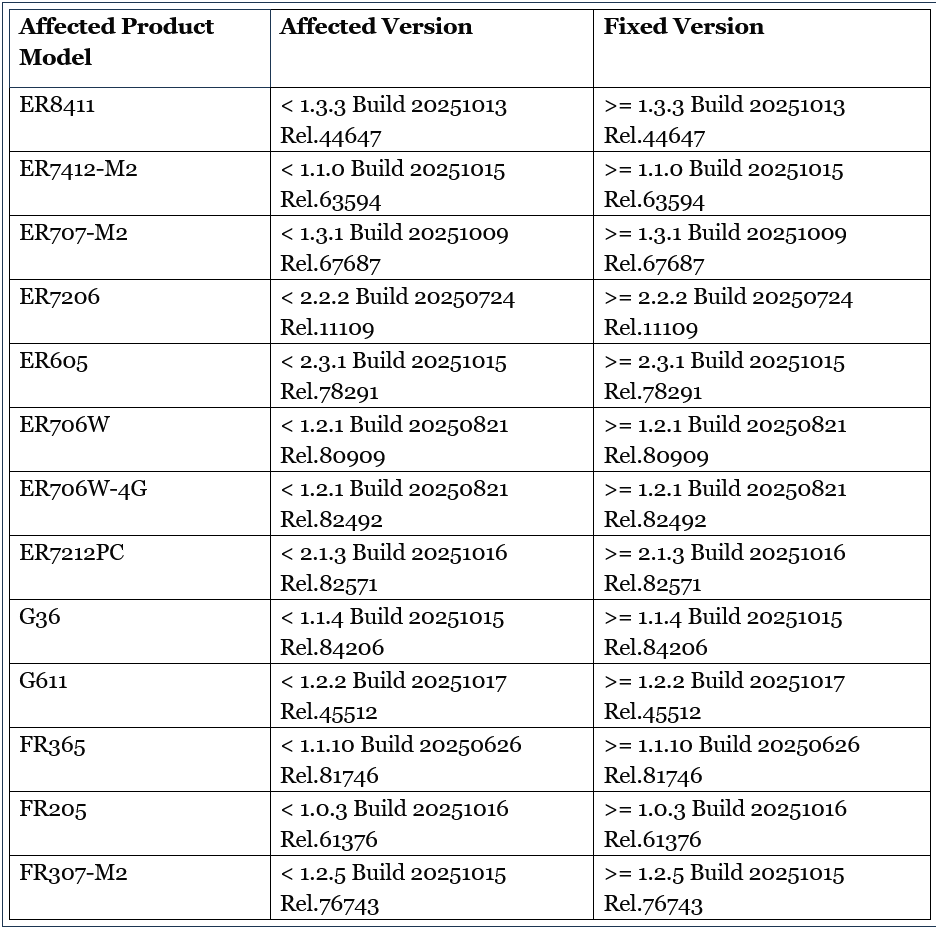

CVE-2025-6541 และ CVE-2025-6542 ส่งผลกระทบต่ออุปกรณ์ Omada gateways 13 รุ่นในเวอร์ชันเฟิร์มแวร์ดังต่อไปนี้ :

ผู้ผลิตได้ออกอัปเดตเฟิร์มแวร์เพื่อแก้ไขช่องโหว่ทั้งสองรายการ และแนะนำอย่างยิ่งให้ผู้ใช้งานที่มีอุปกรณ์ที่มีช่องโหว่ติดตั้งแพตช์ พร้อมตรวจสอบการตั้งค่าหลังการอัปเกรดเพื่อให้แน่ใจว่าทุกการตั้งค่ายังคงอยู่ตามเดิม

ในเอกสารแจ้งเตือนแยกต่างหาก TP-Link ยังเตือนเกี่ยวกับช่องโหว่ร้ายแรงอีกสองรายการ ซึ่งอาจทำให้ผู้ใช้งานที่ผ่านการยืนยันตัวตนสามารถแทรกคำสั่ง และเข้าถึงสิทธิ์ root ได้ภายใต้เงื่อนไขบางประการ

ช่องโหว่แรกคือ CVE-2025-8750 (CVSS: 9.3) เป็นช่องโหว่ command injection ที่ผู้โจมตีที่มีรหัสผ่านผู้ดูแลระบบสามารถใช้เพื่อเข้าถึง Omada web portal ได้

อีกช่องโหว่หนึ่งคือ CVE-2025-7851 (CVSS: 8.7) ซึ่งอาจทำให้ผู้โจมตีเข้าถึง shell ด้วยสิทธิ์ root บนระบบปฏิบัติการ โดยจำกัดอยู่ที่สิทธิ์ของ Omada

CVE-2025-7850 และ CVE-2025-7851 ส่งผลกระทบต่ออุปกรณ์ Omada gateways ทุกรุ่นที่ระบุไว้ในตารางข้างต้น โดยการอัปเดตเฟิร์มแวร์ล่าสุดได้แก้ไขช่องโหว่ทั้งสี่รายการเรียบร้อยแล้ว

ที่มา: bleepingcomputer

You must be logged in to post a comment.