Botnet ขนาดใหญ่ตัวใหม่ที่ชื่อว่า RondoDox กำลังมุ่งเป้าโจมตีช่องโหว่จำนวน 56 รายการ บนอุปกรณ์มากกว่า 30 ประเภท ซึ่งรวมถึงช่องโหว่ที่ถูกเปิดเผยเป็นครั้งแรกในระหว่างการแข่งขัน Pwn2Own hacking

ผู้โจมตีมุ่งเป้าไปที่อุปกรณ์หลากหลายประเภทที่เชื่อมต่ออินเทอร์เน็ต และมีความเสี่ยง เช่น DVRs, NVRs, ระบบ CCTV และ web servers โดยเริ่มมีความเคลื่อนไหวมาตั้งแต่เดือนมิถุนายนที่ผ่านมา

RondoDox botnet ใช้กลยุทธ์ที่นักวิจัยจาก Trend Micro เรียกว่า "exploit shotgun" ซึ่งเป็นการใช้ชุดการโจมตีจำนวนมากในการโจมตีพร้อมกันเพื่อเพิ่มโอกาสในการแพร่กระจายมัลแวร์ให้ได้มากที่สุด แม้ว่าการโจมตีลักษณะนี้จะทิ้งร่องรอยให้ตรวจจับได้ง่ายก็ตาม

นับตั้งแต่ที่ FortiGuard Labs ค้นพบ RondoDox ก็ดูเหมือนว่ามันได้ขยายรายการช่องโหว่ที่ใช้ในการโจมตีให้มากขึ้น โดยมีช่องโหว่หมายเลข CVE-2024-3721 และ CVE-2024-12856 รวมอยู่ด้วย

การโจมตีโดยใช้ช่องโหว่แบบ n-day

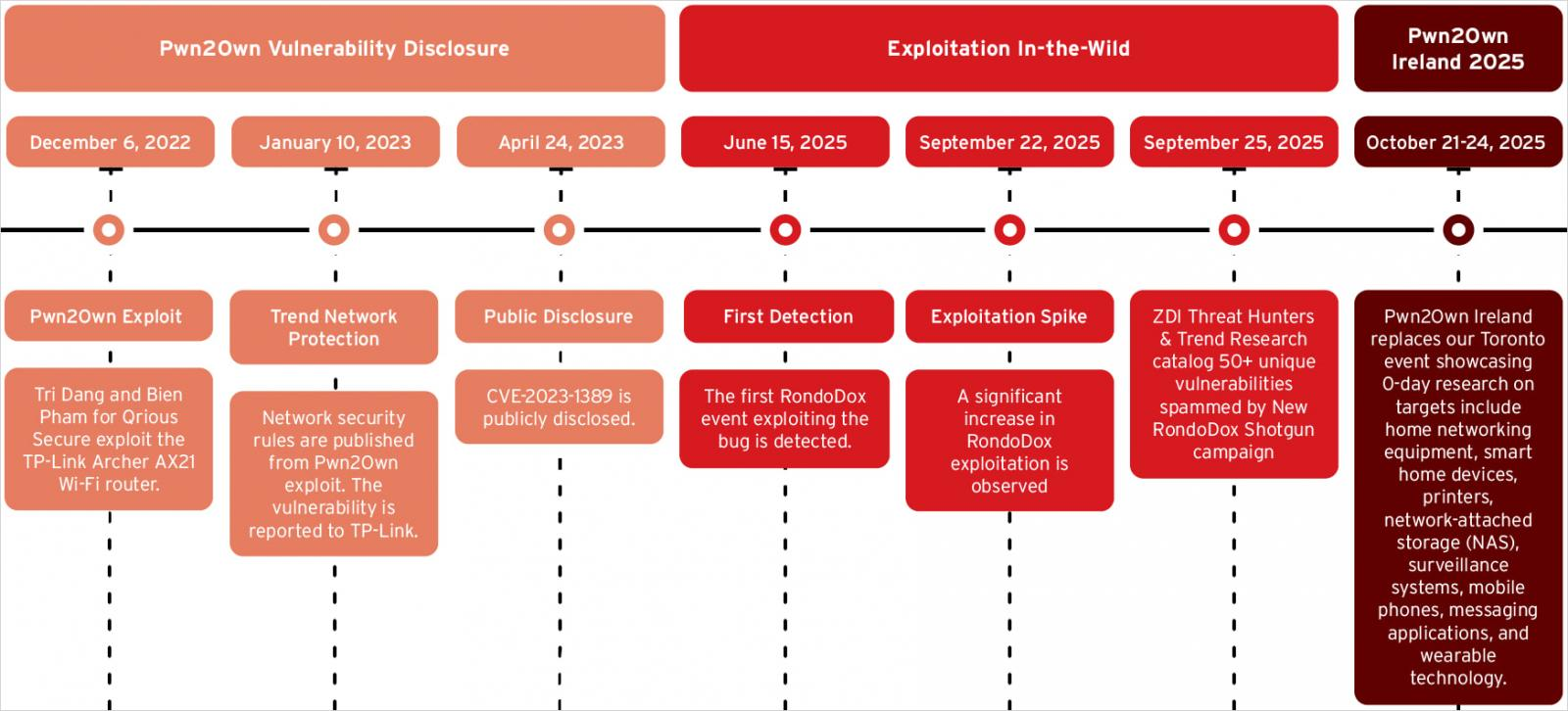

ในรายงานฉบับล่าสุด Trend Micro ระบุว่า RondoDox โจมตีช่องโหว่ CVE-2023-1389 ซึ่งเป็นช่องโหว่บน Wi-Fi router รุ่น TP-Link Archer AX21 ที่เคยถูกสาธิตการโจมตีเป็นครั้งแรกในงาน Pwn2Own Toronto 2022

Pwn2Own คือการแข่งขันการแฮ็กระบบที่จัดขึ้นปีละสองครั้งโดย Zero Day Initiative (ZDI) ของ Trend Micro ซึ่งทีมแฮ็กเกอร์ white-hat จะมาสาธิตการใช้เครื่องมือโจมตีช่องโหว่แบบ zero-day บนผลิตภัณฑ์ที่ใช้งานกันอย่างแพร่หลาย

นักวิจัยด้านความปลอดภัยตั้งข้อสังเกตว่า ผู้พัฒนา botnet ให้ความสนใจเป็นพิเศษกับชุดการโจมตีที่ถูกสาธิตในงาน Pwn2Own อย่างมาก และรีบนำมันมาพัฒนาเป็นเครื่องมือสำหรับการโจมตีอย่างรวดเร็ว เช่นเดียวกับที่ Mirai botnet เคยทำกับช่องโหว่ CVE-2023-1389 ในปี 2023

ด้านล่างนี้คือรายการของช่องโหว่แบบ n-day ที่ถูกค้นพบหลังปี 2023 ซึ่ง RondoDox ได้นำมารวมไว้ในชุดเครื่องมือสำหรับการโจมตี :

- Digiever – CVE-2023-52163

- QNAP – CVE-2023-47565

- LB-LINK – CVE-2023-26801

- TRENDnet – CVE-2023-51833

- D-Link – CVE-2024-10914

- TBK – CVE-2024-3721

- Four-Faith – CVE-2024-12856

- Netgear – CVE-2024-12847

- AVTECH – CVE-2024-7029

- TOTOLINK – CVE-2024-1781

- Tenda – CVE-2025-7414

- TOTOLINK – CVE-2025-1829

- Meteobridge – CVE-2025-4008

- Edimax – CVE-2025-22905

- Linksys – CVE-2025-34037

- TOTOLINK – CVE-2025-5504

- TP-Link – CVE-2023-1389

ช่องโหว่เก่า ๆ โดยเฉพาะบนอุปกรณ์ที่สิ้นสุดการ support ไปแล้ว มีความเสี่ยงเป็นอย่างมาก เนื่องจากมีแนวโน้มสูงที่จะไม่ได้รับการแพตช์แก้ไข ส่วนช่องโหว่ที่ใหม่กว่าบนอุปกรณ์ที่ยังคงได้รับการ support ก็อันตรายไม่แพ้กัน เพราะผู้ใช้จำนวนมากมักจะละเลยการอัปเดตเฟิร์มแวร์หลังจากตั้งค่าอุปกรณ์เสร็จสิ้นแล้ว

นอกจากนี้ Trend Micro ยังพบว่า RondoDox ได้รวมชุดการโจมตีสำหรับช่องโหว่ประเภท Command Injection อีก 18 รายการที่ยังไม่ได้รับการกำหนดหมายเลขช่องโหว่ (CVE) ซึ่งช่องโหว่เหล่านี้ส่งผลกระทบต่ออุปกรณ์ D-Link NAS, เครื่องบันทึกวิดีโอของ TVT และ LILIN, เราเตอร์ของ Fiberhome, ASMAX และ Linksys, กล้องของ Brickcom และอุปกรณ์ endpoints อื่น ๆ ที่ไม่ระบุรายละเอียด

เพื่อป้องกันการโจมตีจาก RondoDox และการโจมตีจาก botnet อื่น ๆ ควรติดตั้งเฟิร์มแวร์อัปเดตเวอร์ชันล่าสุดสำหรับอุปกรณ์ของคุณ และเปลี่ยนอุปกรณ์ที่สิ้นสุดการ support ไปแล้ว นอกจากนี้ ยังมีคำแนะนำให้ทำ network segmentation เพื่อแยกข้อมูลสำคัญออกจากอุปกรณ์ IoT ที่เชื่อมต่อกับอินเทอร์เน็ตโดยตรง หรือแยกเครือข่ายสำหรับผู้ใช้งานชั่วคราว (Guest) และควรเปลี่ยนรหัสผ่านเริ่มต้น (Default credentials) ให้เป็นรหัสผ่านที่ปลอดภัย

ที่มา : bleepingcomputer

You must be logged in to post a comment.