เหตุการณ์ข้อมูลรั่วไหลของ Red Hat ครั้งล่าสุด ได้รับความสนใจในด้านความความปลอดภัยทางไซเบอร์อย่างรวดเร็ว หลังจากกลุ่มที่เรียกตัวเองว่า Crimson Collective ออกมาเปิดเผยข้อมูลโดยอ้างว่า สามารถเข้าถึง private repositories ของ Red Hat ได้ โดยข้อมูลที่ถูกขโมยไปนั้นประกอบด้วยเอกสารสำคัญของลูกค้า รายละเอียดโครงสร้างพื้นฐาน และข้อมูลที่เป็นความลับที่อาจนำไปใช้ประโยชน์ได้

เกิดอะไรขึ้นในเหตุการณ์ข้อมูลรั่วไหลของ Red Hat ?

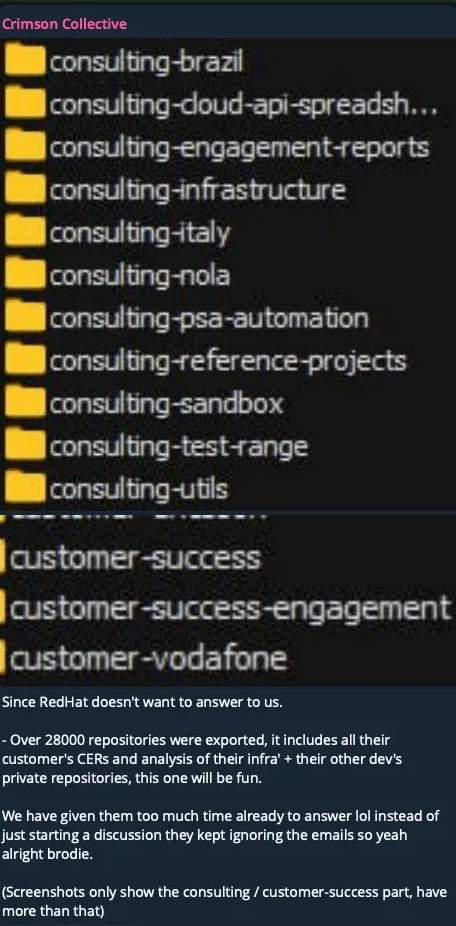

เมื่อวันที่ 1 ตุลาคม 2025 ช่อง Telegram ที่เชื่อมโยงกับกลุ่ม Crimson Collective ได้แชร์หลักฐานการละเมิดข้อมูลที่เกี่ยวข้องกับ private repositories ของ Red Hat

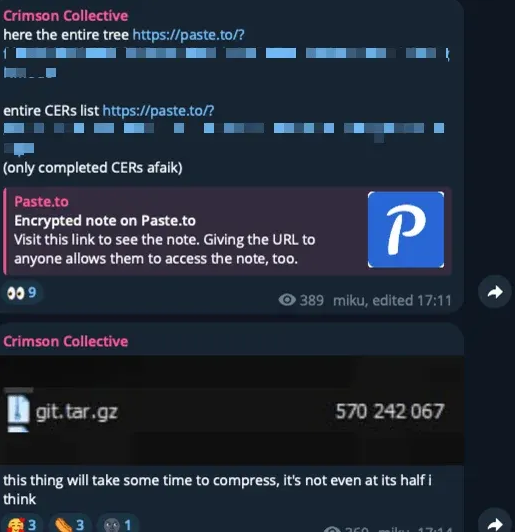

กลุ่ม Crimson Collective ได้ขโมยข้อมูลออกไปประมาณ 570 GB (แบบ compressed) จาก repositories ของ Red Hat กว่า 28,000 แห่ง รวมถึง Customer Engagement Reports (CER) ซึ่งเป็น consulting documents ที่ทราบกันว่ามีไฟล์ configuration, network architecture รวมถึง authentication tokens

หลักฐานที่กลุ่มนี้แสดงให้เห็น เป็นไดเรกทอรีที่มีโครงสร้างของ repositories ไฟล์ต่าง ๆ เช่น Ansible playbooks, การตั้งค่า VPN, CI/CD pipeline runners, รายการเซิร์ฟเวอร์ และอื่น ๆ โดยพวกเขายังโพสต์ลิงก์ไปยังหน้า Paste[.]to ที่ encrypted ไว้ ซึ่งแสดงรายการโครงสร้างไฟล์ทั้งหมด และ CERs ที่ถูกขโมยมา

เหตุการณ์นี้ทำให้ลูกค้ากว่า 800 รายอาจได้รับผลกระทบตามรายการเอกสาร องค์กรที่ได้รับผลกระทบประกอบด้วยทั้งบริษัทยักษ์ใหญ่อย่าง IBM, Citi, Siemens, Bosch และ Verizon รวมถึงหน่วยงานรัฐบาลสหรัฐฯ เช่น NSA, กระทรวงพลังงาน, NIST และอื่น ๆ

ใครอยู่เบื้องหลังการละเมิด Red Hat?

กลุ่ม Crimson Collective อ้างว่าเป็นผู้ละเมิดข้อมูลของ Red Hat โดย Crimson Collective เป็นกลุ่มที่เคลื่อนไหวอยู่บน Telegram แม้ว่าจะเพิ่งก่อตั้งขึ้นเมื่อวันที่ 24 กันยายน 2025 แต่ช่องของพวกเขาก็มีผู้ติดตามเกือบ 350 คน

การอ้างการโจมตีก่อนหน้านี้โดย Crimson Collective

ในวันเดียวกันกับที่สร้างช่อง Telegram นี้ พวกเขาได้ประกาศการ defacement ของ Nintendo (nintendo.co.jp) ซึ่งมีแนวโน้มว่าจะเป็นการโปรโมตการดำเนินงานของพวกเขา

เมื่อวันที่ 25 กันยายน กลุ่มดังกล่าวอ้างว่าได้ละเมิดข้อมูลของ Claro Colombia (claro.com.co) ซึ่งเป็นผู้ให้บริการโทรคมนาคม โดยกล่าวหาว่าได้ขโมยใบแจ้งหนี้ของลูกค้าออกมามากกว่า 50 ล้านใบ รวมไปถึงไฟล์ทางการเงิน, บันทึก Salesforce, บันทึกการโทร และ repositories ภายในของนักพัฒนา

ข้อมูลใดบ้างที่ถูกเปิดเผยในเหตุการณ์ข้อมูลรั่วไหลของ Red Hat ?

ข้อมูล CERs ที่รั่วไหลออกมาเป็น consulting documents ภายใน ซึ่งมักประกอบด้วย:

- ข้อมูล infrastructure โดยละเอียด และ cloud configurations

- Blueprints ของ OpenShift deployment

- Secret-management links

- Database URIs และข้อมูล credentials

- รายละเอียดของ CI/CD integration

- Authentication tokens พร้อมการเข้าถึง downstream systems

ข้อมูลดังกล่าวช่วยให้สามารถเข้าใจ architecture ของบริษัทได้อย่างชัดเจน ซึ่งช่วยให้ผู้โจมตีลดเวลาในการวางแผน และดำเนินการโจมตีได้

Red Hat ตอบสนองต่อเหตุการณ์ข้อมูลรั่วไหลอย่างไร?

Red Hat ยอมรับว่าเกิดเหตุการณ์ด้านความปลอดภัยที่เกี่ยวข้องกับ consulting business โดยระบุว่าขณะนี้กำลังดำเนินการแก้ไขอยู่ และย้ำว่าไม่มีหลักฐานว่ามีการขยายการโจมตีไปยังบริการอื่น ๆ ของ Red Hat หรือส่งผลกระทบต่อซัพพลายเชนซอฟต์แวร์ของบริษัท

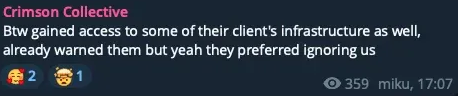

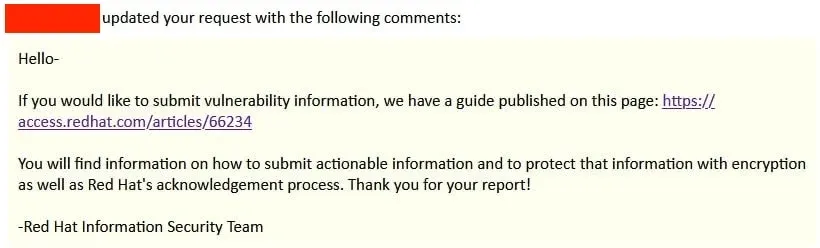

อย่างไรก็ตาม Crimson Collective อ้างว่าได้ติดต่อ Red Hat ผ่านช่องทางอย่างเป็นทางการ แต่ได้รับเพียงคำตอบทั่วไปเกี่ยวกับช่องโหว่เท่านั้น จากภาพ Screenshots แสดงให้เห็นว่า Ticket ถูกมอบหมายให้กับบุคลากรของ Red Hat หลายคนก่อนที่จะไม่ได้รับคำตอบ

ใครได้รับผลกระทบจากเหตุการณ์ข้อมูลรั่วไหล Red Hat?

โครงสร้างไฟล์จากข้อมูลที่รั่วไหลอ้างอิงถึงชื่อของบริษัทหลายแห่ง ตัวอย่างเหล่านี้รวมถึงบริษัทใหญ่ ๆ ในภาคส่วนต่าง ๆ เช่น:

- Banking : JPMorgan, HSBC, Citi, Santander

- Telecom : Telefonica, Verizon, Telstra

- Healthcare : Mayo Clinic, Kaiser Permanente

- Government : U.S. Navy, FAA, U.S. Senate, DHS

- Tech : Adobe, Cisco, IBM, Ericsson

การเปิดเผยข้อมูลนี้แสดงให้เห็นถึงผลกระทบในวงกว้าง โดยเฉพาะอย่างยิ่งหากผู้โจมตีสามารถเข้าถึงข้อมูล credentials แบบเรียลไทม์ หรือระบบภายในองค์กรที่ไม่ได้ถูกตรวจสอบมาตรการความปลอดภัยอย่างเหมาะสม

การอัปเดตอย่างเป็นทางการของ Red Hat เกี่ยวกับการอ้างการโจมตีทางไซเบอร์ของ Crimson Collective

เมื่อวันที่ 2 ตุลาคม Red Hat ได้เผยแพร่การอัปเดตด้านความปลอดภัยใหม่ ยืนยันว่าเหตุการณ์นี้เกี่ยวข้องกับ GitLab environment เฉพาะที่ทีม Consulting ใช้งานอยู่ บริษัทระบุว่าได้ตรวจพบการเข้าถึงที่ไม่ได้รับอนุญาต และได้ลบสิทธิ์การเข้าถึงของผู้โจมตี, isolated ระบบที่ถูกโจมตี และแจ้งหน่วยงานที่เกี่ยวข้องแล้ว

ตามที่บริษัทระบุ อินสแตนซ์ GitLab ที่ได้รับผลกระทบมีข้อมูลการว่าจ้างที่ปรึกษา เช่น ข้อมูลจำเพาะของโครงการ, ตัวอย่างโค้ด และการสื่อสารภายใน แต่โดยทั่วไปแล้วจะไม่มีข้อมูลส่วนบุคคลที่มีความสำคัญ

ประเด็นสำคัญจากการอัปเดตของ Red Hat :

- ไม่กระทบผลิตภัณฑ์หลัก : บริษัทยืนยันว่าไม่มีหลักฐานว่าเหตุการณ์นี้ส่งผลกระทบต่อบริการอื่น ๆ, ผลิตภัณฑ์ หรือซัพพลายเชนซอฟต์แวร์ของ Red Hat

- จำกัดเฉพาะข้อมูล Consulting customers : ผลกระทบเป็นข้อมูลที่เกี่ยวข้องกับการให้คำปรึกษา เช่น ข้อกำหนดโครงการ, ตัวอย่างโค้ด, การสื่อสารภายใน และยังไม่พบข้อมูลส่วนบุคคลที่มีความสำคัญในข้อมูลที่ถูกโจมตี ซึ่งยังอยู่ระหว่างการสืบสวนต่อไป

- การติดต่อโดยตรง : Consulting customers ที่ได้รับผลกระทบจะได้รับการติดต่อจาก Red Hat โดยตรง

- มาตรการรักษาความปลอดภัยเพิ่มเติม : GitLab environment ได้รับการเสริมความแข็งแกร่งเพื่อป้องกันการเข้าถึงโดยไม่ได้รับอนุญาตเพิ่มเติมเรียบร้อยแล้ว

นอกจากนี้ ยังมีการชี้แจงว่าการแฮ็ก Red Hat ไม่เกี่ยวข้องกับช่องโหว่ OpenShift AI ที่เพิ่งถูกเปิดเผยไปไม่นานนี้ (CVE-2025-10725 )

Crimson Collective ร่วมมือกับ ShinyHunters และ Scattered Lapsus$ Hunters ในความพยายามโจมตีครั้งใหม่

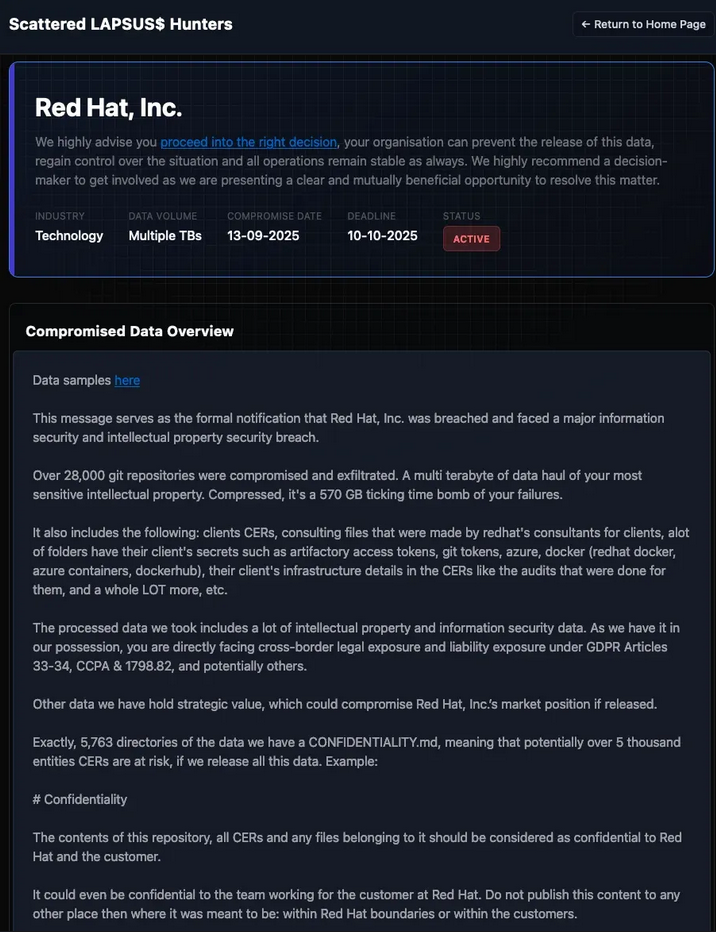

เหตุการณ์ข้อมูลรั่วไหลของ Red Hat ได้พลิกผันอีกครั้งเมื่อ Crimson Collective ได้จัดตั้งกลุ่มพันธมิตรใหม่เพื่อขยายความพยายามในการโจมตี ซึ่งปัจจุบัน Scattered Lapsus$ Hunters และ ShinyHunters ได้เข้าร่วมด้วย โดยอาศัย leak เว็บไซต์ที่เพิ่งเปิดตัวของ ShinyHunters เพื่อกดดันให้ Red Hat จ่ายค่าไถ่

รายชื่อของ Red Hat ปรากฏบนเว็บไซต์ของ ShinyHunters พร้อมคำเตือนว่าข้อมูลที่ถูกขโมยจะถูกเปิดเผยในวันที่ 10 ตุลาคม 2025 เว้นแต่จะมีการเจรจาจ่ายค่าไถ่ เพื่อสนับสนุนคำกล่าวอ้างนี้ ผู้โจมตีได้เผยแพร่ตัวอย่างรายงาน Customer Engagement Reports: CERs ซึ่งระบุว่ามาจากองค์กรที่มีชื่อเสียง ได้แก่ Walmart, HSBC, ธนาคารแห่งแคนาดา, Atos Group, American Express, กระทรวงกลาโหมสหรัฐอเมริกา และ Société Française du Radiotéléphone (SFR)

ในโพสต์บน Telegram ของพวกเขา กลุ่ม Crimson Collective อ้างถึงพันธมิตรนี้ว่าเป็นพันธมิตรใหม่ และบอกเป็นนัยถึงปฏิบัติการร่วมกันในอนาคต โดยเปรียบเทียบกับการก่อตั้ง NATO ขณะที่ Red Hat ยังไม่ได้แสดงความคิดเห็นเกี่ยวกับความพยายามเรียกค่าไถ่ล่าสุด

บทสรุป

ปฏิบัติการนี้เป็นเครื่องเตือนใจว่า ความปลอดภัยไม่ได้จำกัดเพียงแค่โค้ดเท่านั้น แต่ยังรวมถึง consulting documents, สคริปต์ และการกำหนดค่าต่าง ๆ อีกด้วย องค์กรต่าง ๆ ควรมีการตรวจสอบการทำงานที่ผ่านมา ตรวจหาการตั้งค่า configurations ที่ถูกเปิดเผย และ rotate credentials เพื่อความปลอดภัย

เหตุการณ์ดังกล่าวแสดงให้เห็นถึงความเสี่ยงในการจัดเก็บข้อมูลการให้คำปรึกษาที่มีความสำคัญโดยขาดการป้องกันที่เข้มงวด และทำให้เกิดคำถามเกี่ยวกับการตอบสนองของ Red Hat

ที่มา: socradar.io/

You must be logged in to post a comment.