มีการตรวจพบแพ็กเกจอันตรายสองรายการใน crate repository อย่างเป็นทางการของ Rust ซึ่งมียอดดาวน์โหลดรวมเกือบ 8,500 ครั้ง โดยแพ็กเกจเหล่านี้ถูกออกแบบมาเพื่อแอบสแกนระบบของนักพัฒนา และขโมย cryptocurrency private keys รวมถึงข้อมูลสำคัญอื่น ๆ ในเครื่อง

Rust crates ถูกจัดเก็บ และเผยแพร่ผ่าน Crates.io ซึ่งเป็น registry ส่วนกลาง คล้ายกับที่ npm ใช้สำหรับ JavaScript, PyPI สำหรับ Python และ RubyGems สำหรับ Ruby

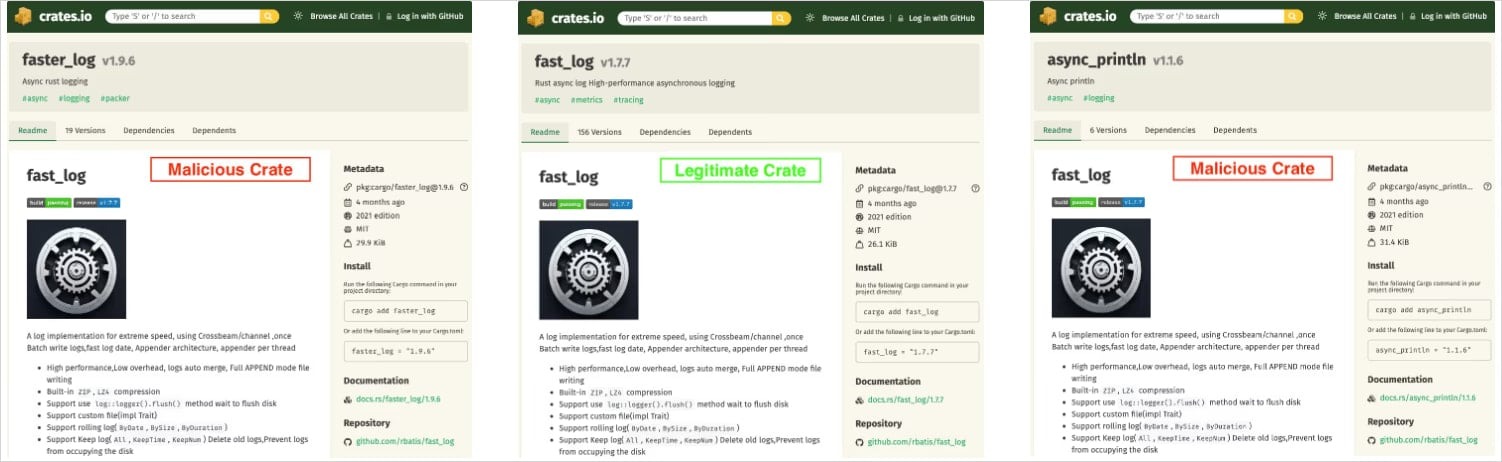

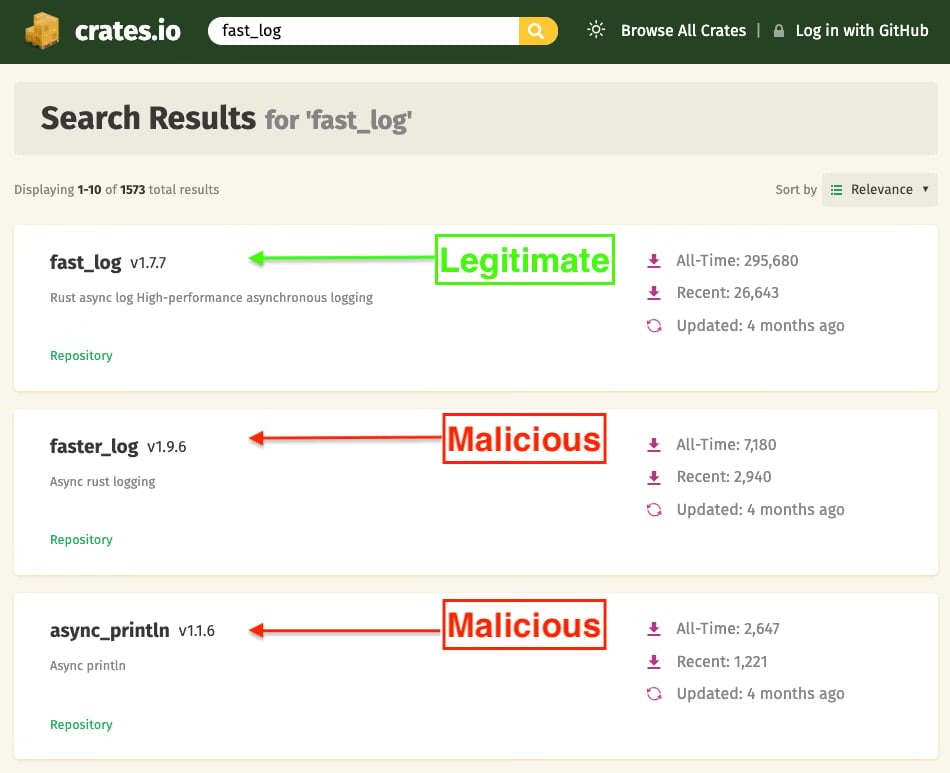

เมื่อวันที่ 25 พฤษภาคม มี crate อันตรายสองรายการถูกเผยแพร่บนแพลตฟอร์ม ได้แก่ faster_log และ async_println ซึ่งมียอดดาวน์โหลดอยู่ที่ 7,200 และ 1,200 ครั้งตามลำดับ

แพลตฟอร์ม Crates.io ได้ลบ crate อันตรายทั้งสองรายการออก และระงับบัญชีผู้เผยแพร่ 'rustguruman' กับ 'dumbnbased' เมื่อวันที่ 24 กันยายน 2025 หลังได้รับรายงานการค้นพบจากนักวิจัยด้านความปลอดภัยของโค้ดจากบริษัท Socket

เป้าหมายคือข้อมูลลับด้านคริปโต

ในรายงานของ Socket ระบุว่า crate อันตรายทั้งสองรายการ ถูกออกแบบมาให้ดูคล้ายกับ crate ‘fast_log’ ของจริงอย่างแนบเนียน โดยได้คัดลอกทั้งไฟล์ README ข้อมูลเมตาของ repository และยังคงฟังก์ชันการ logging จากโปรเจกต์ต้นฉบับไว้ เพื่อหลีกเลี่ยงการถูกสังเกต

ผู้โจมตีใช้ประโยชน์จากฟังก์ชัน log file packing เพื่อสแกน และเข้าถึงข้อมูลสำคัญ

เพย์โหลดที่ซ่อนอยู่ใน crate ที่เป็นอันตรายนี้ จะทำงานตอน runtime เพื่อสแกนสภาพแวดล้อมของเหยื่อ และ source files ของโปรเจกต์ โดยมองหาข้อมูล 3 ประเภทต่อไปนี้:

- Hex strings ที่มีรูปแบบคล้าย private keys ของ Ethereum

- Base58 strings ที่ดูเหมือน keys หรือ addresses ของ Solana

- bracketed byte arrays ซึ่งอาจซ่อน keys หรือ seeds (ข้อมูลเริ่มต้นสำหรับกระเป๋าเงินดิจิทัล)

เมื่อโค้ดพบข้อมูลที่ตรงกัน ระบบจะรวบรวมข้อมูลดังกล่าวพร้อมด้วย file path และ line number จากนั้นจะส่งข้อมูลไปยัง URL ของ Cloudflare Worker ที่ฝังอยู่ในโค้ด (mainnet[.]solana-rpc-pool[.]workers[.]dev)

Socket ยืนยันว่า endpoint ดังกล่าวยังคงทำงาน และรับ POST request ระหว่างการทดสอบ ทั้งยังระบุด้วยว่าโฮสต์นี้ไม่ใช่ endpoint RPC อย่างเป็นทางการของ Solana

Crates.io แจ้งว่า crate อันตรายเหล่านี้ไม่มีแพ็กเกจอื่นใดในแพลตฟอร์มที่ใช้งานอยู่ และผู้เผยแพร่ทั้งสองรายที่ถูกแบนก็ไม่เคยส่งโปรเจกต์อื่นมาก่อน จึงมั่นใจได้ว่าการโจมตีครั้งนี้ได้รับการควบคุม และแก้ไขเรียบร้อยแล้ว

นักพัฒนาที่ดาวน์โหลด crate เหล่านี้ไปแล้ว ควร cleanup ระบบ และย้าย digital assets ไปยัง wallets ใหม่ เพื่อป้องกันการถูกขโมย

สิ่งสำคัญคือนักพัฒนาควรตรวจสอบความน่าเชื่อถือของผู้เผยแพร่ และคำสั่งการติดตั้งอย่างละเอียดก่อนดาวน์โหลด Rust crate ใด ๆ เพื่อหลีกเลี่ยงการโหลดแพ็กเกจที่เป็นอันตรายเข้ามาโดยไม่ตั้งใจ

ที่มา: bleepingcomputer

You must be logged in to post a comment.