Palo Alto Networks ประสบเหตุการณ์ข้อมูลรั่วไหล ซึ่งทำให้ข้อมูลลูกค้า และ support cases ถูกเปิดเผย หลังจากที่ผู้โจมตีใช้ประโยชน์จาก OAuth tokens ที่ได้จากการรั่วไหลของ Salesloft Drift เพื่อเข้าถึงระบบ Salesforce ของบริษัท

บริษัทระบุว่า เหตุการณ์นี้เป็นหนึ่งในหลายร้อยบริษัทที่ได้รับผลกระทบจากการโจมตีแบบ supply-chain ซึ่งถูกเปิดเผยเมื่อสัปดาห์ที่แล้ว โดยผู้โจมตีได้ใช้ authentication tokens ที่ถูกขโมยเพื่อดึงข้อมูลออกมา

BleepingComputer ได้รับข้อมูลเกี่ยวกับเหตุการณ์ข้อมูลรั่วไหลนี้เมื่อสุดสัปดาห์ที่ผ่านมา จากลูกค้าของ Palo Alto Networks ที่แสดงความกังวลว่าข้อมูลรั่วไหลดังกล่าวอาจทำให้ข้อมูลที่มีความสำคัญ เช่น ข้อมูลด้านไอที และรหัสผ่านที่ใช้ใน support cases ถูกเปิดเผยออกมา

ต่อมา Palo Alto Networks ได้ยืนยันกับ BleepingComputer ว่าเหตุการณ์ดังกล่าวเกิดขึ้นเฉพาะกับ Salesforce CRM เท่านั้น และไม่ได้ส่งผลกระทบต่อผลิตภัณฑ์ ระบบ หรือบริการใด ๆ ทั้งสิ้น

บริษัทระบุผ่าน BleepingComputer ว่า Palo Alto Networks เป็นหนึ่งในลูกค้าหลายร้อยรายที่ได้รับผลกระทบจากการโจมตีแบบ supply chain ครั้งใหญ่ที่มุ่งเป้าไปที่แอปพลิเคชัน Salesloft Drift ซึ่งทำให้ข้อมูลใน Salesforce ถูกเปิดเผย

"บริษัทควบคุมเหตุการณ์ดังกล่าวได้อย่างรวดเร็ว และปิดใช้งานแอปพลิเคชันจาก Salesforce environment ของเรา การตรวจสอบของทีม Unit 42 ยืนยันแล้วว่าสถานการณ์นี้ไม่ได้ส่งผลกระทบต่อผลิตภัณฑ์ ระบบ หรือบริการใด ๆ ของ Palo Alto Networks”

ผู้โจมตีได้ขโมยข้อมูลออกไป เช่น ข้อมูลการติดต่อทางธุรกิจ, ข้อมูลบัญชีที่เกี่ยวข้อง. รวมถึงบันทึกบัญชีการขายภายใน และข้อมูลพื้นฐานของเคส โดยอยู่ในขั้นตอนการแจ้งตรงไปยังลูกค้าที่ได้รับผลกระทบ

Palo Alto Networks ระบุกับ BleepingComputer ว่า ข้อมูล support case ที่ถูกขโมยออกไปนั้นมีเพียงข้อมูลการติดต่อ และข้อความคอมเมนต์เท่านั้น ไม่ได้รวมถึงไฟล์ หรือเอกสารแนบด้านเทคนิคใด ๆ

แคมเปญนี้ ซึ่งถูกติดตามครั้งแรกโดยทีม Threat Intelligence ของ Google ภายใต้ชื่อ UNC6395 มุ่งเป้าไปที่ support case โดยเฉพาะ เพื่อค้นหาข้อมูลสำคัญ เช่น authentication tokens, passwords และ cloud secrets ที่สามารถนำไปใช้โจมตีต่อบริการคลาวด์อื่น ๆ และขโมยข้อมูลเพิ่มเติมได้

Palo Alto Networks เตือนในเอกสารสรุปภัยคุกคามที่แชร์ให้กับ BleepingComputer โดยระบุว่า จากการสังเกตพบว่าผู้โจมตีได้ทำการขโมยข้อมูลสำคัญจำนวนมากจาก objects ต่าง ๆ ของ Salesforce รวมถึงไป Account, Contact, Case และ Opportunity records

หลังจากขโมยข้อมูลออกไป ผู้โจมตีมีพฤติกรรมสแกนข้อมูลที่ได้มาอย่างต่อเนื่องเพื่อค้นหา credentials ซึ่งมีแนวโน้มว่าจะใช้เพื่อสนับสนุนการโจมตีต่อไป หรือขยายสิทธิ์เข้าถึง โดยพบว่าผู้โจมตีได้ลบคำสั่งค้นหา (queries) เพื่อซ่อนหลักฐานที่กำลังดำเนินการอยู่ ซึ่งน่าจะเป็นเทคนิคในรูปแบบ anti-forensics

Palo Alto Networks รายงานว่า ผู้โจมตีได้ค้นหาข้อมูลที่เป็นความลับ เช่น AWS access keys (AKIA), Snowflake tokens, ข้อมูลการล็อกอิน VPN และ SSO รวมถึงคำทั่วไป เช่น “password”, “secret” หรือ “key”

credentials เหล่านี้อาจถูกนำไปใช้โจมตีระบบคลาวด์แพลตฟอร์มอื่น ๆ เพื่อขโมยข้อมูล และเรียกค่าไถ่

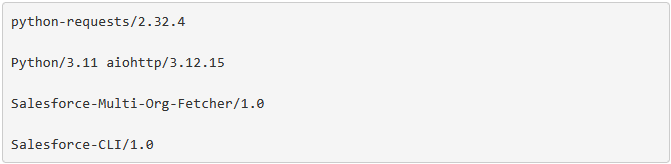

Google และ Palo Alto Networks ระบุว่า ผู้โจมตีใช้ automated tools ในการขโมยข้อมูล โดยจากค่า user-agent string ระบุว่ามีการใช้เครื่องมือที่เขียนขึ้นเองด้วย Python

ในการโจมตีครั้งนี้ ผู้โจมตีได้ทำการขโมยข้อมูลจำนวนมากจาก Salesforce objects ได้แก่ Account, Contact, Case และ Opportunity

เพื่อหลีกเลี่ยงการตรวจจับ ผู้โจมตีได้ลบ Log และใช้ Tor เพื่อปกปิดแหล่งที่มา

Palo Alto Networks ระบุว่าได้ revoked tokens ที่เกี่ยวข้อง และได้ทำการเปลี่ยน credentials ภายหลังเหตุการณ์แล้ว

บริษัทแนะนำให้ลูกค้า Salesloft Drift จัดการกับเหตุการณ์นี้ด้วย "ความเร่งด่วนสูงสุด" และดำเนินการตามขั้นตอนดังต่อไปนี้

- ตรวจสอบ Logs ของ Salesforce และ identity provider รวมไปถึงเครือข่าย ว่ามีการถูกโจมตีหรือไม่

- Review การเชื่อมต่อของ Drift ทั้งหมดเพื่อหาการเชื่อมต่อที่น่าสงสัย

- ยกเลิก และเปลี่ยน authentication keys, credentials และ secrets ใหม่

- ใช้ automated tools เช่น Trufflehog และ Gitleaks เพื่อตรวจสอบ code repositories ว่ามีการฝัง authentication keys หรือ tokens หรือไม่

- หากยืนยันได้ว่ามีการขโมยข้อมูลออกไป ควรตรวจสอบข้อมูลนั้นว่ามี credentials ปะปนอยู่หรือไม่

Palo Alto Networks, Salesforce และ Google ได้ปิดการทำงานของ Drift เรียบร้อยแล้ว ขณะที่การตรวจสอบเกี่ยวกับวิธีที่โทเคน OAuth ถูกขโมยไปนั้นยังคงดำเนินต่อไป

การโจมตีแบบ supply chain ครั้งนี้ส่งผลกระทบต่อบริษัทอื่น ๆ ด้วย รวมถึง Zscaler และ Google

การโจมตีเพื่อขโมยข้อมูลจาก Salesforce

ตั้งแต่ต้นปีที่ผ่านมา Salesforce ตกเป็นเป้าหมายของการโจมตีเพื่อขโมยข้อมูล โดยมีสมาชิกที่เกี่ยวข้องกับกลุ่ม ShinyHunters

ในการโจมตีที่ผ่านมา ผู้โจมตีได้ใช้เทคนิคการหลอกลวงผ่านการโทรศัพท์ (voice phishing หรือ vishing) เพื่อหลอกพนักงานให้เชื่อมต่อแอป OAuth ที่เป็นอันตรายเข้ากับระบบ Salesforce ของบริษัท

เมื่อมีการเชื่อมต่อสำเร็จ ผู้โจมตีก็สามารถใช้การเชื่อมต่อนั้นเพื่อดาวน์โหลด และขโมยฐานข้อมูล ก่อนจะนำข้อมูลที่ขโมยไปใช้ข่มขู่เรียกค่าไถ่ผ่านทางอีเมล

อย่างไรก็ตาม ในเหตุการณ์การข้อมูลรั่วไหลของ Salesloft ครั้งนี้ ผู้โจมตีสามารถขโมยข้อมูลได้โดยตรงจากโทเคน OAuth ที่ถูกขโมยมาแล้ว

ตั้งแต่ Google รายงานการโจมตีครั้งแรกในเดือนมิถุนายน เหตุการณ์ข้อมูลรั่วไหลหลายครั้งถูกเชื่อมโยงกับการโจมตีแบบ social engineering รวมถึงบริษัทอย่าง Google, Cisco, Farmers Insurance, Workday, Adidas, Qantas, Allianz Life และบริษัทในเครือ LVMH เช่น Louis Vuitton, Dior และ Tiffany & Co.

แม้ว่านักวิจัยบางรายจะบอกกับ BleepingComputer ว่า พวกเขาเชื่อว่าการโจมตีแบบ supply chain ของ Salesloft เกี่ยวข้องกับผู้โจมตีกลุ่มเดียวกัน แต่ Google ระบุว่า ยังไม่มีหลักฐานยืนยันที่เชื่อมโยงเหตุการณ์เหล่านี้ได้

Austin Larsen นักวิเคราะห์ภัยคุกคามอาวุโส จาก Google Threat Intelligence Group ระบุกับ BleepingComputer ว่า ในขณะนี้เราไม่พบหลักฐานที่น่าเชื่อถือใด ๆ ที่เชื่อมโยงพวกเขาเข้าด้วยกัน

ที่มา : bleepingcomputer

You must be logged in to post a comment.