Fortra ได้ออกแพตซ์อัปเดตด้านความปลอดภัยเพื่อแก้ไขช่องโหว่ระดับความรุนแรงสูงสุดใน License Servlet ของ GoAnywhere MFT ที่สามารถถูกโจมตีด้วยเทคนิค Command injection ได้

GoAnywhere MFT เป็นเครื่องมือจัดการการถ่ายโอนไฟล์ (Managed File Transfer) แบบเว็บแอปพลิเคชัน ที่ช่วยให้องค์กรสามารถโอนถ่ายไฟล์ได้อย่างปลอดภัย และสามารถเก็บ audit logs การเข้าถึงไฟล์ที่แชร์

ช่องโหว่นี้มีหมายเลข CVE-2025-10035 มีสาเหตุมาจากการ deserialization untrusted data ซึ่งทำให้สามารถถูกโจมตีจากภายนอกได้ และไม่จำเป็นต้องมีการโต้ตอบจากผู้ใช้ โดย Fortra ระบุว่า พบช่องโหว่นี้ในช่วงสุดสัปดาห์ที่ผ่านมา แต่ยังไม่เปิดเผยว่าใครเป็นผู้รายงาน และยังไม่ยืนยันว่ามีการโจมตีจริงแล้วหรือไม่

ในประกาศด้านความปลอดภัยของ Fortra ระบุว่า “ช่องโหว่การ deserialization ใน License Servlet ของ GoAnywhere MFT อาจทำให้ผู้โจมตีสามารถปลอมข้อมูล license ให้ดูเหมือนของจริงได้ ระบบจะยอม deserialize ข้อมูลที่ผู้โจมตีส่งเข้ามา และอาจนำไปสู่การโจมตีแบบ command injection ได้”

Fortra ให้ข้อมูลเพิ่มเติมกับ BleepingComputer ว่า “จากการตรวจสอบด้านความปลอดภัยเมื่อวันที่ 11 กันยายน 2025 บริษัทพบว่าลูกค้า GoAnywhere ที่เปิดใช้งาน Admin Console จากอินเทอร์เน็ต อาจเสี่ยงต่อการถูกเข้าถึงโดยไม่ได้รับอนุญาต บริษัทได้พัฒนาแพตช์ และออกแนวทางลดความเสี่ยงทันที ลูกค้าควรตรวจสอบการตั้งค่า และปิดการเข้าถึง Admin Console จากภายนอกโดยด่วน”

แพตช์ถูกปล่อยออกมาใน GoAnywhere MFT 7.8.4 และ Sustain Release 7.6.3 โดย Fortra แนะนำผู้ดูแลระบบที่ไม่สามารถอัปเดตได้ทันที ควรป้องกันระบบที่เสี่ยงด้วยการตรวจสอบว่า Admin Console ไม่ถูกเปิดให้เข้าถึงได้โดยตรงจากอินเทอร์เน็ต

Fortra ย้ำว่า การโจมตีช่องโหว่นี้ขึ้นอยู่กับว่าระบบถูกเปิดให้เข้าถึงได้จากภายนอกหรือไม่

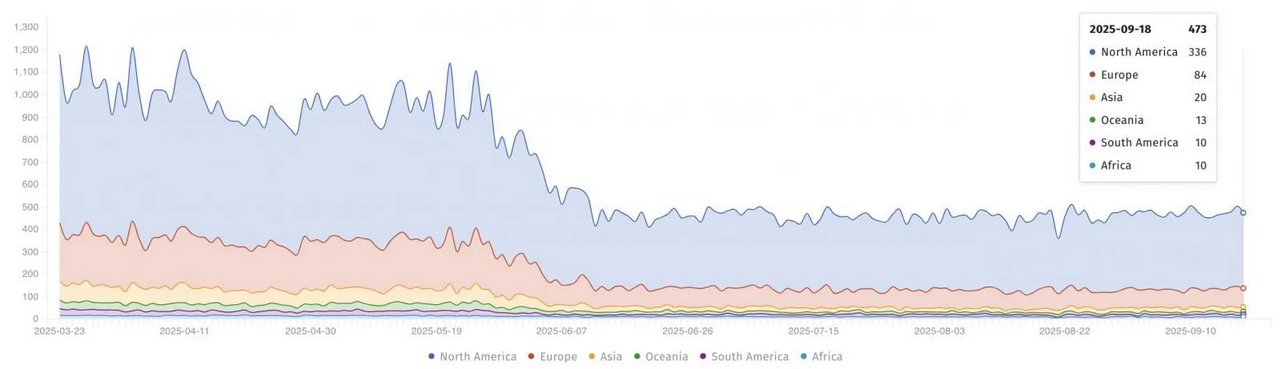

ในขณะที่ Shadowserver Foundation กำลังตรวจสอบอินสแตนซ์ MFT ของ GoAnywhere มากกว่า 470 รายการ แต่ยังไม่ชัดเจนว่ามีกี่ระบบที่ได้รับการแพตช์แล้ว หรือยังเปิดให้เข้าถึง Admin Console จากอินเทอร์เน็ตอยู่

แม้ว่า CVE-2025-10035 จะยังไม่ถูกยืนยันว่ามีการโจมตีจริง แต่ผู้ดูแลระบบยังควรต้องอัปเดตแพตช์ทันที เนื่องจากโซลูชันการถ่ายโอนไฟล์อย่าง GoAnywhere MFT เป็นเป้าหมายที่น่าสนใจของผู้โจมตี เพราะมักใช้สำหรับแชร์เอกสารสำคัญ

ตัวอย่างก่อนหน้า กลุ่ม Ramsomware Clop เคยอ้างว่าเจาะระบบขององค์กรกว่า 130 แห่งเมื่อ 2 ปีก่อน โดยอาศัยช่องโหว่ CVE-2023-0669 ใน GoAnywhere MFT ซึ่งเป็นการโจมตีในลักษณะ zero-day

Fortra (เดิมชื่อ HelpSystems) เป็นบริษัท Cyber Security ผู้อยู่เบื้องหลัง GoAnywhere MFT และเครื่องมือจำลองภัยคุกคามอย่าง Cobalt Strike ที่ถูกนำไปใช้ในทางที่ผิดในการโจมตีไซเบอร์อย่างแพร่หลาย โดย Fortra ให้บริการซอฟต์แวร์ และโซลูชันแก่องค์กรต่าง ๆ มากกว่า 9,000 แห่งทั่วโลก

ในอดีต ผู้โจมตีเคยโจมตีโดยใช้ช่องโหว่ CVE-2022-39197 และ CVE-2022-42948 ใน Cobalt Strike ซึ่งถูก CISA เพิ่มเข้าไปในรายการช่องโหว่ที่มีการโจมตีจริงเมื่อเดือนมีนาคม 2023

ปัจจุบัน Fortra ยืนยันว่า GoAnywhere MFT ถูกใช้งานมากกว่า 3,000 องค์กร รวมถึงบริษัทในกลุ่ม Fortune 500 หลายสิบแห่ง

ที่มา : bleepingcomputer

You must be logged in to post a comment.