กลุ่มผู้โจมตีกำลังใช้ประโยชน์จากแพลตฟอร์มโฆษณาของ Meta โดยการสร้างโฆษณาปลอมที่เสนอตัวเป็นแอปพลิเคชัน TradingView Premium ให้ดาวน์โหลดฟรี เพื่อใช้เป็นช่องทางในการแพร่กระจายมัลแวร์ Brokewell บนระบบ Android

แคมเปญดังกล่าวมุ่งเป้าไปที่ cryptocurrency assets และคาดว่าเริ่มดำเนินการมาตั้งแต่วันที่ 22 กรกฎาคมที่ผ่านมา ผ่านโฆษณาที่ปรับแต่งตามพื้นที่เป้าหมายที่คาดว่ามีมากถึงประมาณ 75 รายการ

มัลแวร์ Brokewell ถูกพบมาตั้งแต่ช่วงต้นปี 2024 และมีความสามารถที่หลากหลาย เช่น การขโมยข้อมูลสำคัญ, การสำรวจระบบ และการควบคุมอุปกรณ์ที่ติดมัลแวร์จากระยะไกล

การเข้าควบคุมอุปกรณ์

นักวิจัยจากบริษัทความปลอดภัยทางไซเบอร์ Bitdefender ได้ตรวจสอบโฆษณาในแคมเปญดังกล่าว และพบว่าโฆษณาเหล่านี้ใช้แบรนด์ และภาพลักษณ์ของ TradingView เพื่อหลอกล่อเหยื่อ โดยอ้างว่าจะให้ใช้แอปพลิเคชันเวอร์ชันพรีเมียมสำหรับ Android ฟรี

ทีมวิจัยตั้งข้อสังเกตว่า แคมเปญดังกล่าวถูกออกแบบมาสำหรับผู้ใช้มือถือโดยเฉพาะ เนื่องจากหากเข้าถึงโฆษณาจากระบบปฏิบัติการอื่น จะถูกเปลี่ยนเส้นทางไปยังเนื้อหาที่ไม่เป็นอันตราย

อย่างไรก็ตาม หากคลิก link จากอุปกรณ์ Android ผู้ใช้จะถูกเปลี่ยนเส้นทางไปยังหน้าเว็บเพจที่ลอกเลียนแบบเว็บไซต์ TradingView ของจริง และจะถูกเสนอให้ดาวน์โหลดไฟล์ tw-update.apk ที่เป็นอันตราย โดยไฟล์ดังกล่าว host อยู่บน tradiwiw[.]online/

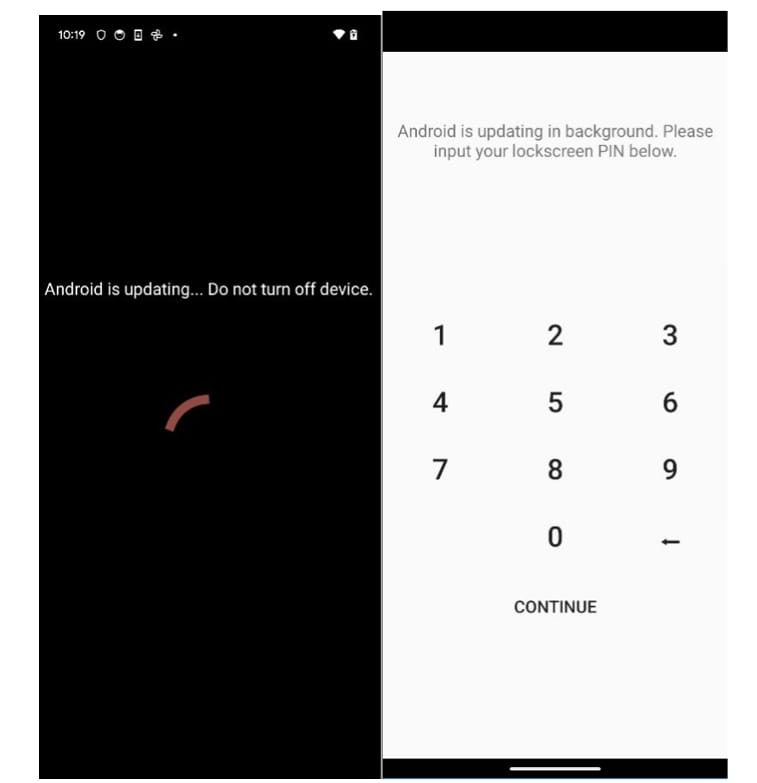

นักวิจัยระบุในรายงานที่เผยแพร่ในสัปดาห์นี้ว่า "แอปพลิเคชันที่ถูกติดตั้งจะขอการเข้าถึง Accessibility Service และหลังจากได้รับสิทธิ์แล้ว หน้าจอจะถูกบังด้วยหน้าต่างแจ้งเตือนการอัปเดตปลอม ขณะที่เบื้องหลัง แอปพลิเคชันก็จะทำการให้สิทธิ์ที่จำเป็นทั้งหมดแก่ตัวเอง"

นอกจากนี้ แอปอันตรายดังกล่าวยังพยายามขโมยรหัส PIN สำหรับปลดล็อกอุปกรณ์ โดยจะจำลองหน้าต่างแจ้งเตือนการอัปเดตของ Android ที่กำหนดให้ผู้ใช้ต้องกรอกรหัสผ่านล็อกหน้าจอเข้าไป

จากข้อมูลของ Bitdefender แอปพลิเคชัน TradingView ปลอมดังกล่าวคือ "มัลแวร์ Brokewell เวอร์ชันที่ถูกพัฒนาขึ้น" ที่มาพร้อมกับ "คลังเครื่องมือขนาดใหญ่ที่ถูกออกแบบมาเพื่อสอดส่อง, ควบคุม และขโมยข้อมูลสำคัญ"

- สแกนหาสกุลเงินดิจิทัล BTC, ETH, USDT และหมายเลขบัญชีธนาคาร (IBAN)

- ขโมย และส่งออกรหัสจากแอป Google Authenticator (เพื่อ Bypass การยืนยันตัวตนแบบ 2FA)

- ขโมยบัญชีผู้ใช้โดยการแสดงหน้าจอล็อกอินปลอมซ้อนทับแอปพลิเคชันจริง

- บันทึกหน้าจอ และการกดแป้นพิมพ์, ขโมยคุกกี้, เปิดใช้งานกล้อง และไมโครโฟน และติดตามตำแหน่งที่ตั้งของอุปกรณ์

- เข้าควบคุมแอป SMS ของเครื่องเพื่อดักจับข้อความ รวมถึงรหัสธุรกรรมธนาคาร และรหัส 2FA

- ควบคุมจากระยะไกล - สามารถรับคำสั่งผ่าน Tor หรือ Websockets เพื่อส่งข้อความ, โทรออก, ถอนการติดตั้งแอป หรือแม้กระทั่งสั่งให้มัลแวร์ทำลายตัวเอง

นักวิจัยได้จัดทำภาพรวมทางเทคนิคเกี่ยวกับการทำงานของมัลแวร์ พร้อมทั้งเผยแพร่รายการคำสั่งทั้งหมดที่มัลแวร์รองรับ ซึ่งมีจำนวนมากกว่า 130 คำสั่ง

Bitdefender ระบุว่า แคมเปญดังกล่าวเป็นส่วนหนึ่งของการโจมตีขนาดใหญ่ ซึ่งในระยะแรกได้ใช้โฆษณาปลอมบน Facebook ที่แอบอ้างว่าเป็น "แบรนด์ที่มีชื่อเสียงหลายแบรนด์" เพื่อมุ่งเป้าการโจมตีไปยังผู้ใช้งาน Windows

ที่มา : bleepingcomputer

You must be logged in to post a comment.