พบช่องโหว่สองรายการในเฟิร์มแวร์ของ Supermicro hardware ซึ่งรวมถึง Baseboard Management Controller (BMC) โดยช่องโหว่เหล่านี้อาจทำให้ผู้โจมตีสามารถอัปเดตระบบด้วยไฟล์ images ที่สร้างขึ้นอย่างเป็นอันตรายได้

Supermicro เป็นผู้ผลิตเซิร์ฟเวอร์, เมนบอร์ด และฮาร์ดแวร์สำหรับ Data Center โดย BMC หรือ Baseboard Management Controller เป็นไมโครคอนโทรลเลอร์ที่ติดตั้งอยู่บนเมนบอร์ดเซิร์ฟเวอร์ของ Supermicro ซึ่งช่วยให้สามารถตรวจสอบ และจัดการระบบจากระยะไกลได้ แม้ระบบจะปิดอยู่ก็ตาม

ผู้เชี่ยวชาญจาก Binarly บริษัทด้านความปลอดภัยของเฟิร์มแวร์ พบวิธี bypass ช่องโหว่หมายเลข CVE-2024-10237 ซึ่ง Supermicro ได้ออกแพตช์แก้ไขไปแล้วเมื่อเดือนมกราคมที่ผ่านมา พร้อมกับช่องโหว่อีกหนึ่งรายการที่มีหมายเลข CVE-2025-6198

ช่องโหว่ด้านความปลอดภัยนี้อาจทำให้ผู้โจมตีสามารถเข้าควบคุมระบบ BMC และระบบปฏิบัติการหลักของเซิร์ฟเวอร์ได้อย่างสมบูรณ์ และต่อเนื่อง ตามรายงานของนักวิจัยจาก Binarly

ทั้งสองช่องโหว่สามารถถูกใช้เพื่ออัปเดตระบบ BMC ด้วยเฟิร์มแวร์ที่ไม่ได้รับการรับรอง อย่างไรก็ตามช่องโหว่ CVE-2025-6198 ยังสามารถถูกนำไปใช้ในการ bypass กลไก BMC RoT (Root of Trust) ซึ่งเป็นฟีเจอร์ด้านความปลอดภัยที่ออกแบบมาเพื่อตรวจสอบว่าเฟิร์มแวร์ที่ใช้ในการบูตระบบนั้นถูกต้อง และเชื่อถือได้

การฝังเฟิร์มแวร์ที่เป็นอันตรายทำให้ผู้โจมตีสามารถแฝงตัวอยู่ในระบบได้อย่างถาวร แม้มีการรีบูต หรือติดตั้งระบบปฏิบัติการใหม่ พร้อมทั้งเปิดโอกาสให้สามารถควบคุมเซิร์ฟเวอร์ในระดับ high-level และหลบเลี่ยงกระบวนการตรวจสอบด้านความปลอดภัยได้อย่างมีประสิทธิภาพ

เพื่อแก้ไขช่องโหว่ CVE-2024-10237 ทาง Supermicro ได้เพิ่มกระบวนการตรวจสอบเพื่อจำกัดการใช้งาน fwmap แบบกำหนดเอง ซึ่งเป็น table คำสั่งภายใน firmware image ที่อาจถูกนำมาใช้ปรับแต่ง หรือแทรกแซงการทำงานของเฟิร์มแวร์

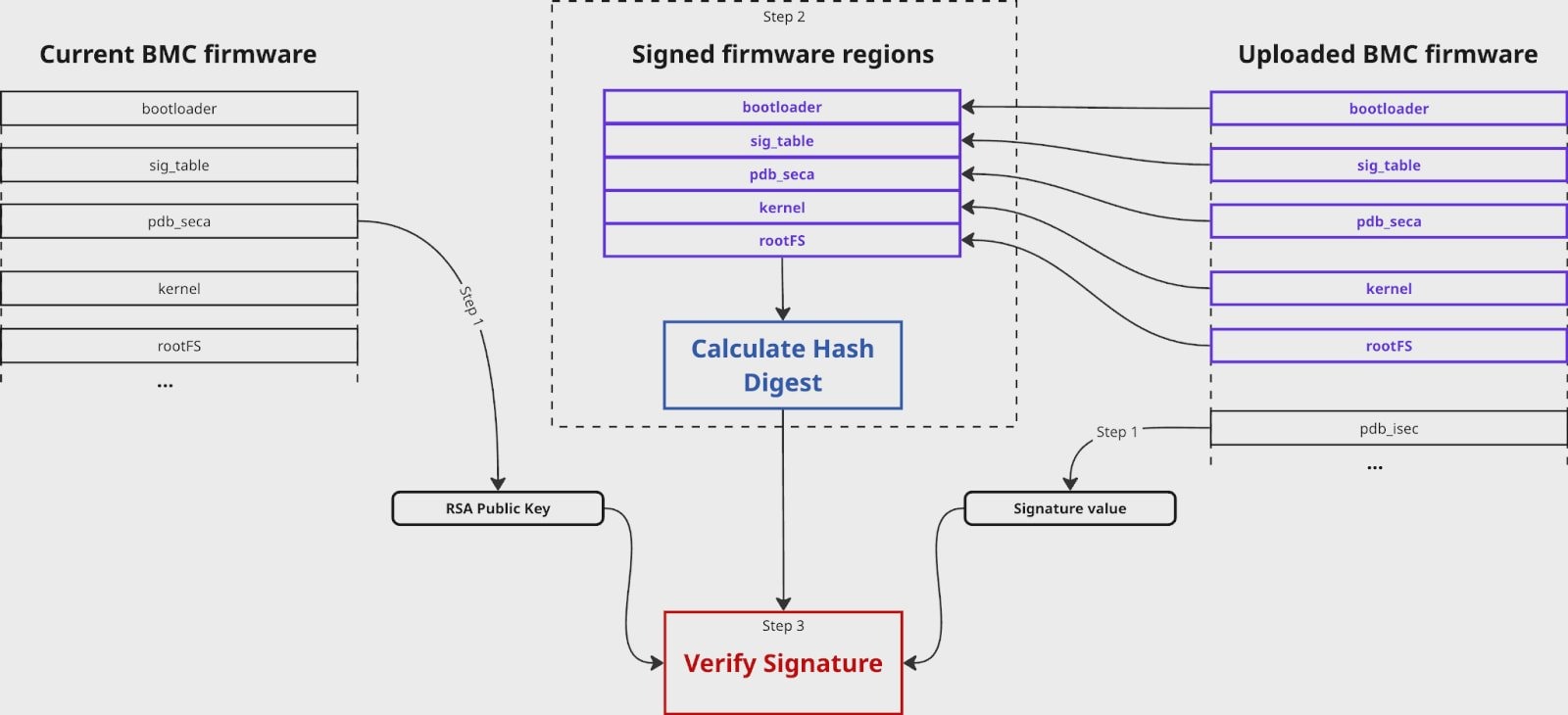

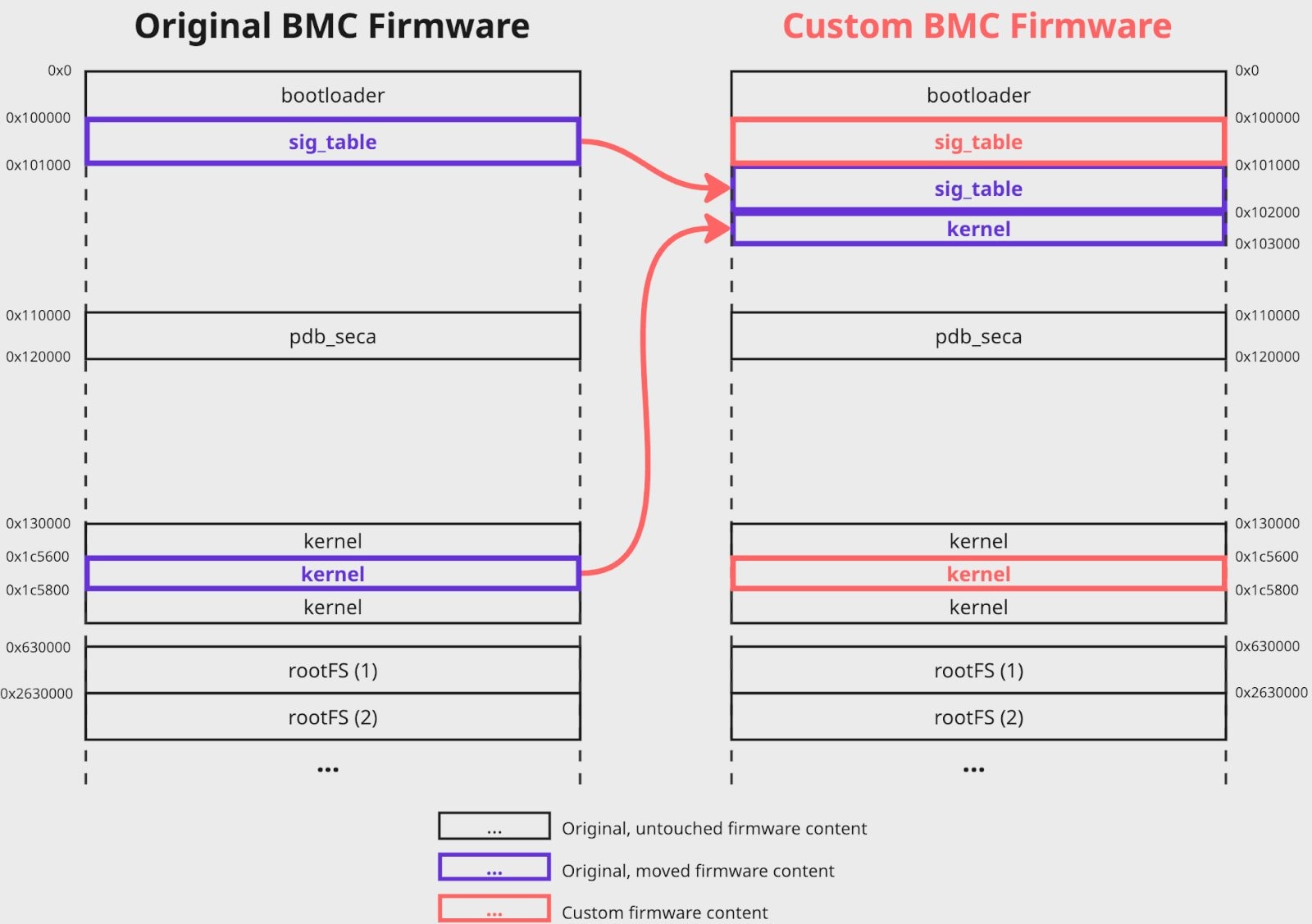

แม้ว่าจะมีการแก้ไขช่องโหว่แล้ว นักวิจัยจาก Binarly พบว่าผู้โจมตีสามารถ inject เฟิร์มแวร์ (fwmap) ที่เป็นอันตรายเข้าไปได้ก่อนที่ระบบจะโหลด fwmap ดั้งเดิมของผู้ผลิต ทำให้สามารถกำหนด signed regions ให้ดูเหมือนถูกต้อง และย้ายตำแหน่ง หรือเปลี่ยน actual content ได้โดยที่ค่า digest ยังคงไม่เปลี่ยนแปลง ซึ่งอาจนำไปสู่การสร้างแบ็คดอร์ที่แฝงตัวอยู่ถาวรได้

นั่นหมายความว่าค่าแฮชที่คำนวณได้ จะตรงกับ signed value ทำให้การตรวจสอบ signature verification ผ่านไปได้ แม้ว่าจะมีการสลับ หรือเปลี่ยนแปลงบางส่วนของ firmware image ก็ตาม

ซึ่งเป็นผลให้ BMC ยอมรับ และ flashes image ที่เป็นอันตรายดังกล่าว การดำเนินการนี้อาจนำไปสู่การติดตั้งบูตโหลดเดอร์ หรือเคอร์เนลที่เป็นอันตรายได้

นักวิจัยได้รายงานปัญหานี้ไปยัง Supermicro ซึ่งต่อมาบริษัทได้ยืนยันช่องโหว่นี้ และกำหนดหมายเลข CVE-2025-7937 สำหรับช่องโหว่ดังกล่าว

ช่องโหว่ที่สองซึ่งนักวิจัยจาก Binarly ค้นพบมีหมายเลข CVE-2025-6198 เกิดจากข้อผิดพลาดในการตรวจสอบภายในฟังก์ชัน auth_bmc_sig ซึ่งทำงานอยู่ในสภาพแวดล้อม OP-TEE ของเฟิร์มแวร์เมนบอร์ด X13SEM-F

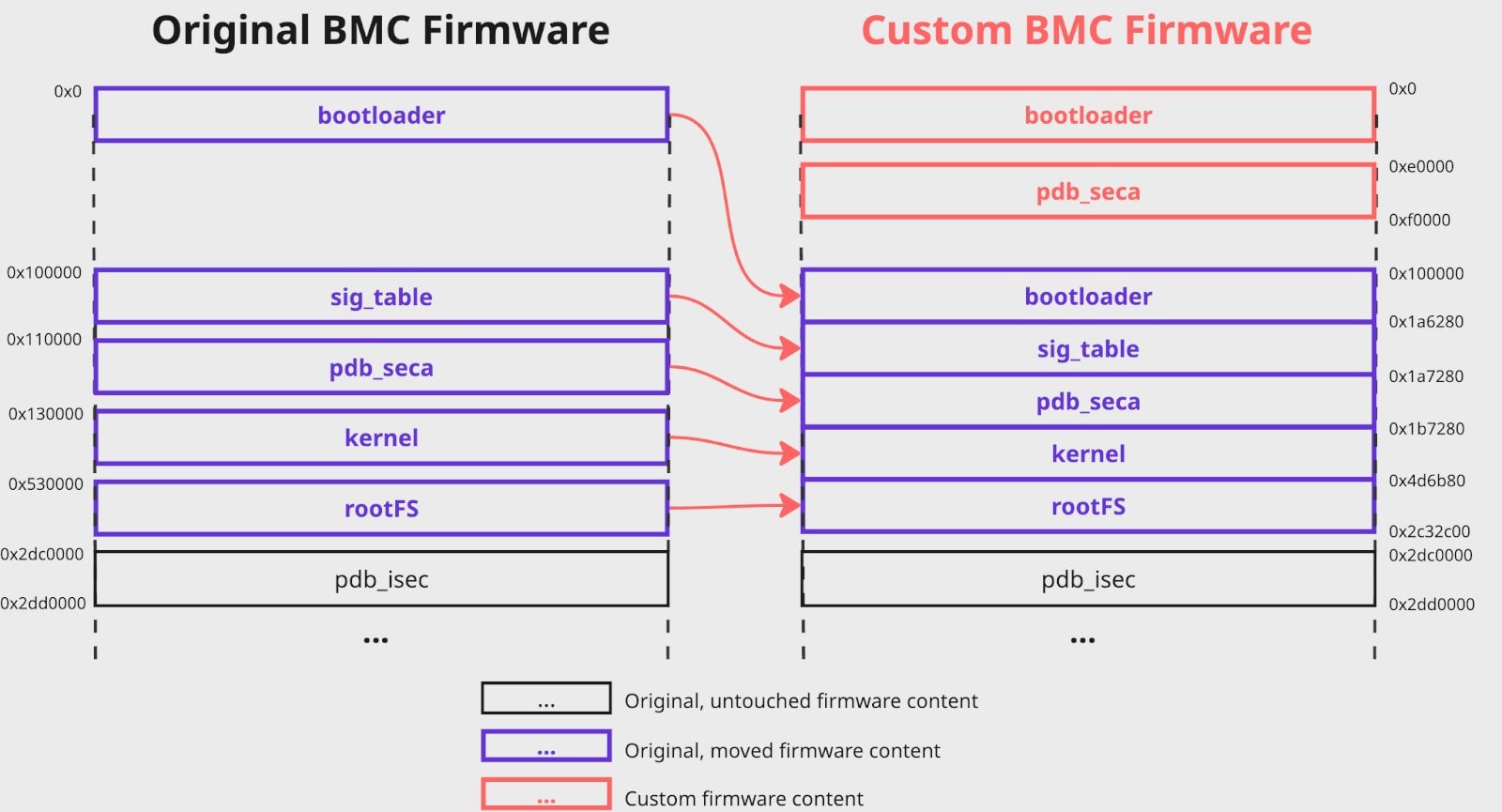

เนื่องจาก signed regions ถูกกำหนดไว้ภายใน image ที่ถูกอัปโหลด ผู้โจมตีจึงสามารถแก้ไขเคอร์เนล หรือ regions อื่น ๆ และย้ายข้อมูลต้นฉบับไปยังพื้นที่ว่างในเฟิร์มแวร์ โดยที่ค่า digest ยังคงถูกต้อง

นักวิจัยได้สาธิตการ flashing และรันเคอร์เนลที่ปรับแต่งเอง ซึ่งแสดงให้เห็นว่าการตรวจสอบความถูกต้องของเคอร์เนลไม่ได้เกิดขึ้นระหว่างกระบวนการบูต ทำให้ฟีเจอร์ Root of Trust ปกป้องได้เพียงบางส่วนเท่านั้น

การโจมตีช่องโหว่นี้ส่งผลเหมือนกับการ bypass ทำให้ผู้โจมตีสามารถฝังเฟิร์มแวร์ที่เป็นอันตราย หรือดาวน์เกรด image เดิมให้มีความปลอดภัยต่ำลงได้

Supermicro ได้ปล่อยแพตช์แก้ไขสำหรับรุ่นที่ได้รับผลกระทบแล้ว ขณะที่ Binarly ได้เผยแพร่ proof-of-concept สำหรับช่องโหว่ทั้งสองรายการแล้วเช่นกัน จึงจำเป็นอย่างยิ่งที่จะต้องดำเนินการอัปเดตเพื่อป้องกันระบบที่อาจได้รับผลกระทบทันที

ช่องโหว่ในเฟิร์มแวร์ BMC เป็นปัญหาที่เกิดขึ้นอย่างต่อเนื่อง และอาจส่งผลกระทบร้ายแรง ในบางกรณีอาจทำให้เซิร์ฟเวอร์จำนวนมากเสียหายจนใช้งานไม่ได้ (mass-bricking) โดย CISA เคยเตือนถึงการถูกโจมตีจริงจากช่องโหว่ประเภทนี้มาแล้ว

ที่มา : bleepingcomputer

You must be logged in to post a comment.