นักวิจัยด้านความปลอดภัยทางไซเบอร์ พบแคมเปญมัลแวร์ซึ่งใช้ไฟล์ SVG (Scalable Vector Graphics) และไฟล์แนบอีเมลเป็นช่องทางในการแพร่กระจาย Remote Access Trojan (RAT) โดยเฉพาะ XWorm และ Remcos RAT

ภัยคุกคามนี้แสดงให้เห็นการพัฒนาของวิธีการโจมตีอย่างมีนัยสำคัญ เนื่องจากผู้โจมตีเริ่มหันไปใช้รูปแบบไฟล์ที่ไม่เหมือนเดิม เพื่อ bypass มาตรการป้องกันความปลอดภัย

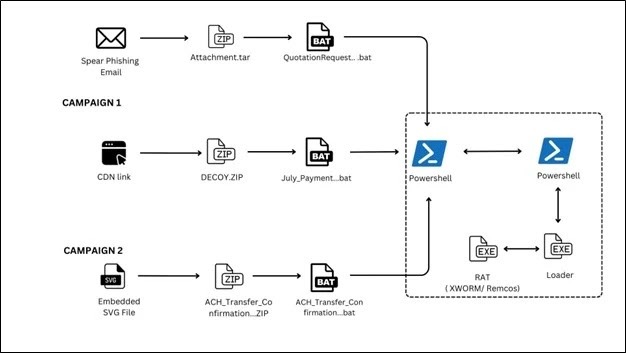

แคมเปญนี้ใช้หลายช่องทางในการแพร่กระจายมัลแวร์ รวมถึงไฟล์แนบในอีเมลโดยตรงที่เป็นไฟล์ EML ที่เป็นอันตราย และ URL ที่โฮสต์บนแพลตฟอร์มที่ดูน่าเชื่อถือ เช่น ImageKit

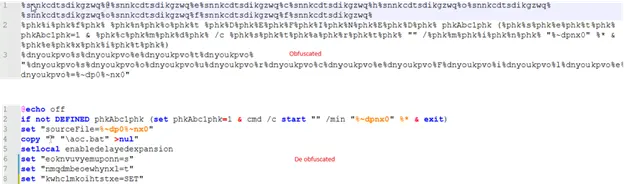

ไฟล์ ZIP เหล่านี้ประกอบด้วยสคริปต์ BAT ที่ถูก obfuscated ซึ่งทำหน้าที่เป็นจุดเริ่มต้นของการติดมัลแวร์ โดยใช้เทคนิคขั้นสูงเพื่อหลบเลี่ยงกลไกการตรวจจับแบบ Static

วิธีการทำงานแบบ fileless ช่วยให้มัลแวร์ทำงานได้ในหน่วยความจำ ทำให้การตรวจจับมีความท้าทายมากขึ้นอย่างมากสำหรับโซลูชัน endpoint แบบเดิม

นักวิจัยจาก Seqrite ระบุว่า พบ 2 รูปแบบของแคมเปญระหว่างการวิเคราะห์ ซึ่งแสดงให้เห็นถึงภัยคุกคามที่เปลี่ยนแปลงไป ซึ่งผู้โจมตีได้ปรับปรุงเทคนิคของตนอย่างต่อเนื่อง

แคมเปญแรกส่งสคริปต์ BAT โดยตรงผ่านไฟล์แนบอีเมล ขณะที่แคมเปญที่สองใช้ไฟล์ SVG ที่ฝัง JavaScript เข้าไว้ด้วยกันเป็นกลไกการ delivery รูปแบบใหม่

ไฟล์ SVG เหล่านี้ปรากฏเป็นไฟล์รูปภาพตามปกติ แต่มีสคริปต์ฝังอยู่ภายในซึ่งจะดาวน์โหลด payload ที่เป็นอันตรายโดยอัตโนมัติ เมื่อแสดงผลใน vulnerable environments หรือฝังอยู่ในหน้าฟิชชิ่ง

การโจมตีนี้แสดงให้เห็นถึงความซับซ้อนอย่างมากในวิธีการปฏิบัติการ เมื่อต้นฉบับไฟล์ ZIP ถูก extracted เหยื่อจะเจอกับสคริปต์ BAT ที่ถูก obfuscated ซึ่งออกแบบให้ดูไม่เป็นอันตราย

สคริปต์นี้ใช้ประโยชน์จาก PowerShell เพื่อดำเนินการ payload injection ในหน่วยความจำ ซึ่งสามารถ bypass ระบบตรวจจับแบบ file-based detection ดั้งเดิมได้อย่างมีประสิทธิภาพ

วิธีการหลบเลี่ยงการตรวจจับ และการแฝงตัว

มัลแวร์ใช้เทคนิคการหลบเลี่ยงการตรวจจับที่มุ่งเป้าไปที่กลไกความปลอดภัยหลักของ Windows โดย PowerShell จะปิดการทำงานทั้ง AMSI (Antimalware Scan Interface) และ ETW (Event Tracing for Windows) โดยอัตโนมัติโดยใช้ .NET reflection แบบไดนามิก และการสร้าง delegate

การโจมตีนี้จะแก้ไขฟังก์ชันพื้นฐานต่าง ๆ เช่น GetProcAddress, GetModuleHandle, VirtualProtect, และ AmsiInitialize เพื่อค้นหา และแก้ไขฟังก์ชัน AmsiScanBuffer ในหน่วยความจำ

กลไกการแฝงตัวอยู่บนระบบ จะใช้การสร้างไฟล์ BAT ภายในโฟลเดอร์ Windows Startup เพื่อให้ไฟล์ถูกเรียกใช้งานโดยอัตโนมัติเมื่อระบบรีสตาร์ท หรือผู้ใช้เข้าสู่ระบบ

สคริปต์ PowerShell จะค้นหา Base64-encoded payloads ซึ่งซ่อนอยู่ภายในคอมเมนต์ของ batch file โดยเฉพาะบรรทัดที่ขึ้นต้นด้วยเครื่องหมาย ::: (triple-colon)

Payloads เหล่านี้ถูกถอดรหัสหลายชั้น รวมถึงการถอดรหัส AES โดยใช้คีย์ที่เข้ารหัสแบบฮาร์ดโค้ด และ GZIP decompression ก่อนจะถูกเรียกใช้งานจริง

Loader Component ทำหน้าที่เป็นตัวกลางสำคัญ โดยจะ {}extract และเรียกใช้งาน .NET assemblies ที่ฝังมาโดยตรงในหน่วยความจำด้วยการเรียก Assembly.Load

วิธีการนี้ทำให้ไม่จำเป็นต้องสร้างไฟล์บนดิสก์ ซึ่งลดความน่าจะเป็นในการถูกตรวจจับลงอย่างมาก ในขณะที่ยังคงความสามารถในการทำงานเต็มรูปแบบเพื่อเรียกใช้ Payloads ของ XWorm และ Remcos RAT

ที่มา : cybersecuritynews

You must be logged in to post a comment.